Kali渗透测试2-抓包/DNS工具

转载请注明出处。

TCPDUMP:命令行网络抓包工具

tcpdump -h

tcpdump version 4.9.2

libpcap version 1.8.1

OpenSSL 1.1.0h 27 Mar 2018

Usage: tcpdump [-aAbdDefhHIJKlLnNOpqStuUvxX#] [ -B size ] [ -c count ]

[ -C file_size ] [ -E algo:secret ] [ -F file ] [ -G seconds ]

[ -i interface ] [ -j tstamptype ] [ -M secret ] [ --number ]

[ -Q in|out|inout ]

[ -r file ] [ -s snaplen ] [ --time-stamp-precision precision ]

[ --immediate-mode ] [ -T type ] [ --version ] [ -V file ]

[ -w file ] [ -W filecount ] [ -y datalinktype ] [ -z postrotate-command ]

[ -Z user ] [ expression ]

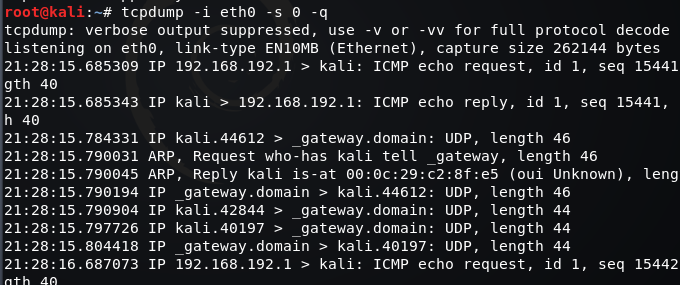

tcpdump -i eth0 -s 0 -q

抓包选项

-i 指定抓包的接口 即网卡

-s 设置tcpdump的数据包抓取长度 0:有多少抓多少

-c 指定要抓取的包数量

-c 指定抓取的包数量

-w 抓取信息写入到文件

-P:指定抓取的包是流入还是流出 值为"in"、"out"和"inout" 默认为"inout"

port 指定端口 port 80 / tcp port 22

输出选项

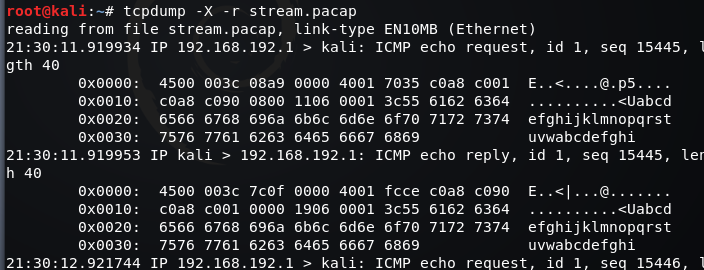

-X /-XX 输出包的头部数据,会以16进制和ASCII两种方式同时输出

-e 输出数据链路层头部信息

-q 快速打印输出 信息较少

-n 对地址以数字方式显式,否则显式为主机名

-v / -vv 产生详细输出

-r 读取抓包信息文件

-D 列出可用于抓包的接口

src host 192.168.168.152 只显示该来源IP地址信息

dst host 192.168.168.1 只显示该目标IP地址信息

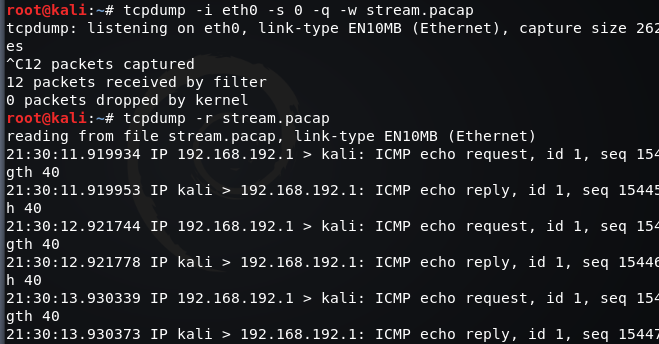

tcpdump -i eth0 -s 0 -q -w stream.pacap

tcpdump -r stream.pacap

tcpdump -X -r stream.pacap

高级筛选

tcpdump -A -n 'TCP[13]=24' -r stream.pacap

显示[TCP包头字节索引为13 转换为十进制值为24]的信息

tcp[13]=24 即tcp的flag:ack、psh被置为1 开始传输数据

nslookup:域名查询

nslookup http://baidu.com

nslookup -qt=mx http://baidu.com 8.8.8.8

# -qt 指定查询的类型 :mx邮箱服务器 A 主机记录 PTR 反向记录 any 所有记录

# 8.8.8.8 指定域名解析服务器

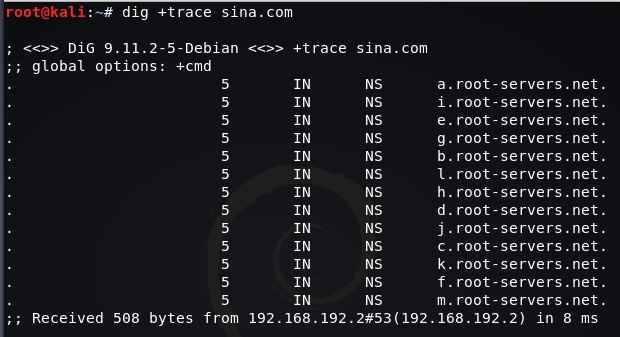

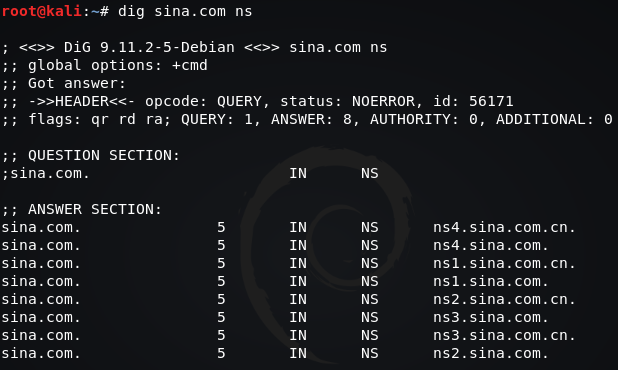

Dig:域名查询

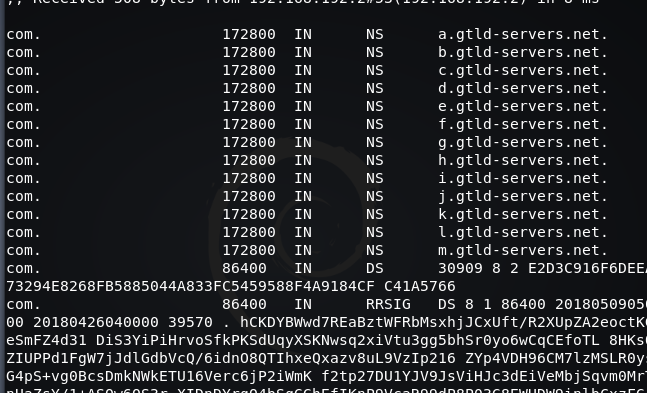

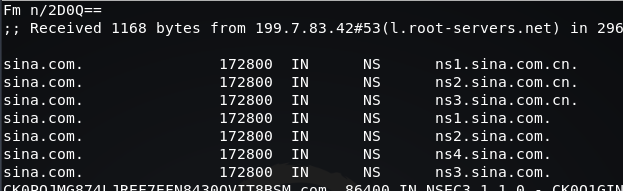

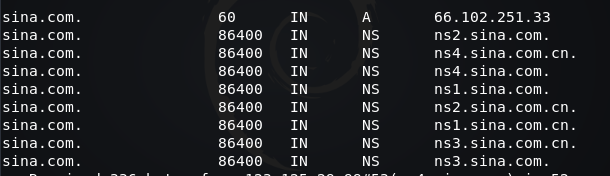

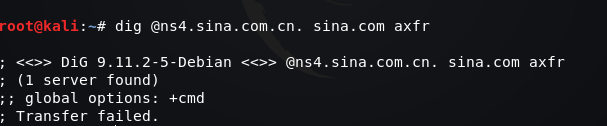

dig区域传输查询 axfr:获得域名服务器所有主机记录

#sina域名服务器拒绝查询

host -T -l sina.com s4.sina.com.cn #区域查询

DNS字典破解:利用字典获得可能存在的主机记录

dnsdict6 -d4 -t 16 -x sina.com

whois baidu.com#查询域名注册信息

未完持续..

Kali渗透测试2-抓包/DNS工具的更多相关文章

- wireshark抓包分析工具的使用

# wireshark抓包分析工具的使用 ## 常用抓包指令 - `ip.src==192.168.60.26 and ip.dst==111.7.187.220 and tcp.port == 80 ...

- Kali Linux渗透测试实战 2.1 DNS信息收集

目录 2.1 DNS信息收集1 2.1.1 whois查询3 2.1.2 域名基本信息查询4 Dns服务器查询4 a记录查询4 mx记录查询5 2.1.3 域名枚举5 fierse 5 dnsdict ...

- 安全测试6_Web安全工具第二节(代理抓包分析工具)

上节课讲了浏览器及扩展,这节课继续来学习下抓包分析. 首先看下下图,了解下代理工具的原理:代理就相当于收费站一样,任何要通过的车辆必须经过它. 浏览器的代理我们可以通过设置进行手动设置代理,或者通过P ...

- Charles 抓包的工具

下面是整个链接. http://www.winshy.com/2013/08/something_about_charlesproxy/?utm_source=rss Charles:移动端抓包工具安 ...

- 专为渗透测试人员设计的 Python 工具大合集

如果你对漏洞挖掘.逆向工程分析或渗透测试感兴趣的话,我第一个要推荐给你的就是Python编程语言.Python不仅语法简单上手容易,而且它还有大量功能强大的库和程序可供我们使用.在这篇文章中,我们会给 ...

- Wireshark网络抓包(四)——工具

一.基本信息统计工具 1)捕获文件属性(Summary) 1. File:了解抓包文件的各种属性,例如抓包文件的名称.路径.文件所含数据包的规模等信息 2. Time:获悉抓包的开始.结束和持续时间 ...

- 用Web抓包分析工具Livepool 实现本地替换开发

这是官方的介绍: LivePool 是一个基于 NodeJS,类似 Fiddler 支持抓包和本地替换的 Web 开发调试工具,是 Tencent AlloyTeam 在开发实践过程总结出的一套的便捷 ...

- kali渗透测试阅读目录

一.渗透测试介绍 渗透测试介绍及渗透环境配置 二.信息收集 kali 信息收集 三.漏洞扫描 kali 漏洞扫描 四.漏洞利用 kali msf漏洞利用

- 小白日记20:kali渗透测试之后渗透测试阶段(一)--上传工具

后渗透测试阶段--上传工具 为防止管理员将漏洞补上后,我们无法再通过该漏洞控制对方主机,所以需要进行后渗透测试阶段 1.上传各种工具 2.提权:为了全面控制目标系统 3.擦除攻击痕迹:防止管理员通过日 ...

随机推荐

- Vue 框架-07-循环指令 v-for,和模板的使用

Vue 框架-07-循环指令 v-for,和模板的使用 本章主要是写一些小实例,记录代码,想要更详细的话,请查看 官方文档:https://cn.vuejs.org/v2/guide/#%E6%9D% ...

- 为何说 JavaScript 开发很疯狂

[编者按]本文作者为 Sean Fioritto,主要阐述了 JavaScript 开发为何让人有些无从下手的根本原因.文章系国内 ITOM 管理平台 OneAPM 编译呈现. 网络开发乐趣多多!Ja ...

- Sass带来的变革_sass, scss 教程_w3cplus - Google Chrome

Sass带来的变革 作者:大漠 日期:2014-11-17 点击:5291 sass scss 接触Sass差不多有一个年头了,在这一年来的时间中,也花了不少心思在Sass的学习上.同时也让自己喜欢上 ...

- [微信] 客服接口调用的时候返回 40003 Invalid OpenID

首先确认收件人在24小时内主动向公众号发过消息.该消息的 FromUserId 即是客服消息的 touser 参数的 OpenId 2017-05-19 更新:可以使用UTF-8了 string ur ...

- 企业级NFS网络文件共享服务_【all】

1.1. 什么是NFS(1台机器提供服务) Network File System(网络文件系统)通过局域网让不同的主机系统之间共享文件或目录. NFS客户端可以通过挂载的方式将NFS服务器端共享的数 ...

- matlab操作(整理)

http://blog.csdn.net/ysuncn/article/details/1741828 http://zhan.renren.com/h5/entry/3602888498000464 ...

- mysql常见问题总结

061 如何删除表? 答案:运行命令 drop table table_name; 062 创建索引 对于查询占主要的应用来说,索引显得尤为重要.很多时候性能问题很简单的就是因为我们忘了添加索引而造成 ...

- 一、Linux概述 二、Linux的安装 三、Linux的常用命令(重点)

一.Linux概述###<1>操作系统 OS,管理和控制 计算机的 硬件和软件资源的 计算机程序. 最基本的系统软件. 是用户和计算机交互的桥梁,是硬件和软件交互的桥梁. 操作系统:she ...

- (1)I/O流 (2)线程

1.I/O流1.1 ObjectOutputStream类(重点)(1)基本概念 java.io.ObjectOutputStream类主要用于将Java对象整体写入到输出流中. 只能将支持 java ...

- System.Data.DbType与各类数据库的数据类型的映射关系

有如下类型的映射对照: System.Data.SqlClient.SqlDbType System.Data.OleDb.OleDbType System.Data.Odbc.OdbcType Sy ...