记一次 .NET 某新能源材料检测系统 崩溃分析

一:背景

1. 讲故事

上周有位朋友找到我,说他的程序经常会偶发性崩溃,一直没找到原因,自己也抓了dump 也没分析出个所以然,让我帮忙看下怎么回事,那既然有 dump,那就开始分析呗。

二:Windbg 分析

1. 到底是哪里的崩溃

一直跟踪我这个系列的朋友应该知道分析崩溃第一个命令就是 !analyze -v ,让windbg帮我们自动化异常分析。

0:033> !analyze -v

CONTEXT: (.ecxr)

rax=00000039cccff2d7 rbx=00000039c85fc2b0 rcx=00000039cccff2d8

rdx=0000000000000000 rsi=0000000000000000 rdi=00000039c85fbdc0

rip=00007ffb934b1199 rsp=00000039c85fc550 rbp=00000039c85fc5b8

r8=0000000000000000 r9=00000039c85fce90 r10=0000000000000009

r11=0000000000000080 r12=0000000000000000 r13=00000039c85fdaf0

r14=00007ffb933d12b0 r15=0000022939e68440

iopl=0 nv up ei pl nz ac pe cy

cs=0033 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00010211

clr!Frame::HasValidVTablePtr+0x2a:

00007ffb`934b1199 488b39 mov rdi,qword ptr [rcx] ds:00000039`cccff2d8=????????????????

Resetting default scope

STACK_TEXT:

00000039`c85fc550 00007ffb`934b7107 : 00007ffb`933140d0 00007ffb`933140d0 00000000`00000000 00000000`00000000 : clr!Frame::HasValidVTablePtr+0x2a

00000039`c85fc600 00007ffb`933d3427 : 00000000`00000000 00000000`00000000 00007ffb`93c641e0 00007ffb`93c64c48 : clr!GCToEEInterface::GcScanRoots+0x2f2

00000039`c85fdac0 00007ffb`933d1843 : 00000000`00000000 00007ffb`00000000 00000000`00000000 00000000`00000001 : clr!WKS::gc_heap::mark_phase+0x197

00000039`c85fdb70 00007ffb`933d1762 : 00000000`00000001 00000039`00000000 00000000`00000000 00000000`00000001 : clr!WKS::gc_heap::gc1+0xa3

00000039`c85fdbd0 00007ffb`933d1539 : 00000000`00000001 00000000`00000000 00000229`00af0f88 00000000`00000000 : clr!WKS::gc_heap::garbage_collect+0x54c

00000039`c85fdc50 00007ffb`933d5f51 : 00000000`00000578 00007ffb`00000000 00000229`01ee5200 00000039`c85fdca0 : clr!WKS::GCHeap::GarbageCollectGeneration+0x10d

00000039`c85fdcb0 00007ffb`933d838c : 00000229`01ee5288 00000000`00000030 00000229`2328ff18 00000229`2328ff18 : clr!WKS::gc_heap::trigger_gc_for_alloc+0x2d

00000039`c85fdcf0 00007ffb`9333a88b : 00000000`00000030 00000000`00000008 00000000`00000000 00007ffb`00000000 : clr!WKS::GCHeap::Alloc+0x2a9

00000039`c85fdd50 00007ffb`9333a465 : ffffffc6`37a021c8 00000039`c85fded0 00000039`c85fde20 00000039`c85fdf00 : clr!SlowAllocateString+0x8b

...

从卦中的调用栈来看,有如下两点信息:

- GC 触发了

上面的mark_phase表示当前 GC 正在标记阶段,后面的GcScanRoots表示 GC正在线程栈上寻找根对象。

- 崩溃点在 clr 中

看到崩溃在clr的 clr!Frame::HasValidVTablePtr 方法中真的有点不敢相信,从崩溃点的汇编代码 rdi,qword ptr [rcx] 来看,貌似 rcx 没有分配到物理内存,可以用 !address rcx 验证下。

0:033> !address rcx

Usage: Free

Base Address: 00000039`ccb00000

End Address: 00000039`cce00000

Region Size: 00000000`00300000 ( 3.000 MB)

State: 00010000 MEM_FREE

Protect: 00000001 PAGE_NOACCESS

Type: <info not present at the target>

Content source: 0 (invalid), length: 1fbd28

尼玛,真的好无语,这个rcx=00000039cccff2d8 所处的内存居然是一个 MEM_FREE,访问它自然会抛异常,现在很迷茫的是这玩意是 GC 的内部逻辑,按理说不会有这种异常,难道是 CLR 自己的 bug 吗?

三: 真的是 CLR 的 bug 吗

1. 分析 CLR 源码

要想寻找真相,就必须要理解崩溃处的 CLR 源码了,这里拿coreclr做参考,首先从 clr!Frame::HasValidVTablePtr+2a 处说起,这个方法大概就是用来判断 Frame 类的虚方法表指针是否有效,简化后的代码如下:

// static

bool Frame::HasValidVTablePtr(Frame * pFrame)

{

TADDR vptr = pFrame->GetVTablePtr();

if (vptr == HelperMethodFrame::GetMethodFrameVPtr())

return true;

if (vptr == DebuggerSecurityCodeMarkFrame::GetMethodFrameVPtr())

return true;

if (s_pFrameVTables->LookupValue(vptr, (LPVOID) vptr) == (LPVOID) INVALIDENTRY)

return false;

return true;

}

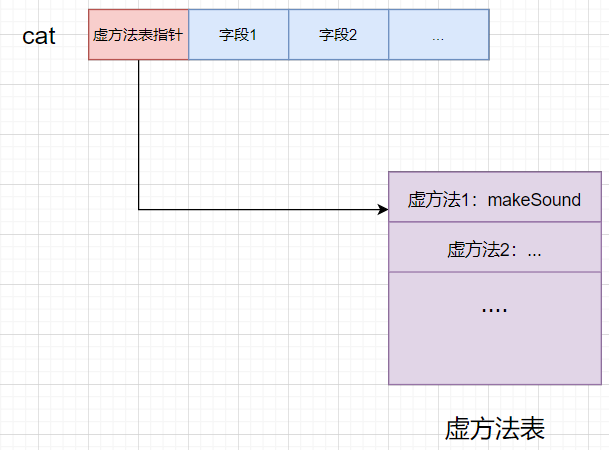

这里简单说下什么是虚方法表,如果一个类通过各种渠道拥有了虚方法后,那这个类的第一个字段就是 虚方法表指针,这个指针所指向的虚方法表中存放着每个虚方法的入口地址,画个图大概是这样。

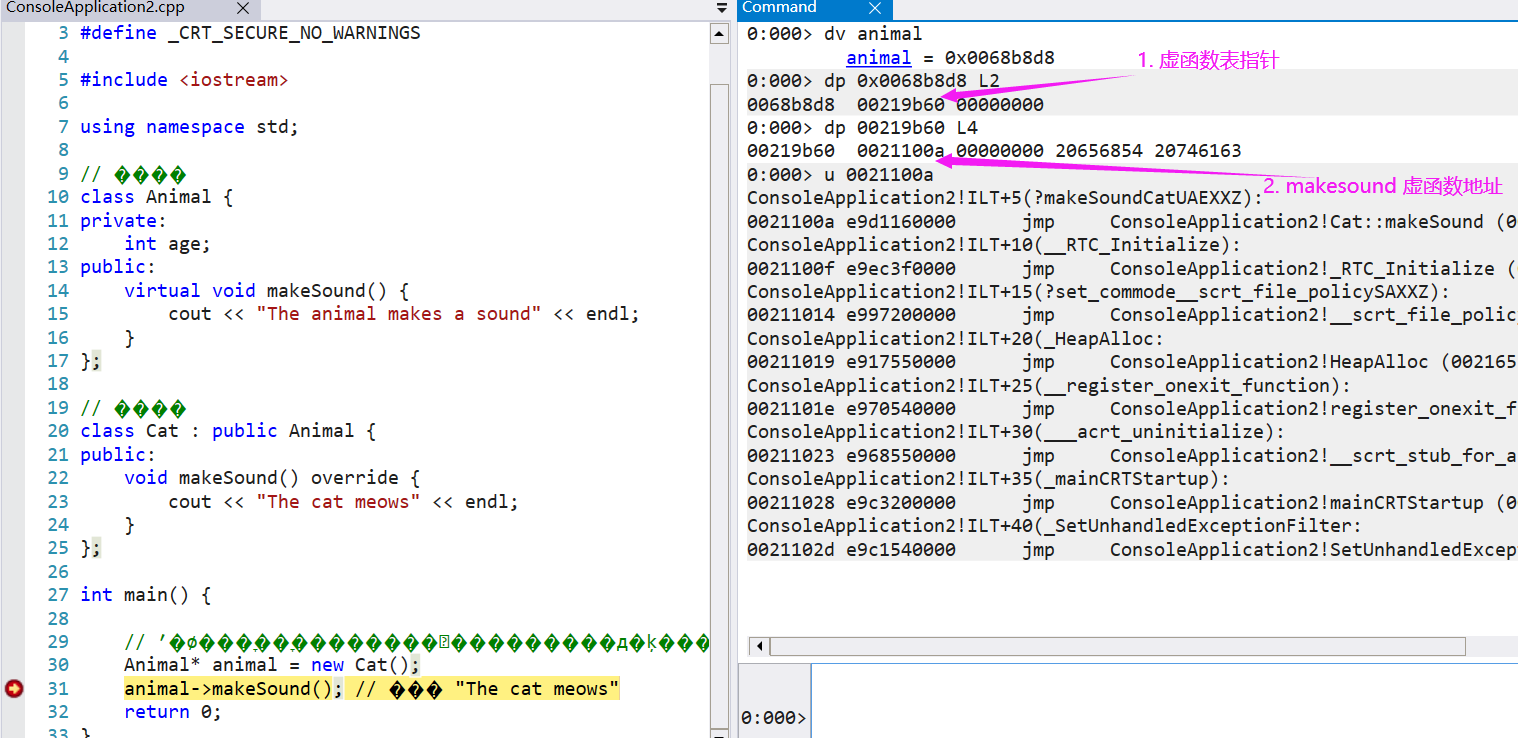

有了这张图再让chatgpt写一段C++代码验证下。

#include <iostream>

using namespace std;

// 父类

class Animal {

private:

int age;

public:

virtual void makeSound() {

cout << "The animal makes a sound" << endl;

}

};

// 子类

class Cat : public Animal {

public:

void makeSound() override {

cout << "The cat meows" << endl;

}

};

int main() {

// 使用父类指针指向子类对象,调用子类重写的方法

Animal* animal = new Cat();

animal->makeSound(); // 输出 "The cat meows"

return 0;

}

上图中的00219b60就是虚方法表指针,后面的0021100a就是虚方法地址了。

有了这些铺垫之后,可以得知是在提取frame虚方法指针的时候,这个地址已被释放导致崩溃的。

2. frame来自于哪里

通过在 coreclr 源码中一顿梳理,发现它是 Thread 类的第四个字段,偏移是0x10,参考代码如下:

PTR_GSCookie Frame::SafeGetGSCookiePtr(Frame* pFrame)

{

Frame::HasValidVTablePtr(pFrame)

}

BOOL StackFrameIterator::Init(Thread* pThread,

PTR_Frame pFrame,

PREGDISPLAY pRegDisp,

ULONG32 flags)

{

m_crawl.pFrame = m_pThread->GetFrame();

m_crawl.SetCurGSCookie(Frame::SafeGetGSCookiePtr(m_crawl.pFrame));

}

0:008> dt coreclr!Thread

+0x000 m_stackLocalAllocator : Ptr64 StackingAllocator

+0x008 m_State : Volatile<enum Thread::ThreadState>

+0x00c m_fPreemptiveGCDisabled : Volatile<unsigned long>

+0x010 m_pFrame : Ptr64 Frame

观察源码大概就知道了 Frame 是栈帧的表示,标记阶段要在每个线程中通过 m_pThread->GetFrame 方法来获取爬栈的起始点。

到这里我们知道了 m_pFrame 有问题,那它到底属于哪个线程呢?

3. 寻找问题 Thread

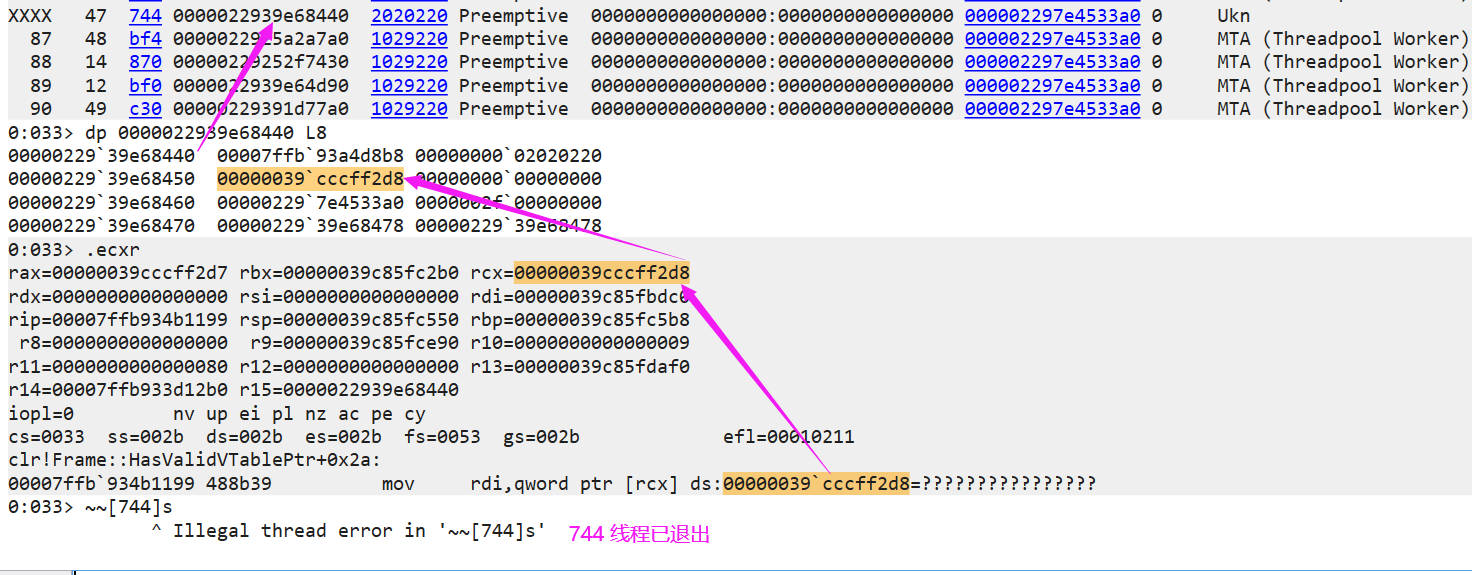

要想寻找问题线程,可以自己写个脚本,判断下 ThreadOBJ-0x10 = rcx(00000039cccff2d8) 即可。

function invokeScript() {

var lines = exec("!t").Skip(8);

for (var line of lines) {

var t_addr = line.substr(15, 16);

var commandText = "dp " + t_addr + " L8";

log(commandText);

var output = exec(commandText);

for (var line2 of output) {

log(line2);

}

log("--------------------------------------")

}

}

从卦中数据看终于给找到了,原来是有一个OSID=744的线程意外退出导致栈空间被释放引发的,真的无语了。

接下来的问题是这个线程是用来干嘛的,它做了什么?

4. 778号线程是何方神圣

到这里要给大家一点遗憾了,778号线程已经退出了,栈空间都被释放了,在dump中不可能找到它生前做了什么,不过最起码我们知道如下几点信息:

- 它是一个由 C# 创建的托管线程

- 它是一个非 线程池线程

- 它肯定是某种原因意外退出的

要想知道这个线程生前做了什么,最好的办法就是用 perfview 捕获线程创建和退出的 ETW 事件,到那一天定会水落石出!!!

四:总结

这次生产事故,我感觉用户和CLR都有责任,托管线程的栈空间都释放了,为什么 CLR 在触发 GC 时还要去爬它的栈导致崩溃的发生,这真的是一个很有意思的dump。

记一次 .NET 某新能源材料检测系统 崩溃分析的更多相关文章

- 记一次 .NET 某企业 ERP网站系统 崩溃分析

一:背景 1. 讲故事 前段时间收到了一个朋友的求助,说他的ERP网站系统会出现偶发性崩溃,找了好久也没找到是什么原因,让我帮忙看下,其实崩溃好说,用 procdump 自动抓一个就好,拿到 dump ...

- 记一次 .NET 某自动化集采软件 崩溃分析

一:背景 1.讲故事 前段时间有位朋友找到我,说他的程序在客户的机器上跑着跑着会出现偶发卡死,然后就崩掉了,但在本地怎么也没复现,dump也抓到了,让我帮忙看下到底怎么回事,其实崩溃类的dump也有简 ...

- 记一次 .NET 某医疗住院系统 崩溃分析

一:背景 1. 讲故事 最近收到了两起程序崩溃的dump,查了下都是经典的 double free 造成的,蛮有意思,这里就抽一篇出来分享一下经验供后面的学习者避坑吧. 二:WinDbg 分析 1. ...

- 记一次 .NET 某工控MES程序 崩溃分析

一:背景 1.讲故事 前几天有位朋友找到我,说他的程序出现了偶发性崩溃,已经抓到了dump文件,Windows事件日志显示的崩溃点在 clr.dll 中,让我帮忙看下是怎么回事,那到底怎么回事呢? 上 ...

- 记一次 .NET某医疗器械清洗系统 卡死分析

一:背景 1. 讲故事 前段时间协助训练营里的一位朋友分析了一个程序卡死的问题,回过头来看这个案例比较经典,这篇稍微整理一下供后来者少踩坑吧. 二:WinDbg 分析 1. 为什么会卡死 因为是窗体程 ...

- 记一次 .NET 某新能源汽车锂电池检测程序 UI挂死分析

更多高质量干货:参见我的 GitHub: dotnetfly 一:背景 1. 讲故事 这世间事说来也奇怪,近两个月有三位朋友找到我,让我帮忙分析下他的程序hangon现象,这三个dump分别涉及: 医 ...

- dlib人脸关键点检测的模型分析与压缩

本文系原创,转载请注明出处~ 小喵的博客:https://www.miaoerduo.com 博客原文(排版更精美):https://www.miaoerduo.com/c/dlib人脸关键点检测的模 ...

- Snort 入侵检测系统

Snort 入侵检测系统 一.实验目的 1.掌握snort IDS工作原理 2.应用snort 三种方式工作 二.实验环境 系统环境:Windows环境, kali环境 三.实验原理 1.snort ...

- 开源入侵检测系统OSSEC搭建之二:客户端安装

上一篇文章中已经将OSSEC服务端的安装以及客户端的Key导出操作做了解说,接下来在另一台虚拟机中安装客户端,与安装服务端类似同样需要安装ossec,步骤如下. 一.下载ossec-hids-2.8. ...

- 开源入侵检测系统OSSEC搭建之一:服务端安装

OSSEC是一款开源的多平台的入侵检测系统,可以运行于Windows, Linux, OpenBSD/FreeBSD, 以及 MacOS等操作系统中.主要功能有日志分析.完整性检查.rootkit检测 ...

随机推荐

- 如何修改min.js或者压缩后的js,以便提高代码的可读性。

前端的js上线的时候一般会使用打包工具处理(webpack,gulp,ugly.js 等).这样做有几点作用. 可以压缩空间,提高页面响应速度 一定程度上可以保护自己的代码安全,防止别人清晰看懂逻辑或 ...

- GitHub Actions CI/CD 工作流实战

1. 什么是 GitHub Actions 与 workflow ? GitHub Actions 是 GitHub 提供的一种持续集成(CI)和持续部署(CD)的工具,用于自动化软件开发过程中的各种 ...

- Go开始:Go基本元素介绍

本文深入探讨了Go编程语言中的核心概念,包括标识符.关键字.具名函数.具名值.定义类型.类型别名.包和模块管理,以及代码块和断行.这些元素是构成Go程序的基础,也是编写高质量代码的关键. 关注Tech ...

- 使用vscodep快速编写markdown

写在前面 这是一篇基于 vscode 配置,用于书写 markdown 的文章 为了方便快速书写 markdown 真想使用一些便捷的快捷键去生成一些自己常用的格式或者是模版,于是自己基于自己的个人习 ...

- 【效率提升】maven 转 gradle 实战

一.灵魂三问 1.gradle 是什么? 一个打包工具, 是一个开源构建自动化工具,足够灵活,可以构建几乎任何类型的软件,高性能.可扩展.能洞察等.其中洞察,可以用于分析构建过程中数据,提供分析参考, ...

- Python基础——CPU详解

一 五大组成单元=>三大核心组件 组成计算机五大单元可以合并成三大核心组件:CPU.IO设备.主存储器 1.控制单元+算数逻辑单元=>CPU 2.主存储器,即主記憶體 3.输入单元Inpu ...

- 【Azure Function App】Python Function调用Powershell脚本在Azure上执行失败的案例

问题描述 编写Python Function,并且在Function中通过 subprocess 调用powershell.exe 执行 powershell脚本. import azure.fun ...

- 背景图片随机API

在美化博客园的时候,遇到了一个问题:博客背景图片只支持一张图片,看到有道友说可以用API随机图片. 于是就有了这篇文章. 本文主要整理了一些随机图片API,希望对你有帮助. 岁月小筑 https:// ...

- Flask后端开发(一)-基础知识和前期准备

目录 1.背景介绍 1.1. 项目背景 1.2. 项目难点 1.3. 项目环境 2. flask后端开发实现的功能 3. flask部署和前后端对接 3.1. flask运行配置和服务器部署 3.2. ...

- vue打包部署遇到的问题

网站上线中遇到的问题(跨域,404,空白页解决方案) 因为本人是后端开发工程师,对前端开发不了解,踩了很多坑,所以将踩过的坑分享出来,以供参考 网站地址:这里 这段时间将项目部署到服务器中引发了几个问 ...