全链路管控 多手段防数据泄漏 | H电力公司的数据保护创新之路

随着电力行业信息化的不断发展,其内部信息系统越来越复杂,数据库作为信息系统的核心和基础,承载着越来越多的关键业务信息。同时,国家对信息安全方面的重视程度也逐步加深:2014年7月2日,国家能源局发布《电力行业网络与信息安全管理办法》;2018年,9月13日,国家能源局发布《关于加强电力行业网络安全工作的指导意见》,内容全面覆盖《网络安全法》、《电力监管条例》及相关法律法规要求,对加强关键信息基础设施安全保护、加强电力企业数据安全保护等方面提出了更高、更严的要求。

H电力公司经过多年发展,依靠现代化经营管理能力,不断加强了信息化、自动化、系统化的特点,而基于政策指导和信息数据化进程不断加快,H电力公司更需要对数据进行强制性、可控性保护。

一方面,H电力公司需要通过不断挖掘数据价值以支撑自身服务质量、工作效率和发展需要;另一方面,又要保证数据在复杂场景、系统之间被安全、合理的访问和使用。

传统安全防护手段无法跨越的鸿沟

根据国家能源局对数据安全的意见及H电力公司对数据安全的要求,H电力公司进行了自查,发现了如下不足:

敏感数据管理不足

随着H电力公司信息化建设的持续推进,营销、人资、财务、资产、协同、综合等核心系统中存储着大量的业务往来、用户隐私等重要敏感数据。

H电力公司内部电力数据传输与共享场景普遍,当前虽然有一些数据脱敏手段,但是主要采用脚本或人工脱敏的方式,脱敏规则不统一,从而导致脱敏效率低下,以及脱敏后数据质量差、数据间关联关系被破坏等一系列问题,需要通过对敏感数据进行专业的脱敏实现,“用、护”结合。

风险行为监控不足

H电力公司信息化规模庞大、系统繁杂、人员众多,日常工作中发生越权访问、下载或篡改数据等违规操作行为难以及时发现和定位,往往对内部数据安全事件的预防和调查造成困扰。

数据库运维管控不足

H电力公司的网络复杂、业务特殊、数据库众多,在运维专区中,使用堡垒机来对运维人员进行管理,但这种管理方式在数据安全防护上存在一定问题:运维人员不按操作规范或既定方案进行数据库运维操作、非法导出敏感数据、数据库操作行为没有细粒度的审计记录等。

H电力公司根据目前数据安全痛点和对现状的深入分析,提出如下需求:

1.实现与现有运维管理流程深度融合,实时监控运维人员数据库操作;

2.实现与现有SPV集成,运维人员无需单独申请对数据库访问,保持操作习惯不变;

3.实现细粒度运维管控,控制对象可以是库,可以是表,并可以精准到列;除了传统的增删改查操作外,还可以根据访问的影响行判断是否存在数据窃取、批量删除等高危行为;管控的对象还包括用户、登录IP、时间、客户端工具等多种条件;

4.提供用户行为审计,方便及时发现风险隐患;

5.支持动态数据遮蔽防止敏感数据泄漏,查询数据自动显示签名,防止拍照外传。

没有授权进不去 未经许可拿不走 数据泄漏赖不掉

针对以上H电力公司面临的问题,CloudQuery提出本次项目目标应做到“没有授权进不去,未经许可拿不走,数据泄漏赖不掉”。

根据H电力公司对信息安全工作的指示,加强对数据中心数据安全的防护要求,经过深入研究,整理出如下建设思路:

数据脱敏

由于H电力公司数据错综复杂,各业务数据流转通道各不相同,按照数据的分级分类标准,在对数据进行共享时,应针对重要数据进行脱敏降级,确保数据接收方不会对数据内容进行二次扩散。

数据库安全管控

通过引入CloudQuery,对数据库的访问及其他操作行为进行细粒度防御、审计分析,从而全程监控、记录包括非法访问、数据库违规操作、数据批量导出或篡改在内等一系列风险行为,实现对所有数据访问行为进行审计记录,然后通过数据分析技术结合数据操作审计典型策略要求,对风险行为进行挖掘和预警,并可在安全事件发生后,做到准确、高效的溯源定责。

数据库运维与管理

在确保不影响正常开展运维工作的前提下,建立数据库运维操作的审批机制和技术措施。通过CloudQuery对所有涉及敏感数据的操作进行限制,强化对数据库运维操作的监管力度,及时阻断越权操作行为的发生,令运维工作实际操作与计划操作保持一致。

对数据运维操作的关键动作进行划分,将那些敏感操作梳理出来并默认禁止。当有变更需求时,通过发起运维审批流程,根据审批小组的审批意见,有序、安全的执行运维操作。

四大核心模块 解决电力行业棘手问题

针对H电力公司的系统现状、其数据库安全管控需求及目标,CloudQuery制定了符合H电力公司数据库安全管控目标的解决方案,全面发挥数据库安全管控平台在企业中的价值。

CloudQuery作为一体化企业数据安全管控平台,是企业数据操作的入口,将组织(包含应用)、数据、安全整合到一个平台,提供一系列数据应用工具辅助应用和IT人员完成相关的数据处理和操作,并逐渐培养组织的数据化流程、协作机制,完善组织的数据意识。

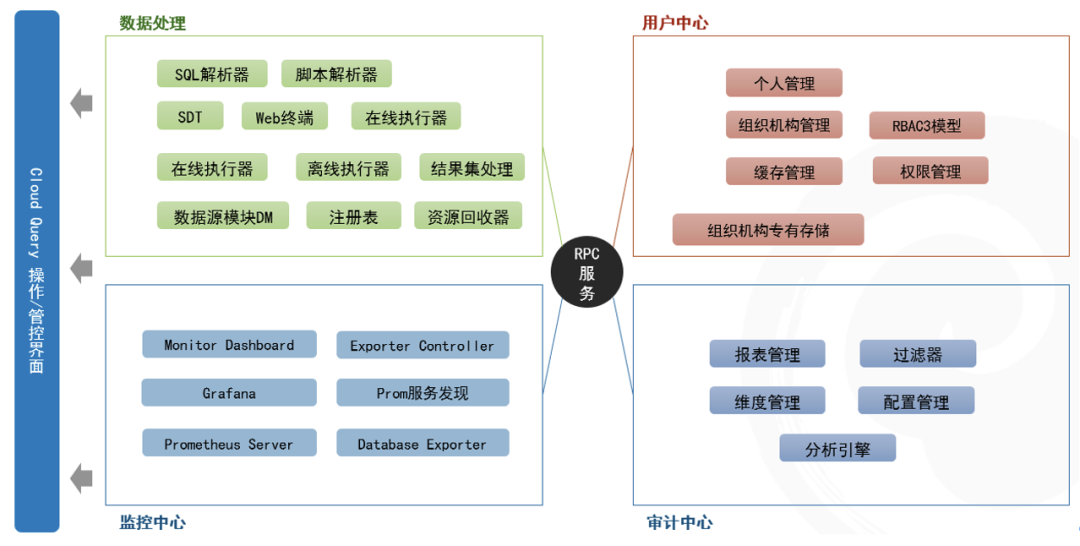

CloudQuery采用以服务组件为单位,面向云的分布式架构,支持高可用模式保持用户使用的连续性,针对H电力公司,我们主要将平台划分为四大核心模块:数据处理中心、用户管控中心、监控中心、审计中心。

数据处理中心:广泛的数据库支持,集中管控数据

CloudQuery支持绝大多数国内外主流数据库以及中间件,目前支持Oracle、SQLServer、MySQL、PostgreSQL、Redis、Hbase、达梦、RDS for MySQL等,未来将支持更多种类的数据库及中间件数据源。覆盖H电力公司目前使用的主要数据库数据源。同时,CloudQuery完美支持各数据库特性,契合操作人员日常数据操作习惯。

用一个平台对所有数据操作进行管控,包含登录登出、权限、脱敏、审计、监控、过滤、回退等。内置一系列流程库,可通过OpenAPI接口与现有运维管理系统进行对接,实现数据操作/授权在数据中心内部流转。

对于H电力公司的数据脱敏要求,CloudQuery采用被动脱敏方式,即不改变数据库内容,但查询得到的结果为脱敏后的数据。脱敏按照规则来处理数据,规则分为内置和动态,内置规则只要用户查询的数据中符合系统内部定义的敏感资源,就会被处理;动态规则指系统管理员或者拥有者根据业务自定义,比如订单里的门牌号等。系统支持5种脱敏模式设定:替换、掩码、加密、截断后加密和无效化。

脱敏还会应用在以下场景:

- 导出:导出的数据条目只要符合脱敏设定,那么不管是什么样的文件格式,其内容都会被脱敏;

- 转储:转储的SQL语句,其内容也会被脱敏。

用户管控中心:细粒度权限管控,越权访问需审批

针对可能存在的用户越权访问、非法导出等违规行为,CloudQuery从不同需求和不同维度进行细粒度权限控制:

- 操作权限:根据不同的数据源可以分配不同权限,权限由创建连接的账号所拥有的权限列表为全集,可以向下分发,默认加入连接的用户只拥有select(查询)权限,其他均需要手动赋权或通过流程进行提权申请。

- 限时限量:可对数据操作进行限时限量权限管控,约定允许操作的开始日期时间和结束日期时间;选择每周能操作的天数;限制用户每个自然周期查询可以得到的记录数,周期结束限量会清零。周期可以灵活配置(天、周、月)。

- 高危操作限制:对核心业务系统中,重要的有库、表操作非常关键,随意变更可能会带来灾难性影响,在Cloud Query将其定义为“高危资源”,在其上的所有变更操作(DML、DDL)都会生成工单;危险性较高的操作,比如truncate, delete等等,也同样可被管理员设置为“高危操作”。所有高危操作需要走工单,获取短期的权限,解封操作。

- 数据过滤:数据库过滤在某种程度上实现了用户的多租,即多个用户使用同一个数据库连接,看到的是不同的数据“视图”,千人千面,这极大的增加了权限的灵活性。

- 数据导出限制:数据导出目前支持excel、csv、txt、pdf等格式,支持加密、水印,内容为表格状。结果集导出会受到权限的制约,默认都是关闭状态,如果需要某张表的导出权限可以在流程中向连接管理员发起申请,审批通过后即可进行导出操作。导出同时受到过滤以及脱敏等相关权限的制约,例如当用户在查询结果集时某一列受到脱敏限制,同时在导出时该列也是被脱敏的状态。

审计中心:记录用户行为,风险操作可追踪

CloudQuery审计系统可跟踪用户在平台上的所有操作,覆盖数据库、流程、权限等方面的查询和变更。审计明细包含用户、连接、库、操作对象、动作、摘要、时间、结果、IP来源等,可按条件过滤,并支持Excel导出。

除了审计明细,系统还支持面向业务的审计分析,可进行多维度的分析,如UV、PV、数据库类型、语句执行时长、慢查询、高危操作。

而通过应用探针或Cloud Query提供的审计驱动可对应用的数据操作进行审计分析。相对于面向人的操作审计,应用数据审计主要是站在数据库管理员和安全的视角,对应用的数据访问进行分析,找出违反审计规则的语句,每一个应用包含一个审计视图。主要包含:

- 审计明细:包含应用ID、数据源、库、操作对象、动作、摘要、时间、结果、IP来源等。

- 慢查询:数据库语句执行时间连续超过某一个阈值的语句聚合,采样窗口(分钟)可由系统设置。

- 高危操作:识别出应用中对特定资源的非法操作。

- 非法地址:根据IP来源,识别与数据库不匹配的操作。比如生产环境,只能限于生成应用IP,不能是测试应用IP。

同时应用审计会基于SQL模式进行数据分析,支持以下维度的分析:

- 常用热点表:基于数据库下每张表的读写次数计算出每张表的热度,尽量排序得出热度前十的表进行展示

- 应用Top SQL:基于应用的语句执行次数统计出排行前20的SQL,方便DBA及时查看进行索引调整等SQL优化

- 应用慢SQL:基于语句执行时长列出应用的慢SQL,为DBA等相关工作人员进行SQL审核提供方便

数据库监控中心:

CloudQuery可以提供一个集中监控平台,连接管理员可以看到自己管纳连接的数据库负载情况,针对每一种数据源会有不同的监控指标,方便更直观的排查与定位问题。

CloudQuery的应用价值

没有授权进不去

基于细粒度的权限管控体系,CloudQuery通过「用户-角色-权限」,在快速授权的同时精准控制每个用户的访问及操作权限,规避了H电力公司原先可能面临的越权访问、下载或篡改数据等违规操作行为。

未经许可拿不走

CloudQuery以独创的「查导分离」作为数据防泄漏的最后一道防线,将导出动作单独形成一种权限类型,与查询动作分离开来。即使H电力公司内部人员恶意获取数据也无法将数据落地至PC电脑,更别提在企业内部甚至外部进行流通。

数据泄露赖不掉

CloudQuery作为企业内部的第四道安全防护门。对平台内部众多操作进行埋点,保证H电力公司的用户每一个动作都可追踪、可溯源。一旦有用户执行恶意语句或误操作可以及时定位到问题用户及用户PC IP。同时,CloudQuery辅助以告警模块,从不同风控视角来监测当前平台内用户的操作风险性,可以让H电力公司在发生数据泄漏时间后快速、精准定位到责任人,及时还原丢失数据。

从H电力公司的应用可见,CloudQuery站在企业角度,根据内部数据流向提供全链路的干涉跟踪保护机制,贯穿数据登录、使用、登出整个生命周期。1:1 针对各数据源的终端,可实时对操作的SQL执行拦截、分析、审计、告警等操作,精确到人和应用。避免延后追溯,避免安装堡垒机客户端,也避免审计记录和录像的对比,极大的提高了审计效率和用户体验,让企业内部数据运转更加流畅、安全。

全链路管控 多手段防数据泄漏 | H电力公司的数据保护创新之路的更多相关文章

- <转>二十问全链路压测干货汇总(上)

本文转载自:微信公众号-数列科技<二十问全链路压测干货汇总(上)> 最近几年全链路压测无疑成为了一个热门话题,在各个技术峰会上都可以看到它的身影. 一些大型的互联网公司,比如阿里巴巴.京东 ...

- BAT推荐免费下载JAVA转型大数据开发全链路教程(视频+源码)价值19880元

如今随着环境的改变,物联网.AI.大数据.人工智能等,是未来的大趋势,而大数据是这些基石,万物互联,机器学习都是大数据应用场景! 为什么要学习大数据?我们JAVA到底要不要转型大数据? 好比问一个程序 ...

- 持续引领大数据行业发展,腾讯云发布全链路数据开发平台WeData

9月11日,在腾讯全球数字生态大会大数据专场上,腾讯云大数据产品副总经理雷小平重磅发布了全链路数据开发平台WeData,同时发布和升级了流计算服务.云数据仓库.ES.企业画像等6款核心产品,进一步优化 ...

- 京东全链路压测军演系统(ForceBot)架构解密

摘要:全链路压测是应对电商大促容量规划最有效的手段,如何有效进行容量规划是其中的架构关键问题.京东在全链路压测方面做过多年尝试,本文转载京东商城基础平台技术专家文章,介绍其最新的自动化压测 Force ...

- 高德全链路压测平台TestPG的架构与实践

导读 2018年十一当天,高德DAU突破一个亿,不断增长的日活带来喜悦的同时,也给支撑高德业务的技术人带来了挑战.如何保障系统的稳定性,如何保证系统能持续的为用户提供可靠的服务?是所有高德技术人面临的 ...

- Node.js 应用全链路追踪技术——[全链路信息获取]

全链路追踪技术的两个核心要素分别是 全链路信息获取 和 全链路信息存储展示. Node.js 应用也不例外,这里将分成两篇文章进行介绍:第一篇介绍 Node.js 应用全链路信息获取, 第二篇介绍 N ...

- CODING 代码资产安全系列之 —— 构建全链路安全能力,守护代码资产安全

本文作者:王振威 - CODING 研发总监 CODING 创始团队成员之一,多年系统软件开发经验,擅长 Linux,Golang,Java,Ruby,Docker 等技术领域.近两年来一直在 COD ...

- 全链路压测平台(Quake)在美团中的实践

背景 在美团的价值观中,以“客户为中心”被放在一个非常重要的位置,所以我们对服务出现故障越来越不能容忍.特别是目前公司业务正在高速增长阶段,每一次故障对公司来说都是一笔非常不小的损失.而整个IT基础设 ...

- C#编写Windows服务程序 (服务端),client使用 消息队列 实现淘宝 订单全链路效果

需求: 针对 淘宝提出的 订单全链路 产品接入 .http://open.taobao.com/doc/detail.htm?id=102423&qq-pf-to=pcqq.group oms ...

- 全链路实践Spring Cloud 微服务架构

Spring Cloud 微服务架构全链路实践Spring Cloud 微服务架构全链路实践 阅读目录: 网关请求流程 Eureka 服务治理 Config 配置中心 Hystrix 监控 服务调用链 ...

随机推荐

- 【转载】coroutine 与 goroutine 区别

如下原文转载自C语言中文网 C#.Lua.Python 语言都支持 coroutine 特性.coroutine 与 goroutine 在名字上类似,都可以将函数或者语句在独立的环境中运行,但是它们 ...

- 操作系统:详解socket的接口实现

上节了解了套接字的工作机制和数据结构,但套接字有哪些基本接口实现呢? 套接字接口 套接字接口最初是 BSD 操作系统的一部分,在应用层与 TCP/IP 协议栈之间接供了一套标准的独立于协议的接口. L ...

- CsvHelper简单使用

发现一个比较好用的处理csv的C#库,CsvHelper: CsvHelper是一个用于读取和写入CSV文件的C#库,支持自动类型转换.自定义类型转换器和灵活的映射选项等功能,使得读写CSV文件变得非 ...

- Everyone's Favorite Linear, Direct Access, Homogeneous Data Structure: The Array(英翻中)

Arrays are one of the simplest and most widely used data structures in computer programs. Arrays in ...

- 适用于Ventoy和VirtualBox的WinToGo系统制作教程

由于篇幅原因,上个教程的内容太多,并且也有挺多地方不能一概而论,因此笔者决定还是将文章拆分开来,便于只需要制作WinToGo系统或LinuxToGo系统的读者 --笔者言 这篇文章适用于只使用Vent ...

- 基于AI的智能农业病虫害识别系统实战指南

引言 在农业现代化进程中,病虫害防治始终是保障粮食安全的核心挑战.传统人工识别方式存在效率低.误判率高.响应滞后等问题.本文将通过完整的技术实现流程,展示如何利用Python生态构建智能病虫害识别系统 ...

- 「Temp」Eon 今天吃什么

没标价格就是没自己付钱. \(2023.8.8\) 早饭 午饭 晚饭 其他 - 拉面 汉堡 咖啡.奶茶.冰激凌 - \(17¥\) \(25.9¥\) \(34.8¥\) \(2023.8.9\) 早 ...

- python基础—数字,字符串练习题

1.如有以下变量 n1=5,请使用 int 的提供的方法,得到该变量最少可以用多少个二进制位表示? n1=5 r=n1.bit_lenght() #当前数字的二进制,至少用n位表示.bit_lengh ...

- 现在的AI工具已经能够创作音乐了?

本文由 ChatMoney团队出品 随着科技的不断进步,音乐是人类文明的一部分,它在社会.文化.艺术和娱乐领域发挥着重要作用.随着AI技术的发展,AI技术的应用正在以惊人的速度改变音乐创作.演奏.传播 ...

- php xdebug 调试

xdebug 调试 https://www.bilibili.com/video/BV1Qx411f7pF?t=1