2017-2018-1 信息安全技术 实验二 20155201——Windows口令破解

2017-2018-1 信息安全技术 实验二 20155201——Windows口令破解

一、实验原理

- 口令破解方法

- 口令破解主要有两种方法:字典破解和暴力破解。

- 字典破解是指通过破解者对管理员的了解,猜测其可能使用某些信息作为密码,例如其姓名、生日、电话号码等,同时结合对密码长度的猜测,利用工具来生成密码破解字典。如果相关信息设置准确,字典破解的成功率很高,并且其速度快,因此字典破解是密码破解的首选。

- 暴力破解是指对密码可能使用的字符和长度进行设定后,对所有可能的密码组合穷举测试。随着可能字符和可能长度的增加,存在的密码组合数量也会变得非常庞大,因此暴力破解往往需要花费很长的时间。

- 口令破解方式

- 口令破解主要有两种方式:离线破解和在线破解

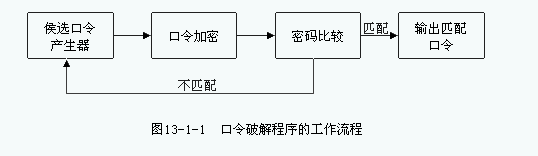

- 离线破解攻击者得到目标主机存放密码的文件后,就可以脱离目标主机,在其他计算机上通过口令破解程序穷举各种可能的口令,如果计算出的新密码与密码文件存放的密码相同,则口令已被破解。可以将口令破解程序的工作。

二、实验步骤

- 字典破解

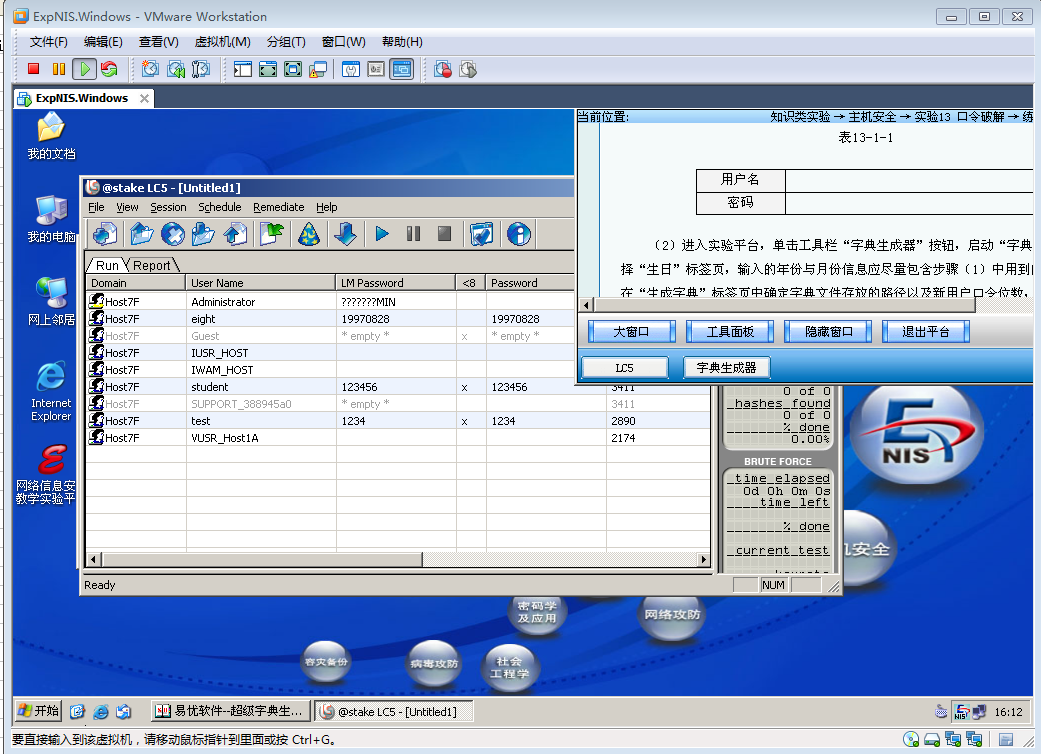

- 为本机创建新用户。为了达到实验效果,用户口令不要设置得过于复杂,可以选择自己的生日,例如YYYYMMDD。将你创建的用户名及密码填入表中。用户名:eight 口令:19970828

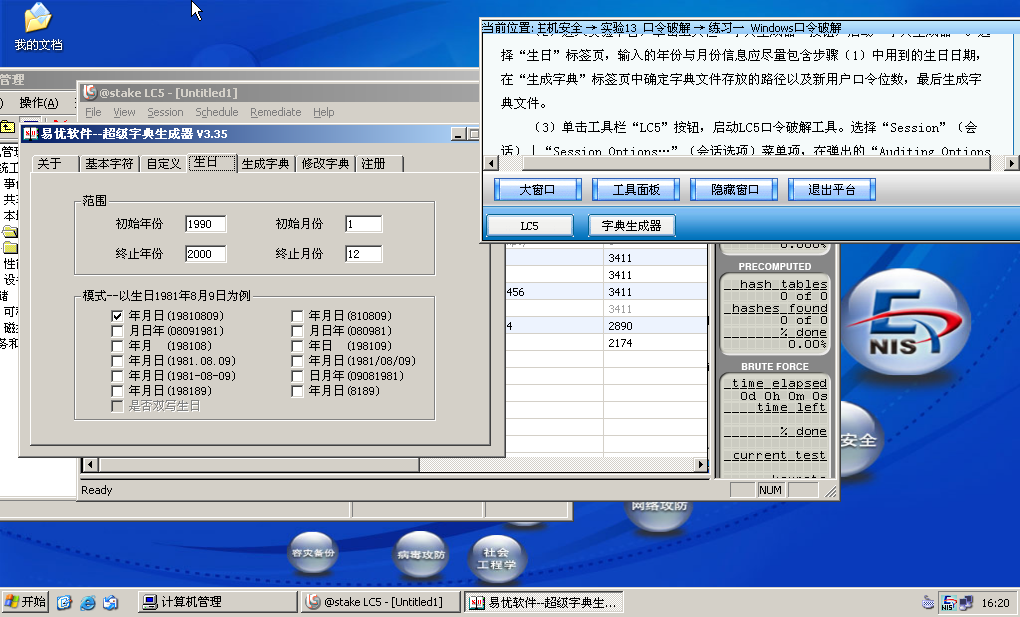

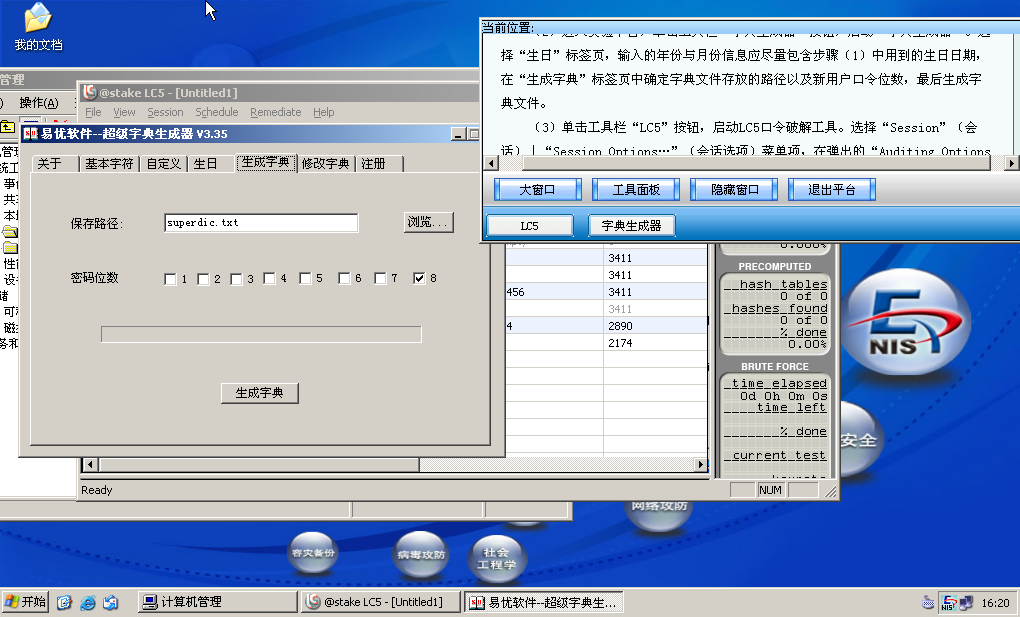

- 进入实验平台,单击工具栏“字典生成器”按钮,启动“字典生成器”。选择“生日”标签页,输入的年份与月份信息应尽量包含步骤(1)中用到的生日日期,在“生成字典”标签页中确定字典文件存放的路径以及新用户口令位数,最后生成字典文件。

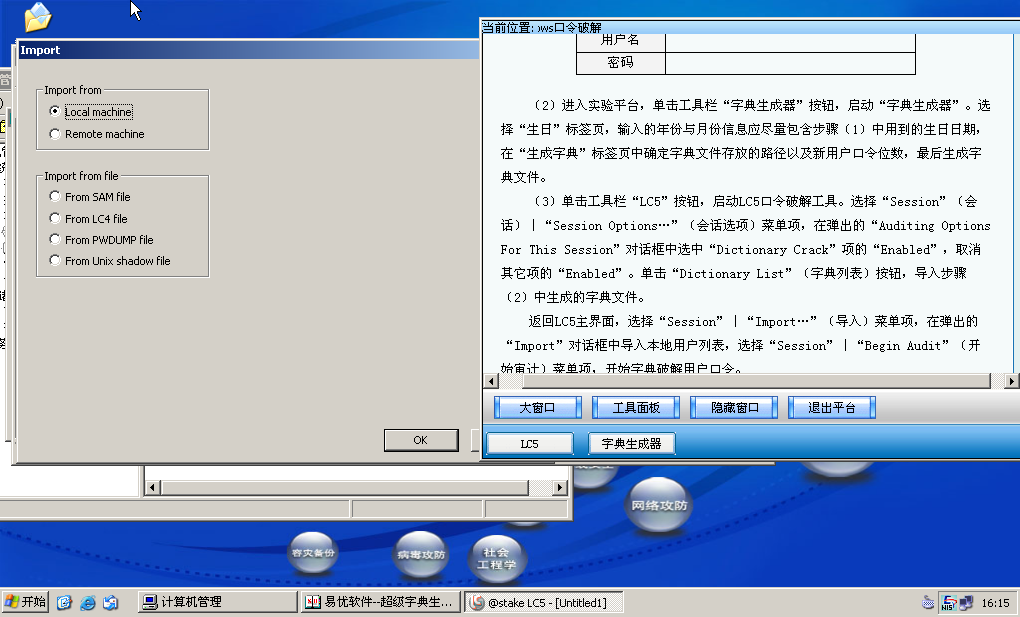

- 单击工具栏“LC5”按钮,启动LC5口令破解工具。选择“Session”(会话)|“Session Options⋯”(会话选项)菜单项,在弹出的“Auditing Options For This Session”对话框中选中“Dictionary Crack”项的“Enabled”,取消其它项的“Enabled”。单击“Dictionary List”(字典列表)按钮,导入生成的字典文件。

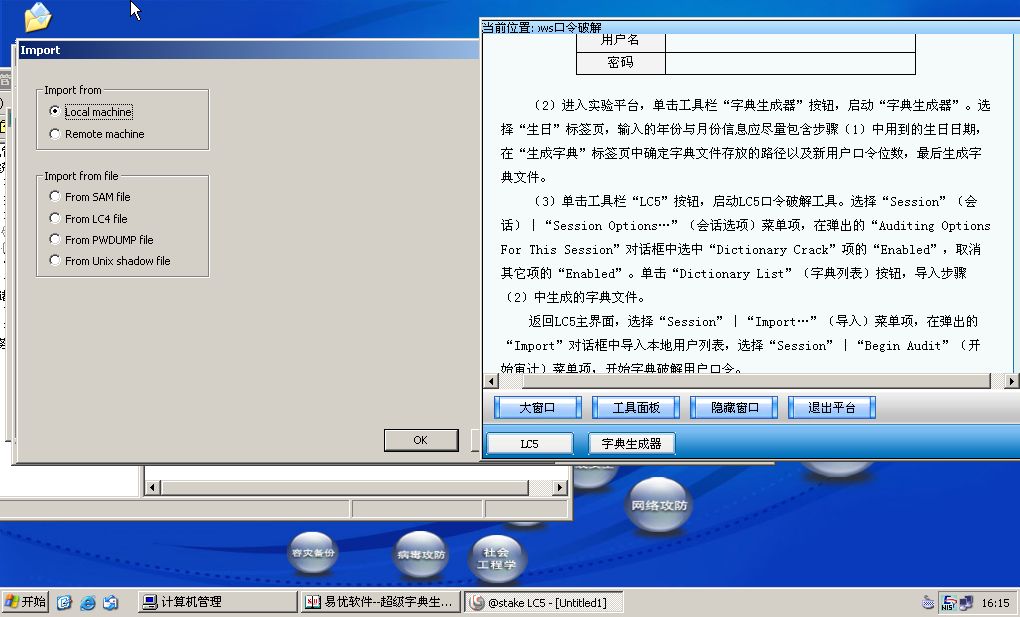

- 返回LC5主界面,选择“Session”|“Import⋯”(导入)菜单项,在弹出的“Import”对话框中导入本地用户列表,选择“Session”|“Begin Audit”(开始审计)菜单项,开始字典破解用户口令。

破解成功

- 暴力破解

- 创建新用户,建议用户口令仅由英文字母和数字组成,长度不超过6位,如123abc。

- 选择LC5的“File”|“New Session⋯”(新会话)菜单项,新建会话。重新导入本地用户列表。

- 在会话选项中仅选中“Brute Force Crack”(暴力破解)|“Enabled”,并在“Character Set”(字符集)中选择“alphabet+numbers”(字母表+数字), 开始暴力破解新建用户口令。

- 不同密码强度的破解时间比较

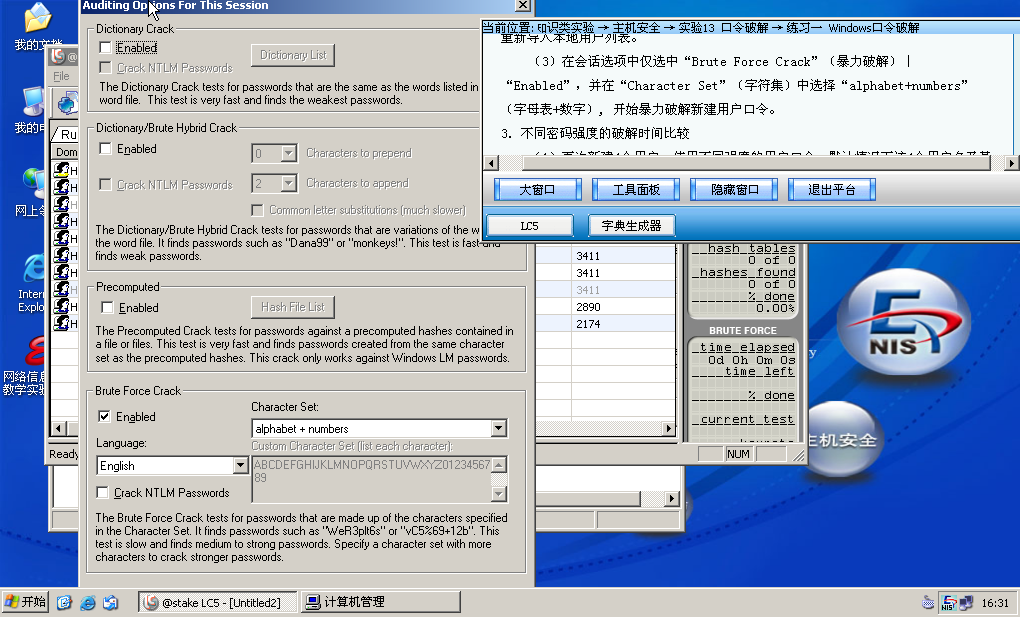

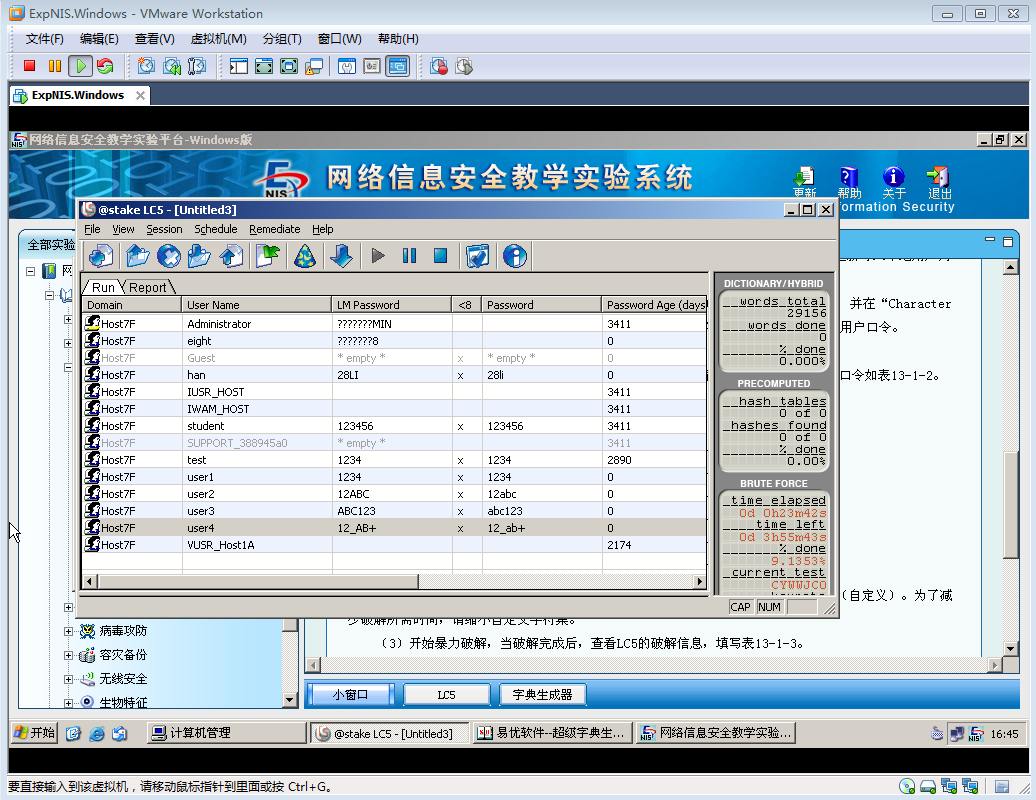

再次新建4个用户,使用不同强度的用户口令。默认情况下该4个用户名及其口令如表13-1-2。

新建LC5会话,在会话选项中选中暴力破解选项,字符设置选择“Custom”(自定义)。为了减少破解所需时间,请缩小自定义字符集。

开始暴力破解,当破解完成后,查看LC5的破解信息,填写表13-1-3。

- 「注」由于user4的密码设置比较复杂,所以破解的时间非常长。若时间不允许,不必等待最后的破解结果。

根据实验结果不难发现长密码比短密码破解要更多的时间,复杂密码比简单密码需要更多的时间,这也就是设置复杂密码能够提高系统安全性的原因。

三、思考题

- 问题1:分析口令破解软件L0phtCrack(简写为LC)的工作原理

- 问题1答案:分为多种方法,包括字典破解、Hybrid字典破解、暴力破解。

- 问题2:Windows 7的口令保护文件名称及存储位置是什么?

- 问题2答案:

C:\windows\system32\config\ - 问题3:Windows保护系统帐户口令的算法有LM和NTLM,这两种算法有什么区别?

- 问题3答案:LM-Hash加密过程的第一步是将明文口令转换为其大写形式,第二步是将字符串大写后转换为16进制字符串,第三步是密码不足14字节要求用0补全,第四步是将上述编码分成2组7字节(56bits=14*4)的数据,第五步是将每一组7字节的十六进制转换为二进制,每7bit一组末尾加0,再转换成十六进制组成得到2组8字节的编码,第六步将以上步骤得到的两组8字节编码,分别作为DES加密key为魔术字符串“KGS!@#$% ”进行加密,第七步将两组DES加密后的编码拼接;NTLM-Hash第一步将明文口令转换为16进制,第二步再ASICC码转换成unicode字符串,对所获取的Unicode字符串进行标准MD4单向哈希加密,MD4固定产生128-bit的哈希值,产生的哈希值就是最后的NTLM Hash。

- 问题4:为了保护口令安全,设置口令应该遵循什么样的原则?

- 问题4答案:在网页或者软件中设计密码时,确定密码后往往分为弱、中、高三个级别,弱表示设置的密码非常容易破解,诸如123456、000000这种;中一般为字母+数字,其中有的密码是由名字和生日进行组合而成的。这种比弱密码要复杂一些,位数要多一些。但是在被掌握个人信息的情况下也很有可能被破解;高一般表示较复杂的小写字母+数字+特殊符号,且字母、数字一般不含有个人信息,比如Hyq_8013-HF。除了字符种类以外,密码的长度也与安全性息息相关。

- 问题5:密码破解中,常到彩虹表(Rainbow Table),彩虹表是什么?

- 问题5答案:彩虹表是一个用于加密散列函数逆运算的预先计算好的表,为破解密码的散列值而准备。一般主流的彩虹表都在100G以上。 这样的表常常用于恢复由有限集字符组成的固定长度的纯文本密码。这是空间/时间替换的典型实践, 比每一次尝试都计算哈希的暴力破解处理时间少而储存空间多,但却比简单的对每条输入散列翻查表的破解方式储存空间少而处理时间多。

四、参考资料

五、思考与感悟

本次实验相比第一次实验复杂性和难度都有所提高,比如LM相关知识,是需要自己查询资料了解的;按照系统所给实验步骤,也能顺利完成。不过实验结束后,是需要对实验内容思考的,比如彩虹表等概念,我个人来讲之前是不太懂的,了解之后觉得本次实验收益良多。

2017-2018-1 信息安全技术 实验二 20155201——Windows口令破解的更多相关文章

- 20155339 《信息安全技术》实验二、Windows口令破解实验报告

20155339 <信息安全技术>实验二.Windows口令破解实验报告 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 系统环境 Windo ...

- 2017-2018-1 20155306 20155315 《信息安全技术》实验二、Windows口令破解

在网络界,攻击事件发生的频率越来越高,其中相当多的都是由于网站密码泄露的缘故,或是人为因素导致,或是口令遭到破解,所以从某种角度而言,密码的安全问题不仅仅是技术上的问题,更主要的是人的安全意识问题. ...

- 20155327 信息安全技术 实验二 Windows口令破解

课程:信息安全概论 班级:1553 姓名:了李百乾 学号:20155327 成绩: 指导教师: 李冬冬 实验日期及时间: 2017年10月11日 15:30-18:00 必修/选修:必修 实验序号:0 ...

- 20155325 信息安全技术 实验二 Windows口令破解

内容一览 实验结果 遇到的问题 思考题 详细步骤与解析(为了使存做笔记资料而做) 实验结果 字典破解 暴力破解 -不同密码强度的破解时间比较 用户名 密码 破解方式 破解时间 TEST (年月日) 字 ...

- 2017-2018-1 20155230 《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155230 <信息安全技术>一.Windows口令破解 1.字典破解 (1)为本机创建新用户.为了达到实验效果,用户口令不要设置得过于复杂,可以选择自己的生日 ...

- 2017-2018-1 20155330《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155330<信息安全技术>实验二--Windows口令破解 姓名:朱玥 学号:20155330 班级:201553 日期:2017.10.24 实验环境 系统 ...

- 2017-2018-1 20155219《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155320<信息安全技术>实验二--Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验 ...

- 2017-2018-1 20155312《信息安全技术》实验二——Windows口令破解实验报告

2017-2018-1 20155312<信息安全技术>实验二--Windows口令破解实验报告 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破 ...

- 《信息安全技术》实验二 Windows口令破解

<信息安全技术>实验二 Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验环境 实验机Windows Server ...

随机推荐

- 《转》python学习(4)对象

转自http://www.cnblogs.com/BeginMan/p/3160044.html 一.学习目录 1.pyhton对象 2.python类型 3.类型操作符与内建函数 4.类型工厂函数 ...

- LeetCode——Power of Two

Description: Given an integer, write a function to determine if it is a power of two. public class S ...

- JavaWeb温习之HttpServletResponse对象

以下内容均根据"方立勋JavaWeb视频教程"进行总结 1. HttpServletResponse常见应用——设置响应头控制浏览器的行为 1.1 设置http响应头控制浏览器禁止 ...

- 使用servlet3.0提供的API来进行文件的上传操作

servlet 3.0针对文件上传做了一些优化,提供了一些更加人性化的API可以直接在request中的到文件的名称.文件size,MIME类型,以及用InputStream表示的文件流的信息 @Re ...

- hibernate在Oracle中插入数据,默认字段被设置为null的问题解决

参考内容: http://blog.sina.cn/dpool/blog/s/blog_90629d5301014a5w.html 在数据库中一个字段的默认值为1,但是在插入数据后,本来该字段为空,值 ...

- docker-compose命令和yml文件配置

docker-compose -f compose-server.yml up -d version: '3' services: eureka-server: image: mydocker/eur ...

- codeforces#505--B Weakened Common Divisor

B. Weakened Common Divisor time limit per test 1.5 seconds memory limit per test 256 megabytes input ...

- 聊一聊goroutine stack

通过阅读这篇文章对内存的处理以及栈的扩容有了新的认识,我们在生产环境中也遇到了内存使用量超大的情况,现在怀疑也可能是由于栈扩容导致的 很好的一片文章: 推送在外卖订餐中扮演着重要的角色,为商家实时接单 ...

- LightGBM值参数配置

LightGBM 可以使用一个 pairs 的 list 或一个字典来设置参数: 1.Booster提升器的参数: param={'num_class':33, 'boosting_type':'gb ...

- 三种空格unicode(\u00A0,\u0020,\u3000)表示的区别

1.不间断空格\u00A0,主要用在office中,让一个单词在结尾处不会换行显示,快捷键ctrl+shift+space ; 2.半角空格(英文符号)\u0020,代码中常用的; 3.全角空格(中文 ...