ThinkSNS2.5前台getshell+后台任意文件删除

12年爆出的一个洞 前几天比赛的一个cms 于是跟出题人表哥要过来审计了看看

漏洞文件再根目录thumb.php中

<?php

/*

* 自动缩略图 参数 url|w|h|type="cut/full"|mark="text/image|r"

* thumb.php?url=/thinksns/data/userface/000/00/00/41_middle_face.jpg?1247718988&w=20&h=20

*/

error_reporting(0);

set_time_limit(30);

$biggest_memory_limit = 256; //单位M,后缀不要加M

//全局定义文件

//require 'define.inc.php'; //临时目录

$tempDir = "./data/thumb_temp/";

checkDir($tempDir); //分析URL

$url = urldecode($_GET['url']); //XSS脚本攻击探测

//include THINK_PATH.'/Vendor/xss.php';

//DetectXSS($url); //2009-10-7 修改 将本地图片修改成相对地址,避免file_get_contents不能读取远程文件时出错(可修改php.ini 设置 allow_fopen_url 为 true)

//$url = str_ireplace(SITE_URL,'.',$url);

if(file_exists($url)){

$url = $url; }elseif($result = GrabImage($url,$tempDir)){

$url = $result;

$grab_temp_file = $result;

}else{

$url = "./public/images/nopic.jpg";

} //解析参数

$w = $_GET['w']?$_GET['w']:'100'; //宽度

$h = $_GET['h']?$_GET['h']:'100'; //高度

$t = $_GET['t']?$_GET['t']:'c'; //是否切割

$r = $_GET['r']?'1':'0'; //是否覆盖 //目录名hash

$fileHash = md5($url.$w.$h);

$hashPath = substr($fileHash,0,2).'/'.substr($fileHash,2,2).'/'; //缩图目录

$thumbDir = "./data/thumb/".$hashPath;

checkDir($thumbDir); $tempFile = $tempDir.$fileHash.'.'.$sourceInfo['type']; $thumbFile = $thumbDir.$fileHash."_".$w."_".$h."_".$t.'.'.$sourceInfo['type']; $img = new Image();

//判断是否替换,存在则跳转,不存在继续进行

if(!$r && file_exists($thumbFile)){

//这里有2种方法,第一种多一次跳转,多一个http连接数,第二种,要进行一次php处理,多占用一部分内存。

//header('location:'.$thumbFile);

$img->showImg($thumbFile);

} //不存在输出

if(copy($url,$tempFile)){

//判断图片大小 如果图片宽和高都小于要缩放的比例 直接输出

$info = getimagesize($tempFile); //判断处理图片大约需要的内存

$need_memory = (($info[0]*$info[1])/100000);

$memory_limit = ini_get('memory_limit');

if( ($need_memory > $memory_limit) && ($need_memory <= $biggest_memory_limit) ){

ini_set('memory_limit',$need_memory.'M');

} if($info[0]<=$w && $info[1]<=$h){ copy($tempFile,$thumbFile);

$img->showImg($thumbFile,'',$info[0],$info[1]);

unlink($tempFile);

unlink($grab_temp_file);

exit;

}

else{ //生成缩图

if($t=='c'){

$thumb = $img->cutThumb($tempFile,$thumbFile,$w,$h);

}elseif($t=='f'){

$thumb = $img->thumb($tempFile,'',$thumbFile,$w,$h);

}

//输出缩图

$img->showImg($thumb,'',$w,$h);

unlink($tempFile);

unlink($grab_temp_file);

exit;

}

}

第17行获取了url参数

第28行进入了GrabImage函数

//获取远程图片

function GrabImage($url,$thumbDir) {

if($url=="") return false;

$filename = md5($url).strrchr($url,".");

$img = file_get_contents($url);

if(!$img) return false; $filepath = $thumbDir.$filename;

$result = file_put_contents($filepath,$img);

if($result){

return $filepath;

}else{

return false;

}

}

获取url参数的内容 并写入了filepath中截取了一下

./data/thumb_temp/7588534a6998ec36787cf997e688a8d6

第53行 重新构造文件名

$thumbFile = $thumbDir.$fileHash."_".$w."_".$h."_".$t.'.'.$sourceInfo['type'];

这里$t传入.php

第77行 完成了复制的操作

copy($tempFile,$thumbFile);

导致了getshell

在后台数据库导入的地方

function import(){

$filename = $_GET['filename'];

$sqldump = '';

$file = './data/database/'.$filename;

//die($file);

if(file_exists($file)){

$fp = @fopen($file,'rb');

$sqldump = fread($fp,filesize($file));

fclose($fp);

}

$ret = D('Database')->import($sqldump);

if($ret) {

$this->success('导入成功');

}else{

$this->error('导入失败');

}

}

首先文件名没有进行过滤 可以遍历读取到东西之后进入了另外一个import函数

跟进一下

public function import($sqldump){

$sqlquery = $this->splitsql($sqldump);

var_dump($sqlquery);

$ret = false;

$linkid = $this->db->connect();

foreach($sqlquery as $sql) {

$sql = trim($sql);

if(!empty($sql)) {

$ret = mysql_query($sql);

}

}

return $ret;

}

没有过滤 逐行执行

但是没有上传功能呀 怎么办呢

在前台头像上传的地方

function upload(){

@header("Expires: 0");

@header("Cache-Control: private, post-check=0, pre-check=0, max-age=0", FALSE);

@header("Pragma: no-cache");

$pic_id = time();//使用时间来模拟图片的ID.

$pic_path = $this->getSavePath().'/original.jpg';

$pic_abs_path = __UPLOAD__.'/avatar'.convertUidToPath($this->uid).'/original.jpg';

//保存上传图片.

if(empty($_FILES['Filedata'])) {

$return['message'] = L('photo_upload_failed');

$return['code'] = '0';

}else{

$file = @$_FILES['Filedata']['tmp_name'];

//die($pic_path);

file_exists($pic_path) && @unlink($pic_path);

if(@copy($_FILES['Filedata']['tmp_name'], $pic_path) || @move_uploaded_file($_FILES['Filedata']['tmp_name'], $pic_path))

{

@unlink($_FILES['Filedata']['tmp_name']);

/*list($width, $height, $type, $attr) = getimagesize($pic_path);

if($width < 10 || $height < 10 || $width > 3000 || $height > 3000 || $type == 4) {

@unlink($pic_path);

return -2;

}*/

include( SITE_PATH.'/addons/libs/Image.class.php' );

Image::thumb( $pic_path, $pic_path , '' , 300 , 300 );

list($sr_w, $sr_h, $sr_type, $sr_attr) = @getimagesize($pic_path);

$return['data']['picurl'] = 'data/uploads/avatar'.convertUidToPath($this->uid).'/original.jpg';

$return['data']['picwidth'] = $sr_w;

$return['data']['picheight'] = $sr_h;

$return['code'] = '1';

} else {

@unlink($_FILES['Filedata']['tmp_name']);

$return['message'] = L('photo_upload_failed');

$return['code'] = '0';

}

}

return json_encode( $return );

}

大体意思就是没检测文件内容 也不管后缀是什么 读取出文件内容 统一写入一个固定的文件

我们在这里写入要执行的sql语句这里我想到的利用方法

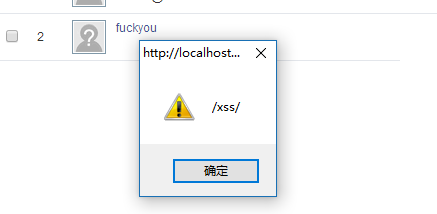

1.留xss后门

执行一个update或者insert语句 在用户管理的表中 后台查看用户就会触发xss 这里绕过了前台的过滤持续控制后台

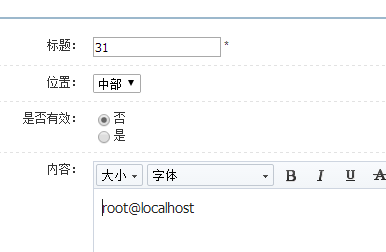

2.因为并没有回显

可以执行update 或者insert语句 在插入文章的

INSERT INTO `ts_ad` (`title`,`place`,`is_active`,`content`,`is_closable`,`mtime`,`ctime`) VALUES ('31',0,'0',user(),0,1502120589,1502120589)

进一步获取服务器敏感信息

3 如果有root权限可以写shell

4有时间可以尝试下时间盲注

同时删除的地方可以进行任意文件删除

ThinkSNS2.5前台getshell+后台任意文件删除的更多相关文章

- PHP:网展cms后台任意文件删除和sql注入

0x01:目录结构 可以发现Frameword是框架的文件 install安装 public公共文件 uploads储存上传之类的文件 webuser后台文件 Home前台文件 0x02.csrf漏洞 ...

- Discuz!X V3.4后台任意文件删除

Discuz!X V3.4后台任意文件删除 简述 该漏洞为后台任意文件删除,需要有管理员的权限,所以说危害非常小 复现环境 docker.vulhub-master 项目地址:https://gite ...

- 【代码审计】iZhanCMS_v2.1 后台任意文件删除漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】CLTPHP_v5.5.3后台任意文件删除漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- ZZCMS v8.2 前台Insert注入+任意文件删除

前几天看了水泡泡老哥的zzcms的审计,在论坛上一搜发现这个cms有不少洞.听说很适合小白练手,所以来瞅一瞅.不知道我发现的这个洞是不是已经被爆过了,如果雷同,纯属巧合. 一.Insert注入,直接返 ...

- HDWIKI6.0后台任意文件删除/下载

- [代码审计]phpshe开源商城后台两处任意文件删除至getshell

0x00 背景 这套系统审了很久了,审计的版本是1.6,前台审不出个所以然来.前台的限制做的很死. 入库的数据都是经过mysql_real_escape_string,htmlspecialchars ...

- [代码审计]云优cms V 1.1.2前台多处sql注入,任意文件删除修复绕过至getshell

0X00 总体简介 云优CMS于2017年9月上线全新版本,二级域名分站,内容分站独立,七牛云存储,自定义字段,自定义表单,自定义栏目权限,自定义管理权限等众多功能深受用户青睐,上线短短3个月,下载次 ...

- Discuz!X 3.4 前台任意文件删除漏洞复现

Discuz!X 3.4 前台任意文件删除漏洞复现 参考链接: http://www.freebuf.com/vuls/149904.html http://www.freebuf.com/artic ...

随机推荐

- BZOJ 1912 巡逻(算竞进阶习题)

树的直径 这题如果k=1很简单,就是在树的最长链上加个环,这样就最大化的减少重复的路程 但是k=2的时候需要考虑两个环的重叠部分,如果没有重叠部分,则和k=1的情况是一样的,但是假如有重叠部分,我们可 ...

- Codeforces715 B. Complete The Graph

传送门:>Here< 题意:给出一张带权无向图,其中有一些边权为0.要求将边权为0的边的边权重置为一个任意的正整数,使得从S到T的最短路为L.判断是否存在这种方案,如果存在输出任意一种 解 ...

- [BJWC2010] 严格次小生成树

[BJWC2010]严格次小生成树算法及模板 所谓次小生成树,即边权之和第二小的生成树,但所谓严格,就是不能和最小的那个相等. 求解严格次小生成树的方法一般有倍增和LCT两种.当然LCT那么高级的我当 ...

- 如何保证 spring-boot 和 spring-cloud版本一致

spring-boot 版本 和 spring-cloud版本是一一对应的,很多错误都是由于版本不一致导致的.很多百度的东西太老了, 版本一升级就会出错. spring的jar包依赖关系是最难的,但聪 ...

- 覆盖的面积 HDU - 1255 (扫描线, 面积交)

求n个矩阵面积相交的部分,和求面积并一样,不过这里需要开两个数组保存覆盖一次和覆盖两次以上的次数的部分,还是模板,主要注意点就是pushup部分,如果我已经被两次覆盖,那我的两个数组在这个root点的 ...

- 用python批量向数据库(MySQL)中导入数据

用python批量向数据库(MySQL)中导入数据 现有数十万条数据,如下的经过打乱处理过的数据进行导入 数据库内部的表格的数据格式如下与下面的表格结构相同 Current database: pyt ...

- C# winfrom 递归(城市名)

递归的定以:递归在运行过程中,自己调用自己的过程: List<ChinaStates> list = new ChinaData().SelectAll();//查询所有中国的城市的方法: ...

- SourceInsight快捷键

下载安装与设置 https://blog.csdn.net/k346k346/article/details/77412413 常用设置总结的还是比较全面的 问题: SourceInsight4.0中 ...

- 爬虫之requests请求库

介绍 #介绍:使用requests可以模拟浏览器的请求,比起之前用到的urllib,requests模块的api更加便捷(本质就是封装了urllib3) #注意:requests库发送请求将网页内容下 ...

- 看我如何未授权登陆某APP任意用户(token泄露实例)

转载:https://www.nosafe.org/thread-333-1-1.html 先来看看这个. 首先,我在登陆时候截取返回包修改id值是无效的,因为有一个token验证,经过多次登陆 ...