运维权限系统之 OpenLDAP(干货)

系统环境:CentOS7

一、OpenLDAP

1,开始安装(使用yum源码安装)

##启动 OpenLDAP 服务并设置开机启动

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}uOw+Jr617NnLvrXcZryPfTp76vaarGkk

- ldif即LDAP Data Interchange Format,是LDAP中数据交换的一种文件格式。文件内容采用的是key-value形式,注意value后面不能有空格。

- 上面内容中dn即distingush name

- olc即Online Configuration,表示写入LDAP后不需要重启即可生效

- changetype: modify表示修改一个entry,changetype的值可以是add,delete, modify等。

- add: olcRootPW表示对这个entry新增了一个olcRootPW的属性

- olcRootPW: {SSHA}uOw+Jr617NnLvrXcZryPfTp76vaarGkk 指定了属性值

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth"

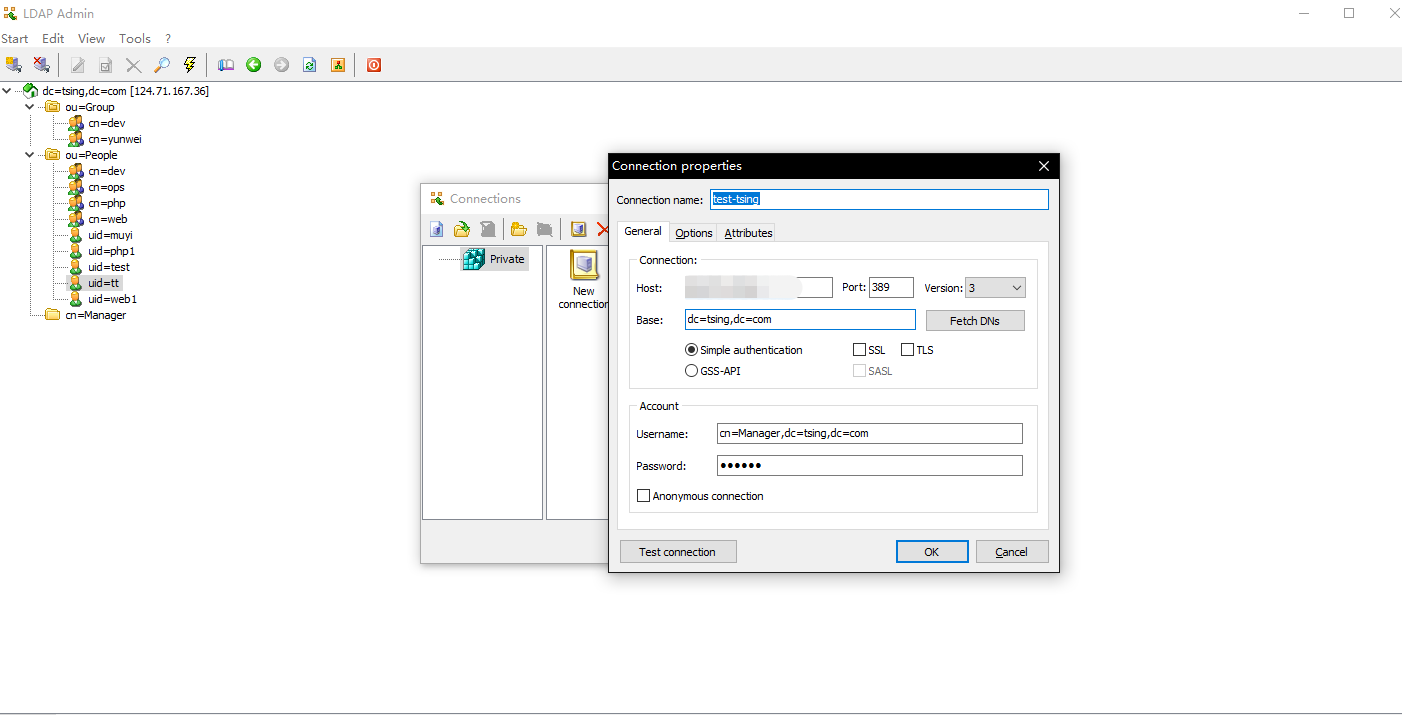

read by dn.base="cn=Manager,dc=tsing,dc=com" read by * none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=tsing,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=tsing,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}SdsZ+VWv9W/sMXBj0b8lxFOx5One5KC7

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn="cn=Manager,dc=tsing,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=Manager,dc=tsing,dc=com" write by * read

- olcAccess

- 即access,该key用于指定目录的ACL即谁有什么权限可以存取什么

- olcRootDN

- 设定管理员root用户的distingush name

- 注意替换上面文件内容中cn为具体的域信息

- olcRootPW用上面新生成的密码替换

写入:

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={1}monitor,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

dn: dc=tsing,dc=com

objectClass: top

objectClass: dcObject

objectclass: organization

o: tsing com

dc: tsing

dn: cn=Manager,dc=tsing,dc=com

objectClass: organizationalRole

cn: Manager

description: Directory Manager

dn: ou=People,dc=tsing,dc=com

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=tsing,dc=com

objectClass: organizationalUnit

ou: Group

- 注意替换上面文件内容中dn为具体的域信息

- 理解dn,cn,dc

- DC即Domain Component,LDAP目录类似文件系统目录

- dc=tsing,dc=com

- 相当于

- /com/tsing

- CN即Common Name,CN有可能代表一个用户名,例如

- cn=Manager,dc=tsing,dc=com

- 表示在

- /com/tsing

- 域下的管理员用户Manager

- OU即Organizational Unit,例如

- ou=People,dc=tsing,dc=com

- 表示在

- /com/tsing

- 域下的一个组织单元

- People

Enter LDAP Password:

adding new entry "dc=tsing,dc=com"

adding new entry "cn=Manager,dc=tsing,dc=com"

adding new entry "ou=People,dc=tsing,dc=com"

adding new entry "ou=Group,dc=tsing,dc=com"

Enter LDAP Password:

dn: dc=tsing,dc=com

objectClass: top

objectClass: dcObject

objectClass: organization

o: tsingcom

dc: tsing

dn: cn=Manager,dc=tsing,dc=com

objectClass: organizationalRole

cn: Manager

description: Directory Manager

dn: ou=People,dc=tsing,dc=com

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=tsing,dc=com

objectClass: organizationalUnit

ou: Group

OpenLDAP服务至此部署完成,以下为其管理工具的使用

功夫再高,也怕菜刀,加油!打工人

转载请标明出处,让我们一起维护互联网信息之源。

运维权限系统之 OpenLDAP(干货)的更多相关文章

- 运营商DNS系统安全解决方案

DNS系统面临的主要风险 目前,DNS面临的安全问题主要可以分为三类:DNS欺骗攻击.拒绝服务攻击.系统漏洞,下文将分别进行介绍. DNS欺骗攻击 当一个DNS服务器遭到欺骗攻击,使用了来自一个恶 ...

- 全球首款完全开源的堡垒机,符合 4A 的专业运维审计系统Jumpserver

Jumpserver是全球首款完全开源的堡垒机,是符合 4A 的专业运维审计系统. http://www.jumpserver.org https://github.com/jumpserver/ju ...

- ylbtech-KeFuYunWei(服务运维考核系统)-数据库设计

ylbtech-DatabaseDesgin:ylbtech-KeFuYunWei(服务运维考核系统)-数据库设计 DatabaseName:KEFUYUNWEI Model:Admin 用户后台管理 ...

- Lnmp搭建zabbix运维监控系统

使用目的? 在公司项目中需要做一个日志监控,最开始选择的是efk,但是efk的资料相对较少并且之前对这几个产品都没接触过,使用起来难度.于是选择了zabbix作为项目的运维监控系统. zabbix能做 ...

- 运维监控系统之Open-Falcon

一.Open-Falcon介绍 1.监控系统,可以从运营级别(基本配置即可),以及应用级别(二次开发,通过端口进行日志上报),对服务器.操作系统.中间件.应用进行全面的监控,及报警,对我们的系统正常运 ...

- python自动化运维:系统基础信息模块

p { margin-bottom: 0.25cm; line-height: 120% } a:link { } 第一章: 首先介绍下系统性能信息模块:psutil psutil能够轻松实现获取系统 ...

- 服务器运维 -- windows系统更换System32下文件后 重启无法进入桌面

场景描述: windows系统更换System32下文件后 重启无法进入桌面 情况1,原替换文件有备份 解决建议: 准备好该文件 情况2,原备份文件没有备份 解决建议:从相同版本的服务器上边 ...

- Linux运维之系统性能瓶颈工具vmstat分析

vmstat是一个很好用的检测系统性能工具,没有过多的参数,直接一个vmstat命令即可,不过我们一般加上-w表示宽格式输出.然后再附加上侦测时间即可 例如: vmstat 表示每3秒检测一次并输出系 ...

- 安全运维 - Windows系统应急响应

挖矿病毒应急 传播方式: 通过社工.钓鱼方式下载和运行了挖矿程序(邮件.IM等) 利用计算机系统远程代码执行漏洞下载.上传和执行挖矿程序. 利用i算计Web或第三方软件漏洞获取计算机权限,然后下载和执 ...

- [运维]ESXI系统的安装 标签: 虚拟机运维vmware服务器虚拟化 2017-05-05 09:24 496人阅读 评论(15)

上篇博客说到了VMware vSphere,那么接下来就讲一下我们如何将之投入使用.vsphere的虚拟机管理程序就是esxi. 什么是ESXI? vSphere产品套件的核心产品是虚拟机管理程序,作 ...

随机推荐

- rabbitMq客户端连接超时

rabbitMq客户端连接超时 rabbitmq有两个端口号:15672,用户web页面的http连接:5672用户客户端的tcp长连接. 用腾讯云搭建时:需要在防火墙策略处将两个端口都打开.

- .NET CORE-通过内置IOC容器IServiceCollection进行服务注册

第一种方式: 在Startup中的ConfigureServices方法中注册服务: services.AddTransient<ITestServiceA, TestServiceA>( ...

- kubeshpere 相关配置

1.配置maven镜像仓库 1.1.查找ks-devops-agent 平台管理 -> 集群管理 -> 配置中心 -> 配置 -> 检索 ks-devops-agent 1.2 ...

- 「postOI」Colouring Game

题意 有 \(n\) 个格子排成一行,一开始每个格子上涂了蓝色或红色. Alice 和 Bob 用这些格子做游戏.Alice 先手,两人轮流操作: Alice 操作时,选择两个相邻的格子,其中至少要有 ...

- 快速导出Redis某个List列表所有数据

Redis导出list数据 快速命令行 echo "lrange data_list_with_hash 0 25000" | ./redis-cli.exe -h 127.0.0 ...

- java中indexOf()获取指定次数的下标

indexOf() :指定字符在此实例中的第一个匹配项的索引.搜索从指定字符位置开始,并检查指定数量的字符位置 Java中提供了四中查找方法: int indexOf(String str) 返回第一 ...

- JS a标签文件下载

aDownload(url, fileName) { const link = document.createElement('a') link.style.display = 'none' link ...

- 更改DBGrid 颜色技巧

1.根据条件更改某一单元格的颜色 [delphi] view plain copy procedure TMainFrm.First_DGDrawColumnCell(Sender: TObject; ...

- Delphi 新语法:For in语句

据说Delphi 2005开始支持For in语句.并没有深入调查,依然从万一博客学习并整理. 一.遍历 TStrings var List: TStrings; s: string; begin L ...

- NSQ(7)-nsq存在的问题

nsq存在的缺陷 部署的难度 nsq提供了一种消费者端进行服务发现的模型,所以无需告诉消费者去哪寻找对于的主题(Topic)在哪个nsqd实例上. 然而,它并没有提供一种方案去解决一个生产者应 ...