白帽子讲web安全——一个安全解决方案的诞生细节

1.白帽子:做安全的人。主要做的事,防御,是制定一套解决攻击的方案。而不是只是解决某个漏洞。

2.黑帽子:现在说的黑客。让web变的不安全的人。利用漏洞获取特权。主要做的事,攻击,组合各种方法利用漏洞。

3.白帽子和黑帽子之间的关系:白帽子似乎很被动。但是如果白帽子不做安全机制,就会更加被动。

4.安全解决方案的设计:安全问题没有银弹,不能刻舟求剑。考虑安全问题的时候要有侧重点,不要过于偏激,要建立一定的信誉度。对于软件的设计,要将安全检查放到设计过程中。安全检查也要实时更新。

5.安全问题的组成属性,安全的三要素(CIA),也是安全问的基本组成元素:机密性(confidentially),完整性(integrity),可用性(advailability)。

机密性:数据的内容不能被泄露。加密。

完整性:数据的内容不能被纂改,完整。保证数据一致性的技术叫数字签名。

可用性:随需而得。DOS(Denial Of Service)攻击(拒绝服务攻击)。比如你有一百个车位可用,但是一个坏人用石头将100车位全占用了。

6.分析和解决安全问题。

一个安全评估的过程分为:资产等级划分,威胁分析,风险分析,确认解决方案。

资产等级的划分:确定要保护的内容的重要程度。也就是数据重要程度。然后就划分信任域和信任边界。确定信任模型。

威胁分析:头脑风暴还是威胁建模。最常见的是微软早期提出的STRIDE模型。威胁分析如果不全面,那么就会让信任不存在。这个方案就会一击而破。

风险分析:根据威胁可能造成的危害的程度来进行风险分析。Risk=Probability(造成风险的可能性)*Damage Potential(造成损失的大小)。科学的衡量风险的模型DREAD模型。也是由微软提出的。

一个优秀的解决方案:能有效解决问题,高性能,低耦合,用户体验好,便于扩展和升级。

7.互联网安全的核心问题:在互联网基础设施比较完善的今天。数据安全的问题是互联网安全的核心问题。

8.一个简单的信任模型。(在圆圈外的Internet网是不可信的)

9威胁和风险的区别:

威胁是可能造成的危害的源头,而可能出现的损失叫做风险。风险一定是和损失同行的。

10.STRIDE模型

Spoofing(伪装)。定义为冒充他人的省份。属性:认证。

Tampering(纂改)。定义为修改数据或者代码。属性:完整性。

Repudiation(抵赖)。定义为否认做过的事。属性:不可抵赖性。

Information Discolsure(信息泄露)。定义为机密信息的泄露。属性:机密性。

Denial Of Service(拒绝服务)。定义为拒绝服务。属性:可用性。

Elevation of Privilege(提升权限)。定义为未经授权获得许可。属性:授权。

11.漏洞:系统中可能被威胁利用以造成危害的地方。

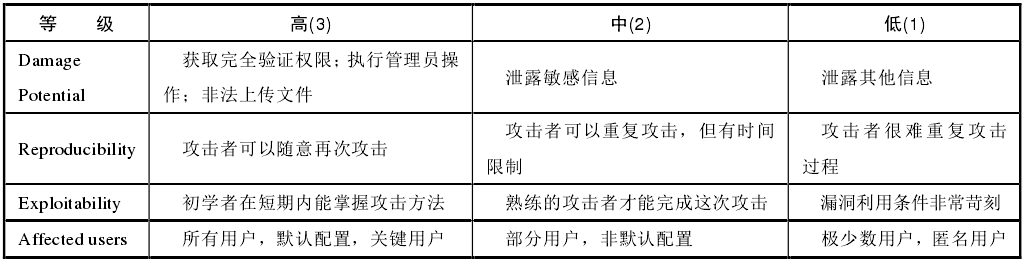

12.DREAD模型

Damage Potential:高(获取完全的验证权限,执行管理员操作,非法上传文件),中(机密信息的泄露),低(其他信息的泄露)。

Repoducibility:高(攻击者可用随时再次攻击),中(攻击者可以重复攻击,只是有时间限制),低(攻击者很难重复攻击)。

Expoitablity:高(初学者在短期内能掌握攻击方法),中(熟练的攻击者才能完成这次攻击),低(漏洞的利用条件非常的苛刻)。

Affected users:高(所有用户,关键用户,默认设置),中(部分用户,非默认设置),低(匿名用户,极少用户)。

Discoverability:高(漏洞很明显,攻击条件很容易获得),中(在私有区域,部分人能看,需要深入挖掘漏洞),低(发现漏洞及其困难)。

白帽子讲web安全——一个安全解决方案的诞生细节的更多相关文章

- 读>>>>白帽子讲Web安全<<<<摘要→我推荐的一本书→1

<白帽子讲Web安全>吴翰清著 刚开始看这本书就被这本书吸引,感觉挺不错,给大家推荐下,最近读这本书,感觉不错的精华就记录下, 俗话说>>>好脑袋不如一个烂笔头< ...

- 《白帽子讲Web安全》- 学习笔记

一.为何要了解Web安全 最近加入新公司后,公司的官网突然被Google标记为了不安全的诈骗网站,一时间我们信息技术部门成为了众矢之的,虽然老官网并不是我们开发的(因为开发老官网的前辈们全都跑路了). ...

- 白帽子讲web安全——认证与会话管理

在看白帽子讲web安全,刚好看到认证与会话管理:也就是我们在平常渗透测试中遇到最多的登录页面,也即是用户名和密码认证方式,这是最常见的认证方式. 了解两个概念:认证和授权 1):认证的目的是为了认出用 ...

- 白帽子讲web安全读后感

又是厚厚的一本书,为了不弄虚做假,只得变更计划,这一次调整为读前三章,安全世界观,浏览器安全和xss.其它待用到时再专门深入学习. 吴翰清是本书作者,icon是一个刺字,圈内人称道哥.曾供职于阿里,后 ...

- 读书笔记——吴翰清《白帽子讲Web安全》

目录 第一篇 世界观安全 一 我的安全世界观 第二篇 客户端脚本安全 一 浏览器安全二 跨站脚本攻击(XSS)三 跨站点请求伪造(CSRF)四 点击劫持(ClickJacking)五 HTML5 安全 ...

- 白帽子讲web安全——白帽子兵法(设计安全方案中的技巧)

1.Secure By Default原则 白名单:筛选出被允许的,屏蔽其他. 黑名单:屏蔽可能造成的威胁. 2.XSS和SSH XSS攻击:跨站脚本(cross site script)攻击是指恶意 ...

- 白帽子讲Web安全2.pdf

XSS构造技巧 利用字符编码: var redirectUrl="\";alert(/XSS/);"; 本身没有XSS漏洞,但由于返回页面是GBK/GB2312编码的“% ...

- 白帽子讲Web安全1.pdf

第一章 我的安全世界观 安全是一个持续过程 6种威胁:Spoofing(伪装).Tampering(篡改).Repudiation(抵赖).InformationDisclosure(信息泄漏).De ...

- 《白帽子讲web安全》——吴瀚清 阅读笔记

浏览器安全 同源策略:浏览器的同源策略限制了不同来源的“document”或脚本,对当前的“document”读取或设置某些属性.是浏览器安全的基础,即限制不同域的网址脚本交互 <scr ...

随机推荐

- 5makefile

makefile编译多个可执行文件1: 多个 C 文件编译成不同的目标文件2: 多个 C 文件编译成 一个目标文件 注意:makefile的文件名的三种形式(优先级排序)makefile>Mak ...

- c# ArrayList 的排序问题!

2009-01-19 20:10 c# ArrayList 的排序问题! c# ArrayList 的排序问题! 我看见网上有人用IComparer接口实现ArrayLIst 的排序问题 ,于是自己写 ...

- jquery获取服务器控件Label的值

首先引入js文件:<script type="text/javascript" src="js/jquery-1.8.3.js"></scri ...

- BZOJ 3527 【ZJOI2014】 力

题目链接:力 听说这道题是\(FFT\)板子题,于是我就来写了…… 首先可以发现这个式子:\[E_i=\sum_{j<i}\frac{q_j}{(i-j)^2}-\sum_{j>i}\fr ...

- 2016"百度之星" - 初赛(Astar Round2A) 1006 Gym Class 拓扑排序

Gym Class Time Limit: 6000/1000 MS (Java/Others) Memory Limit: 65536/65536 K (Java/Others) Problem ...

- Stub学习

RPC RPC(Remote Procedure Call)就是某台主机A(一般为client)像调用本地的过程一样去调用另一台主机B(一般为server)上的某个过程.RPC代码可能长成这个样子: ...

- C# winform实现右下角弹出窗口结果的方法

using System.Runtime.InteropServices; [DllImport("user32")] private static extern bool Ani ...

- Linux如何修改命令提示符

1.什么是命令提示符 命令提示符是CLI(command-line interface,命令行界面)在人机交互的过程中提示用户可以进行命令输入的特殊符号,在Linux中普通用户的prompt为“$”, ...

- ssh 上传文件以及文件夹到linux服务器

闲来无事分享一篇,帮助到你的话,麻烦给老弟点个关注.经常会分享一些实用技能. 回归正题,现在服务器linux很多.是不是不会传文件?别急 下面就是方法: 一.上传文件到linux服务器 首先从你本地切 ...

- bzoj-3195-状压dp

3195: [Jxoi2012]奇怪的道路 Time Limit: 10 Sec Memory Limit: 128 MBSubmit: 600 Solved: 395[Submit][Statu ...