20155209林虹宇Exp4 恶意代码分析

Exp4 恶意代码分析

系统运行监控

使用schtasks指令监控系统运行

新建一个txt文件,然后将txt文件另存为一个bat格式文件

在bat格式文件里输入以下信息

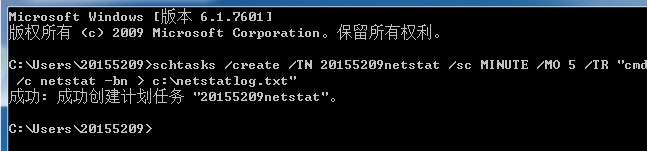

然后使用管理员权限打开cmd,输入schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:\netstatlog.bat"

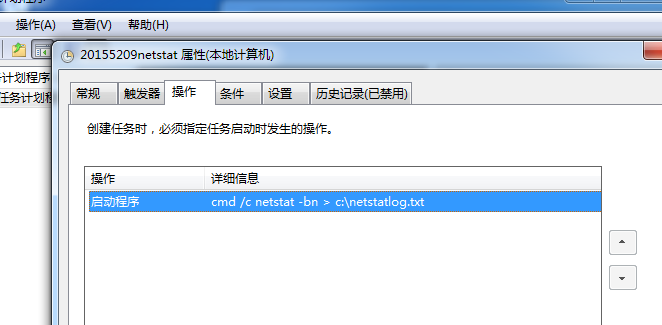

建立一个每两分钟记录计算机联网情况的任务,进入控制面板任务计划里查看一下。

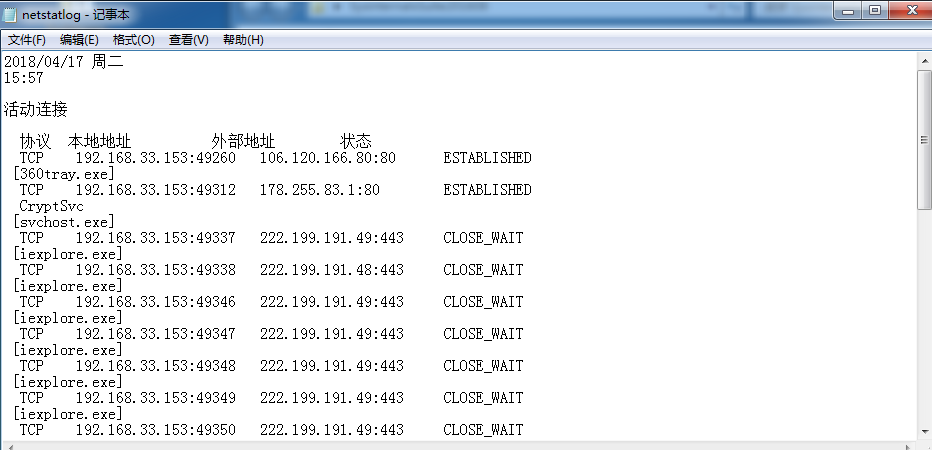

查看一下txt文件里面的信息

- 由于我的是win7抓的联网信息,是一个txt的文件编码问题,我的excel是在mac下的,复制之后全是乱码,我只能用用excel把所有进程的名字过滤出来,然后分析。

- 这其中有我认识的进程,360进程,迅雷进程,我自己的后门进程,微软的操作系统进程。

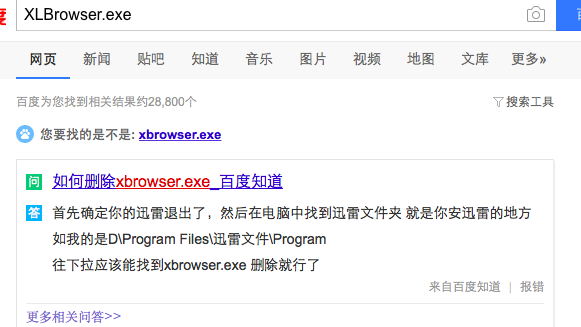

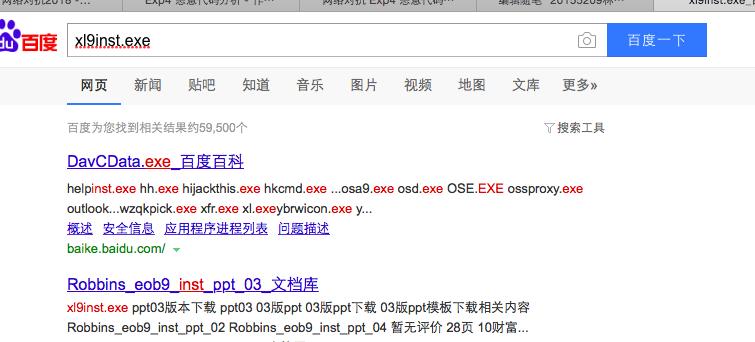

有俩进程没有见过,上百度搜索了一下,然后发现是一个迅雷中的程序文件

还有一个百度也不知道是什么物种,这应该就是有问题的东西

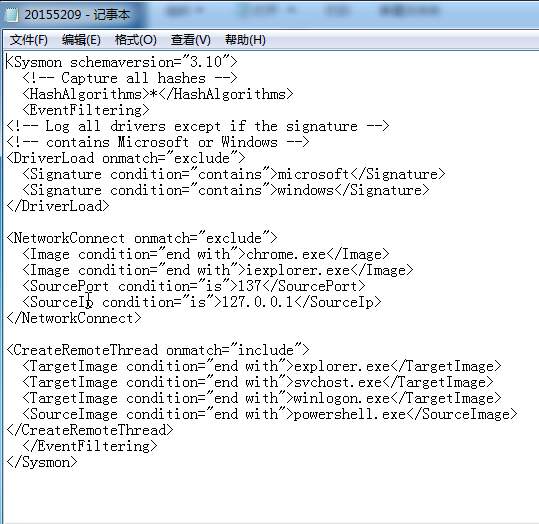

安装配置sysinternals里的sysmon工具,实现日志的分析

在配置文件里输入老师给出的默认代码。

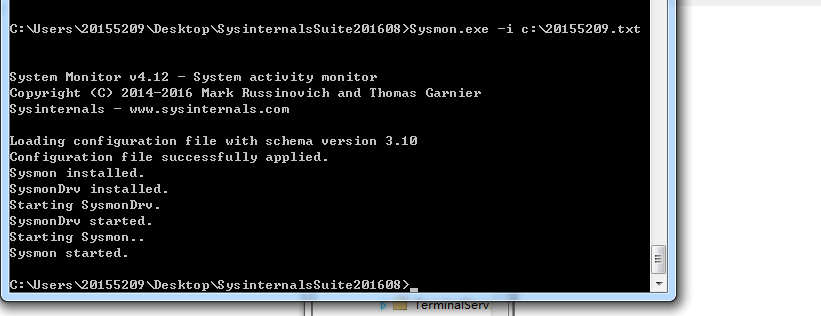

使用sysmon.exe -i 20155209.txt进行安装

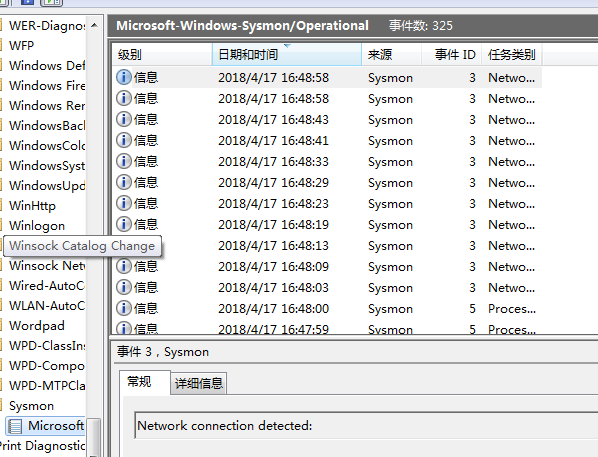

在事件查看器下找到Operational,查看其中的日志信息。

- 查看几个典型的日志信息。

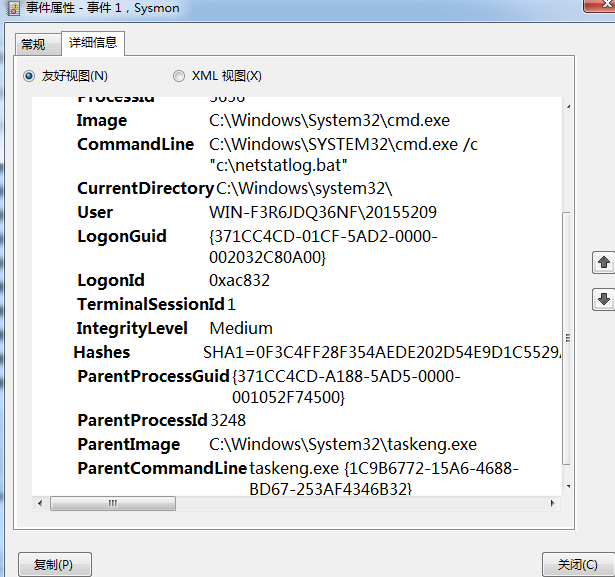

运行netstatlog。bat的事件信息

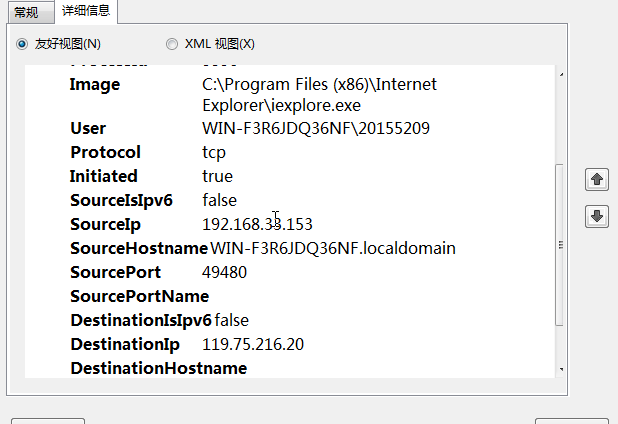

一个网页上网的事件信息

查找信息中的ip,发现是百度网络

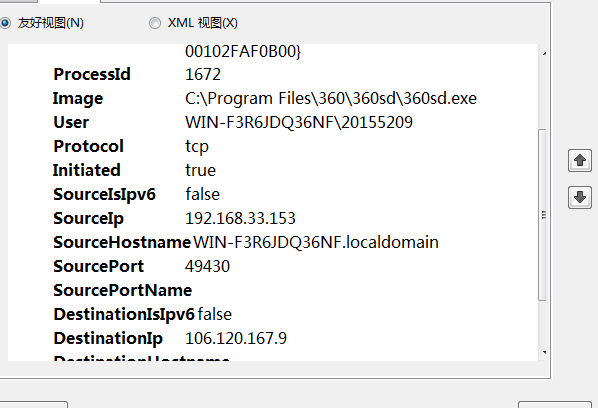

一个360的运行事件信息

查找信息中的ip,是北京市的电信网络

恶意软件分析

用virscan网站分析

对一个后门程序进行分析

- 查看文件行为分析

这是这个程序文件的基本信息

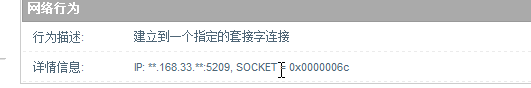

这个网络行为中有设置的回连ip和端口

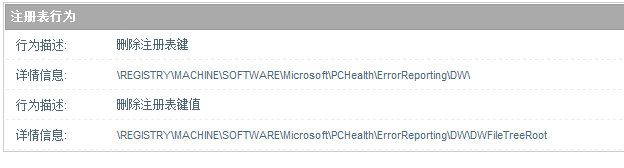

注册表行为信息

还有两个其他行为的信息

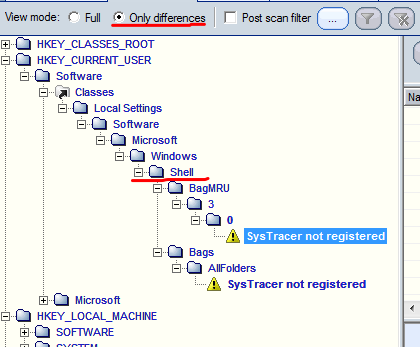

用systracer工具分析恶意软件

- 使用实验二的过程,用msf生成最简单的后门,然后攻击win,到回联成功。

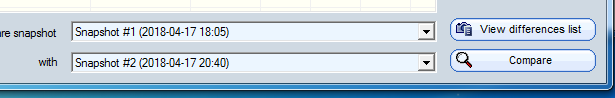

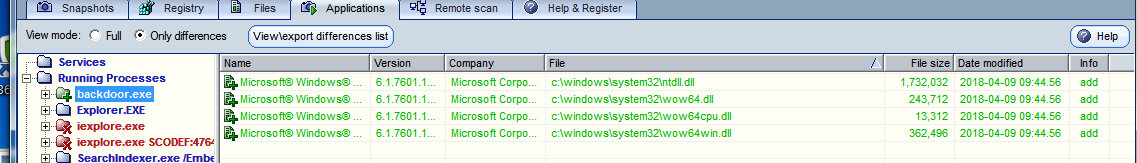

使用systracer抓取三个快照,分别是没有被攻击时、攻击回联后、攻击后进行一个拍照。

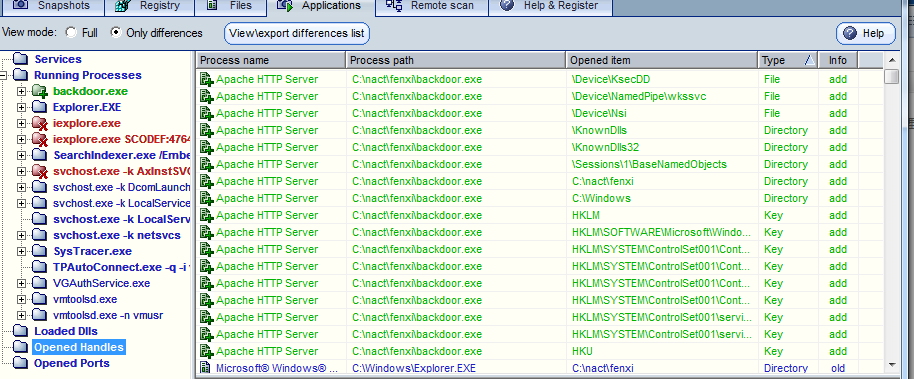

选取没有被攻击的1快照和被攻击的2快照进行比较

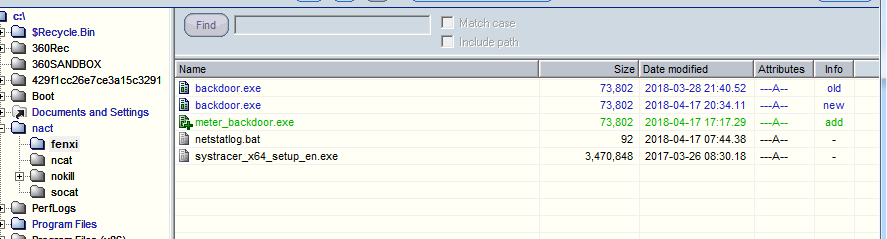

明显的文件变化,就是我拷入win的后门文件

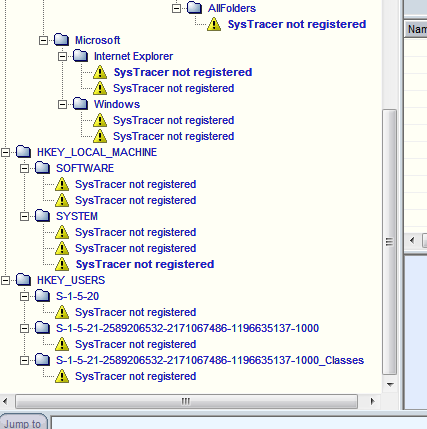

查看改变了的注册表信息,可能是没有权限看不到具体信息,但是可以知道哪些注册表内发生了变化,其中就有shell,应该是有回联后使用了shell

可以看到修改的文件和目录

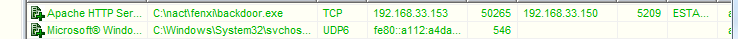

可以看到连接的kali的ip和端口

可以看到后门启动时运行的dll文件

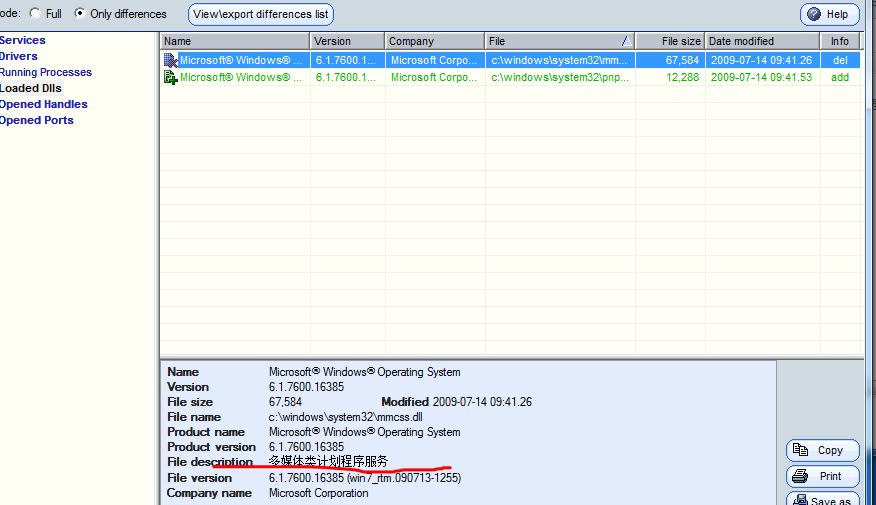

- 选取被攻击的快照2和拍照了的快照3

大多变化都差不多,但是有一个可以明显看到使用了多媒体程序服务,表示用了拍照。

使用wireshark分析恶意软件回连情况

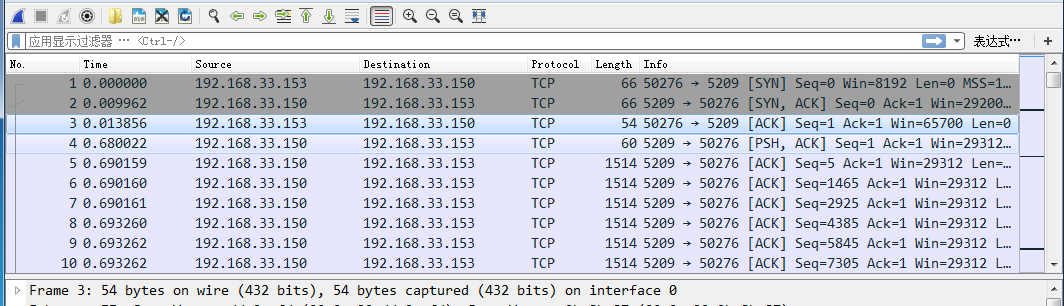

使用wireshark开始抓包,然后开始操作回联,得到wireshark包,截屏有用信息。

可以看到攻击kali的ip和端口号,也有开始回联的三次握手信息。

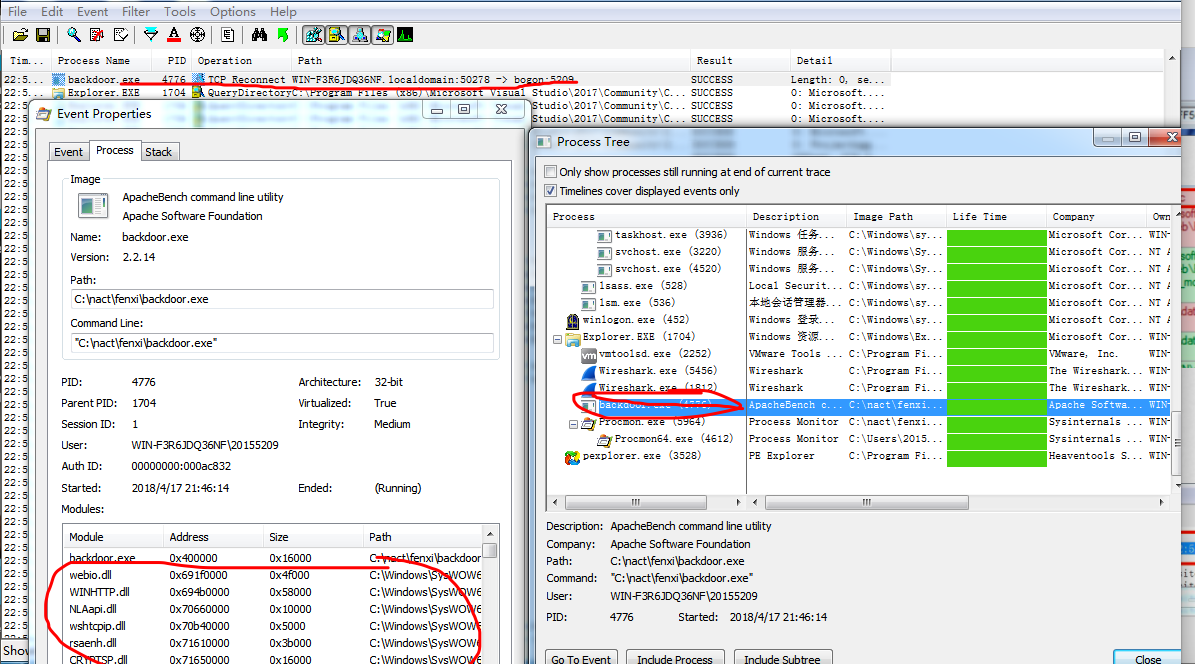

使用Process Monitor分析恶意软件

直接找到我的后门软件点开进行查看

可以看到我回联kali设置的端口号,以及运行时需要的dll文件。

使用Process Explorer分析恶意软件

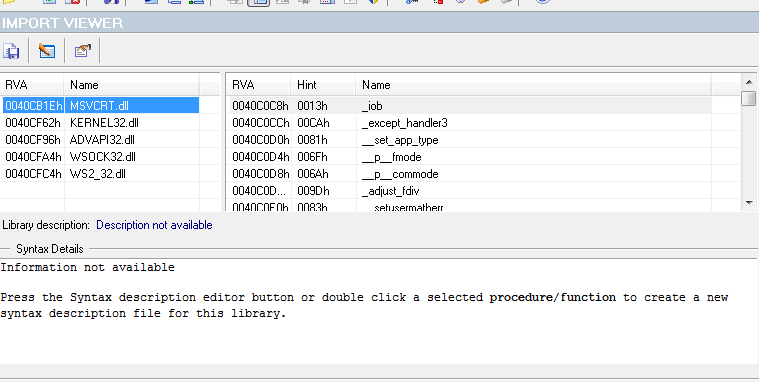

- 通过PE explorer打开后门文件,可以查看PE文件编译的一些基本信息,导入导出表等。

查看该文件的基本信息,处理器为i386

查看导入表,查看所用的dll

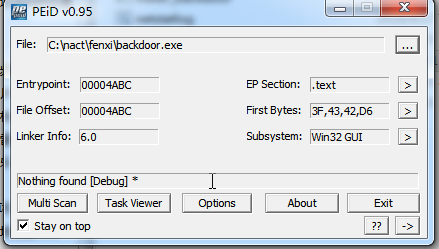

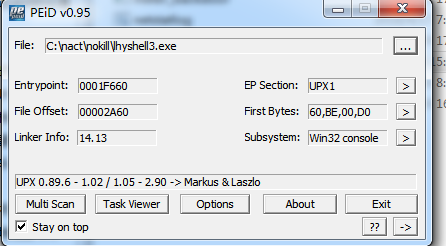

使用PEiD分析恶意软件

- peid可以查看后门文件的加壳信息,可用于分析免杀。

先看一个没有加壳的。

再看一个加过壳的。

基础问题回答

- 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 如果感觉正在被攻击可以直接用wireshark抓个包看看。

- 监控都在干什么,使用schtasks指令,建一个文件,保存所有联网信息,然后分析。

- 通过修改配置文件,使用sysmon工具,查看相应日志

- 如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 分析方法有好多种,我感觉最简单的就是将文件放到virscan网站上来分析,分析出的东西比较关键,可以看懂。

- 然后感觉最有效的是用systracer工具,可以抓好多个快照,然后对比快照信息。

20155209林虹宇Exp4 恶意代码分析的更多相关文章

- 2017-2018-2 20155314《网络对抗技术》Exp4 恶意代码分析

2017-2018-2 20155314<网络对抗技术>Exp4 恶意代码分析 目录 实验要求 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 静态分析 1.1 使用virsca ...

- 20155209林虹宇逆向及Bof基础实验报告

20155209林虹宇逆向及Bof基础实验报告 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符 ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

- 2018-2019-2 20165239《网络对抗技术》Exp4 恶意代码分析

Exp4 恶意代码分析 实验内容 一.基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. •使用w ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019-2 网络对抗技术 20162329 Exp4 恶意代码分析

目录 Exp4 恶意代码分析 一.基础问题 问题1: 问题2: 二.系统监控 1. 系统命令监控 2. 使用Windows系统工具集sysmon监控系统状态 三.恶意软件分析 1. virustota ...

随机推荐

- IIS下众多网站,如何快速定位某站点日志在哪个文件夹?

windows2008,iis 多站点, 日志.应用程序池都是默认设置, 没有分开………… Logs目录里面有W3SVC43,W3SVC44,W3SVC45,W3SVC46.....等等日志文件夹. ...

- 从ibd文件获取表空间id

xtrabackup恢复过程中出现如下错误 InnoDB: Doing recovery: scanned up to log sequence number ( %) InnoDB: Doing r ...

- Azure Resource Manager 概述

应用程序的基础结构通常由许多组件构成:可能有虚拟机.存储帐户和虚拟网络,或 Web 应用.数据库.数据库服务器和第三方服务. 这些组件不会以独立的实体出现,而是以单个实体的相关部件和依赖部件出现. 如 ...

- Chrome 无法加载Shockwave Flash

遇到的问题 Chrome经常出现上图的提示,把Adobe Flash重装了N多次也是无法解决此问题,经多次尝试终于解决此问题. 解决方法 1.在Chrome地址栏输入:chrome://plugins ...

- 向磁盘写入数据提示:No spac left on device通过df -h查看磁盘空间,发现没满,解决方法

初步判断应该有两种情况:一种是block满了,另一种情况就是inode耗尽了. 首先df -i 查看一下是否耗尽inode/block数量. 虚拟一块磁盘并格式化: dd if=/dev/zero o ...

- Java 中File类的createNewFile()与createTempFile(), delete和deleteOnExit区别

1. Java 中File类的createNewFile()与createTempFile()的区别 最近,在看代码时看到了一个方法, File.createTempFile() ,由此联想到File ...

- CIDR概述及其地址块计算

CIDR概述 英文:Classless Inter-Domain Routing,中文是:无分类域间路由选择.一般叫做无分类编址. 设计目的:解决路由表项目过多过大的问题. 表示法:{<网络前缀 ...

- October 28th, 2017 Week 43rd Saturday

All I ever wanted was a single thing worth fighting for. 我想要的只不过是一件能让我奋不顾身的事业. Stop complaining the ...

- 2018.08.31 19:41 自学go语言

有的人是从最基础的开始学,而我却是从最简单开始学,学着调试,学着编程,其实我也是编程小白,好多的不懂,我不明白很多都可以用云完成了,为什么还要继续自己编程,不明白,但是有需求吧,有需求是件好事情,说明 ...

- 团队作业——Beta冲刺1

团队作业--Beta冲刺 冲刺任务安排 杨光海天 今日任务:开会讨论下,Beta阶段主要的冲刺内容 明日任务:根据冲刺内容,具体分配个人任务,对于冲刺内容做准备 吴松青 今日任务:跟新组员熟悉下,联络 ...