ACl与ACL实验

ACl与ACL实验

ACL

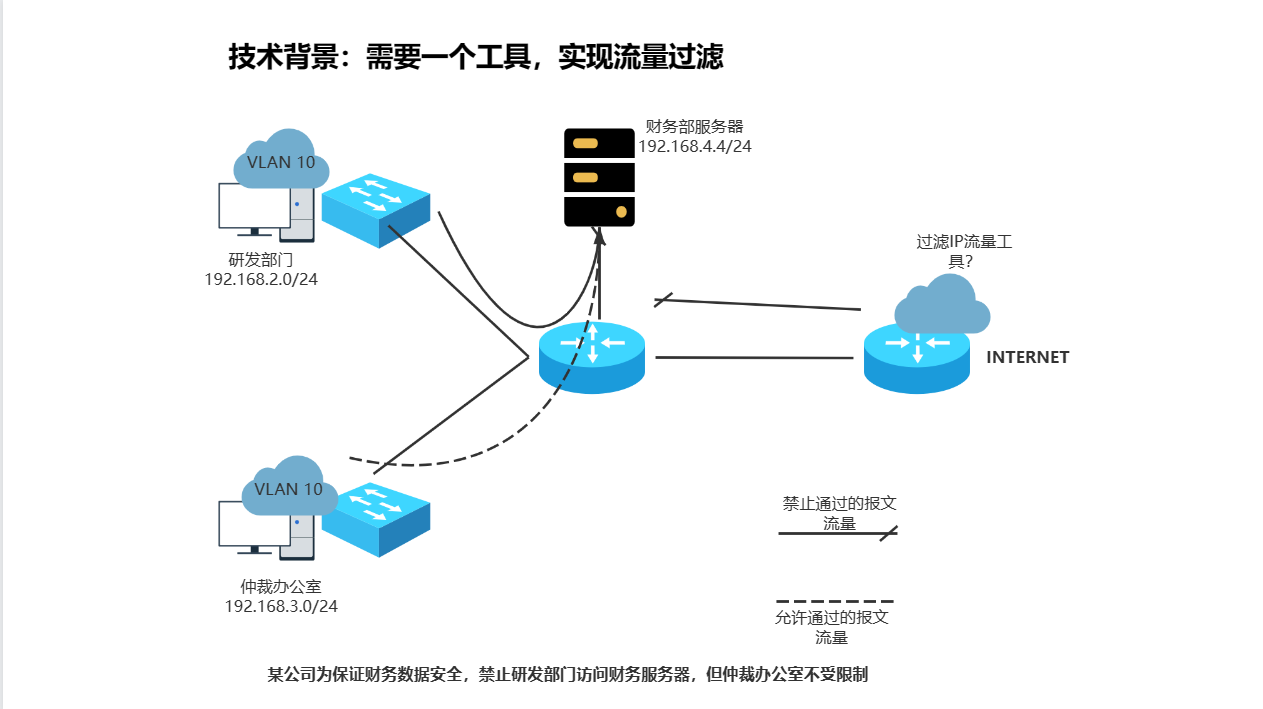

1,ACL概述及 产生的背景

ACL: access list 访问控制列表

2,ACL应用

ACL两种应用:

应用在接口的ACL-----过滤数据包(原目ip地址,原目 mac, 端口 五元组)

应用在路由协议-------匹配相应的路由条目( )

NAT、IPSEC VPN、QOS-----匹配感兴趣的数据流(匹配上我设置的 数据流的)

3.ACL 工作原理:

当数据包从接口经过时,由于接口启用了acl, 此时路由器会对报文进行检查,然后做出相应的处理

4.ACL种类

编号2000-2999---基本ACL----依据依据数据包当中的源IP地址匹配数据(数据时从 哪个IP地址 过来的)

编号3000-3999---高级ACL----依据数据包当中源、目的IP,源、目的端口、协议号匹配数据

编号4000-4999---二层ACL,MAC、VLAN-id、802.1q

5ACL(访问控制列表)的应用原则:

基本ACL:尽量用在靠近目的点 高级ACL:尽量用在靠近源的地方(可以保护带宽和其他资源)

6匹配规则

1、一个接口的同一个方向,只能调用一个acl 2、一个acl里面可以有多个rule 规则,按照规则ID从小到大排序,从上往下依次执行 3、数据包一旦被某rule匹配,就不再继续向下匹配 4、用来做数据包访问控制时,默认隐含放过所有(华为设备)

基本acl的书写格式 源ip

acl 2000

#新建表格, 将你设置的 过滤条件放入 这个表格

rule permit | deny source 匹配的条件(ip地址) 通配符掩码(用来控制匹配的范围, 比较难)

#添加条件

子网掩码的作用: 连续的1 代表网络位

255.255.255.0

11111111.11111111.11111111.00000000

反掩码: 连续的0 代表网络位

00000000.00000000.00000000.11111111

0.0.0.255

通配符掩码

可以0 1穿插

利用ip地址+通配符匹配流量

掩码、反掩码-----0和1必须连续 ,通配符掩码-----0和1可以不连续

子网掩码 必须是连续的1

反掩码 必须是连续的0

通配符掩码 0和1可以不连续

#通配符:根据参考ip地址,通配符“1”对应位可变,“0”对应位不可变,0/1可以穿插

rule 5 premit source 192.168.1.0 0.0.0.255

192.168.1.0

192.168.1.1

192.168.1.2

192.168.1.3

192.168.1.4

1100 0000 .10101000.0000 0001.0000 00 00

1100 0000 .10101000.0000 0001.0000 00 01

1100 0000 .10101000.0000 0001.0000 00 10

1100 0000 .10101000.0000 0001.0000 00 11

1100 0000 .10101000.0000 0001.0000 01 00

0.0.0.0000 0111

0.0.0.7

192.168.1.0

偶数 地址 用来算偶数

0-255

0.0.0.1111 1111 ---> 0.0.0.255

0.0.0.1111 1110 255-1

0.0.0.254

192.168.1.1

奇数 用来算

0.0.0.254

0.0.0.1111 111 0

案例1-----拒绝源IP为192.168.10.1的数据包

acl 2000

rule deny source 192.168.10.1 0.0.0.0

案例2------拒绝源IP为192.168.10.0/24的所有数据包

acl 2000

rule deny source 192.168.10.0 0.0.0.255

案例3------拒绝源IP为192.168.10.0/24所有奇数主机发送的数据包

acl 2000

rule deny source 192.168.10.1 0.0.0.254

acl 访问控制列表

1 建立规则

2 进入接口 调用规则 inboud outboud

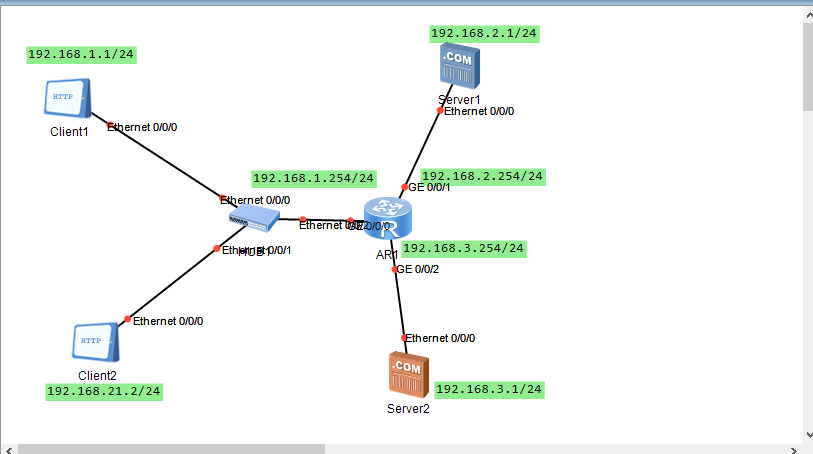

基本ACL实验:

实验目的

1,192.168.1.1 不可以访问 192.168.2.1 可以访问192.168.3.1

192.168.1.2都可以访问

2,过滤掉192.168.1.1,一个pc访问www(80)流量

如图配置好各主机的IP,子网掩码,和网关

实验一 基本ACL

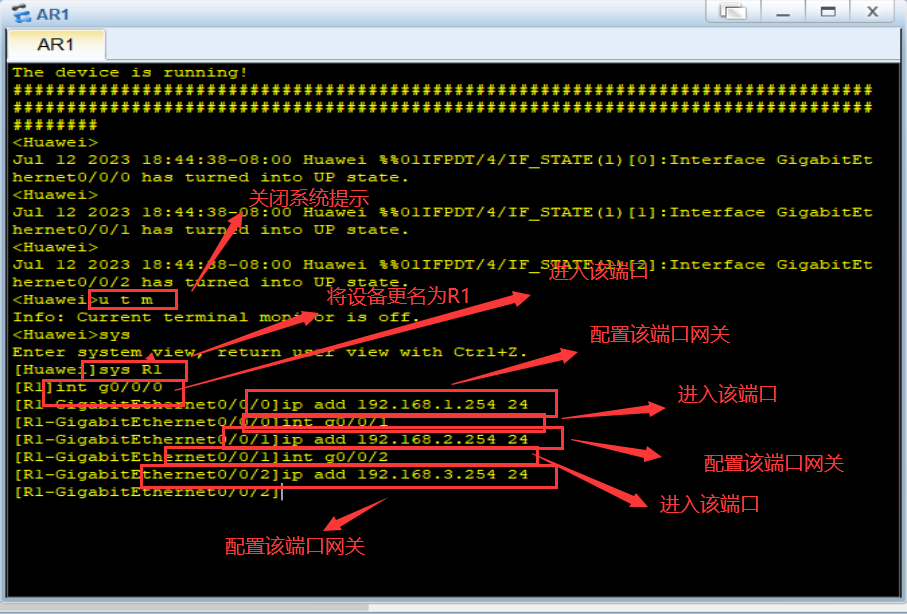

1,进入路由器配置好各端口ip

R1设置

<Huawei>u t m

Info: Current terminal monitor is off.

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys R1

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]ip add 192.168.1.254 24

[R1-GigabitEthernet0/0/0]int g0/0/1

[R1-GigabitEthernet0/0/1]ip add 192.168.2.254 24

[R1-GigabitEthernet0/0/1]int g0/0/2

[R1-GigabitEthernet0/0/2]ip add 192.168.3.254 24

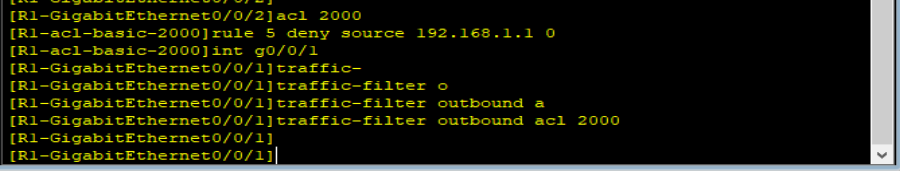

2,实现192.168.1.1 不可以访问 192.168.2.1

1.建立acl

[R1-GigabitEthernet0/0/2]acl 2000

#基本acl 列表

[R1-acl-basic-2000]rule 5 deny source 192.168.1.1 0

#默认编号5 拒绝 来自192.168.1.1 的流量

[R1-acl-basic-2000]int g0/0/1

[R1-GigabitEthernet0/0/1]traffic-filter outbound acl 2000

#数据流向

在接口下调用acl 分为两个方向

inbound方向--------当接口收到数据包时执行ACL

outbound方向-------当设备从特定接口向外发送数据时执行ACL

-----------------------

没有被acl匹配数据默认采用permit动作

-----------------------

基本acl需要调用在离目的设备最近的接口上

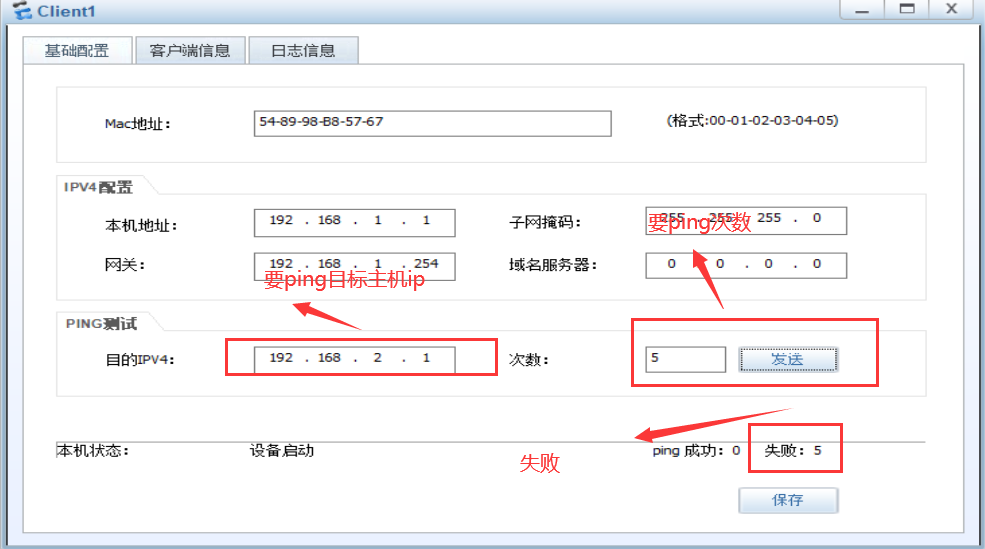

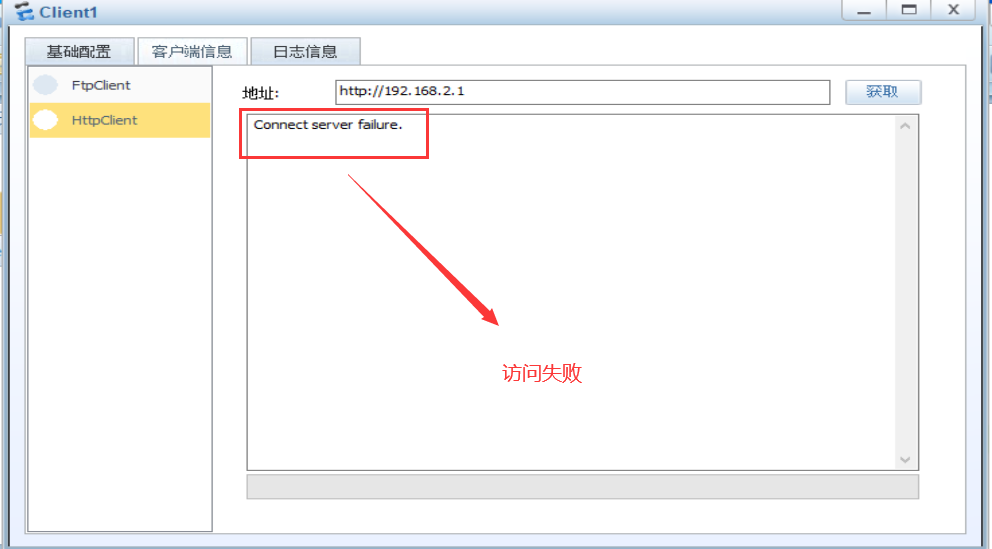

192.168.1.1 ping 192.168.2.1

访问失败

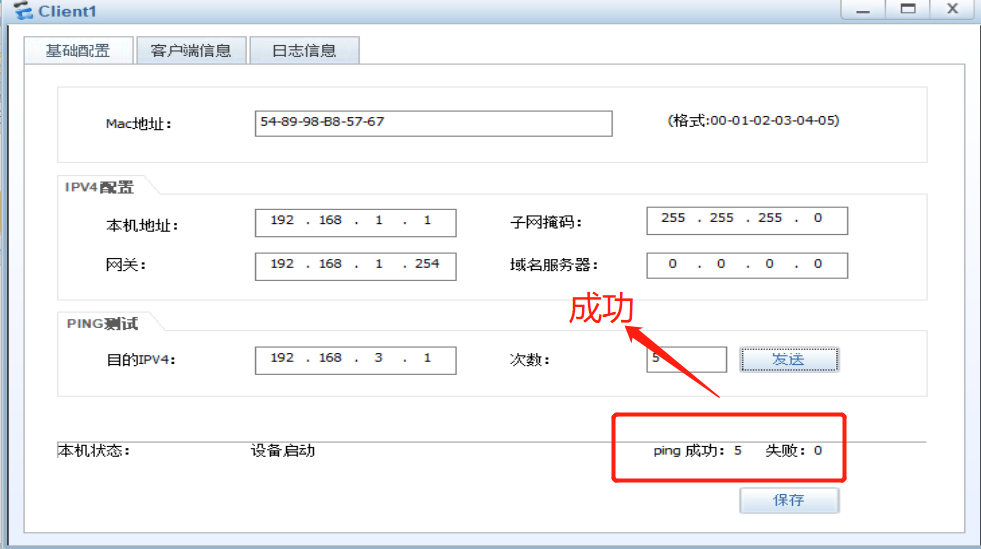

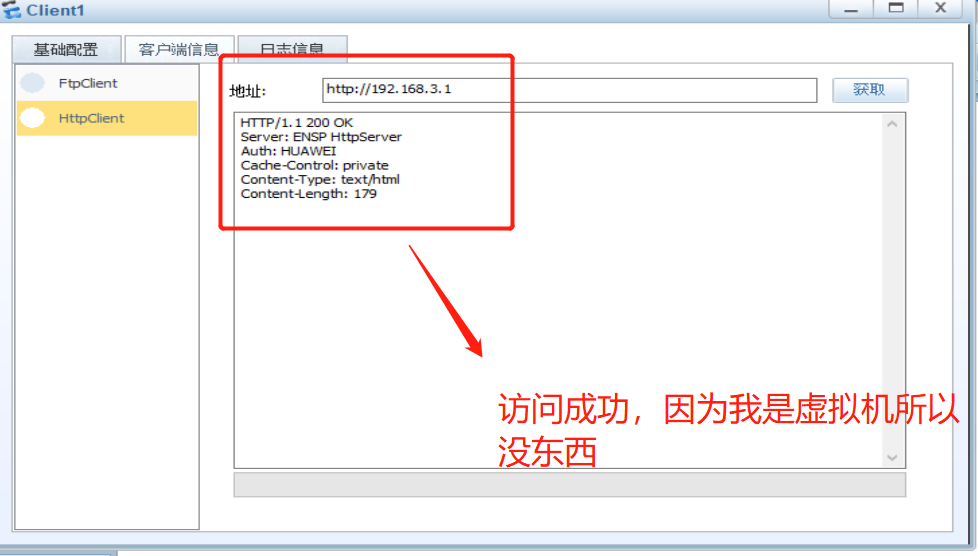

192.168.1.1 可以访问 192.168.3.1

访问成功

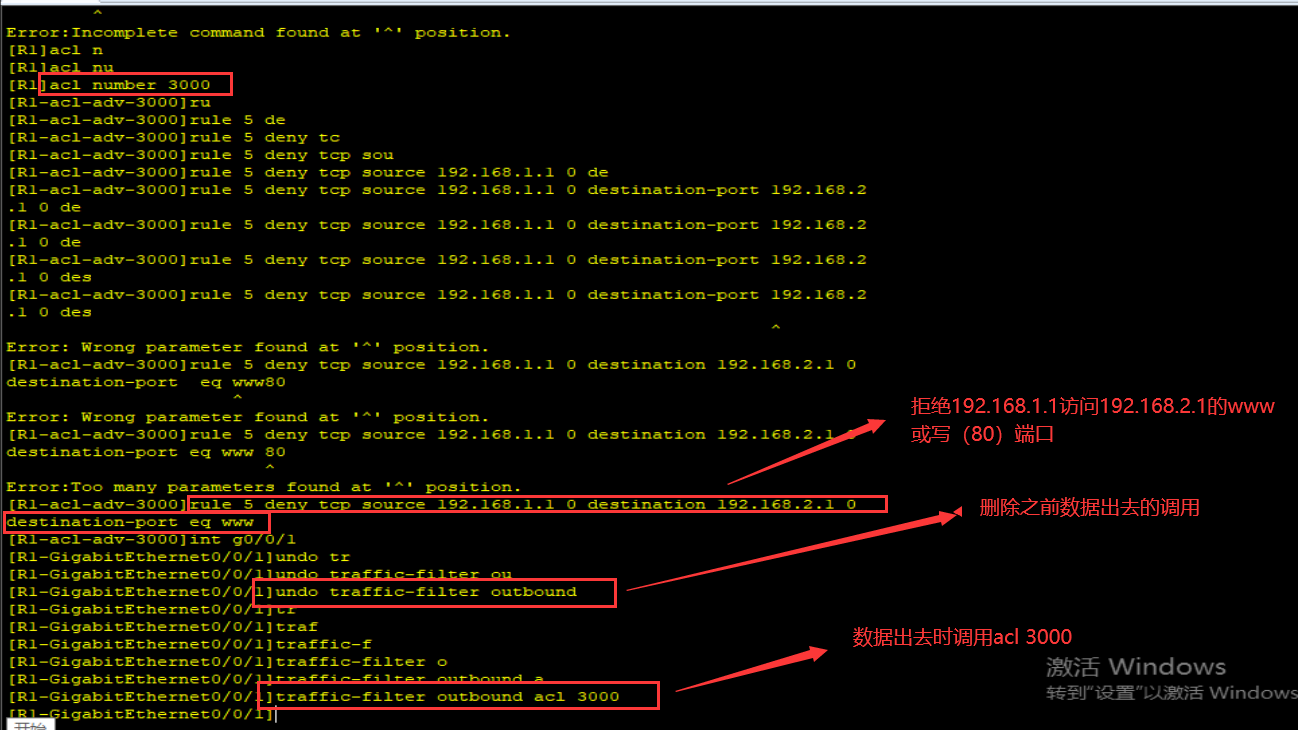

实验二 高级ACL

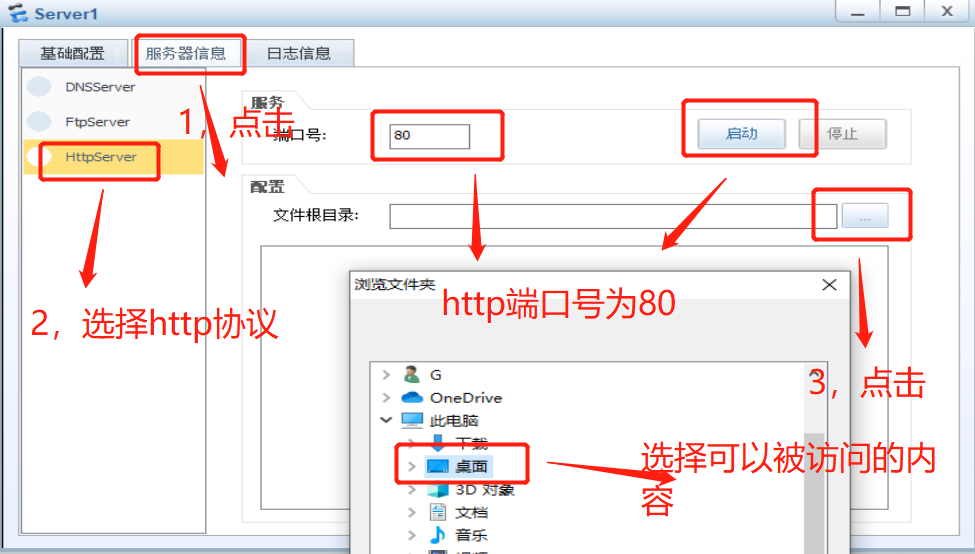

1,设置可以被访问的内容,server2 做相同操作

2,实现限制访问流量

高级 acl

acl number 3000

rule 5 deny tcp source 192.168.1.1 0 destination 192.168.2.1 0 destination-port eq www(80)

[R1]int g0/0/1

undo traffic-filter outbound 删除之前调用

[R1-GigabitEthernet0/0/1]traffic-filter outbound acl 3000 数据出去时调用 acl 3000

访问http失败

访问192.168.3.1成功***

ACl与ACL实验的更多相关文章

- Zookeeper权限acl,acl的构成 scheme与id

一.ACl(accerss control lists)权限控制 1 针对节点可以设置相关读写权限,目的为了保障数据安全性 2.权限permissions可以指定不同的权限范围以及角色 二.ACL命 ...

- 标准与扩展ACL实验

一标准访问控制列表实验: 实验拓扑: 实验目的:掌握标准与扩展ACL的配置 实验要求:拒绝R1到R3的所有流量 实验步骤: 步骤1 按如上拓扑做好底层配置,并检测相邻设备之间的连通性 步骤2起静态路由 ...

- 实验16:ACL

实验13-1:标准ACL Ø 实验目的通过本实验可以掌握:(1)ACL 设计原则和工作过程(2)定义标准ACL(3)应用ACL(4)标准ACL 调试 Ø 拓扑结构 本实验拒绝PC1 所在网 ...

- Centos下ACL(访问控制列表)介绍(转)

我们知道,在Linux操作系统中,传统的权限管理分是以三种身份(属主.属組以及其它人)搭配三种权限(可读.可写以及可执行),并且搭配三种特殊权限(SUID,SGID,SBIT),来实现对系统的安全保护 ...

- Linux UGO和ACL权限管理

自主访问控制(Discretionary Access Control, DAC)是指对象(比如程序.文件.进程)的拥有者可以任意修改或者授予此对象相应的权限.Linux的UGO(User, Grou ...

- Linux 账号管理与 ACL 权限配置

要登陆 Linux 系统一定要有账号与口令才行,否则怎么登陆,您说是吧?不过, 不同的使用者应该要拥有不同的权限才行吧?我们还可以透过 user/group 的特殊权限配置, 来规范出不同的群组开发项 ...

- 2017-07-03(VIM ACL权限 )

VIM 底行模式 :w 保存 :q 退出 :! 强制执行 :ls 列出打开的所有文件 :n 进行下一个查询 :15 定位到15行 /xxx 从光标处向下查找xxx出现的位置 ?xxx 从光标处向上查找 ...

- 用访问控制列表(ACL)实现包过滤

用访问控制列表(ACL)实现包过滤 一.ACL概述 1.ACL(Access Control List,访问控制列表)是用来实现数据包识别功能的 2.ACL可以应用于诸多方面 a>.b包过滤 ...

- Cisco VLAN ACL配置

什么是ACL? ACL全称访问控制列表(Access Control List),主要通过配置一组规则进行过滤路由器或交换机接口进出的数据包, 是控制访问的一种网络技术手段, ACL适用于所有的被路由 ...

- 第十四章、Linux 账号管理与 ACL 权限配置

1. Linux 的账号与群组 1.1 使用者标识符: UID 与 GID 1.2 使用者账号:/etc/passwd 文件结构, /etc/shadow 文件结构 1.3 关于群组: /etc/gr ...

随机推荐

- SpringBoot 自动扫描第三方包及spring.factories失效的问题

为什么会找不到 Spring 依赖注入 就是要让spring找到要注入的类 并且识别到了 @Component.@Service 等注解. 1. 当在开发的第三方包里写明了 @Component.@S ...

- Prism Sample 8 ViewModelLocator

这一例只是说明ViewModelLocator的使用,没有难度,跳过.

- sourcetree和git无法识别新增文件

在工程中新建文件,但是git和sourcetree无法识别,我是用的是Xcode添加的文件和图片,全都无法识别.例如,新建一个类文件,.h和.m都是别不出来,但是工程文件显示已经添加相对应的类,所以肯 ...

- 2020-12-21:redis中,rpop和brpop的区别?

福哥答案2020-12-21:[答案来自此链接:](http://bbs.xiangxueketang.cn/question/806)Redis Rpop 命令用于移除列表的最后一个元素,返回值为移 ...

- vue小坑之Vetur报错:相对路径报错

话不多说先上图 俗话说:面向百度编程,这话是没错滴,找不到相同问题的博客至少你还可以找谷歌翻译 以上图片问题就是:你导入的组件的相对路径不对.(有可能是你手动敲进去的,然后vetur这边检测不到) 解 ...

- 利用简单的IO操作实现M3U8文件之间的合并

先上代码: 1 @SneakyThrows //合并操作,最终文件不包含结束标识,方便多次合并 2 private static void mergeM3U8File(String source, S ...

- 「P4」试下1个半月能不能水出个毕设

期间的一些感想 对于这个时间的把控,前一个月实际上我什么都没做,现在都堆在最后的半个月了 在做毕业设计的阶段,我总结了一个教训,就是:「慢就是快」,我想这句话可能对我以后的学习都会有比较大的影响.我是 ...

- 使用openlayers扩展插件ol-ext设置地图指定区域高亮

最近要实现一个从底图向上发光的功能,着实纠结了好久,起初像是使用polygon 颜色透明度来实现,但毕竟底图不亮,增加图层效果不理想呀 一.ui设计是这样 二.绘制面 为底图增加一个MultiPoly ...

- Netty实战(三)

目录 一.Channel.EventLoop 和 ChannelFuture 1.1 Channel 接口 1.2 EventLoop 接口 1.3 ChannelFuture 接口 二.Channe ...

- Oracle Linux切换uek内核到rhck内核解决ACFS兼容问题

背景:协助客户做验证,客户使用的是RHEL7.6环境,我这边是OEL7.6环境,开始以为区别不大,结果acfs兼容还是遇到问题,特此记录下. 现象:asmca图形没有acfs相关内容,无法使用acfs ...