BugKu 杂项-这么多数据包

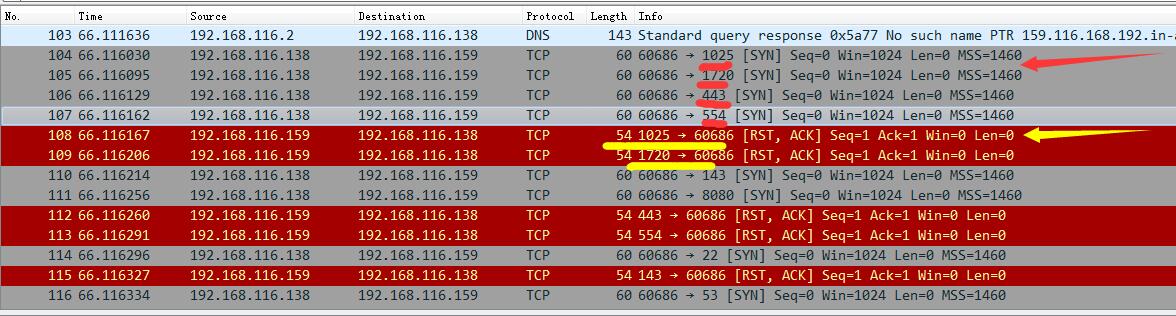

前边的都是些无关紧要,只要有点网络的基础我想应该都能懂,往下看,一直到NO104,这是在干什么?

源ip138一直向目标ip159发送syn握手包,想要建立连接,其实就是端口扫描,原理就是,想和你某个端口建立连接,然后看这个端口的回复的类型来看下是否开放了此端口。我们现在就可以知道138是客户端,159是服务器端了。红色的包是服务器向客户端回复的信息,代表此端口没有开放。

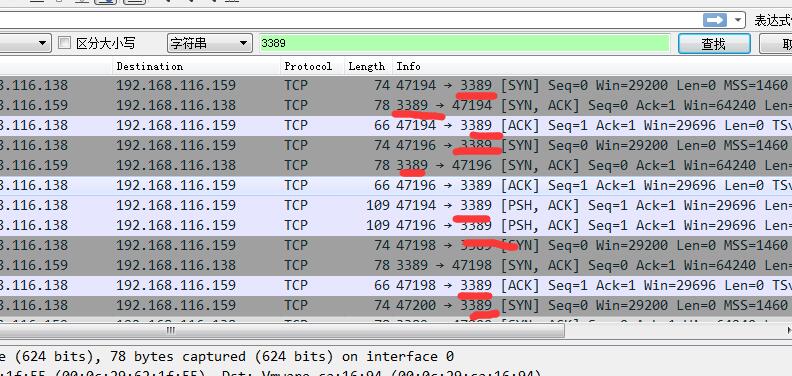

再往下看,服务器的3389端口号一直和客户端在联系,说明3389端口是开放着的。

跟踪了几个不同的端口对应着的tcp流,没有发现什么,全都是...+&......Cookie: mstshash=administrator

为什么要扫这么多端口。。。可能是为了混淆吧。。。

再看,发现了smb协议,百度一下

通过 SMB 协议,客户端应用程序可以在各种网络环境下读、写服务器上的文件,以及对服务器程序提出服务请求。此外通过 SMB 协议,应用程序可以访问远程服务器端的文件、以及打印机、邮件槽(mailslot)、命名管道(named pipe)等资源。

不知道干啥的,可能是写马了,追踪一下tcp流,也没有发现什么。

继续往下看。

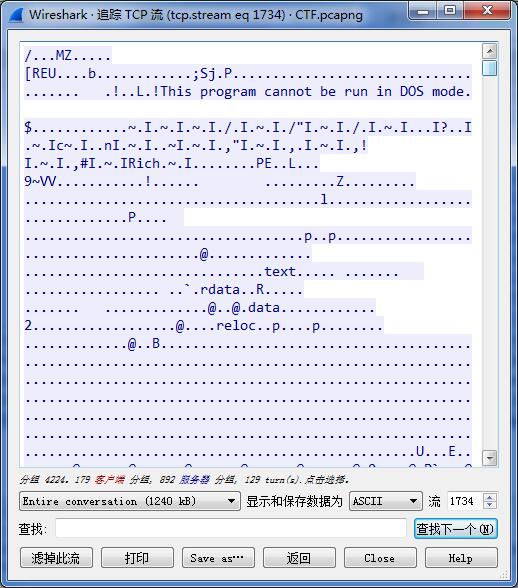

1040和4444建立了tcp三次握手连接,追踪一下tcp流。

内容倒是挺多的,搜索一下flag{} key{},无果。继续往下看吧。凡是1040和4444这两个通信的,一律不管了。

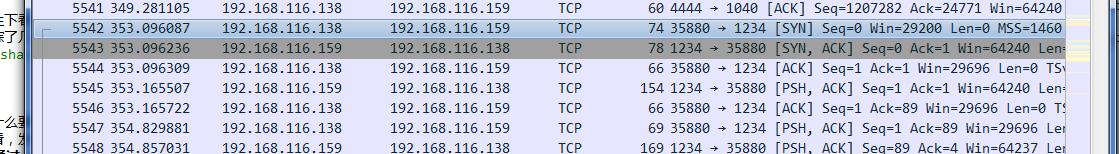

一直到NO5542,1234和35880建立了三次握手,追踪。

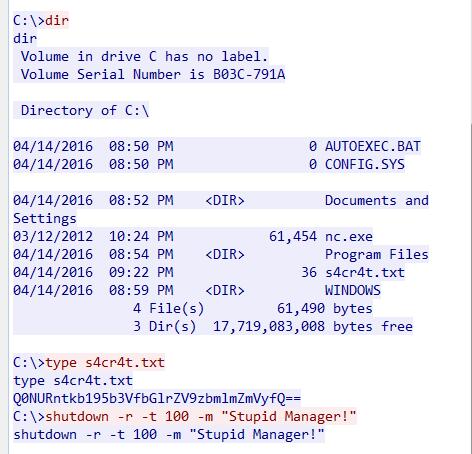

很容易看到一串base64编码的字符串,解码一下 Q0NURntkb195b3VfbGlrZV9zbmlmZmVyfQ==

: CCTF{do_you_like_sniffer}

这道题目思路:先看题目给出的提示,getshell,说明最后肯定是拿到shell了,那就从最后边开始找,最后边一开始是1040和4444建立的tcp连接,追踪tcp流,没有发现什么。

然后,1040和4444的tcp流就不要管了,网上继续找。又发现了1234和35800建立连接的,追踪tcp就好了。

BugKu 杂项-这么多数据包的更多相关文章

- CTF-练习平台-Misc之 这么多数据包

十一.这么多数据包 下载文件后解压,用wireshark打开CTF.pcapng,发现有很多包,快速浏览后发现前面都是攻击机(192.168.116.138)在向目标机(192.168.116.159 ...

- Bugku-CTF分析篇-这么多数据包(这么多数据包找找吧,先找到getshell的流)

这么多数据包 这么多数据包找找吧,先找到getshell的流

- bugku 杂项 流量分析(cnss)

bugku 杂项 流量分析(cnss) 此题较为简单 wireshark 追踪第一行tcp流信息 得到如下 GET /stat.htm?id=2724999&r=http%3A%2F%2Fsp ...

- bugku 这么多数据包

看到之后有点懵逼 然后下载 下载之后发现是一个pacp后缀的流量数据包 然后用wireshark 然后只想到了 http过滤 然后发现不对 然后参考其他人的博客 经大佬提示, 一般 getshell ...

- Bugku 杂项 啊哒

有趣的表情包来源:第七届山东省大学生网络安全技能大赛 下载下来安装包后可以得到一张图片,010发现jpg后面还夹带着一些东西,用binwalk提取后得到一个压缩包,但是需要密码. 我卡在这里了,尝试了 ...

- Bugku 杂项 telnet

letnet 下载zip后发现是一个数据包,放到wireshark中打开 右键追踪tcp流后可以发现flag

- Bugku杂项(1—28)

1.签到题 只要关注公众号就可以得到 flag---开胃菜 2.这是一张单纯的图片 用Winhex打开,会发现最下面有一行编码: key{you are right} 是一串HTML编码,解密下就行了 ...

- Bugku 杂项 眼见非实

把文件放进Kali中可以看到这是一个zip文件,解压后得到一个docx,继续翻 (在windows中是打不开的 在word/document.xml中可以找到flag

- Bugku杂项-convert

一进去就发现一堆二进制数,然后考虑怎么才能把这个和隐写扯上关系.首先,二进制我们肉眼就是看不懂再说什么的,这里就想到了转换,再联想上hex将原始数据转化为16进制.我们可以先把2进制转化为16进制,然 ...

随机推荐

- Android中的Matrix(矩阵)

写在前面 看这篇笔记之前先看一下参考文章,这篇笔记没有系统的讲述矩阵和代码的东西,参考文章写的也有错误的地方,要辨证的看. 如何计算矩阵乘法 android matrix 最全方法详解与进阶(完整篇) ...

- 面试中常见的 MySQL 考察难点和热点

基本架构 MySQL是典型的三层架构模式,在平常使用中对MySQL问题排查和优化,也应该针对具体问题,从对应的层解决问题 服务层:经典的C/S架构,主要是处理连接和安全验证. 核心层:处理MySQL核 ...

- EL和JSTL表达式学习记录

EL.JSTL表达式EL:1.EL使用目的:代替jsp页面中java脚本编写 2.EL作用:(1)从域中取出数据(最重要)(2)EL的内置对象(11个)(3)EL可以执行表达式运算 JSTL(JSP标 ...

- JT∕T 905 -2014 出租汽车服务管理信息系统的相关协议研究

出租汽车服务管理信息系统(JT∕T 905 -2014) 国家的相关技术要求2014年7月正式出台,总体有四部分, 第 1 部分:总体技术要求: 第 2 部分:运营专用设备: 第 3 部分 ...

- 问题001:Java软件,属于系统软件还是应用软件呢?

在学习Java前要掌握的一些小问题: 问题一:Java软件,属于系统软件还是应用软件呢? java语言应用在计算机系统上,首先应知道计算机系统分为几部分? 计算机系统由硬件系统和软件系统两部分构成.硬 ...

- Java发出声卡蜂鸣生的方法

方法一: Toolkit.getDefaultToolkit().beep(); 方法二: System.out.println('\007');//八进制数

- SummerVocation_Learning--java的多线程实现

java的线程是通过java.lang.Thread类来实现的. 可以通过创建Thread的实例来创建新的线程. 每个线程都是通过某个特定Thread对象所对应的方法run()来完成操作,方法run( ...

- C++ 学习笔记 (七)继承与多态 virtual关键字的使用场景

在上一篇 C++ 学习笔记 (六) 继承- 子类与父类有同名函数,变量 中说了当父类子类有同名函数时在外部调用时如果不加父类名则会默认调用子类的函数.C++有函数重写的功能需要添加virtual关键字 ...

- CentOS 7+ 环境下安装MySQL

在CentOS中默认安装有MariaDB,但是我们需要的是MySQL,安装MySQL可以覆盖MariaDB MariaDB数据库管理系统是MySQL的一个分支,主要由开源社区在维护,采用GPL授权许可 ...

- js判断是否是大小写,数字等方法

function isEmail(str){ var regu = "^(([0-9a-zA-Z]+)|([0-9a-zA-Z]+[_.0-9a-zA-Z-]*))@([a-zA-Z0-9- ...