Kali linux 2016.2(Rolling)中的Metasploit如何更新与目录结构初步认识

如何更新MSF

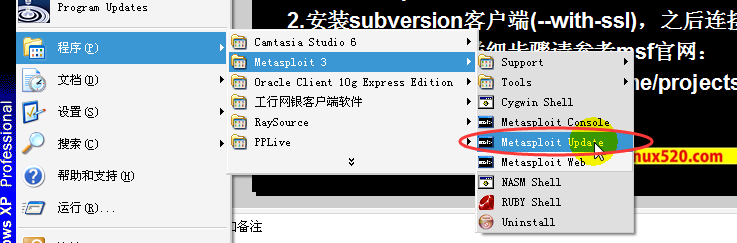

1、Windows平台

方法1:

运行msfupdate.bat

在msfconsole里执行命令svn update

或者

方法2:

2、unix/linux平台

方法1:

运行msfupdate

即可。

方法2:(比较麻烦)

安装subversion客户端(--with-ssl),之后连接CVS server进行MSF的更新。

https://github.com/rapid7/metasploit-framework/wiki

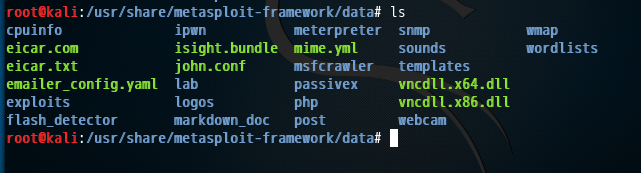

Metasploit目录结构初步认识

注意:也许。你前期看了网上很多其他的资料,包括如BT5这种,其实,在Kali linux 2016.2(Rolling)里,叫法为

metasploit-framework。

root@kali:~# cd /usr/share/metasploit-framework/

root@kali:/usr/share/metasploit-framework# pwd

/usr/share/metasploit-framework

root@kali:/usr/share/metasploit-framework# ls

app Gemfile modules msfrpc plugins tools

config Gemfile.lock msfconsole msfrpcd Rakefile vendor

data lib msfd msfupdate ruby

db metasploit-framework.gemspec msfdb msfvenom scripts

root@kali:/usr/share/metasploit-framework#

data目录:包含meterpreter, PassiveX , VNC DLLs ,还有一些用户接口的代码如msfweb,和一些插件用到的数据文件。

documentiation目录:包含msf的文档, ruby脚本样例和msf利用的API

external目录 : 包含meterpreter , vnc 和 passiveX payloads的源码

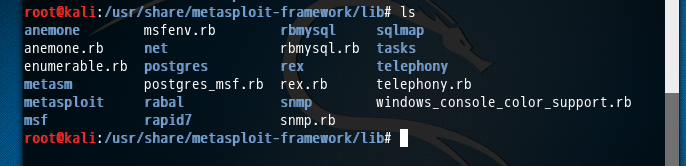

lib目录: 包含 msf使用的ruby库

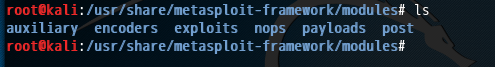

modules目录 : 包含 exploits , payloads ,nops ,encoders

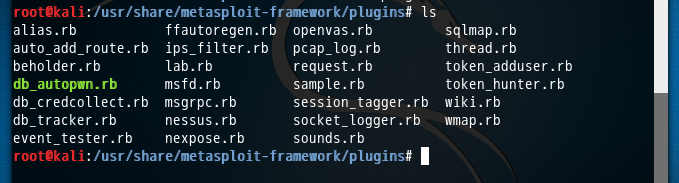

plugins : 包含数据库连接插件, IPS过滤代码和其他一些插件代码

scripts : 包含meterpreter的可通过rubyshell利用的脚本,目前包含杀死目标系统AntiVirus和把meterpreter server 实例移到其他进程的脚本

.svn :包含subversion客户端连接到CVS服务器使用的文件和数据

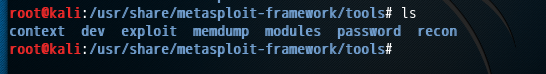

tools:包含一些有用的脚本和零散工具

Kali linux 2016.2(Rolling)中的Metasploit如何更新与目录结构初步认识的更多相关文章

- MetaSploit攻击实例讲解------社会工程学set攻击(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 首先,如果你是用的BT5,则set的配置文件是在 /pentest/exploits/set/set_config下. APACHE_SERVER=ONSELF_SIGNED_A ...

- MetaSploit攻击实例讲解------Metasploit自动化攻击(包括kali linux 2016.2(rolling) 和 BT5)

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)里Metasploit连接(包括默认和自定义)的PostgreSQL数据库 Kali linux 2016.2(Ro ...

- MetaSploit攻击实例讲解------终端下PostgreSQL数据库的使用(包括kali linux 2016.2(rolling) 和 BT5)

不多说,直接上干货! 配置msf连接postgresql数据库 我这里是使用kali linux 2016.2(rolling) 用过的博友们都知道,已经预安装好了PostgreSQL. 1. p ...

- MetaSploit攻击实例讲解------工具Meterpreter常用功能介绍(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 说在前面的话 注意啦:Meterpreter的命令非常之多,本篇博客下面给出了所有,大家可以去看看.给出了详细的中文 由于篇幅原因,我只使用如下较常用的命令. 这篇博客,利用下面 ...

- MetaSploit攻击实例讲解------攻击445端口漏洞(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 大家,相信最近的这个事件,对于445端口已经是非常的小心了.勒索病毒 445端口是一个毁誉参半的端口,有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机,但也正是因为有了 ...

- Kali linux 2016.2 的 plyload模块之meterpreter plyload详解

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)中的payloads模块详解 当利用成功后尝试运行一个进程,它将在系统进程列表里显示,即使在木马中尝试执行系统命令, ...

- Kali linux 2016.2(Rolling)中的payloads模块详解

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)中的Exploits模块详解 payloads模块,也就是shellcode,就是在漏洞利用成功后所要做的事情.在M ...

- Kali linux 2016.2(Rolling)里Metasploit连接(包括默认和自定义)的PostgreSQL数据库之后的切换到指定的工作空间

不多说,直接上干货! 为什么要这么做? 答: 方便我们将扫描不同的目标或目标的不同段,进行归类.为了更好的后续工作! 前期博客 Kali linux 2016.2(Rolling)里Metasploi ...

- Kali linux 2016.2(Rolling)里Metasploit的数据库

为什么要在Metasploit里提及到数据库? 大家都知道,这么多信息,我怎样才能把它们整理好并保存起来?怎么展现给老大看,最后怎么体现在要提交的渗透测试报告中呢? 你的担忧真的很有必要,因为啊, ...

随机推荐

- Java-杂项:Java数组Array和集合List、Set、Map

ylbtech-Java-杂项:Java数组Array和集合List.Set.Map 1.返回顶部 1. 之前一直分不清楚java中的array,list.同时对set,map,list的用法彻底迷糊 ...

- webservice为什么不能用List参数,而只能用数组代替,我想是否因为List没有具体的类型信息,但用泛型的List(如:List<customer>)为什么也不行。如果用作参数的类中含有List<T>字段该如何处理?webservice参数是否支持

转自:https://social.microsoft.com/Forums/zh-CN/aded4301-b5f1-4aa6-aa46-16c46a60d05e/webservice20026201 ...

- js如何计算浮点数

js中浮点型是如何运算的呢? 例如:var a=0.69; 我想得到6.9 直接这样写 var c=a*10; alert(c); 得到结果是:6.8999999999999995 到网上一搜,有 ...

- SVN——Jenkins自动发布

最近公司项目处于开发阶段,很多功能开发完后就需要发布到测试环境等待测试去验收,这个时候如果手动更新网站的话,是很费时费力的. 于是乎,我们做成了自动发布,这样我们只管提交代码到SVN就行了,发布由软件 ...

- layer.js漂亮的弹出框

它的官方网站:http://layer.layui.com/ 消息.确认框.ifame.自定义文本.旋转木马,都有按钮,是一款强大的js 弹出框: 以下为本人的简单介绍: layer.open({ t ...

- WebApi笔记

WebApi有一段时间没用了,这几天用webapi做了一个接口供第三方调用,又重新折腾了下,做个笔记记录下心得,防止遗忘. 1.webapi使用的RESTful风格的传参方式,其实就是充分利用HTTP ...

- nginx学习地址

http://www.cnblogs.com/magicsoar/p/5817734.html

- 基于LXC的虚拟网络自动部署

一.问题: 在搭建以LXC为基础的虚拟网络时,网络参数繁多,配置过程繁琐.面临一个新的网络拓扑结构时,通常要花费大量时间来构建网络.因此,如果能通过配置文件,自动生成相对应的网络拓扑,并生成操作指令. ...

- 2019-03-21 Python Request InsecureRequestWarning

问题: 使用Python3 requests发送HTTPS请求,已经关闭认证(verify=False)情况下,控制台会输出以下错误: InsecureRequestWarning: Unverifi ...

- 《你又怎么了我错了行了吧》【Beta】Scrum Meeting 2

第二天 日期:2019/6/25 前言: 第2次会议在女生宿舍召开 确认编码阶段已经完成,继续测试项目 1.1 今日完成任务情况以及明日任务安排 姓名 当前阶段任务 下一阶段任务 刘 佳 完善了未开发 ...