IE浏览器远程代码执行高危漏洞(CVE-2019-1367)

IE浏览器远程代码执行高危漏洞(CVE-2019-1367)加固遇到的问题

一、背景介绍

Internet Explorer,是微软公司推出的一款网页浏览器。用户量极大。9月23日微软紧急发布安全更新,修复了一个影响IE浏览器的远程代码执行漏洞。由谷歌威胁分析小组发现此漏洞,据称该漏洞已遭在野利用。

二、漏洞描述

此漏洞是由InternetExplorer脚本引擎中处理内存对象的方式中的内存损坏引起的。要利用此漏洞,攻击者必须引导用户打开已经托管漏洞的恶意网站。 利用此漏洞可以导致攻击者获得用户的当前权限,并执行任意代码。如果当前用户拥有管理权限攻击者可以在系统上执行各种操作,从创建具有完全权限的新帐户到安装程序甚至修改数据。

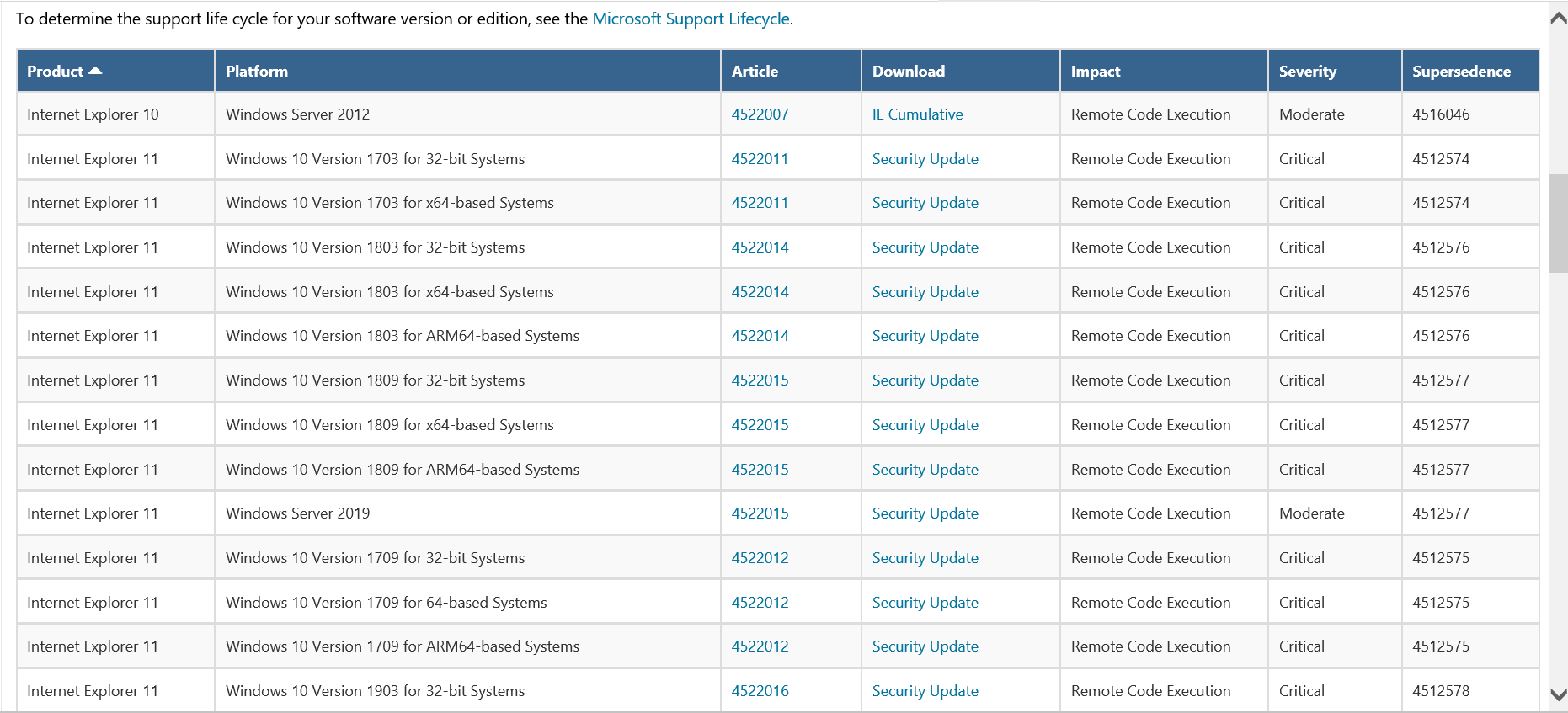

三、影响版本

Windows 10、Windows 8.1、Windows 7、Windows Server 2012/R2、Windows Server 2008、Windows Server 2016、Windows Server 2019的IE11版本,Windows Server 2012的IE10版本以及Windows Server 2008的IE9版本。

具体受影响版本以及对应的补丁请查看微软官方https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1367

四、修复建议

1、安装补丁

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1367

2、缓解措施

对于32位系统,在管理员命令提示符中输入如下命令

takeown /f %windir%\system32\jscript.dll

cacls%windir%\system32\jscript.dll /E /P everyone:N

对于64位系统,在管理员命令提示符中输入如下命令:

takeown /f%windir%\syswow64\jscript.dll

cacls%windir%\syswow64\jscript.dll /E /P everyone:N

五、修复方法-安装补丁

1、确定IE浏览器版本

在IE浏览器的“工具”-“关于Internet Explore(A)”, 弹出相应窗口,如下图,红圈标注的即为IE浏览器版本。

2、查看操作系统版本号

通过“Win”+“R”键打开运行栏,输入“cmd”回车,在弹出的窗口中输入“winver”回车,弹出操作系统版本信息窗口,如下图,红圈标注的即为操作系统版本。

3、在补丁下载页面选择相应的补丁文件

根据操作系统版本号、IE浏览器版本号选择相应的补丁文件,在右侧点击“Security Update”。

4、下载完补丁,安装补丁,安装完之后重启系统

5、查看浏览器补丁版本(更新版本)确保安装补丁成功

六、安装补丁时出现的问题

1、win7 64 sp1安装补丁提示"安装程序错误",错误代码0x80240037

解决办法:

参考https://www.cnblogs.com/UUUz/articles/9305652.html

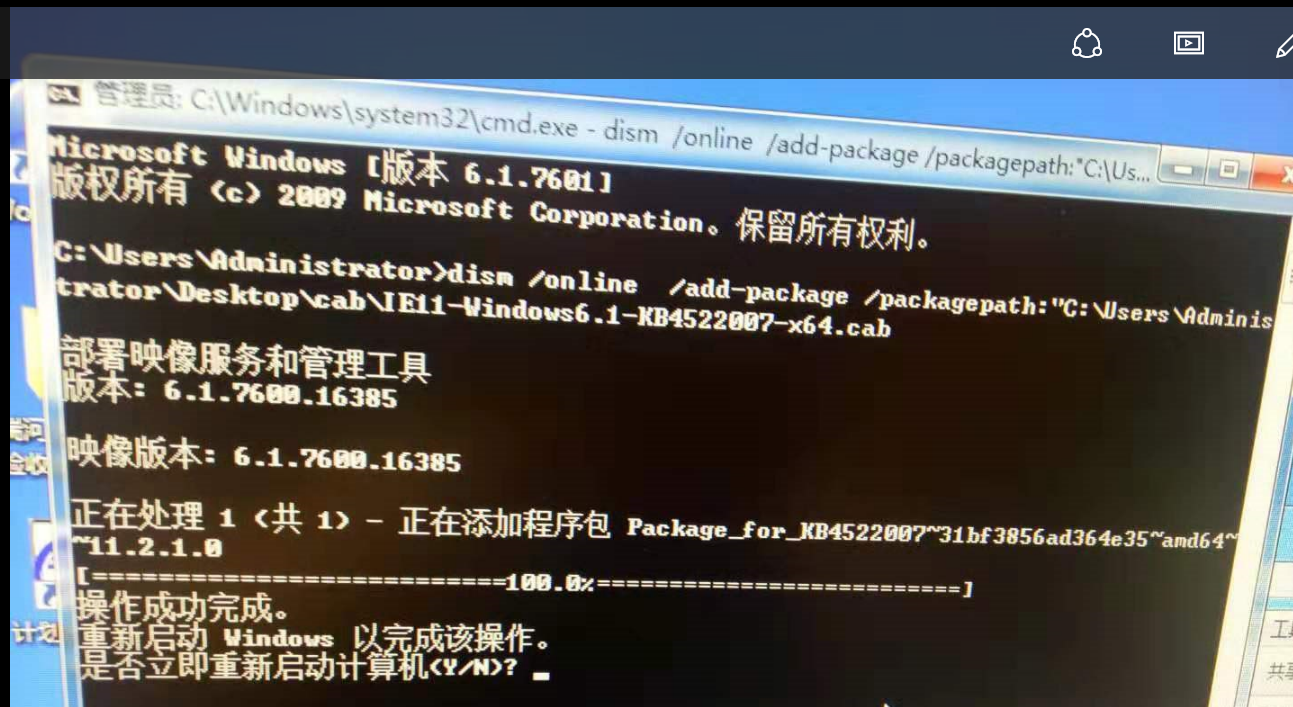

2、修改下载补丁的后缀,解压,运行如下命令

dism /online /add-package /packagepath:"C:\Users\Administrator\Desktop\cab\IE11-Windows6.1-KB4522007-x64.cab"

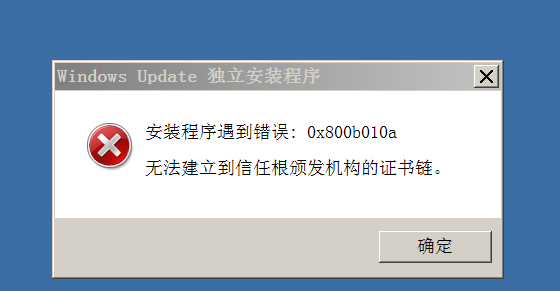

3、windows server 2008 R2 SP1安装时提示"无法建立到信任根颁发机构的证书链",错误码0x800b010a

4、根据网上的资料添加证书,但是不知道添加什么证书,哪位大神知道,还望指点一下小弟~~

-----------------------------------------------------------------------------------------

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1367

IE浏览器远程代码执行高危漏洞(CVE-2019-1367)的更多相关文章

- 【更新WordPress 4.6漏洞利用PoC】PHPMailer曝远程代码执行高危漏洞(CVE-2016-10033)

[2017.5.4更新] 昨天曝出了两个比较热门的漏洞,一个是CVE-2016-10033,另一个则为CVE-2017-8295.从描述来看,前者是WordPress Core 4.6一个未经授权的R ...

- Fastjson 爆出远程代码执行高危漏洞,更新版本已修复

fastjson近日曝出代码执行漏洞,恶意用户可利用此漏洞进行远程代码执行,入侵服务器,漏洞评级为“高危”. 基本介绍fastjson 是一个性能很好的 Java 语言实现的 JSON 解析器和生成器 ...

- ECShop全系列版本远程代码执行高危漏洞分析+实战提权

漏洞概述 ECShop的user.php文件中的display函数的模版变量可控,导致注入,配合注入可达到远程代码执行.攻击者无需登录站点等操作,可以直接远程写入webshell,危害严重. 漏洞评级 ...

- 漏洞预警 | ECShop全系列版本远程代码执行高危漏洞

2018年9月1日,阿里云态势感知发布预警,近日利用ECShop全系列版本的远程代码执行漏洞进行批量化攻击量呈上升趋势.该漏洞利用简单且危害较大,黑客可通过WEB攻击直接获得服务器权限. 漏洞原理 该 ...

- ThinkPHP5远程代码执行高危漏洞(附:升级修复解决方法)

漏洞描述 由于ThinkPHP5框架对控制器名没有进行足够的安全检测,导致在没有开启强制路由的情况下,黑客构造特定的请求,可直接GetWebShell. 漏洞评级 严重 影响版本 ThinkPHP 5 ...

- ThinkPHP5 <= 5.0.22 远程代码执行高危漏洞

漏洞描述 由于ThinkPHP5框架对控制器名没有进行足够的安全检测,导致在没有开启强制路由的情况下,黑客构造特定的请求,可直接GetWebShell. 漏洞评级 严重 影响版本 ThinkPHP 5 ...

- ThinkPHP 小于5.0.24 远程代码执行高危漏洞 修复方案

漏洞描述由于ThinkPHP5.0框架对Request类的method处理存在缺陷,导致黑客构造特定的请求,可直接GetWebShell. 漏洞评级严重 影响版本ThinkPHP 5.0系列 < ...

- 【漏洞预警】Redis 4.x/5.x 远程命令执行高危漏洞

2019年7月09日,阿里云应急响应中心监测到有安全研究人员披露Redis 4.x/5.x 远程命令执行高危漏洞利用代码工具.针对未授权或弱口令的Redis服务,攻击者通过构造特定请求,成功利用漏洞可 ...

- Free MP3 CD Ripper_缓冲区溢出远程代码执行_CVE-2019-9766漏洞复现

Free MP3 CD Ripper_缓冲区溢出远程代码执行_CVE-2019-9766漏洞复现 一.漏洞描述 Free MP3 CD Ripper是一款音频格式转换器.Free MP3 CD Rip ...

随机推荐

- LCT能干啥???

LCT能干啥 模板: 维护可加的树链信息:询问都是一条链上的信息:维护方式和线段树差不多: 增加一条边: 删除一条边: 修改一个点权: 修改一条路径上的所有点的点权: 整体来说 ...

- html5 websocket 示例,websocket在线聊天,php websocket实例

WebSocket在线测试工具 http://ws.douqq.com/ 1.连接格式为 ws://IP/域名:端口(示例ws://119.29.3.36:5354) 2.对于内网的测试环境,只需填入 ...

- Bootstrap模板-Amaretti.2.6.2

密罐地址: 点我下载

- Nginx的配置文件位置以及组成部分结构讲解

场景 Ubuntu Server 16.04 LTS上怎样安装下载安装Nginx并启动: https://blog.csdn.net/BADAO_LIUMANG_QIZHI/article/detai ...

- CDN原理加速解析

CDN概念 CDN全称叫做“Content Delivery Network”,中文叫内容分发网络. 原理分析 我们知道,当我们使用域名访问某一个网站时,实际上就是将请求包(以Http请求为例)通 ...

- 使用CocoaPods配置iOS百度地图sdk问题记录20191024

1.在Podfile中加入添加库名 pod 'BaiduMapKit' #百度地图SDK 2.安装百度地图 pod install 出现问题: [!] Error installing BaiduMa ...

- Selenium 与自动化测试 —— 《Selenium 2 自动化测试实战》读书笔记

背景 最近在弄 appium,然后顺便发现了 Selenium 框架和这本书,恰好这本书也介绍了一些软件测试&自动化测试的理论知识,遂拿过来学习学习.所以本文几乎没有实践内容,大多都是概念和工 ...

- Spring Boot 处理异常返回json

spring boot 老版本处理异常 对于浏览器客户端,返回error数据 对于非浏览器返回json数据, 主要取决于你的请求head 是什么 但是当我们自定义了: 老版本无论请求什么都会返回j ...

- python3实现栈的逻辑

python的队列中本身有很多方法 大家可以看下我的这篇博客,对python的队列的常用方法有简单的介绍 https://www.cnblogs.com/bainianminguo/p/7420685 ...

- Change Style of Navigation Items 更改导航项的样式

In this lesson, you will learn how to change the style of navigation items in a WinForms XAF applica ...