kali linux之防火墙识别

通过检查回包,可能识别端口是否经过防火墙过滤,设备多种多样,结果存在一定的误差

Send Response Type

SYN NO Filtered(先发送syn 如果不给回复 防火墙可能为Filtered)

ACK RST Filtered(先发送ack 如果回复rst 防火墙可能为Filtered)

SYN SYN+ACK / SYN+RST Filtered(先发送ack 如果回复syn+ack / syn+rst 防火墙可能为Filtered)

ACK NO Filtered(先发送ack 如果不给回复 防火墙可能为Filtered)

SYN SYN+ACK / SYN+RST Unfiltered / Open(先发送syn 如果回复syn+ack / syn+rst 防火墙可能为open状态)

ACK RST Unfiltered / Open(先发送ack 如果回复rst 防火墙可能为open)

SYN NO Closed(先发送syn 如果没回复 防火墙可能为closed)

ACK NO Closed(先发送ack 如果没回复 防火墙可能为closed)

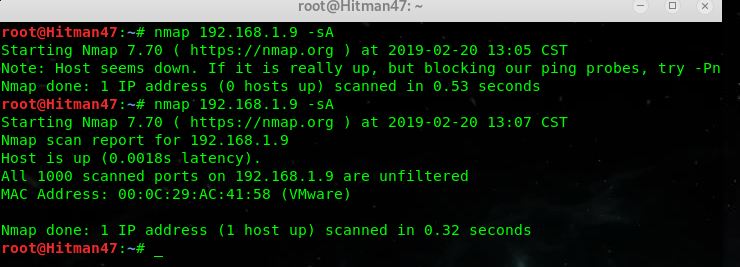

识别防火墙

nmap脚本扫描

负载均衡识别

广域网负载均衡--dns

应用层负载均衡----Nginx,Apache,LVS-Keepalived,HAProxy,F5等等

lbd 目标

Checking for DNS-Loadbalancing: FOUND(dns负载)

mail163.ntes53.netease.com has address 123.125.50.26

mail163.ntes53.netease.com has address 123.125.50.7

mail163.ntes53.netease.com has address 123.125.50.28

Checking for HTTP-Loadbalancing [Server]:

nginx(nginx负载)

NOT FOUND

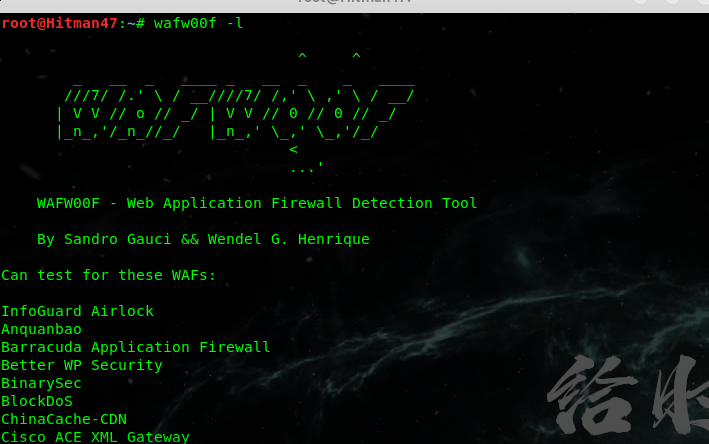

WAF识别(web应用防火墙)

wafw00f -l (-l:列出可以识别的waf)

Can test for these WAFs:

InfoGuard Airlock

Anquanbao

Barracuda Application Firewall

Better WP Security

BinarySec

BlockDoS

ChinaCache-CDN

Cisco ACE XML Gateway

CloudFlare

Comodo WAF

DenyALL WAF

Applicure dotDefender

Edgecast / Verizon Digital media

F5 BIG-IP APM

F5 BIG-IP ASM

F5 BIG-IP LTM

F5 FirePass

F5 Trafficshield

FortiWeb

Art of Defence HyperGuard

IBM Web Application Security

IBM DataPower

Imperva SecureSphere

Incapsula WAF

Microsoft ISA Server

Mission Control Application Shield

Trustwave ModSecurity

ModSecurity (OWASP CRS)

Naxsi

NetContinuum

Citrix NetScaler

AdNovum nevisProxy

NSFocus

PowerCDN

Profense

Radware AppWall

Safedog

eEye Digital Security SecureIIS

Sucuri WAF

Teros WAF

Microsoft URLScan

USP Secure Entry Server

Wallarm

Aqtronix WebKnight

Juniper WebApp Secure

West263CDN

360WangZhanBao

测试微软官网(使用的awf为ModSecurity (OWASP CRS))

使用nmap脚本识别waf

nmap

可以发现主机名,IP地址,网络等。

例如:scanme.nmap.org,microsoft.com / 24,192.168.0.1; 10.0.0-255.1-254

-iL :把目标存文件里,批量扫

-iR :随机扫描ip地址(无需指定ip地址,最好加上端口)

--exclude <host1 [,host2] [,host3],...>:排除主机/网络

--excludefile <exclude_file>:从文件中排除列表

主机发现:

-sL:只列出要扫描的目标

-sn:Ping扫描 - 禁用端口扫描

-Pn:不进行ping扫描,视主机在线

-PS / PA / PU / PY [端口列表]:给定端口的TCP SYN / ACK,UDP或SCTP发现

-PE / PP / PM:ICMP回送,时间戳和网络掩码请求发现探测

-PO [协议列表]:IP协议Ping

-n / -R:从不进行DNS解析/始终解析[默认:有时]

--dns-servers <serv1 [,serv2],...>:指定自定义DNS服务器

--system-dns:使用OS的DNS解析器

--traceroute:每个主机的跟踪跳转路径

扫描技术:

-sS / sT / sA / sW / sM:TCP SYN / Connect()/ ACK / Window / Maimon扫描

-sU:UDP扫描

-sN / sF / sX:TCP Null,FIN和Xmas扫描

--scanflags <flags>:自定义TCP扫描标志

-sI <zombie host [:probeport]>:僵尸扫描

-sY / sZ:SCTP INIT / COOKIE-ECHO扫描

-sO:IP协议扫描

-b <FTP中继主机>:FTP反弹扫描

端口扫描:

-p <端口范围>:仅扫描指定的端口

例如:-p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9

--exclude-ports <端口范围>:从扫描中排除指定的端口

-F:快速模式 - 扫描比默认扫描更少的端口

-r:连续扫描端口 - 不要随机化

--top-ports <number>:扫描<number>最常见的端口

--port-ratio <ratio>:扫描端口比<ratio>更常见

服务/ 版本检测:

-sV:探测开放端口以确定服务/版本信息

--version-intensity <level>:从0(亮)到9(尝试所有探针)设置

--version-light:限制最可能的探针(强度2)

--version-all:尝试每一个探针(强度9)

--version-trace:显示详细的版本扫描活动(用于调试)

脚本扫描:

-sC:相当于--script = default

--script = <Lua scripts>:<Lua scripts>是逗号分隔的列表目录,脚本文件或脚本类别

--script-args = <n1 = v1,[n2 = v2,...]>:为脚本提供参数

--script-args-file = filename:在文件中提供NSE脚本args

--script-trace:显示发送和接收的所有数据

--script-updatedb:更新脚本数据库。

--script-help = <Lua scripts>:显示有关脚本的帮助。<Lua scripts>是以逗号分隔的脚本文件列表或脚本的类别。

操作系统检测:

-O:启用OS检测

--osscan-limit:将OS检测限制为有希望的目标

--osscan-guess:更积极地猜测操作系统

时间和性能:

采用<time>的选项以秒为单位,或追加'ms'(毫秒),该值的's'(秒),'m'(分钟)或'h'(小时)(例如30m)。

-T <0-5>:设置时序模板(越高越快)

--min-hostgroup / max-hostgroup <size>:并行主机扫描组大小

--min-parallelism / max-parallelism <numprobes>:探测并行化

--min-rtt-timeout / max-rtt-timeout / initial-rtt-timeout <time>:指定探测往返时间。

--max-retries <tries>:端口扫描探测重传的上限数量。

--host-timeout <time>:在此之后放弃目标

--scan-delay / - max-scan-delay <time>:调整探针之间的延迟

--min-rate <number>:发送数据包的速度不低于每秒<number>

--max-rate <number>:发送数据包的速度不超过<number>每秒

-f --mtu <val>:分段数据包(可选择w /给定MTU)

-D <ip1,ip2,ip3,ip4,目标ip>:用多个ip扫描,给自己做掩护

-S <IP_Address>:欺骗源地址

-e <iface>:使用指定的接口

-g - source-port <portnum>:使用指定的端口号

--proxies <url1,[url2],...>:通过HTTP / SOCKS4代理的中继连接

--data <hex string>:为发送的数据包附加自定义有效负载

--data-string <string>:为发送的数据包附加自定义ASCII字符串

--data-length <num>:将随机数据附加到已发送的数据包

--ip-options <options>:发送带有指定ip选项的数据包

--ttl <val>:设置IP生存时间字段

--spoof-mac <mac address / prefix / vendor name>:欺骗你的MAC地址

--badsum:使用伪TCP / UDP / SCTP校验和发送数据包

OUTPUT:

-oN / -oX / -oS / -oG <file>:正常输出扫描,XML,s | <rIpt kIddi3,

和Grepable格式分别对应给定的文件名。

-oA <basename>:一次输出三种主要格式

-v:增加详细级别(使用-vv或更高级别以获得更好的效果)

-d:提高调试级别(使用-dd或更多以获得更好的效果)

--reason:显示端口处于特定状态的原因

--open:仅显示打开(或可能打开)的端口

--packet-trace:显示发送和接收的所有数据包

--iflist:打印主机接口和路由(用于调试)

--append-output:附加到而不是clobber指定的输出文件

--resume <filename>:Resu

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn

kali linux之防火墙识别的更多相关文章

- Kali Linux渗透测试实战 2.2 操作系统指纹识别

目录 2.2 操作系统指纹识别 2.2.1 Banner抓取 2.2.2 TCP 和 ICMP 常规指纹识别技术 TCP数据报格式 ICMP首部格式 TTL与TCP窗口大小 FIN探测 BOGUS f ...

- 小白日记13:kali渗透测试之服务扫描(三)-SMTB扫描、防火墙识别、负载均衡识别、WAF识别

SMTP扫描 SMTP(Simple Mail Transfer Protocol)即简单邮件传输协议,它是一组用于由源地址到目的地址传送邮件的规则,由它来控制信件的中转方式.SMTP协议属于TCP/ ...

- Kali Linux渗透基础知识整理(二)漏洞扫描

Kali Linux渗透基础知识整理系列文章回顾 漏洞扫描 网络流量 Nmap Hping3 Nessus whatweb DirBuster joomscan WPScan 网络流量 网络流量就是网 ...

- Kali Linux信息收集工具

http://www.freebuf.com/column/150118.html 可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得 ...

- 黑客专用操作系统——Kali Linux简介

1如果您之前使用过或者了解BackTrack系列Linux的话,那么我只需要简单的说,Kali是BackTrack的升级换代产品,从Kali开始,BackTrack将成为历史. 如果您没接触过Back ...

- Kali Linux渗透测试实战 1.1 Kali Linux简介

1.1 Kali Linux简介 如果您之前使用过或者了解BackTrack系列Linux的话,那么我只需要简单的说,Kali是BackTrack的升级换代产品,从Kali开始,BackTrack将成 ...

- Kali Linux信息收集工具全集

001:0trace.tcptraceroute.traceroute 描述:进行路径枚举时,传统基于ICMP协议的探测工具经常会受到屏蔽,造成探测结果不够全面的问题.与此相对基于TCP协议的探测,则 ...

- Kali Linux信息收集工具全

可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得那个戏份不多但一直都在的Q先生(由于年级太长目前已经退休).他为007发明了众多神奇 ...

- Kali linux 2016.2(Rolling)安装之后的常用配置

前言 使用默认的Kali Linux设置来学习是可以的,但是我们通常要修改系统的一些基本设置,来最大化使用Kali平台的功能. 以下内容 网络的基础知识 使用图形用户界面来配置网卡 使用命令行来配置网 ...

随机推荐

- MVC 公共类App_Code不识别

.Net MVC需要写公共类的时候 右击添加 App_Code 文件夹,新建类—>右击类—>属性,生成操作 —>选择 —>编译 .net MVC项目本身是个应用程序,所以其实不 ...

- NetBeans配置Xdebug 远程调试PHP

1.配置PHP 说明:xdebug.trace_output_dir和xdebug.profiler_output_dir需要增加权限 #chmod 755 /usr/xdebug-tmp xdebu ...

- ndnarry元素处理

元素计算函数 ceil(): 向上最接近的整数,参数是 number 或 array floor(): 向下最接近的整数,参数是 number 或 array rint(): 四舍五入,参数是 num ...

- java基础之多线程三:多线程并发同步

由于线程的执行是CPU随机调度的,比如我们开启10个线程,这10个线程并不是同时执行的,而是CPU快速的在这10个线程之间切换执行,由于切换速度极快使我们感觉同时执行罢了. 线程同步问题往往发生在多个 ...

- Jquery异步

一.Jquery向aspx页面请求数据$("#Button1").bind("click", function () { $.ajax({ type: &quo ...

- 为Vmware里安装的CentOS7.5设置静态IP

[引言]为测试搭建大数据集群环境,采用在Vmware里安装了几台CentOS7.5的虚拟机,在测试过程中,出现启动虚拟机后,虚拟机的IP地址会变,不方便测试集群,所以需要设置静态IP,在此,记录我的设 ...

- Solidity mapping循环

https://medium.com/@blockchain101/looping-in-solidity-32c621e05c22

- c语言入门教程

https://www.youtube.com/playlist?list=PLY_qIufNHc293YnIjVeEwNDuqGo8y2Emx 感觉这个教程不错

- chrome浏览器-Toolbar工具条不显示

来源于<sencha touch 权威指南> ------------------------------------ 工具条按钮在chrome下不显示,不知是不支持还是代码有问题.app ...

- SpringMVC——数据转换 & 数据格式化 & 数据校验

一.数据绑定流程 1. Spring MVC 主框架将 ServletRequest 对象及目标方 法的入参实例传递给 WebDataBinderFactory 实例,以创 建 DataBinder ...