kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)

上次我们使用 arpspoof 工具在命令行中完成了 arp 欺骗实验,今天我们用另一种工具 ettercap 工具来实现。ettercap支持图形化操作,对新手非常友好,并且操作非常简单,

ettercap 工具

ettercap是一款现有流行的网络抓包软件,他利用计算机在局域网内进行通信的ARP协议的缺陷进行攻击,在目标与服务器之间充当中间人,嗅探两者之间的数据流量,从中窃取用户的数据资料。

安装命令如下:

apt-get install ettercap-graphical

实验要求:

- 两台可以正常上网的主机,其中一个为 Linux 并且安装了 ettercap。

- 请保持两台设备在同一局域网中,并且实验前检查设备间是否连通。

在本文中,攻击机使用 kali Linux ,被攻击机者为 deepin Linux,实验环境为 windows 10 系统中架设的虚拟机中测试。

注:技术可以造福社会,也可以危害社会,不要滥用技术去做非法勾当。

声明:本文仅作为学习用途,旨在技术上互相学习,切勿拿去做危害他人及社会的事。非法使用与本人无关 。

开始教程

在kali (装有 ettercap)的Linux上,打开 terminal 输入》ettercap -G 打开图形界面

点击 sniff 》 Unified sniffing 开启统一嗅探

选择网卡,这里选择 eth0 即可。 ps:eth0: 第一块有线网卡,wlan0: 第一块无线网卡。如果是无线网卡选择 wlan0 即可。

分别点击图中 1,2按钮。打开主机列表,扫描存活主机。

扫描结束,列表中的主机就是当前局域网下的主机

arp 欺骗

准备工作:

在目标机上使用 ifconfig 命令查看其ip地址(防止攻击错主机)。在windows系统中使用组合键 win+R打开运行窗口,输入 CMD 打开cmd窗口,输入 ipconfig 查看其ip的地址。

windows 系统下查看 ip 地址。

由于我这里连接的是无线局域网,因此在这里我们查看无线局域网适配器 WLAN,其中的 IPv4就是我windows的IP 地址了。

开始 ARP欺骗

注:在测试 arp 欺骗前测试各自网络的连通性,可以通过 ping 命令互相 ping 对方的地址,以及测试能否访问网站。ping 命令格式为 ping xxx.xxx.xxx.xxx。这里就只测试了目的机deepin主机。

回到我们的攻击者 kali Linux上,现在可以添加的目标了。

把想要攻击的两台主机分别加入target1 与 target2。这里我们把deeping xxx.xxx.xxx.223 和 网关 xxx.xx.xxx.1分别添加。(这里顺序无所谓)

可以通过 target 》 的 current targets 打开窗口查看添加的目标。

点击 Mitm 》 ARP poisoning 开启ARP毒化

因为我们要窃听目的主机与互联网的通信,这里选择 中间人模式双向连接。

理论上,此时已经arp投毒成功,也就是我们所说的arp欺骗。

打开目的机(受害者),输入 arp 查看其arp高速缓存表。有关arp知识请参考上一章博客,有关链接在文章结尾。

注:下图为被arp欺骗前后,受害者目的主机的 arp表中对应 MAC 地址情况。我们可以看到成功的让deepin主机认为网关的 MAC 地址是我们攻击者的MAC地址,从而在发送数据包时用攻击者代为接收,而后送给网关到达公网。同理,在接收时也是同样的方式,这就实现了监听目的主机通信的目的。

此时可以使用抓包工具分析目的主机的数据,比如用上文提到的使用 driftnet 抓取对方上网图片,以及利用 ettercap 来抓取账号密码等。

测试目的机是否可以正常上网,如果无法目的主机无法上网,查看是否已开启端口转发功能(也叫IP转发),默认为关闭状态。

# 查看端口转发,1则表示开启,0则表示关闭

cat /proc/sys/net/ipv4/ip_forward

# 开启端口转发,关闭的话把1改为0。该命令的意思是把 1 写入 /proc/sys/net/ipv4/ip_forward 文件中

echo 1 >/proc/sys/net/ipv4/ip_forward

DNS欺骗

ip地址:简单来说,我们平时输入的网址最终都会被解析成一串点分十进制的ip地址,ip地址就像我们的身份证号(其实更像是邮政编码或地区区号)。我们访问互联网最终都是访问到互联网中的某一台主机上,而ip地址用于在网络上唯一标识一台主机从而确定该主机的位置。就像是我们的家庭地址,从中国xx省xx市xx县xx镇……一级一级的划分,这样确定某个人的位置只要知道地址就很方便的。

域名:那么要访问某台计算机就要知道对方的ip地址才行喽,但是我们人脑以下记不住那么多的地址怎么办,于是计算机科学家们就想了一个办法,使用一串用点分隔的名字组成互联网上的一个计算或计算机组,而这个名字也就是我们所说的域名。

域名解析:在我们访问百度是,首先要做的是查询该域名对应的IP地址,从而根据IP地址找到该计算机的位置,只不过这个查询的过程有计算机替我们代劳了。

DNS欺骗:其实这一过程,就是我们以前用座机的时候多要准备一个电话本,是一样的道理,而我们所说的 DNS 欺骗,实际上就是篡改电话本上的IP地址,使其访问百度时访问到我们给它提供的ip地址对应的主机。

好了,闲话不多说,我们直接开始实战。

在攻击者的terminal上输入 vim /etc/ettercap/etter.dns 配置 etter.dns 文件

如图所示,我们只需要在对应的域名后加上 A xx.xx.xx.xx 和 PTR xx.xx.xx.xx 。其中 xx.xx.xx.xx 是提供服务的主机ip地址。这里我们使用自身的 ip 把域名解析到本机上。

# 对应格式

*.*.* A xx.xx.xx.xx # *可以表示任意的域名

*.*.* PTR xx.xx.xx.xx #

# A(Address)记录是用来指定主机名(或域名)对应的IP地址记录

# PTR是pointer的简写,用于将一个IP地址映射到对应的域名,也可以看成是A记录的反向,IP地址的反向解析。

打开 ettercap,按如下图示选择。

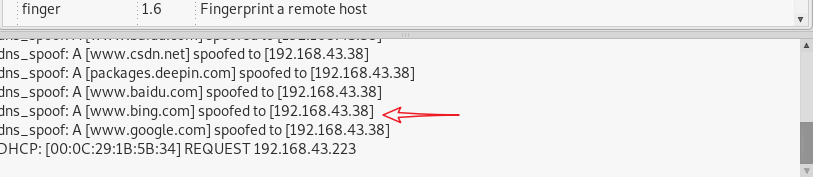

在ettercap 的下部窗体中出现 Activating dns_spoof plugin… 即打开成功。

此时DNS劫持成功

并且我们可以在 ettercap 上看到目的主机的操作都被重定向到本机中

开启本地web服务

首先要配置我们的服务器,只有对外提供服务才可以让其他人来着里使用。我们现在的角色就是一个电话簿提供者的身份。

# 开启 apach2 服务

/etc/init.d/apache2 start

# 或者使用

service apache2 start

如果想要修改网页内容进入 /var/www/html 中修改 index.html文件,这里我们不做修改。

测试效果:可以看到 apache2 HTTP服务器已经启动。

如图所示,输入 www.googal.com 被重定向到本地的HTTP网页中。

附:kali Linux 渗透测试 | ARP 欺骗 :https://blog.csdn.net/weixin_43919932/article/details/104114066

kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)的更多相关文章

- Kali linux渗透测试常用工具汇总1

1.ProxyChains 简介:代理工具.支持HTTP/SOCKS4/SOCK5的代理服务器,允许TCP/DNS通过代理隧道. 应用场景:通过代理服务器上网. 配置:/etc/proxychains ...

- kali Linux渗透测试技术详解

kali Linux渗透测试技术详解 下载:https://pan.baidu.com/s/1g7dTFfzFRtPDmMiEsrZDkQ 提取码:p23d <Kali Linux渗透测试技术详 ...

- kali Linux 渗透测试 | ARP 欺骗

目录 ARP 欺骗及其原理 ARP 欺骗实施步骤 必备工具安装 nmap 工具 dsniff 工具 driftnet 工具 ettercap 工具 ARP 欺骗测试 ARP 断网攻击 ARP 欺骗(不 ...

- Kali linux渗透测试的艺术 思维导图

Kali Linux是一个全面的渗透测试平台,其自带的高级工具可以用来识别.检测和利用目标网络中未被发现的漏洞.借助于Kali Linux,你可以根据已定义的业务目标和预定的测试计划,应用合适的测试方 ...

- Kali Linux渗透测试实战 1.2 环境安装及初始化

1.2 环境安装及初始化 目录(?)[-] 环境安装及初始化 下载映像 安装虚拟机 安装Kali Linux 安装中文输入法 安装VirtualBox增强工具 配置共享目录和剪贴板 运行 Metasp ...

- Kali Linux 渗透测试手册(1.1)安装虚拟机

翻译来自:掣雷小组 成员信息: thr0cyte, Gr33k, 花花, 小丑, R1ght0us, 7089bAt, 一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在W ...

- Kali Linux渗透测试实战 2.2 操作系统指纹识别

目录 2.2 操作系统指纹识别 2.2.1 Banner抓取 2.2.2 TCP 和 ICMP 常规指纹识别技术 TCP数据报格式 ICMP首部格式 TTL与TCP窗口大小 FIN探测 BOGUS f ...

- Kali Linux渗透测试实战 2.1 DNS信息收集

目录 2.1 DNS信息收集1 2.1.1 whois查询3 2.1.2 域名基本信息查询4 Dns服务器查询4 a记录查询4 mx记录查询5 2.1.3 域名枚举5 fierse 5 dnsdict ...

- Kali Linux渗透测试实战 1.3 渗透测试的一般化流程

1.3 渗透测试的一般化流程 凡事预则立,不预则废,做任何事情都要有一个预先的计划.渗透测试作为测试学科的一个分支,早已形成了完整的方法论.在正式开始本书的实践教学章节之前,我也想谈一谈使用Kali ...

随机推荐

- Neo4j入门日志(一)导入数据

本文主要来源于: neo4j的官方文档 使用的是neo4j官方提供的导入方式,即使用import,在cmd中进行导入. 1.导入的基本方式 bin/neo4j-admin import --datab ...

- FTP服务器日志解析

转至:https://blog.csdn.net/weixin_34320724/article/details/92045244 FTP是老牌的文件传输协议,在网络中应用非常广泛.本节就Vsftp服 ...

- Java 实现Https访问工具类 跳过ssl证书验证

不多BB ,代码直接粘贴可用 import java.io.BufferedReader; import java.io.ByteArrayOutputStream; import java.io.F ...

- 矩池云上nvidia opencl安装及测试教程

本教程租用的是2080ti,3.7多框架镜像. 添加nvidia-cuda的阿里源 curl -fsSL https://mirrors.aliyun.com/nvidia-cuda/ubuntu18 ...

- JavaScript面向对象—继承的实现

JavaScript面向对象-继承的实现 前言 面向对象的三大特性:封装.继承和多态.上一篇我们简单的了解了封装的过程,也就是把对象的属性和方法封装到一个函数中,这一篇讲一下JavaScript中继承 ...

- Angular + asp.net core 入门

一.简介 通俗的理解,Angular 只是一个前端框架,它只负责前端的事,但一个完整的项目还应该有后端,这其中之一可选的技术就是 asp.net core .这里简单学习一下两个框架之间的协同开发. ...

- MATLAB探索初步问题汇总

MATLAB命令窗口如果显示:尝试将SCRIPT normrnd作为函数执行:C:\User-- 出错sort 这类问题,一般是你的*.m文件的名与内置函数名重名,改一下文件名即可. 2.MATLAB ...

- TypeScript方法的定义

在 JavaScript 中,有两种方式定义方法. 1.命名的方法 function add(x,y){ return x+y;}2.匿名方法 var myAdd = function(x,y) { ...

- setState同步异步场景

setState同步异步场景 React通过this.state来访问state,通过this.setState()方法来更新state,当this.setState()方法被调用的时候,React会 ...

- sqlmap + DVWA 入门

sqlmap 入门 前言 项目地址: sqlmap: https://github.com/sqlmapproject/sqlmap DVWA: https://github.com/ethicalh ...