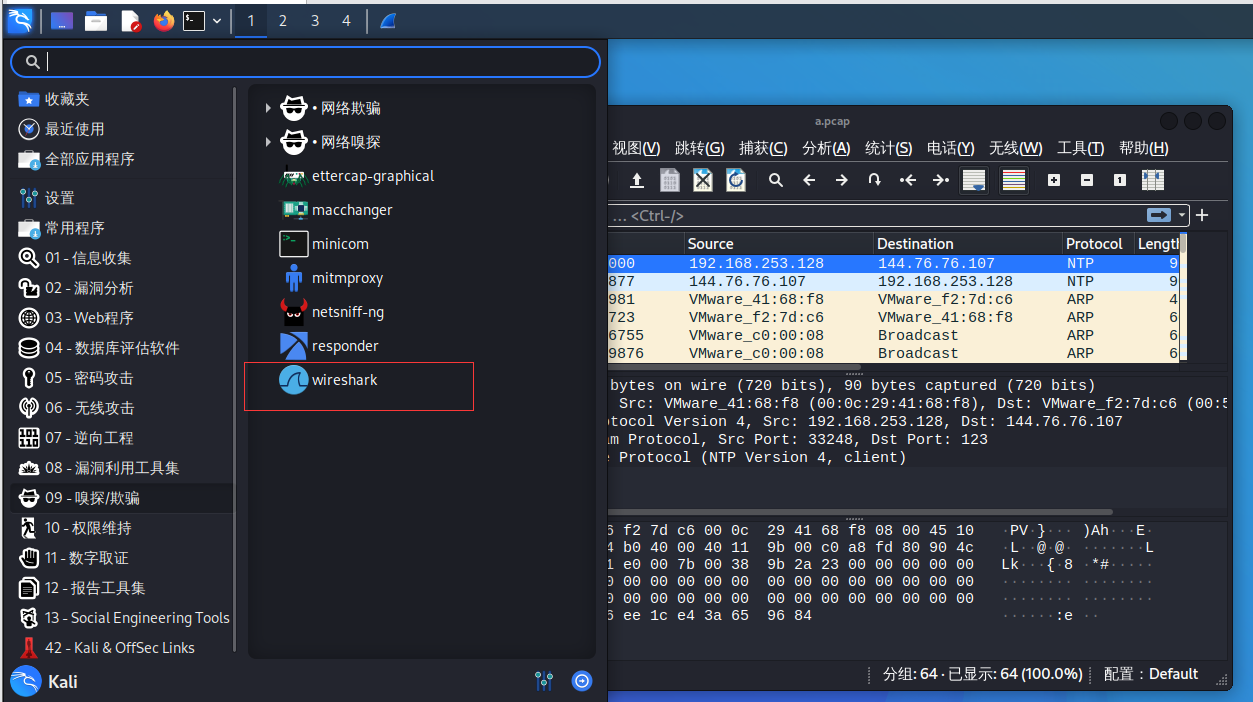

Wireshark嗅探软件

# Wireshark的基本使用方法

1.1 打开wireshark

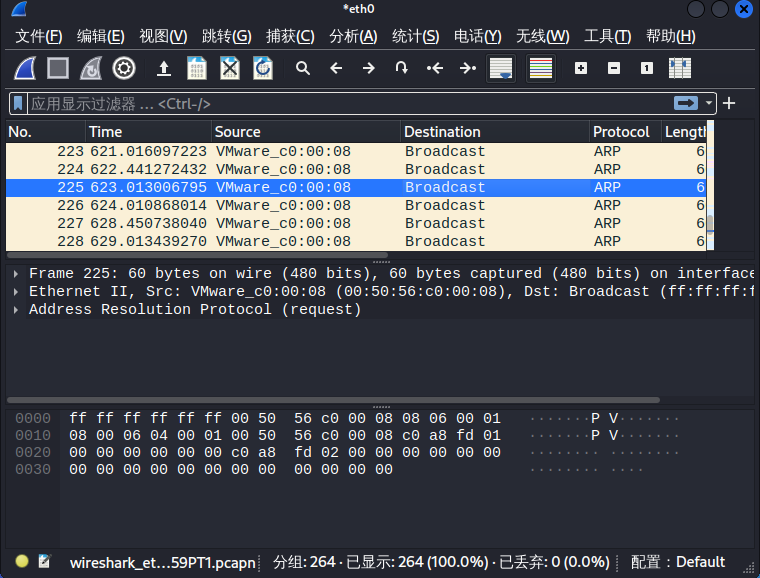

1.2 查看eth0

1.3 混杂模式

混杂模式 :任何经过这台主机的数据报都会被捕获。

停止捕获 -> 捕获 -> 选项 -> 取消勾选在所有接口上使用混杂模式。

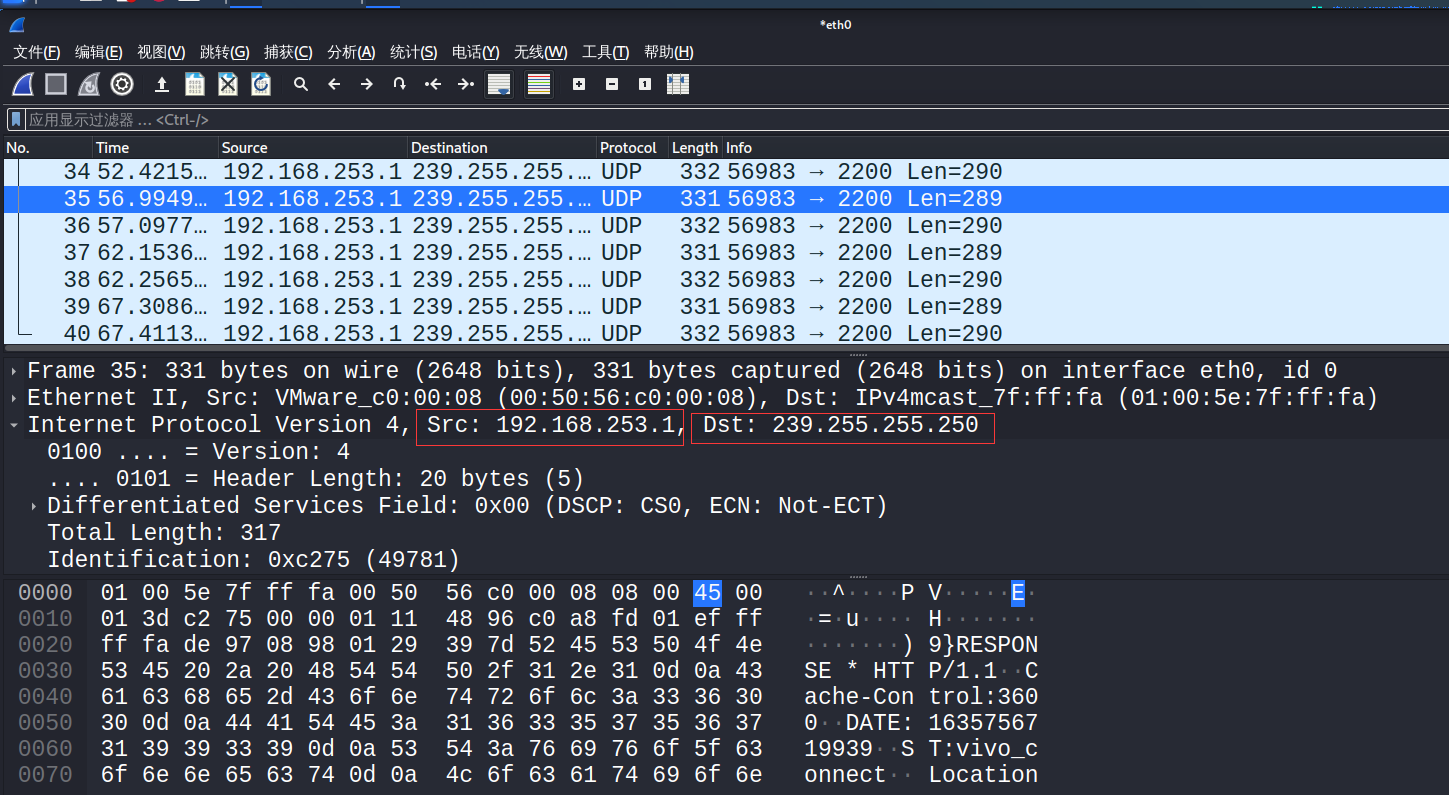

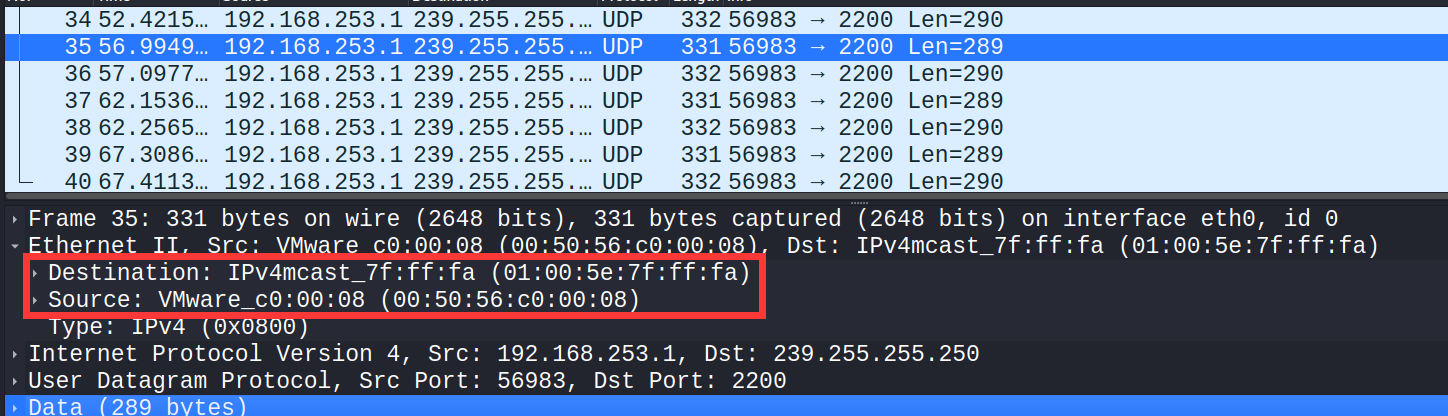

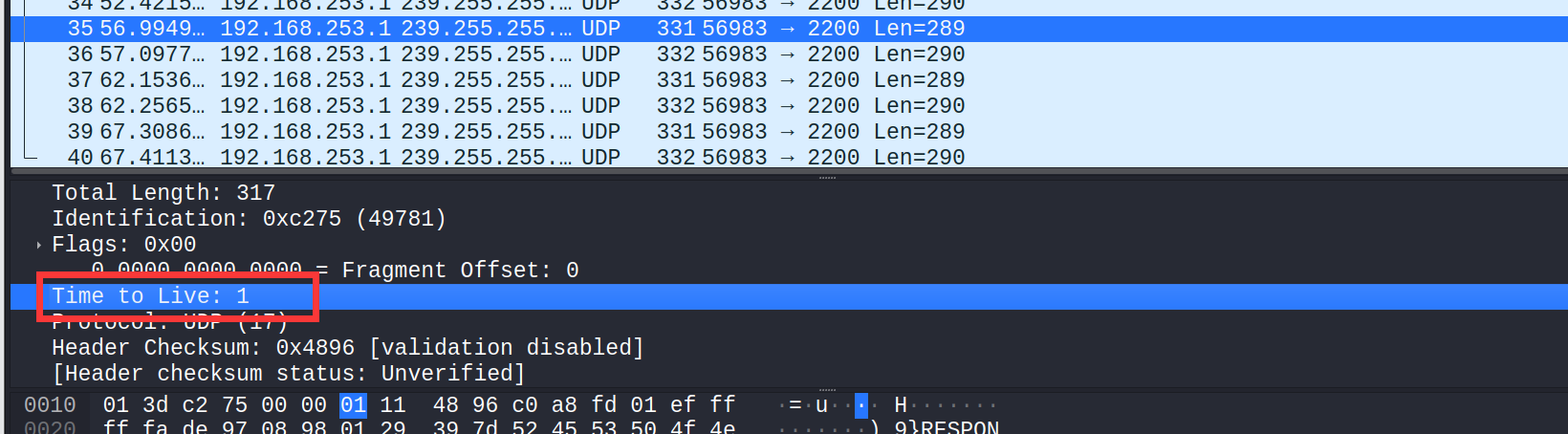

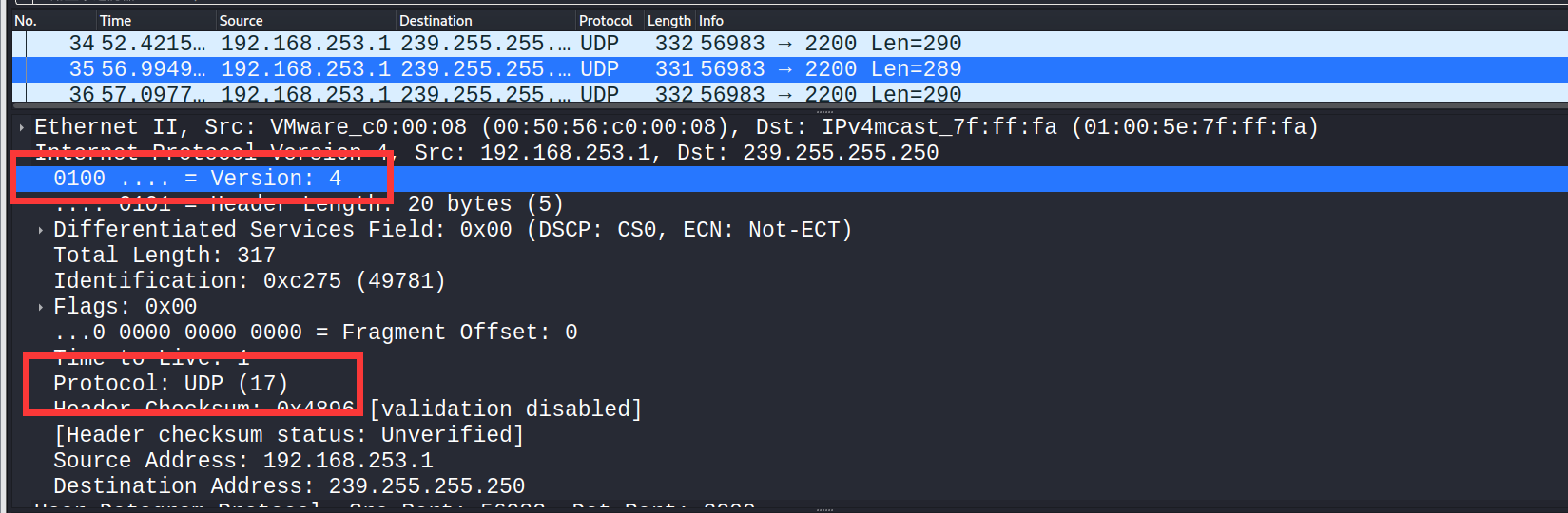

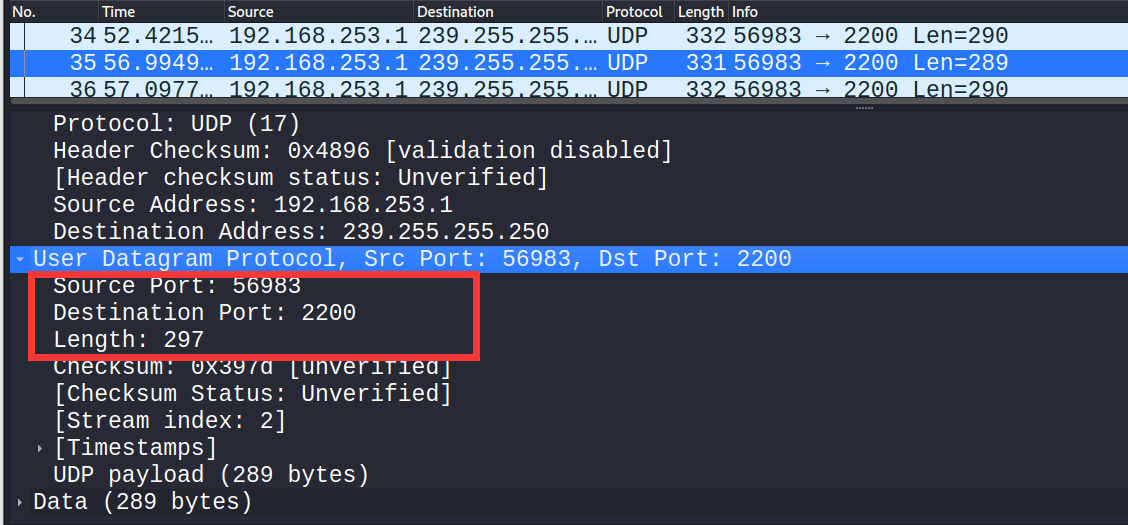

2对抓到的任一个IP包,分析其IP包的起始地址与终止地址,以及对应的MAC帧的起始地址与终止地址,TTL的值、协议字段内容,并分析其意义。

分析捕获到的这个35号udp包,起始地址是192.168.253.1,终止地址是239.255.255.250

源MAC地址是00:50:56:c0:00:08

目的MAC地址是01:00:5e:7f:ff:fa

TTL=1

IP协议版本是4,UDP协议号是17

源端口是56986 目的端口号是2200 长度是297

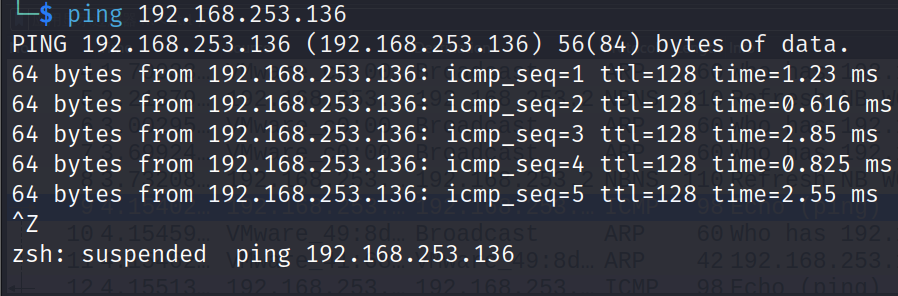

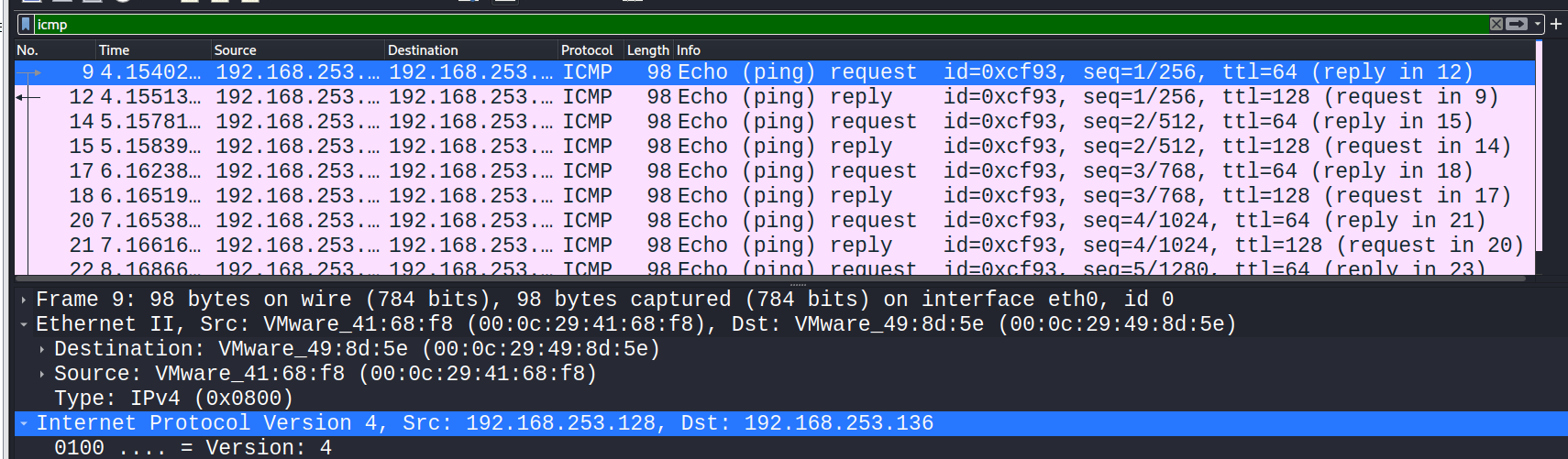

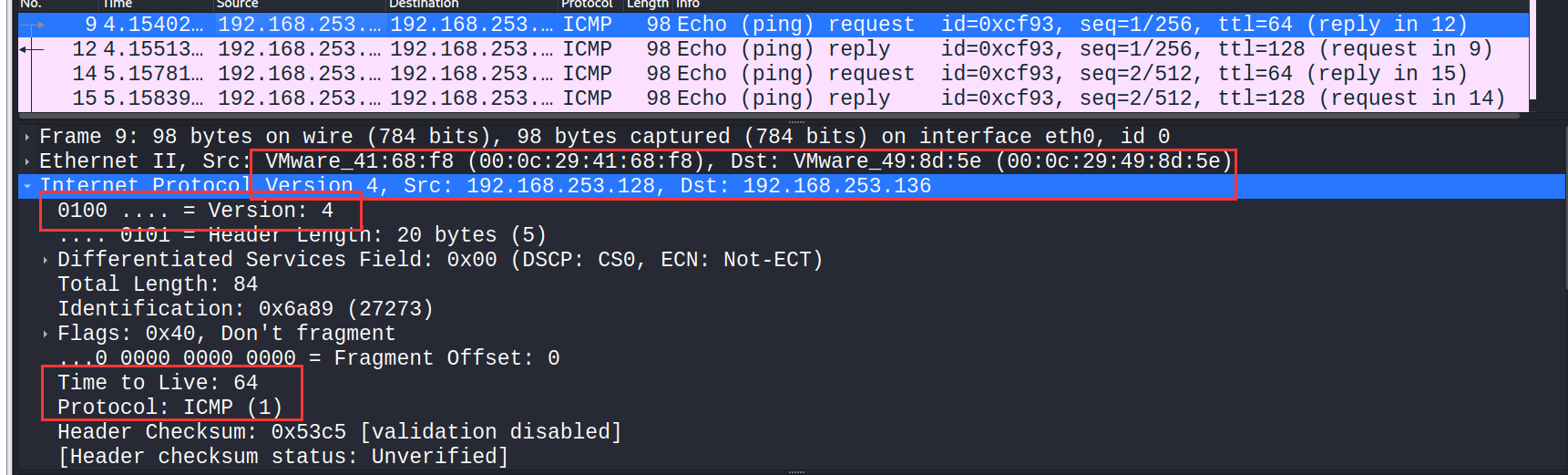

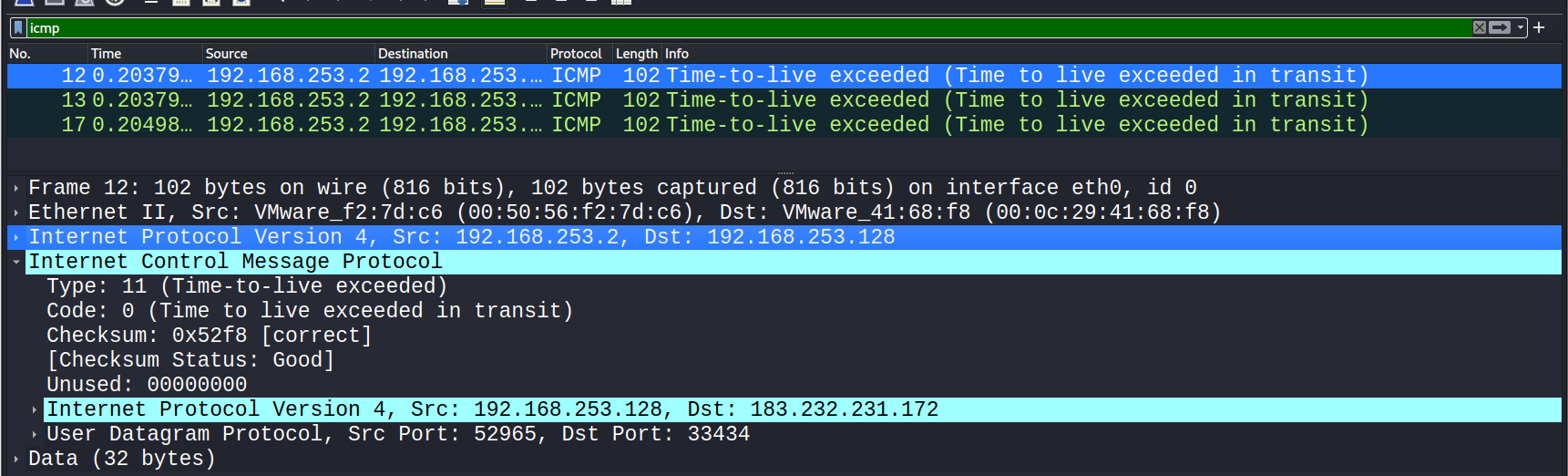

3利用Wireshark监听ICMP包,分析ping程序和tracert程序的主要功能。对抓到的任一个ICMP包,分析其MAC帧、IP包、ICMP包间的相互关系。

ping程序主要测试网络的连通性;tracert程序主要跟踪路由,测试与目的地址的跳数。

报文先依据ICMP协议(协议号为1)封装成ICMP报文之后,交予网络层,依据IP协议的IPV4封装成IP数据包,再交予数据链路层协议封装成MAC帧。

pingWindow2008的IP地址

每次ping操作都有两个包,一个请求包,一个相应包。

选择序号9的ICMP包进行分析

源IP:192.168.253.128 目的IP:192.168.253.136

源MAC:00:0c:29:41:68:f8 目的MAC:00:0c:29:49:8d:5e

IP版本4,TTL=64,ICMP协议号是1.

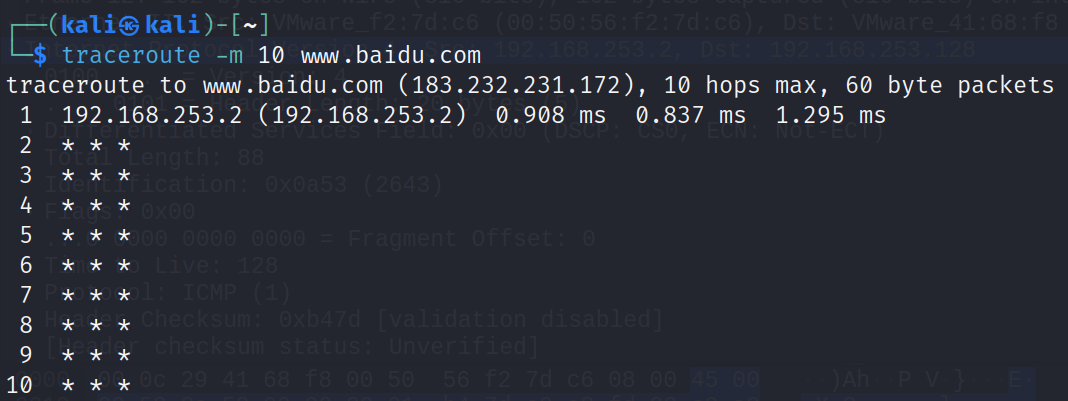

使用tracert,全部超时。

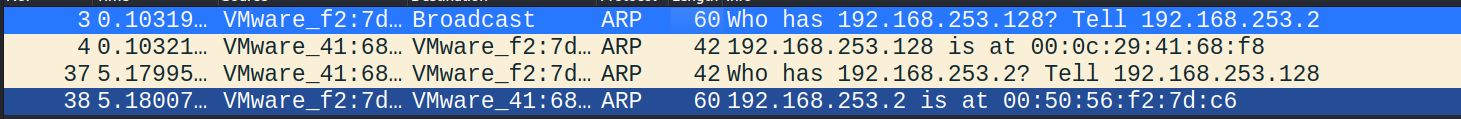

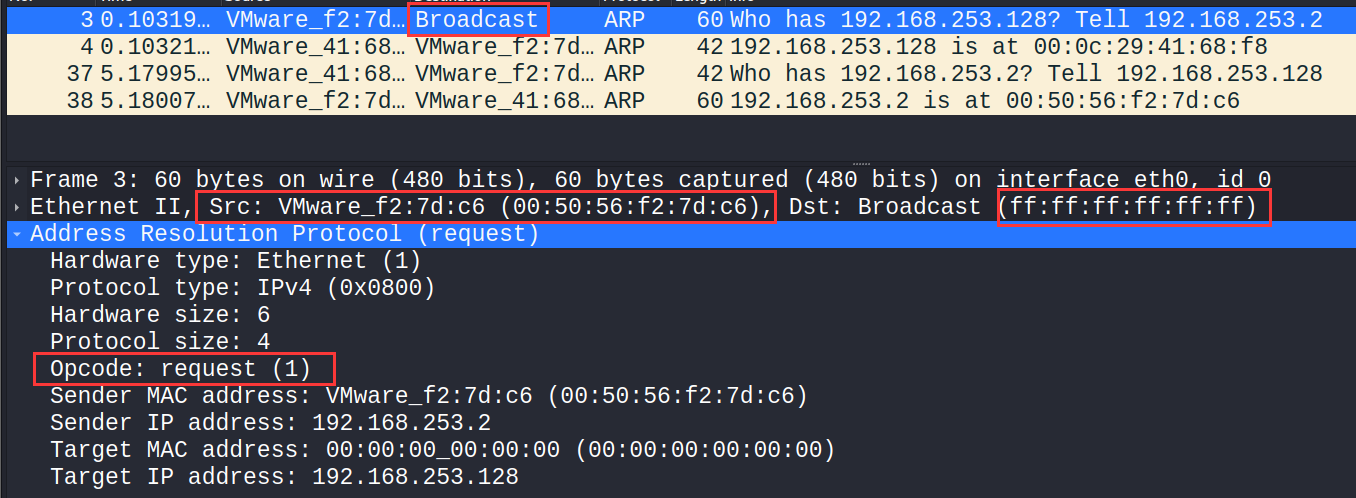

4利用Wireshark监听arp包,分析arp请求包与应答包的内容。

第3个arp包是源主机向本网段发送广播包询问192.168.253.128的MAC地址;

第4个arp包是192.168.253收到了arp请求,把自己的MAC地址写入arp响应包发回给源主机。

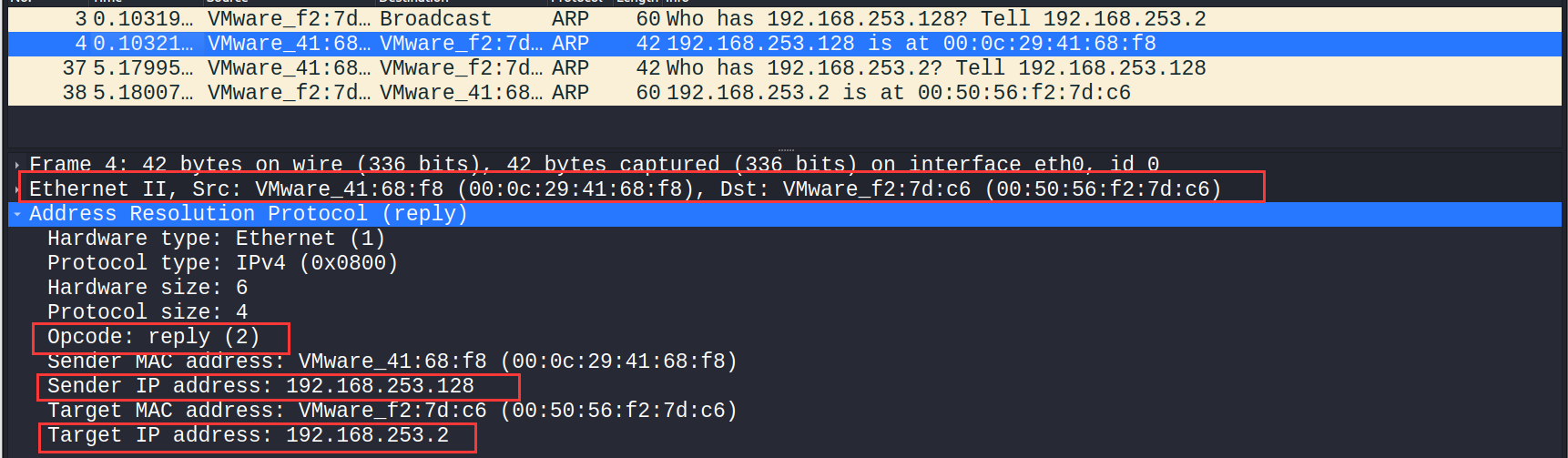

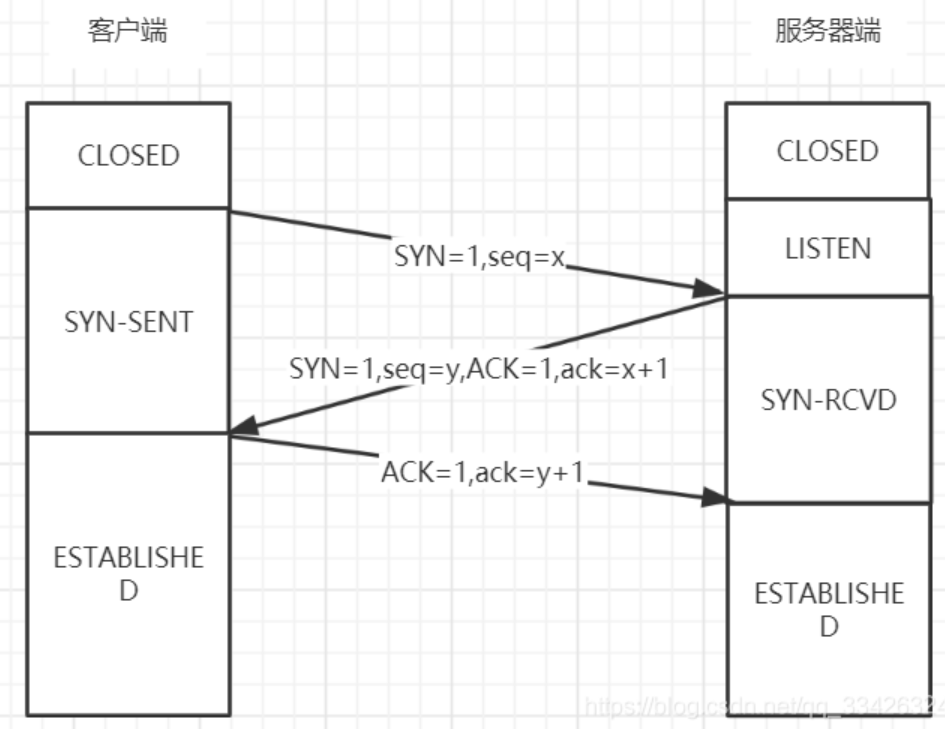

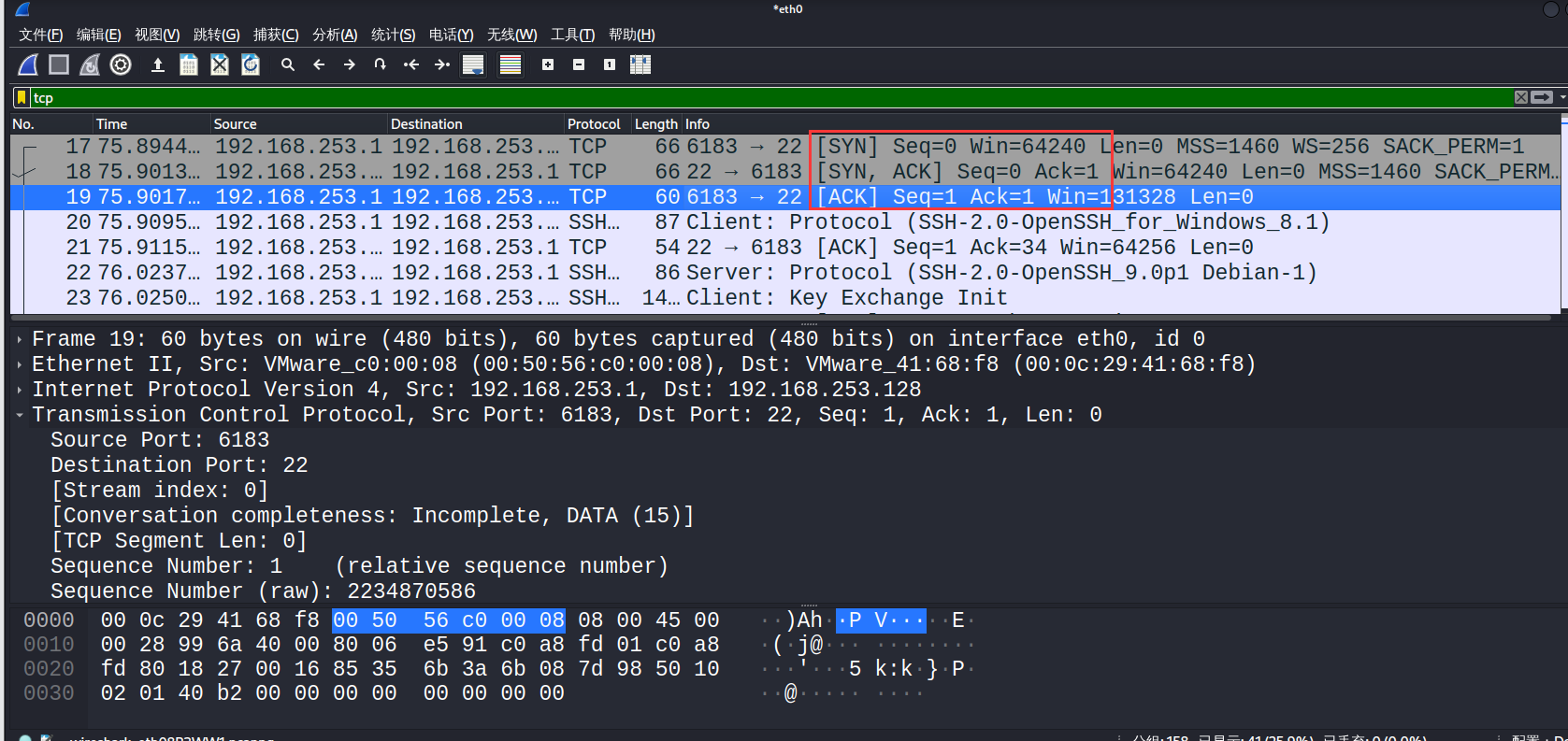

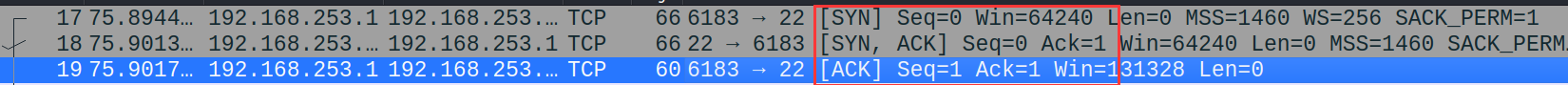

1.利用Wireshark监听HTTP的访问过程,找出TCP建立连接的三次握手的相关IP数据报文,并解析TCP建立连接的三次握手的过程,及IP数据报文的变化情况。

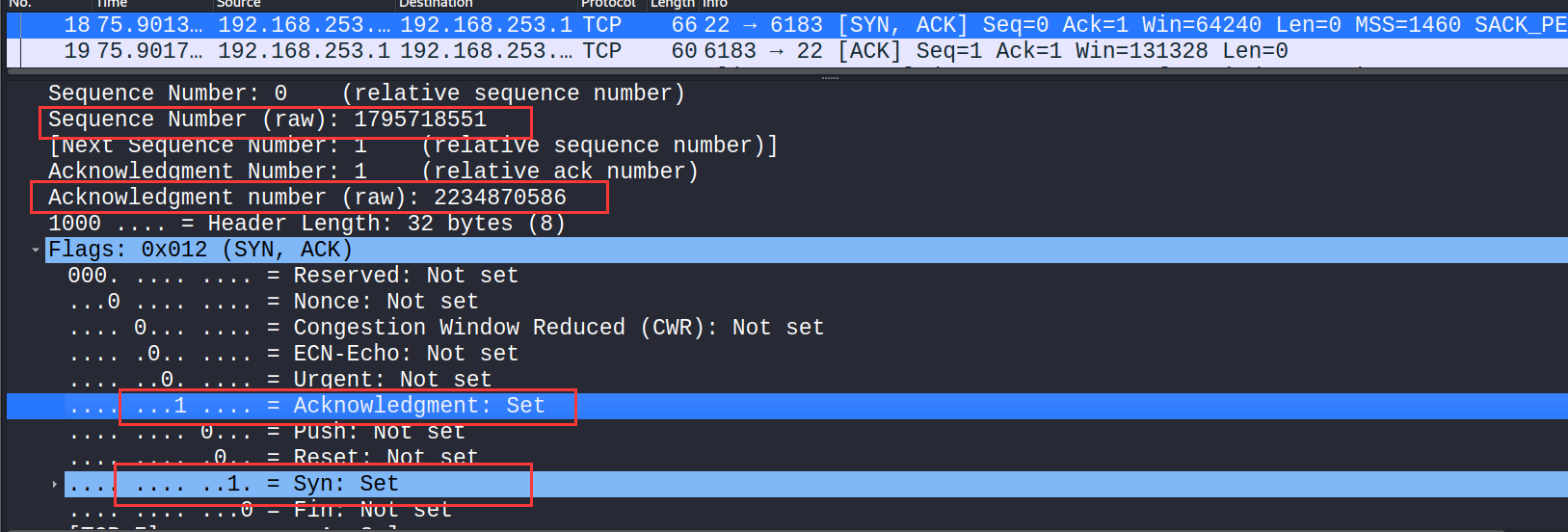

答:三次握手的过程:

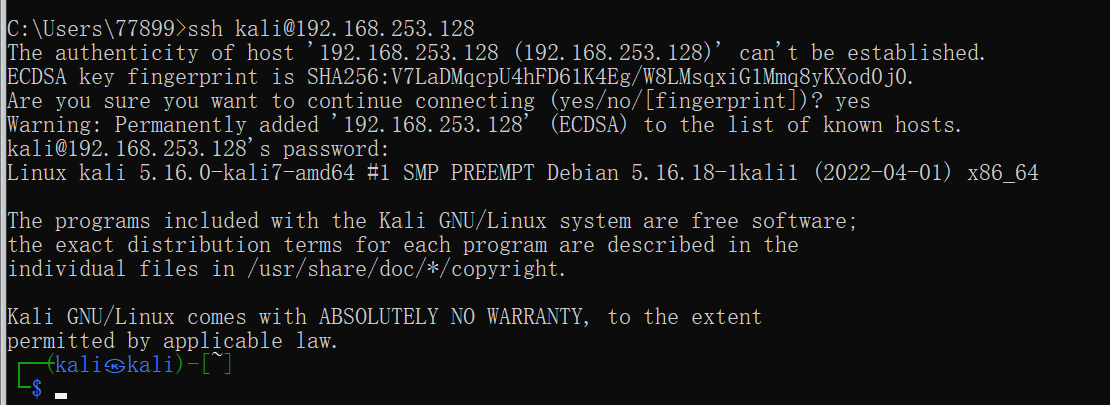

建立tcp连接

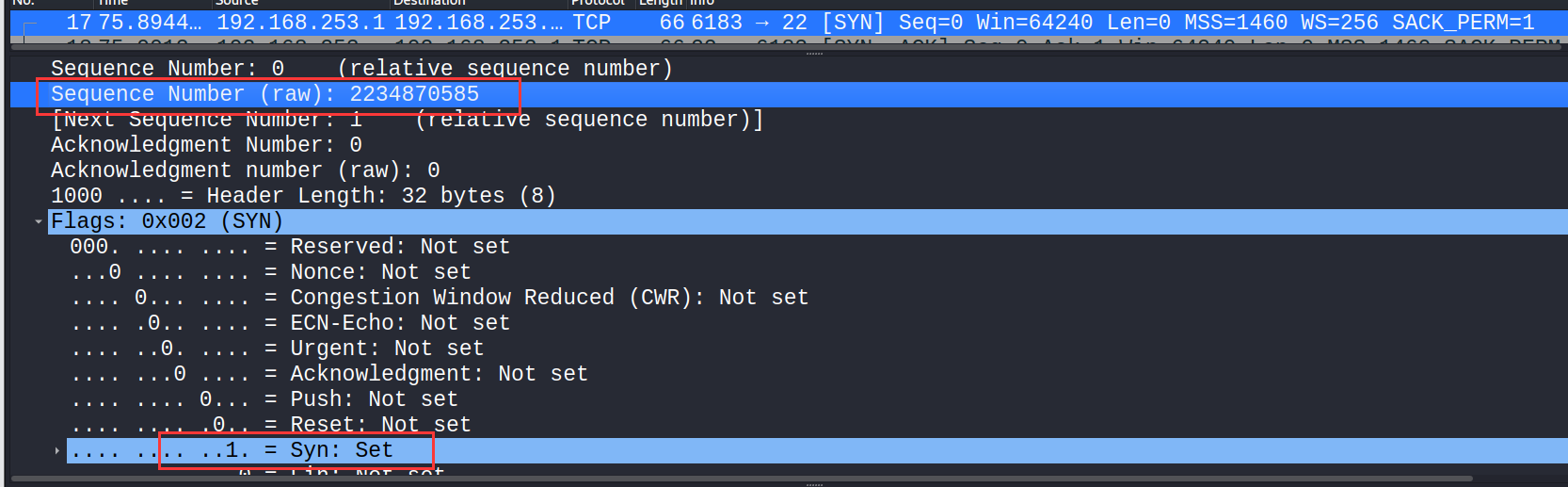

第一次握手

Seq=2234870585=x,SYN=1

第二次握手

Seq=1795718551=y,ack=2234870586=x+1,SYN=1,ACK=1。

第三次握手

Ack=1795718552=y+1,ACK=1。

2.尝试抓一下目标地址是隔壁同学主机的TCP数据包,能抓到吗?能抓到哪些类型的包?为什么?

答:不能,因为一个网络中在正常情况下每台电脑的IP地址以及MAC地址都是不同的,报文只会送到对应的地址,如果包的目的地不是本机本网段的地址,网卡会拒绝接受,而且Wireshark也只能抓本机网卡的包,所以隔壁同学主机的包时抓不到的。

3.登陆到网上的一些系统,尝试获取用户名和口令,观察这些系统的口令是明文还是密文形式的?

答:大部分为明文。

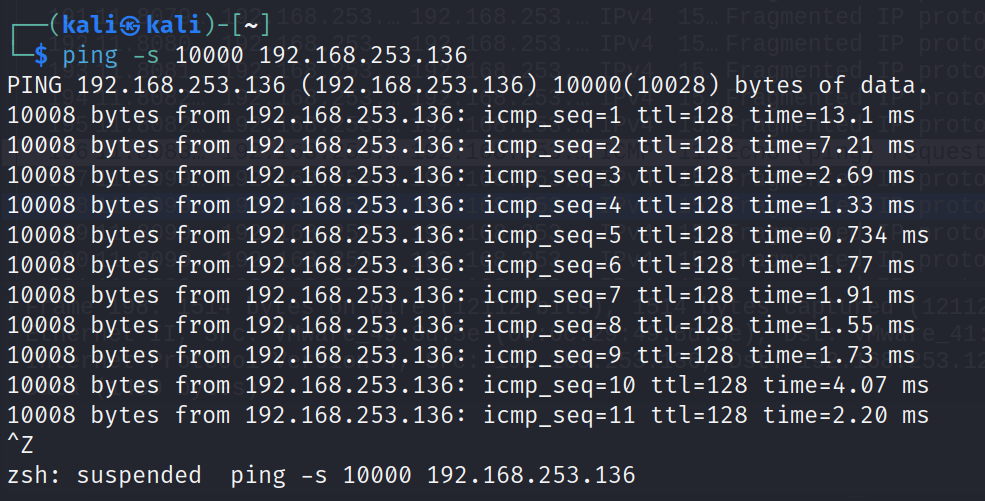

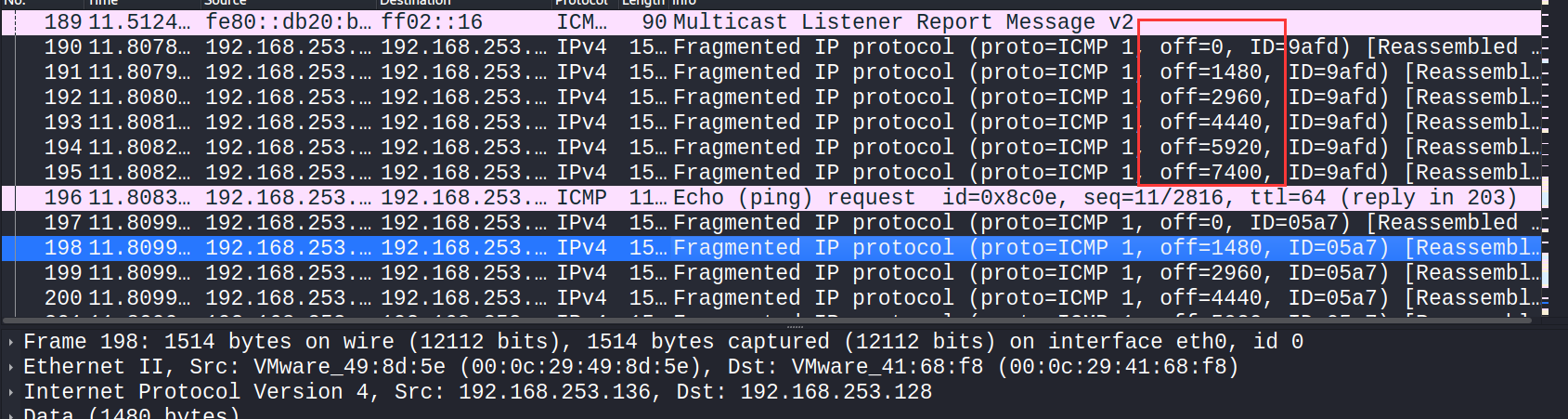

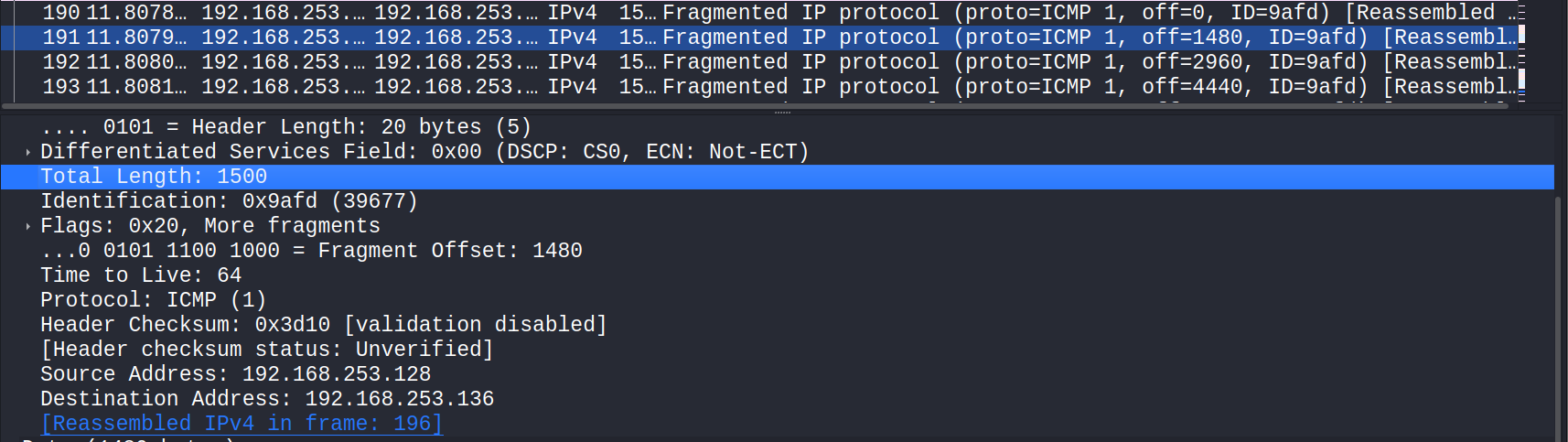

4.使用Ping大包命令,考察包的分片情况,分析与分片有关的字段。

5.在目前您虚拟机的网络环境下,如何能抓到所有的包?

答:可以使用ARP欺骗伪装成路由。

Wireshark嗅探软件的更多相关文章

- 六款主流免费网络嗅探软件wireshark,tcpdump,dsniff,Ettercap,NetStumbler

1.WireShark WireShark是一个开源免费的高性能网络协议分析软件,它的前身就是非常著名的网络分析软 件Ethereal.你可以使用它来解决网络疑难问题,进行网络协议分析,以及作为软件或 ...

- Wireshark嗅探抓取telnet明文账户密码

0x00 Wireshark(前称Ethereal)是一个网络封包分析软件.网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料.Wireshark使用WinPCAP作为接口,直 ...

- IM通信协议逆向分析、Wireshark自定义数据包格式解析插件编程学习

相关学习资料 http://hi.baidu.com/hucyuansheng/item/bf2bfddefd1ee70ad68ed04d http://en.wikipedia.org/wiki/I ...

- [转]使用Wireshark来检测一次HTTP连接过程

Wireshark是一个类似tcpdump的嗅探软件,界面更人性化一些,今天我用它来检测一次HTTP连接过程. 安装好之后,先配置一下,选择Capture->Options,先设定你要嗅探的网络 ...

- 搭建免费wifi,嗅探接入该wifi的所有网络信息

环境: 1: create_ap , 搭建免费wifi. 2: wireshark , 嗅探网络信息. 搭建热点 搭建热点: git clone https://github.com/oblique/ ...

- C118+OSMCOMBB嗅探短信

ubuntu系统:12.04.4, 下载地址:http://cdimage.ubuntu.com/releases/12.04.4/release/ 编译环境下载 : http://pan.baidu ...

- CentOS源码安装Wireshark

(2019年2月19日注:这篇文章原先发在自己github那边的博客,时间是2016年8月25日) Wireshark为网络管理员常用的一个网络管理工具,通过使用这个软件,我们可以对本机网卡上的经过的 ...

- 分享自己平时使用的socket多客户端通信的代码技术点和软件使用

前言 说到linux下多进程通信,有好几种,之前也在喵哥的公众号回复过,这里再拿出来,重新写一遍:多进程通信有管道,而管道分为匿名和命名管道 ,后者比前者优势在于可以进行无亲缘进程通信:此外信号也是进 ...

- 【读书笔记】iOS网络-测试与操纵网络流量

一,观测网络流量. 观测网络流量的行为叫做嗅探或数据包分析. 1,嗅探硬件. 从iOS模拟器捕获数据包不需要做特别的硬件或网络配置.如果需要捕获这些数据包,那么可以使用嗅探软件来监听回送设备或是用于连 ...

- 《灰帽Python-黑客和逆向工程师的Python编程》学习记录

ctypes是Python语言的一个外部库,提供和C语言兼容的数据类型,可以很方便的调用C DLL中的函数. 操作环境:CentOS6.5 Python版本:2.66 ctypes是强大的,强大到本书 ...

随机推荐

- servlet过滤器--使用过滤器统计网站访问人数的计数(注解形式)

文章目录 1.什么是过滤器? 2.过滤器核心对象 3.过滤器创建和配置 4.举例子 1.什么是过滤器? 主要用于对客户端的请求进行过滤处理,再将经过过滤后的请求转交给下一个资源. 2.过滤器核心对象 ...

- 怎样在GitHub上建立仓库、以及怎样实现分支代码的合并。保姆级别的教程

GitHub官网地址:https://github.com/ 注意:前提是已经注册了GitHub 文章目录 第一步:创建一个新的仓库 第二步.创建一个分支 第三步.编辑和发布更改的内容 第四步.拉取请 ...

- PaddleOCR-EAST

目录 EAST Abstract Train PreProcess Architecture Backbone Neck Head Loss Dice Loss SmoothL1 Loss Infer ...

- python关于Django搭建简单博客项目 详解二-setting.py

这一篇我们来讲解setting.py,具体内容以注释形式写入到下面的setting.py代码中,篇幅所限已把官方所给英文注释删除. 全部源代码和详解请参看http://github.com/Cheng ...

- 1.Python面向对象基础

面向对象(OOP) 面向对象编程--object oriented programming 简写 OOP 面向过程和面向对象的区别: 面向过程: 1.把完成某一个需求的所有步骤从头到尾逐步实现 2 ...

- Java获取/resources目录下的资源文件方法

Web项目开发中,经常会有一些静态资源,被放置在resources目录下,随项目打包在一起,代码中要使用的时候,通过文件读取的方式,加载并使用: 今天总结整理了九种方式获取resources目录下文件 ...

- VBA粗犷整理

PART1: 三.查找 1.从某一行向上/下找到第一个不为空的行 intRowPntEnd = ActiveSheet.Cells(intRowPntStart, intColPnt).End(xlD ...

- springboot集成支付宝的支付(通用版)

[1.引依赖] <dependency> <groupId>com.alipay.sdk</groupId> <artifactId>alipay-sd ...

- 面试 个人摸底监测 考察考察JS三座⼤⼭ 1. 原型和原型链 2. 作⽤域与闭包 3. 异步和单线程 (第四天)

01.如何判断⼀个变量是不是数组? let arr = [1,2,3,4] function fun(){ return arr instanceof Array } 02.如何使⽤class实现继承 ...

- 【每日一题】【双端降序队列Deque】2021年12月28日-239. 滑动窗口最大值

给你一个整数数组 nums,有一个大小为 k 的滑动窗口从数组的最左侧移动到数组的最右侧.你只可以看到在滑动窗口内的 k 个数字.滑动窗口每次只向右移动一位. 返回滑动窗口中的最大值. 来源:力扣(L ...