使用wireshark抓包分析-抓包实用技巧

使用wireshark抓包分析-抓包实用技巧

前言

本文整理一下日常抓包使用的一些方法及抓包分析的一些方法。

本文基于wireshark2.2.6版本进行抓包处理。其他版本使用方式大同小异。

自定义捕获条件

wireshark可以将抓包数据保存到硬盘上。若需要长时间抓包的话,需要防止内存过大,因此一般需要指定一定大小切包,释放内存。

在捕获-选项菜单中可以设置捕获包的一些配置。

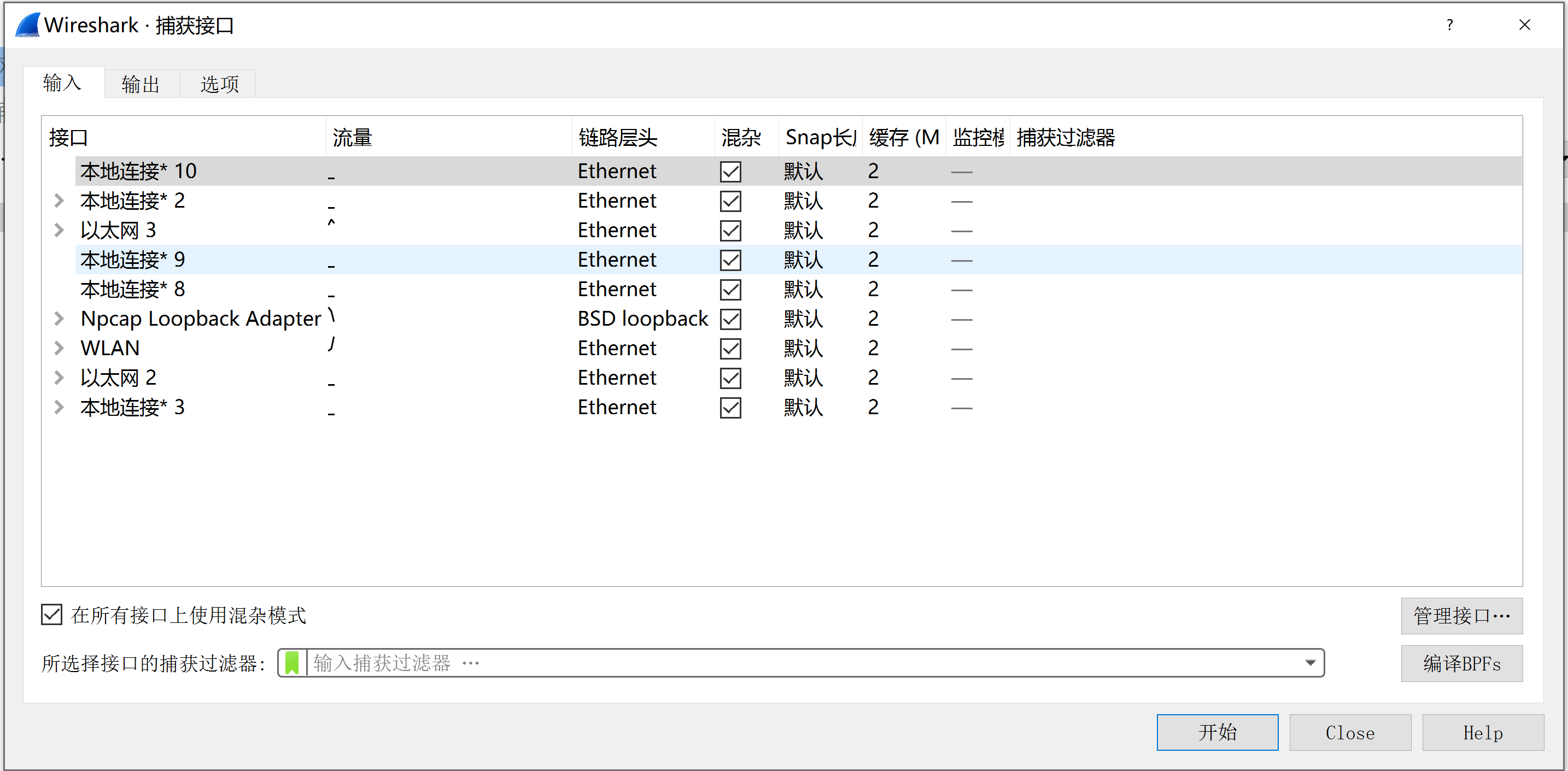

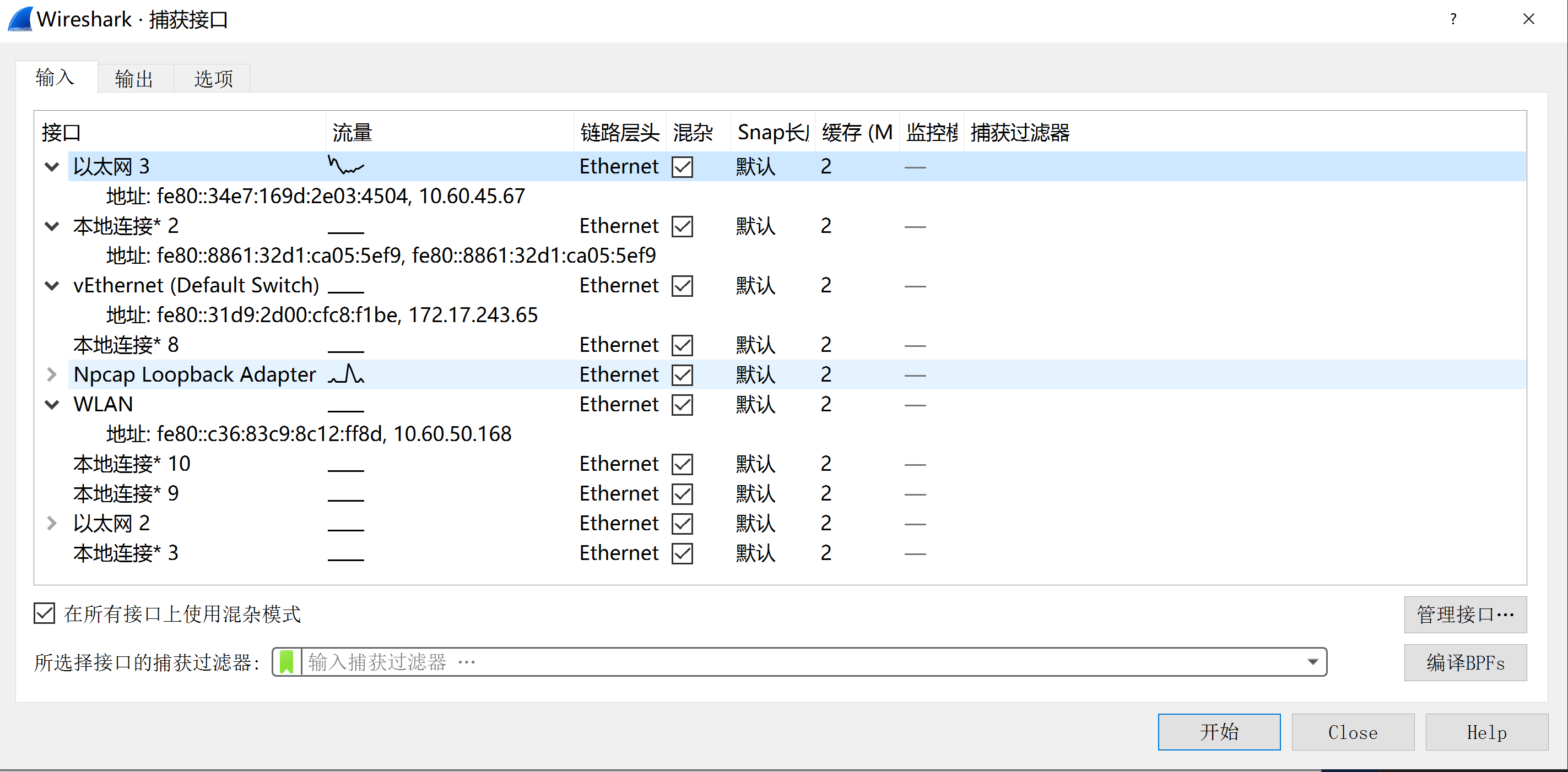

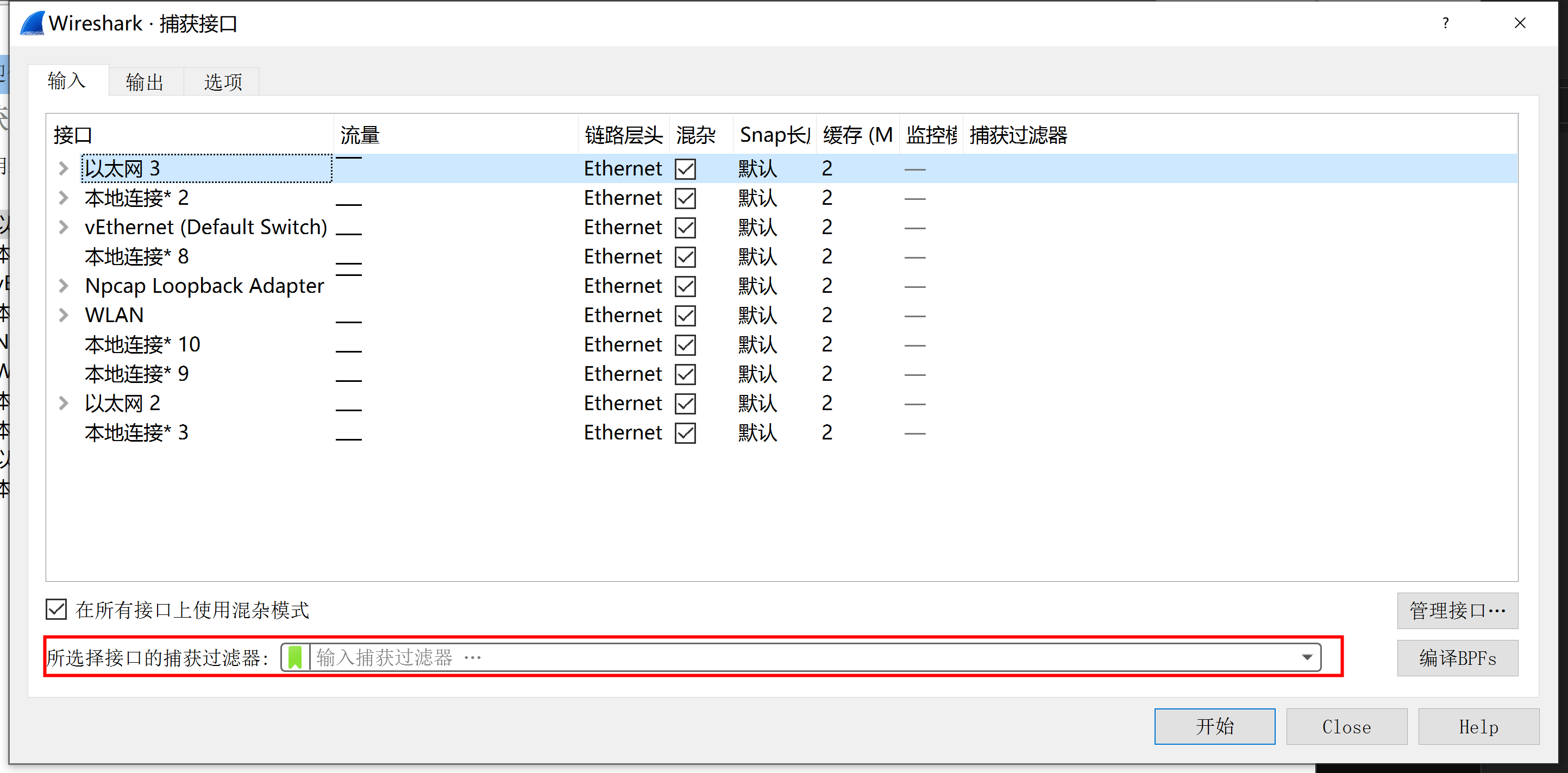

输入配置

在输入选项卡中可以选择抓取指定接口,在下方过滤器中可以输入过滤条件,比如host 172.17.1.100抓取指定ip的包,或tcp port 9055抓取指定端口的包。

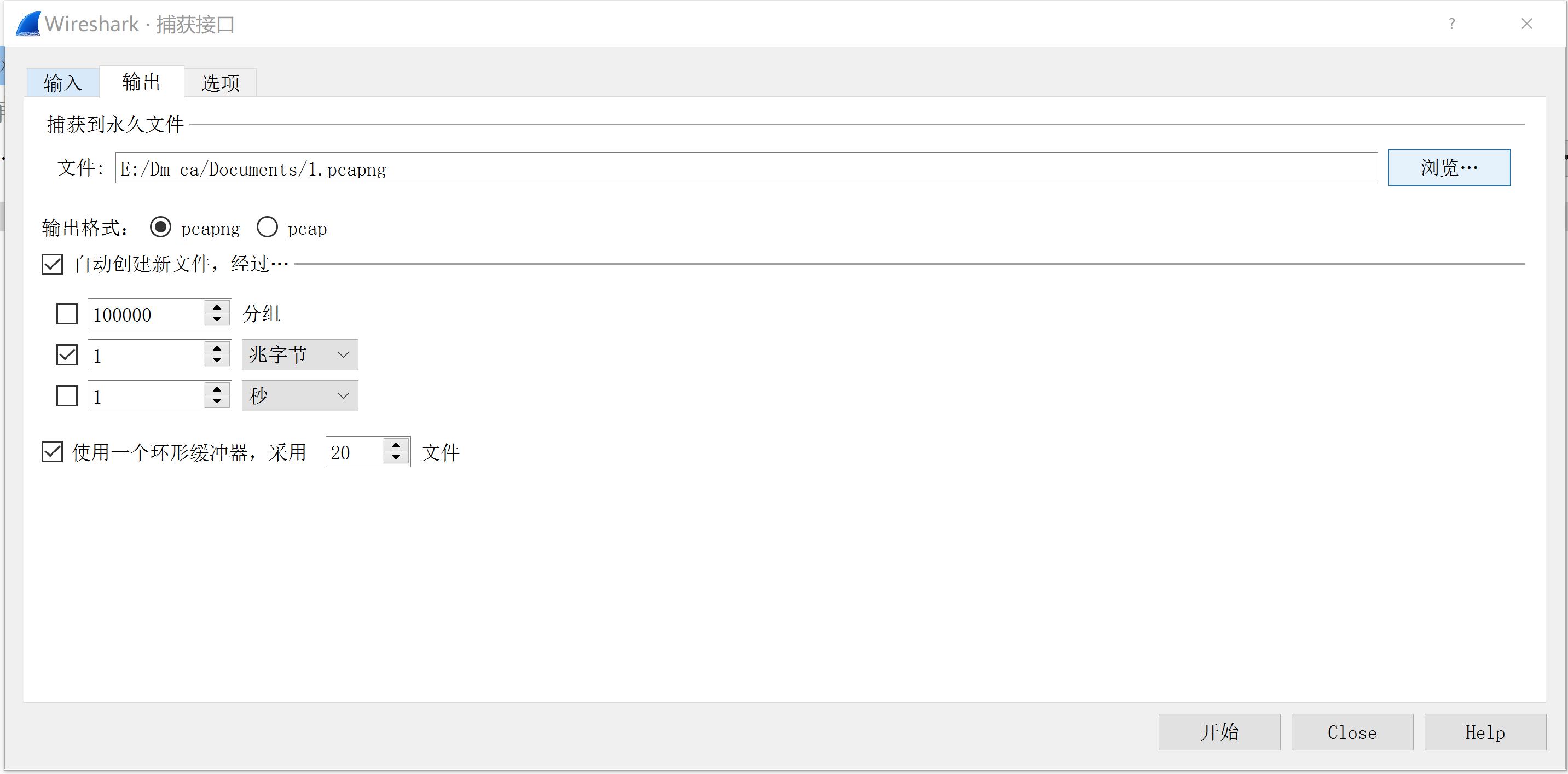

输出配置

在输出选项卡中可以设置保存的文件路径,包数量分组,文件大小分组,文件个数等配置。

- 文件保存路径:需要设置具体的文件名,wireshark会自动在文件名后加上序号和时间戳信息。比如文件名为

1.pcapng,则会自动保存为如1_00001_20190625161142.pcapng的文件名。 - 自动创建新文件可以通过接收到包的数量和大小以及抓包时间进行设置,通常通过文件大小抓包即可。

- 文件个数:通过勾选使用一个唤醒缓冲器来保存最大的文件数量。防止文件过多

在选项选项卡中还有一些其他的配置,根据实际情况决定是否勾选。

命令行抓包

wireshark提供了很强大的GUI界面,但是在生产环境长时间抓包使用GUI界面有以下问题,界面刷新需要消耗资源,且GUI界面相比命令行界面,易出现闪退,卡死等不稳定现象,同时即使配置了切包,也会占用极大的内存,需要将包信息显示在界面,因此必须要等每次切包后才能释放内存。相比命令行将数据持久化到硬盘上会立即释放内存,因为界面上只需要显示简单的抓包数量和文件保存路径等信息。

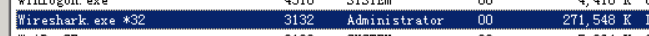

下图是通过GUI界面进行抓包的内存占用情况,配置的是100M切一个文件,一般需要占用几百兆的内存。

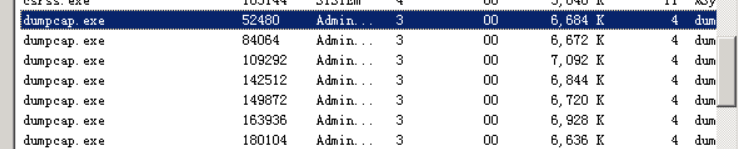

下图是通过命令行抓包的内存占用情况,配置的是100M切一个文件,仅仅占用几兆内存。

在wireshark安装目录除了wireshark用于GUI界面的抓包程序以外还有一些其他的工具,比如reordercap、text2pcap、tshark、rawshark、mergecap、mmdbresolve、capinfos、dumpcap、editcap等,其中tshark和dumpcap是用于命令行抓包的工具。tshark就是命令行版的wireshark,tshark底层使用的即为dumpcap,因此tshark的功能相对强大一些,性能上则弱于dumpcap。

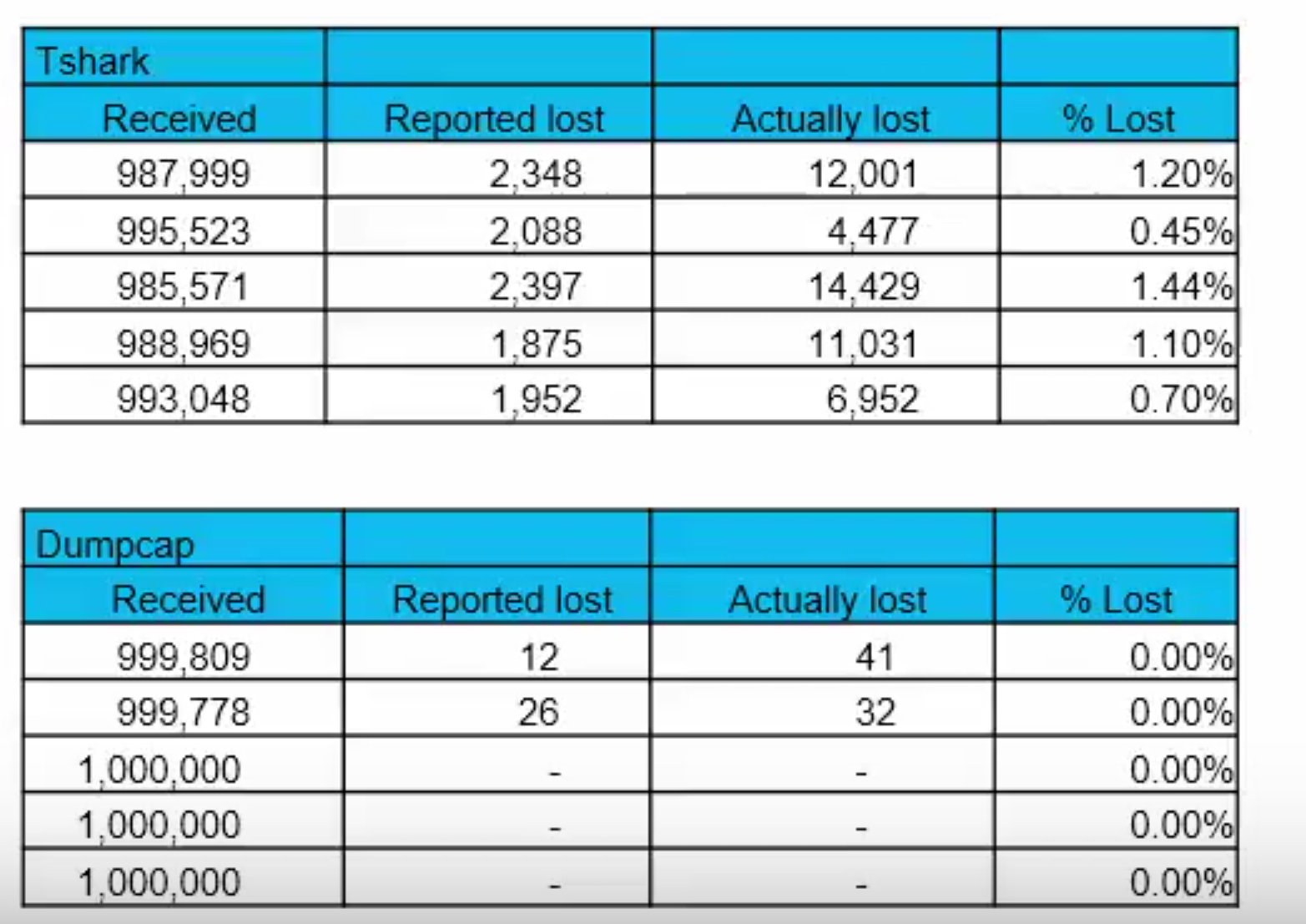

下图是在传输速率为每秒37244,共传输1000000个825B大小的帧下产生的测试结果。

具体相关测试可以到Wireshark Packet Capture: Tshark Vs. Dumpcap查看,里面还有更多的不同的基准测试结果。(可能需要翻墙)。

我们可以通过dumpcap抓包,然后通过tshark或wireshark进行包分析。

通过dumpcap -h查看命令参数。

-i: 抓取哪个网络接口的包-f: 过滤器,只抓取满足过滤器的包。-b filesize: 保存文件大小,即切包大小。-b files:20: 保存文件个数。-w: 保存的文件名。

在wireshark安装目录有

*.html包含各个工具的命令及示例。

通过以上参数可以实现和GUI界面通过的抓包策略。比如dumpcap -i 1 -f "tcp port 8080" -w D:\1.pcapng -b filesize:100000 -b files:20表示抓取接口1的8080端口的tcp包,将数据保存到D:\1.pcapng路径下,通过100M切一个文件,最多保存20个最新的文件。

抓取多个接口

若需要抓取多个接口的包,则通过多个-i参数指定,通过每个-i参数后面可以带上-f配置过滤器。比如dumpcap -i 1 -i 3 -f "tcp port 8080" -w D:\1.pcapng -b表示抓取接口1和接口3的包。

通常来说我们需要抓取某个ip的包,那么我们需要知道这个ip是那个网络接口。通过dumpcap -D可以获取所有网络接口。

C:\Users\Dm_ca>dumpcap -D

1. \Device\NPF_{E78E9C1F-C71D-40E6-A233-BEFE0A59FD3F} (浠ュお缃?3)

2. \Device\NPF_{50A4BF57-AEF6-42CB-B481-E3BBE16F784A} (鏈湴杩炴帴* 2)

3. \Device\NPF_{A37B6157-FB22-4FC7-870F-6FB76C950BCE} (vEthernet (Default Switch))

4. \Device\NPF_{B6BC2FEF-E6A0-4E7F-BCF6-A4CBE39560A0} (鏈湴杩炴帴* 8)

5. \Device\NPF_{E3B69F06-9D31-4970-B3B1-F7FC29D6F343} (Npcap Loopback Adapter)

6. \Device\NPF_{B70FF207-6758-49F3-BD8B-1E58EBAAA350} (WLAN)

7. \Device\NPF_{196071AF-E992-498F-99EE-32D5238EE947} (鏈湴杩炴帴* 10)

8. \Device\NPF_{4EA95CCE-F4A3-4C1E-884F-033C2A475349} (鏈湴杩炴帴* 9)

9. \Device\NPF_{2F5E422D-8579-4DA4-BD78-02AE4EAEA836} (浠ュお缃?2)

10. \Device\NPF_{F4BDE9E1-950B-402B-9CD6-281119917271} (鏈湴杩炴帴* 3)

最左边的为我们输入的参数-i的编号,右边的乱码的是中文名称本地连接等字样,如果不确定使用哪个网卡,也可以到wireshark中确认一下。在输入选项卡选择接口下拉会有对应的地址。

命令输入后就会显示正在抓包的一些信息,Packets为抓取的包数,File为保存的文件名,多切了文件之后,则会显示多个File行。

C:\Users\Dm_ca>dumpcap -i 5 -f "tcp" -w E:\1.pcapng -b filesize:100000 -b files:20

Capturing on 'Npcap Loopback Adapter'

File: E:\1_00001_20190629091754.pcapng

Packets: 4

抓包分析

通过dumpcap抓包后我们可以将抓包文件通过wireshark界面打开进行简单分析。

若需要根据特定条件在大量信息中筛选出想要的信息,则需要通过tshark进行命令行的筛选。

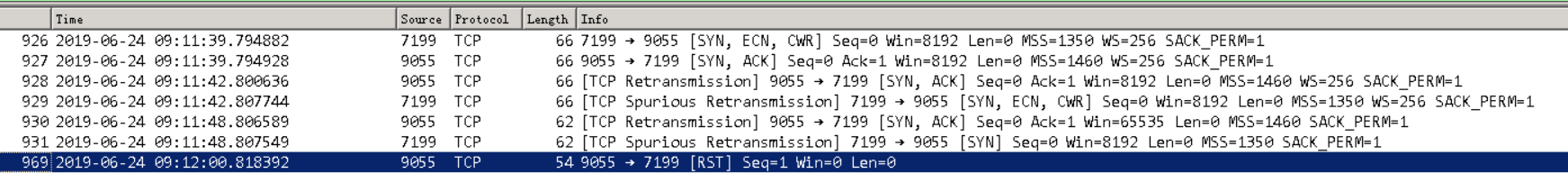

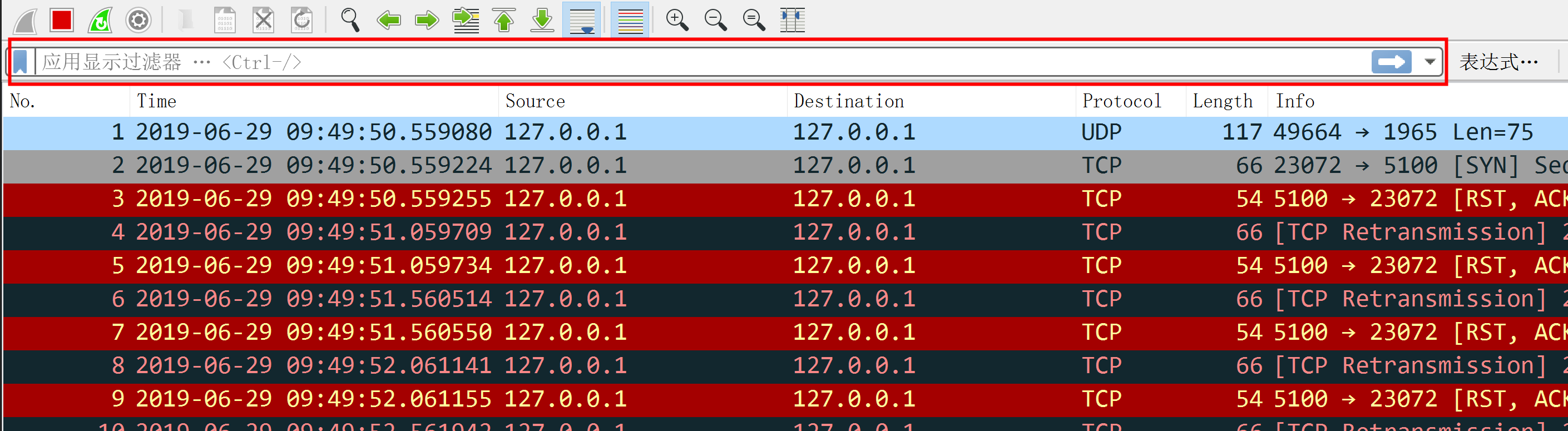

案例:生产环境中发现时常有丢包现象,通过wireshark进行简单分析发现有许多RST的重置连接包。追踪流查看发现,没有正常建立连接。

通过tcp.flags.reset == 1筛选出大量的重置连接。大约占比1%的请求数据量。为了确认每个包是不是都是同样的原因。我们需要追踪每个包的流进行查看。

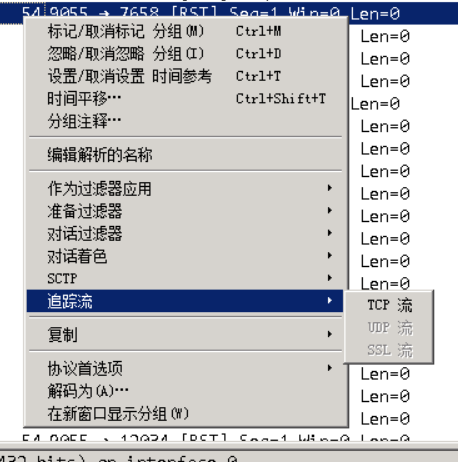

在wireshark上选择指定的包右键在弹出的菜单中选择追踪流-TCP流追踪完整的流。

但是如果要追踪大量的流,在wireshark上操作就不太方便了。由于wireshark不支持批量选择包跟踪流,因此只能一个个跟踪。wireshark又不支持上一步历史搜索,追踪流实际wireshark是用了tcp.stream eq XXXX筛选流号。因此我们需要重新在通过前一个筛选指令重新筛选。这样就非常麻烦,尤其是若一个切包比较大的话,处理起来非常的慢。由于上述原因,我们通过tshark命令行筛选出异常连接后批量跟踪每个流并保存到文件进行分析。

批量分析

通过tshark -h可以查看命令从参数,由于多命令和dumpcap类似,但是tshark还扩展了其他命令。

-r: 读取本地的数据包文件。

-R: 捕获过滤器,可用于捕获符合过滤规则的报文。

-Y: 显示过滤器,用于过滤已捕获的报文。

-2: 若此时输入回车,则会将包信息打印到控制台上。

-w: 通过过滤器删选后的包,保存另存到文件中,比如我们需要从某个包筛选出关键信息保存后进行单独分析。

-T fields : 格式化输出,输出属性,我们要通过-e筛选包的指定属性,则需要用该参数。

-e: 获取指定包属性,必须先指定-T fields格式化输出,若有多个属性输出,则使用多个-e,比如-e tcp.stream -e tcp.port。

捕获过滤器

捕获过滤器是在捕获菜单中,直接用过滤出指定的条件,不满足条件的是不会被捕获的。

显示过滤器

显示过滤器则是在已捕获的包中进行过滤显示。

捕获过滤器的规则是host 192.168.0.115 and tcp port 8080,而对应的显示过滤器规则是ip.addr eq 192.168.0.115 and tcp.port eq 8080,两者的语法还是不同的。

实际通过tshark命令过滤时发现,使用的都是显示过滤器筛选。而在通过

dumpcap -f抓包时需要使用捕获过滤器的语法。

在简单了解参数之后,开始使用命令筛选出我们需要的包。

批量筛选包

筛选出需要的包。通过

tshark -r 172.18.12.1_00085_20190624193404.pcapng -2 -R "tcp.flags.reset == 1"筛选出我们需要的包。PS E:\wiresharkpackage\analysis-20190625> tshark -r 10.1.13.246-14-25.pcapng -2 -R "tcp.flags.reset == 1"

1 9341.446421 50094 TCP 60 50094 鈫?9055 [RST] Seq=1 Win=0 Len=0

2 164451.986850 9055 TCP 54 9055 鈫?51707 [RST, ACK] Seq=966 Ack=717 Win=0 Len=0

3 196000.984728 9055 TCP 54 9055 鈫?55516 [RST, ACK] Seq=762 Ack=717 Win=0 Len=0

4 206748.235089 21 TCP 54 21 鈫?56839 [RST, ACK] Seq=432 Ack=121 Win=0 Len=0

5 251344.165367 21 TCP 54 21 鈫?61652 [RST, ACK] Seq=433 Ack=121 Win=0 Len=0

6 260534.172129 21 TCP 54 21 鈫?62957 [RST, ACK] Seq=433 Ack=121 Win=0 Len=0

7 271885.709376 21 TCP 54 21 鈫?64407 [RST, ACK] Seq=434 Ack=121 Win=0 Len=0

...

和

wireshark界面过滤一样,它会筛选出所有满足过滤条件的包。对每个包进行追踪。由于追踪包的命令为

tcp.stream eq XXXX,因此我们需要知道tcp.stream值才可以追踪该包。我们上面打印出了相关的包信息。通过-e可以获取指定的包属性,因此在上面的条件加上-T fields -e tcp.stream,表示只需要获取流号。PS E:\wiresharkpackage\analysis-20190625> tshark -r 10.1.13.246-14-25.pcapng -2 -R "tcp.flags.reset == 1" -T fields -e tcp.stream

103

1048

1319

1419

1544

1687

...

追踪到流号后我们就需要对每个流进行跟踪并保存。将流号保存到变量中,遍历每个流号进行筛选即可,通过

>>到文本中。在windows下通过powershell可以很方便的配合tshark命令执行脚本。$streams = tshark -r 10.1.13.246-14-25.pcapng -2 -R "tcp.flags.reset == 1" -T fields -e tcp.stream

$streams | foreach {tshark -r 10.1.13.246-14-25.pcapng -2 -R "tcp.stream eq $_" -t ad >> 20190628.txt}

若想要保存成

pcapng格式,则可以通过拼凑筛选条件进行筛选,然后通过-w输出为pcapng格式。$streams = tshark -r 10.1.13.246-14-25.pcapng -2 -R "tcp.flags.reset == 1" -T fields -e tcp.stream $filter=""

foreach($stream in $streams)

{

$filter = "$filter tcp.stream eq $stream or"

}

## 移除最后多余的or

$filter= $filter.trim("or")

tshark -r 10.1.13.246-14-25.pcapng -2 -R "tcp.stream eq $filter" -t ad -w 20190628.pcapng

通过将流号进行拼凑,然后筛选出所有流号的包。

合并包

我们可以通过tshark过滤出我们需要的包并保存为文件,有时候我们可能需要把若干个包合并起来一起分析。则可以通过mergecap进行合并。通过Usage: mergecap [options] -w <outfile>|- <infile> [<infile> ...],比如mergecap.exe -w e:\file\Wireshark\port.pcapng e:\file\Wireshark\port*,将port开头的文件合并到port.pcapng

结论

通过对抓包文件进行脚本化的处理,可以做许多更为强大的数据分析。比如在软件层面上对网络连接进行异常监控及预警。实时的对包进行分析,有异常连接可以做到即使预警。

参考文献

微信扫一扫二维码关注订阅号杰哥技术分享

本文地址:https://www.cnblogs.com/Jack-Blog/p/11106195.html

作者博客:杰哥很忙

欢迎转载,请在明显位置给出出处及链接

使用wireshark抓包分析-抓包实用技巧的更多相关文章

- [TCP/IP] 传输层-ethereal 抓包分析TCP包

开启抓包工具抓取一个HTTP的GET请求,我的ip是10.222.128.159 目标服务器ip是140.143.25.27 握手阶段: 客户端 ===> SYN MSS=1460(我能接 ...

- Fiddler抓取数据包分析案例

案例:利用Fiddler抓取苏宁易购网站数据包分析 抓包软件:Fiddler4 请求名字:www.suning.com 详细内容: 一.了解数据包区域的字段含义 图1数据包区域 #:顺序号,按照抓包的 ...

- 第一次作业:使用Packet Tracer分析HTTP包

0 个人信息 张樱姿 201821121038 计算1812 1 实验目的 熟练使用Packet Tracer工具.分析抓到的HTTP数据包,深入理解:HTTP协议,包括语法.语义.时序. 2 实验内 ...

- wireshark抓包分析工具的使用

# wireshark抓包分析工具的使用 ## 常用抓包指令 - `ip.src==192.168.60.26 and ip.dst==111.7.187.220 and tcp.port == 80 ...

- Wireshark数据抓包分析——网络协议篇

Wireshark数据抓包分析--网络协议篇 watermark/2/text/aHR0cDovL2Jsb2cuY3Nkbi5uZXQvZGF4dWViYQ==/ ...

- 使用Wireshark mac下抓取分析iphone数据包 --IOS端

mac系统版本:mac 10.10 Yosemite xcode版本:6.3.1 在追踪bug或者分析借鉴其他公司的app通讯思路时,抓包这件事是非常有必要的.下面说说Wireshark怎么截获iph ...

- 用Wireshark抓包分析请求

前言 有些封装好的API把错误都屏蔽掉,直接返回某一个不明确的具体错误,让人感到困惑. //code in SDK read-only public static Data requestHandle ...

- TCP\IP协议实践:wireshark抓包分析之链路层与网络层

目录 TCP\IP协议实践:wireshark抓包分析之链路层与网络层 从ping开始 链路层之以太网封装 ip首部 开启ping程序,开始抓包 由一个ping的结果引出来的两个协议ARP ICMP ...

- 获取youku视频下载链接(wireshark抓包分析)

随便说两句 前两天写了一个python脚本,试图以分析网页源码的方式得到优酷视频的下载地址,结果只得到视频的纯播放地址,下载纯播放地址得到的文件也无法正常播放视频. 这里共享一下播放地址得到的方法(想 ...

随机推荐

- 10.24的注意事项——解决linux_jni编译错误的问题

公司以opus开源库.因此,我们遇到了一些问题. 我将新下载的opus1.1替换掉老版本号之后,单独编译opus没问题.但是编译相关的文件就会报错. 错误信息例如以下: g++ -Wall -fPIC ...

- MacOS系统升级后,IDEA的SVN不好用的问题

最近给MacOS升级到10.13.2(High Sierra). 结果,发现IDEA的SVN不好用了. 提示如下: 查看IDEA的Subversion设置应该是这个样子的: 但是,设置后没有效 ...

- redis支持哪些数据类型

虽然redis的key和value之支持string和byte[],但是仍可以以string的形式保存其他格式,甚至是图片. 1)String: 用set(key,value),get(key) 2) ...

- 不能进入String.class调试

Window --> Preferences --> Java --> Compiler --> Classfile Generation: "add line nu ...

- [C 语言]判断某文件是文件夹还是文件

#include <sys/stat.h> #include <stdio.h> int _tmain(int argc, _TCHAR* argv[]){ char* fil ...

- Win10忘记ubuntu子系统密码

原文:Win10忘记ubuntu子系统密码 版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog.csdn.net/wf19930209/article/details/80 ...

- 大数据_zookeeper环境搭建中的几个坑

文章目录 [] Zookeeper简介 关于zk的介绍, zk的paxos算法, 网上已经有各位大神在写了, 本文主要写我在搭建过程中的几个极有可能遇到的坑. Zookeeper部署中的坑 坑之一 E ...

- gtest写了第一个测试用例错误和结算过程

安装好gtest后,编写第一个測试案例test_main.cpp #include <iostream> #include <gtest/gtest.h> using name ...

- XF 滑块和步进控件

<?xml version="1.0" encoding="utf-8" ?> <ContentPage xmlns="http:/ ...

- Bootstrap 添加到项目

至少在项目中添加以下三个文件 1 添加css文件 <link href="~/Bootstrap3.3.7/css/bootstrap.min.css" rel=" ...