第10章 网络安全(5)_访问控制列表ACL

6. 访问控制列表ACL

6.1 标准访问控制列表

(1)标准ACL

①标准ACL是基于IP数据包的源IP地址作为转发或是拒绝的条件。即,所有的条件都是基于源IP地址的。

②基本不允许或拒绝整个协议组。它不区分IP流量类型。如Telnet、UDP等服务。

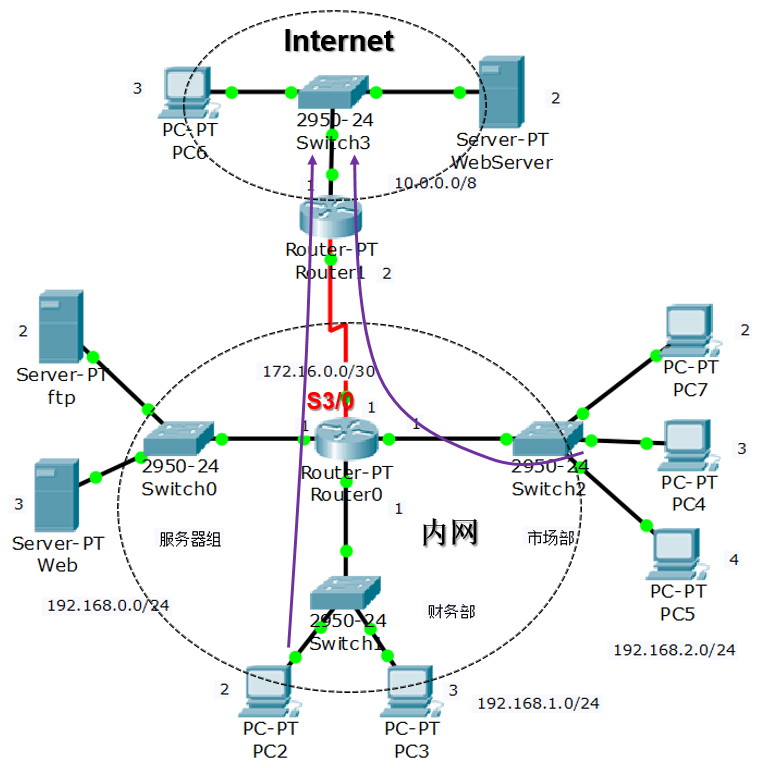

(2)实战:只允许部分计算机访问Internet

①目标: 在Router0上定义标准ACL,只允许市场部(PC7例外)和财务部的计算机能够访问Internet。而服务器组中的计算机拒绝访问Internet

②在Router0的S3/0接口的出站访问控制

Router>en

Router#config t //进入全局配置模式

Router(config)#access-list ?

<-> IP standard access list //标准ACL的编号范围是1-99

<-> IP extended access list //扩展ACL的编号范围是100-199 //1. 在Router0上创建标准ACL,列表编号为10(可以是1-99之间的任何值)。

// A.允许192.168.2.0/24、192.168.1.0/24两个网段的数据包通过,注意使用

// 的是反转掩码

// B.控制列表的any与反转掩码0.0.0.0等价

// C.路由器在应用访问控制列表的规则时顺序很重要,它会从上到下检查,如

// 果匹配就不再检查ACL后面的设置。其原则是更加具体的地址放最前面。因

// 此被拒绝的主机要放前面,允许的放后面。ACL的最后一条会默认为拒绝所有!

// D.删除某个10号列表:Router(config)#no access-list 10

Router(config)#access-list deny host 192.168.2.2 //第1条,要先写!

Router(config)#access-list permit 192.168.2.0 0.0.0.255 //第2条

Router(config)#access-list permit 192.168.1.0 0.0.0.255 //第3条

Router(config)#exit Router#show access-list //查看ACL的10号列表

Standard IP access list

deny host 192.168.2.2 //第1条

permit 192.168.2.0 0.0.0.255 //第2条

permit 192.168.1.0 0.0.0.255 //第3条

Router(config)#access-list permit 192.168.2.0 0.0.0.255

Router(config)#access-list permit 192.168.1.0 0.0.0.255 //2. 将ACL10绑定到Router0的S3/0出口

Router(config)#interface serial /

Router(config-if)#ip access-group ?

in inbound packets //in 表示进入接口时检查

out outbound packets //out 表示出接口时检查

Router(config-if)#ip access-group out //将列表绑定到S3/0出口

//取消绑定:no ip access-group 10 out

Router(config-if)#

③测试,分别从PC3、PC4、PC7和服务器组的ftp主机去ping 10.0.0.2。会发现PC3、PC4是会通的,但PC7和ftp主机ping不通。可见ACL列表己经完全起作用了。

6.2 扩展访问控制列表

(1)扩展ACL

①基于IP数据包的源地址、目标地址、协议和端口这些条件来决定是否转发数据包。

②比标准ACL的控制粒度更细。

③扩展ACL的语法:

access-list 编号{permit | deny} {TCP | UDP} 源地址 目标地址 eq 目标端口

access-list 编号{permit | deny} {IP | ICMP} 源地址 目标地址 //没目标端口!

【说明】如果协议是IP或ICMP,则后面没有目标端口;如果允许IP协议,就等同于允了所有TCP、UDP以及ICMP协议的流量。

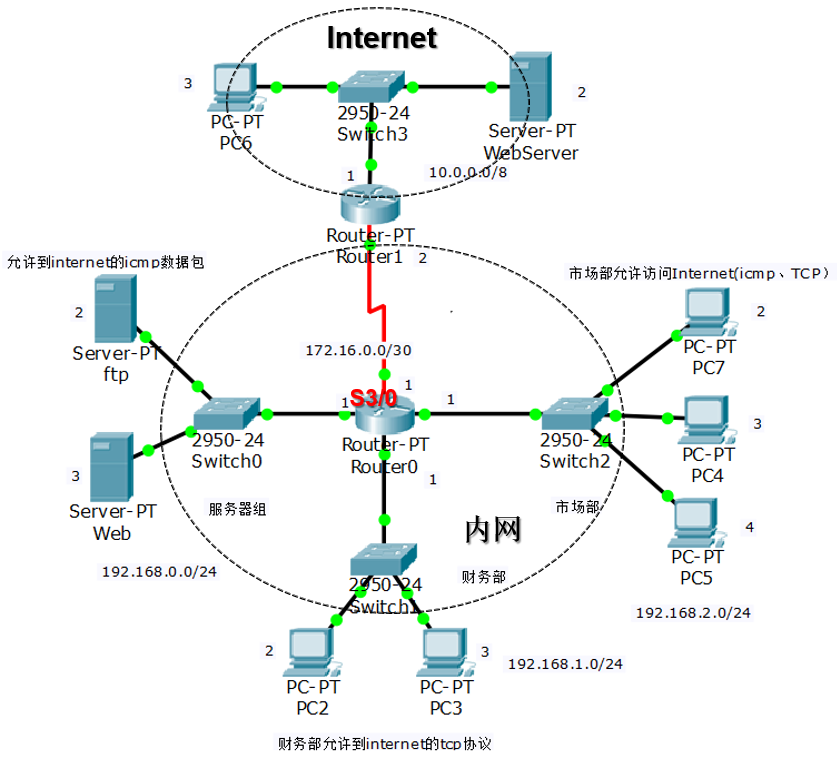

(2)实验环境:

①目标:在Router0定义扩展ACL,使得市场部能访问Internet,财务部只能访问Internet上的Web服务器。服务器组中的计算机能ping通Internet中任何计算机。

②路由器上设置ACL

//1. 在Router0上创建扩展ACL

Router#conf t

Router(config)#access-list permit ip 192.168.2.0 0.0.0.255 any //市场部允许访问Internet

Router(config)#access-list permit tcp 192.168.1.0 0.0.0.255 10.0.0.0 0.255.255.255 eq ?

<-> Port number

ftp File Transfer Protocol ()

pop3 Post Office Protocol v3 ()

smtp Simple Mail Transport Protocol ()

telnet Telnet ()

www World Wide Web (HTTP, ) //eq后面可以是端口或应用层协议名称!

//财务部计算机只允许访问10.0.0.0/8网段的Web服务器

Router(config)#access-list permit tcp 192.168.1.0 0.0.0.255 10.0.0.0 0.255.255.255 eq

//服务器组的计算机只能ping internet的计算机

Router(config)#access-list permit icmp 192.168.0.0 0.0.0.255 any //2. 将扩展ACL绑定到Router0的S3/0接口

Router(config)#interface serial /

Router(config-if)#ip access-gr

Router(config-if)#ip access-group out

Router(config-if)#exit

③验证扩展ACL。市场部的PC7能ping通Internet上的任何计算机(包括访问WebServer的网页)。财务部的PC2不能ping通Internet上的任何计算机,但能访问WebServer网站。服务器组的计算机能ping通Internet上任何计算机,但不能访问WebServer。

6.3 使用ACL保护路由

(1)保护路由器安全

①路由器一般都开启telnet功能,以便远程管理。

②路由器的任一接口都允许telnet,不可能为每个接口的入口都绑定ACL,可以使用标准ACL来控制访问VTY线路。

(2)实战:使用ACL保护路由器安全(要事先设置Router的telnet密码和enable密码)

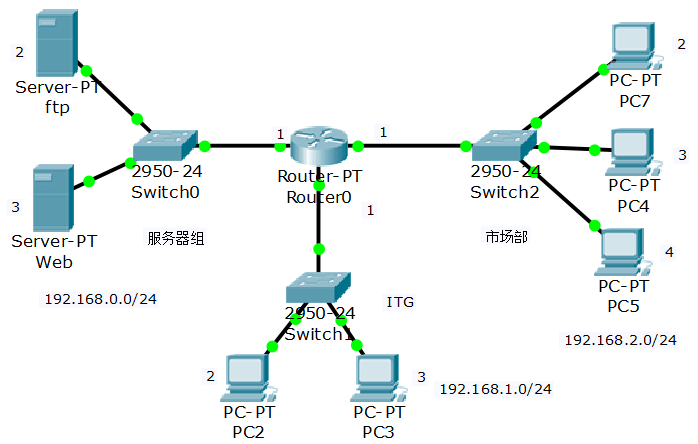

①目标:只允许ITG部门的计算机能够telnet中路由器Router0。

②在Router0上创建标准ACL,并绑定到VTY线路。

Router#conf t

Router(config)#access-list permit 192.168.1.0 0.0.0.255 //定义ACL,只允许192.168.1.0/24网段

Router(config)#line vty 0 15 //进入VTY虚接口,0和15分别表示起始和结束的vty的0-15号接口。

Router(config-line)#access-class in //将编号为12的ACL绑定到vty

Router(config-line)#

③验证:在PC7上telnet 192.168.2.1会失败。但PC3上telnet 192.168.1.1会成功,只要输入正确的telnet密码和enable密码。

6.4 访问控制列表的位置

(1)标准ACL:尽可能靠近目的地址的位置。这是因为我们并不真正的要在自己的网络内使用表内的控制规则。不能将标准ACL放置在靠近源主机的位置,因为这样会过滤基于源地址的流量,而导致不能转发任何流量。

(2)扩展ACL:尽可能放置在靠近源地址的位置。它可以过滤每个特定的地址和协议,所以我们不希望流量穿过整个网络后再被拒绝,它可在使用有限的带宽之前过滤掉此流量。

第10章 网络安全(5)_访问控制列表ACL的更多相关文章

- 用访问控制列表(ACL)实现包过滤

用访问控制列表(ACL)实现包过滤 一.ACL概述 1.ACL(Access Control List,访问控制列表)是用来实现数据包识别功能的 2.ACL可以应用于诸多方面 a>.b包过滤 ...

- 基本的访问控制列表ACL配置

摘要: 访问控制列表ACL (Access Control L ist)是由permit或 deny语句组成的一系列有顺序的规则集合,这些规则根据数据包的源地址.目的地址.源端口.目的端口等信息 来 ...

- 网络访问控制列表ACL(读懂这篇就基本够了,后面有配置案例)

一.访问控制列表是什么? 访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃.访问控制列表被广泛地应用于路由器和三层交换机,借助于访问 ...

- 由于 web 服务器上此资源的访问控制列表(acl)配置或加密设置,您无权查看此目录或页面。

场景:IIS中遇到无法预览的有关问题(HTTP 异常 401.3 - Unauthorized 由于 Web 服务器上此资源的访问控制列表(ACL)配置或加密设置 IIS中遇到无法预览的问题(HTTP ...

- HCNA Routing&Switching之访问控制列表ACL

前文我们了解了DHCP服务相关话题,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/15147870.html:今天我们来聊一聊访问控制列表ACL: ACL(ac ...

- 访问控制列表 ACL

访问控制列表(Access Control List,ACL) 是路由器和交换机接口的指令列表,用来控制端口进出的数据包.其目的是为了对某种访问进行控制. 作用 ACL可以限制网络流量.提高网络性能. ...

- CCNA网络工程师学习进程(8)访问控制列表ACL

前面几节我们介绍了路由器的路由配置,接下来几节我们将介绍路由器的高级配置应用,包括ACL.NAT.DHCP.PPP.VPN和远程连接等的配置. (1)ACL概述: ACL(Access C ...

- ora-24247 网络访问被访问控制列表ACL拒绝

, upper_port ); COMMIT; END; / --3.创建访问控制列表(ACL)network_services, BEGIN DBMS_NETWORK_ACL_ADM ...

- 详解cisco访问控制列表ACL

一:访问控制列表概述 ·访问控制列表(ACL)是应用在路由器接口的指令列表.这些指令列表用来告诉路由器哪些数据包可以通过,哪些数据包需要拒绝. ·工作原理:它读取第三及第四层包头中的信息,如源 ...

随机推荐

- ThinkPHP 5.2 出 RC1 版本 RC 是什么意思呢?

ThinkPHP 5.2 出 RC1 版本 RC 是什么意思呢? RC 的意思是软件候选版本,就是不会有很大的改变,主要还是在除错方面. 来自收集的资料1引用: Alpha:是内部测试版,一般不向外部 ...

- day 27 网络通信协议 tup udp 下的socket

1.osi七层模型 通信流程 socket(抽象层): 结合上图来看,socket在哪一层呢,我们继续看下图 socket在内的五层通讯流程: 2.TCP/UDP的区别: TCP是以数据流的形式传输, ...

- redis之 3.0集群安装

1. 集群 即使有了主从复制,每个数据库都要保存整个集群中的所有数据,容易形成木桶效应. 使用Jedis实现了分片集群,是由客户端控制哪些key数据保存到哪个数据库中,如果在水平扩容时就必须手动进行数 ...

- express 与 koa 区别

express 与 koa 区别 区别项 express koa 中间件模型 Compress 模型 洋葱圈模型 对象个数 只有2个对象:Request 和 Response 有3个对象:Reques ...

- c166 -div

unsigned short a=10; unsigned short b; unsigned short c;unsigned long d; b = (unsigned short)(d/2400 ...

- 读DataSnap源代码(五)

function TDSHTTPWebDispatcher.DispatchRequest(Sender: TObject; Request: TWebRequest; Response: TWebR ...

- C# 生成指定N位随机码

/// <summary> /// 获取随机码 /// </summary> /// <param name="length">长度</p ...

- mybatis 使用oracle merge into 语句踩坑实录

由于需求涉及oracle的clob类型字段,在mybatis的mapper xml文件中编写merge into语句时总是失败. 附上错误代码 <insert id="mergeInt ...

- postfix配置spf认证和dkim认证

1.为邮箱域名添加spf认证: 登录域名解析控制台添加txt记录: v=spf1 include:spf1.domain.com ~all spf1.domain.com A记录解析到你的固定IP ...

- jersey2+freemarker+spring3的集成

由于即将开始的新项目,是一个对外网开放访问权限的web应用.所以,公司技术管理层不允许使用struts以及spring mvc这一套.所以,我们开始转战曾经用作REST API的框架jersey及其周 ...