Exp7

实验内容

简单应用SET工具建立冒名网站

- kali IP: 192.168.1.160 (原198)

- win7 IP: 192.168.1.199

1.开启本机Apache服务

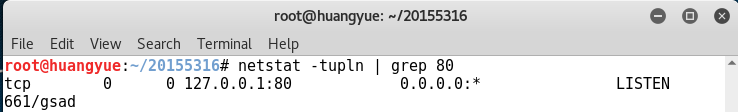

- (1)查看80端口是否被占用,有则杀死该进程

- 命令:

netstat -tupln |grep 80

kill 进程ID

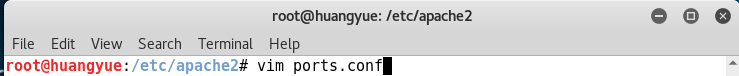

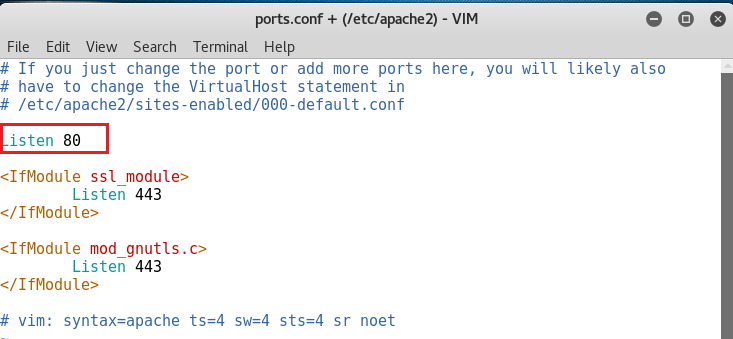

- (2)查看apache配置文件,修改监听端口为80端口

- 配置文件路径:

/etc/apache2/ports.conf

- (3)打开apache服务

- 在这之前再次确认80端口是否被占用

- 打开apache服务:

service apache2 start

另:如果出错 /var/log/apache2/error.log 看日志查看哪里错了

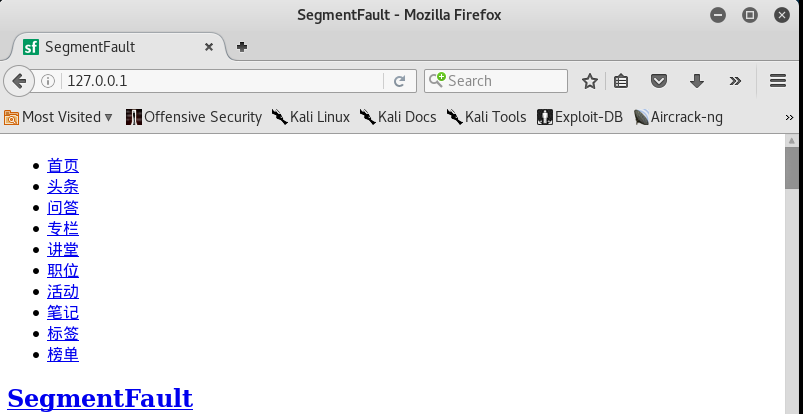

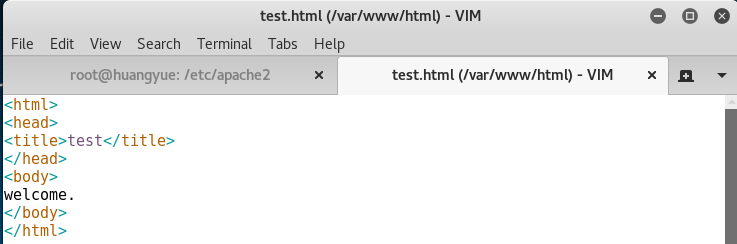

- (4)测试apache

- Apache的工作目录是/var/www/html

- 测试1:是否可用浏览器打开apache介绍网页(127.0.0.1:80)

- 打开,测试成功

- 测试2:是否可用浏览器打开工作目录下的文件(我们在工作目录的html文件夹下创建了一个test.html文件进行尝试)

- 输入网址:

127.0.0.1:80/test.html

网页成功显示出来,测试成功

2.使用SET工具

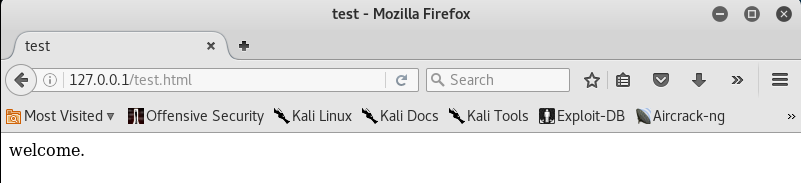

- (1)使用

setoolkit进入SET

- (2)通过菜单选择建立冒名网站选项

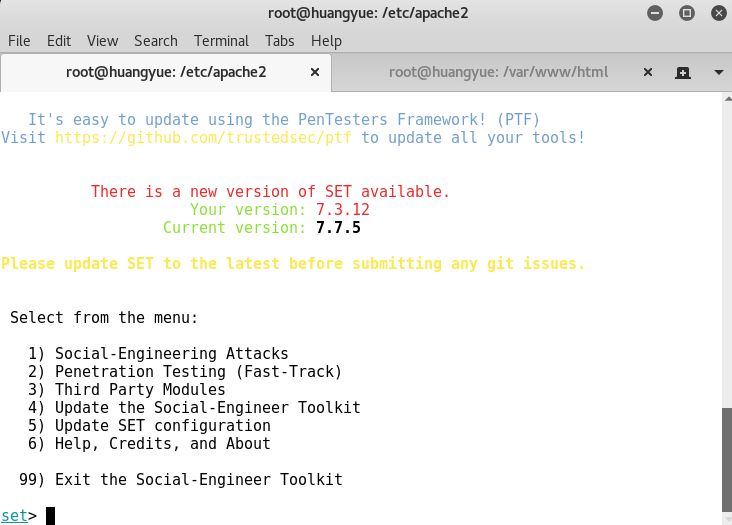

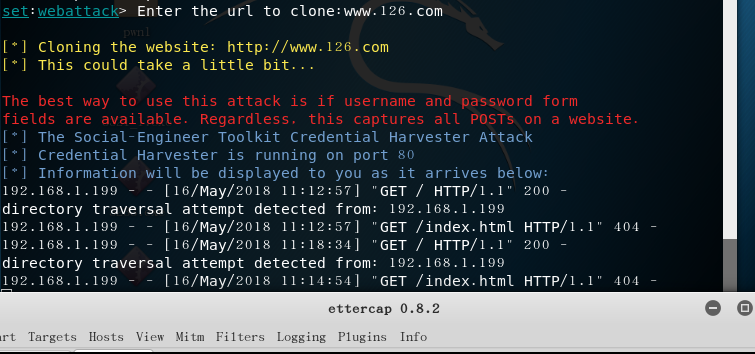

- 选择1)Social-Engineering Attacks(社会工程学攻击) -> 2)Website Attack Vectors(钓鱼网站攻击) -> 3) Credential Harvester Attack Method(登录密码截取攻击) -> 2)Site Cloner(克隆网站)

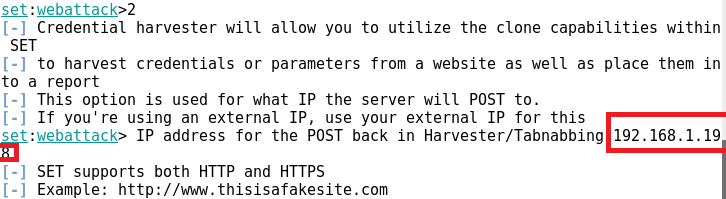

- (3)输入攻击者IP地址(kali IP)

- (4)输入要克隆的URL

- 这里我选择了126登录网址(www.126.com)

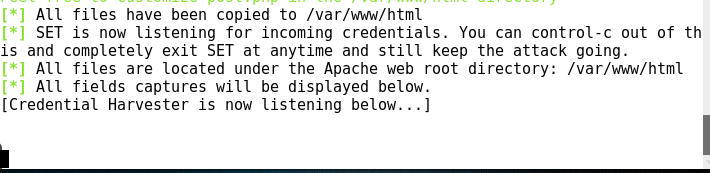

- (5)配置完成,在靶机浏览器输入

192.168.1.198登录冒名网站

- 成功登录,跳转到个人邮箱页面

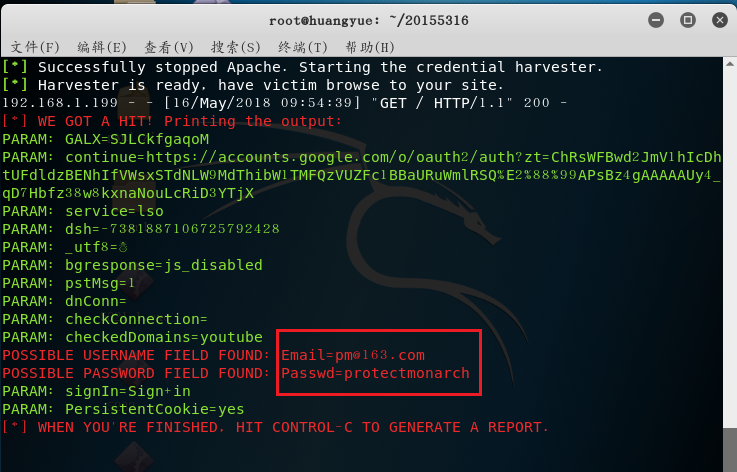

- 后台显示

- 没有任何反应???

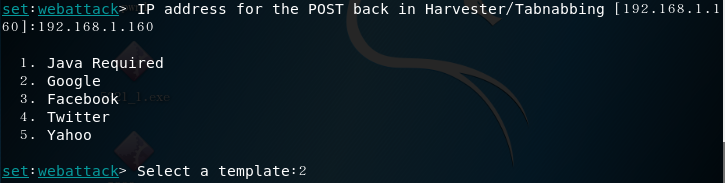

- 试了其他网址也是相同的情况,换台虚拟机,换个选项,最后一个换成选项1)Web Templates进行模板合成(kali ip 192.168.1.160)

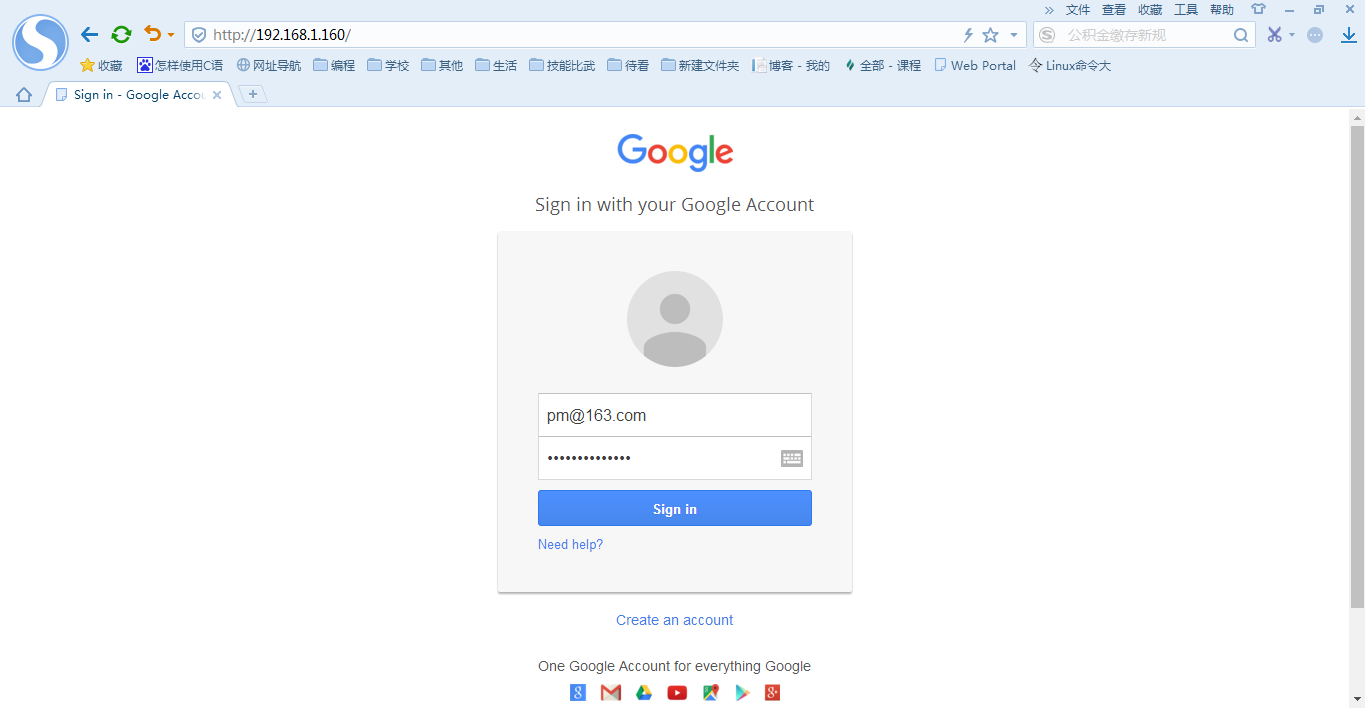

- 选择生成Google模板

- 登录成功

- 钓鱼成功

ettercap DNS spoof

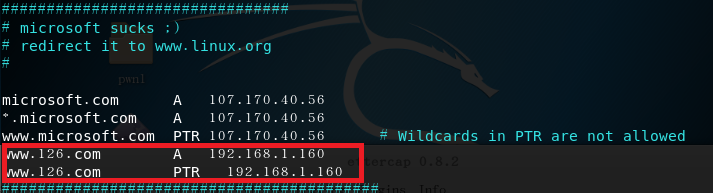

- (1)修改DNS配置文件,将网易官网www.163.com的IP改为kali本机的IP

- 输入命令

vim /etc/ettercap/etter.dns进入配置文件

- (2)进入ettercap进行相关设置

- 打开apache2,进入ettercap

service apache2 startettercap -G

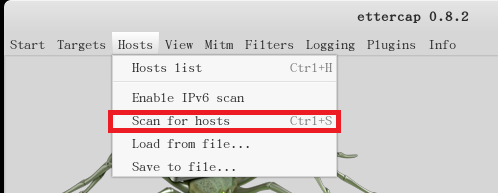

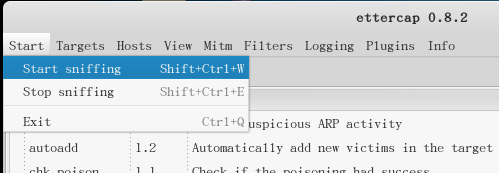

- Network interface选择eth0(点击Sniff -> unified sniffing可选择)

- 扫描子网(Hosts -> Scan for hosts)

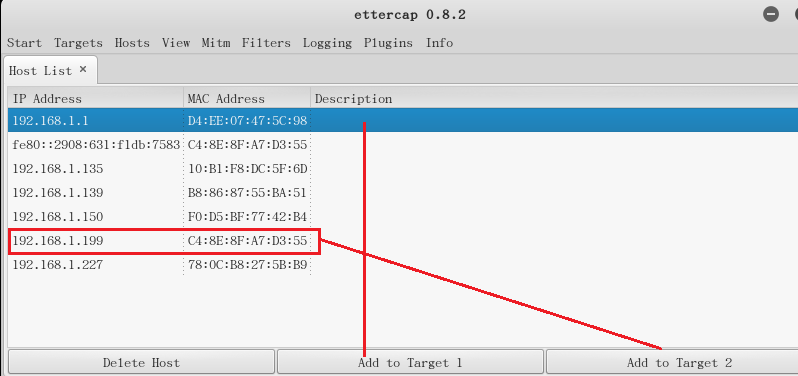

- 查看存活主机(点击Hosts list),将kali网关的IP添加到target1,靶机IP添加到target2

- 注:是网关不是kali主机IP!!!(192.168.1.1)

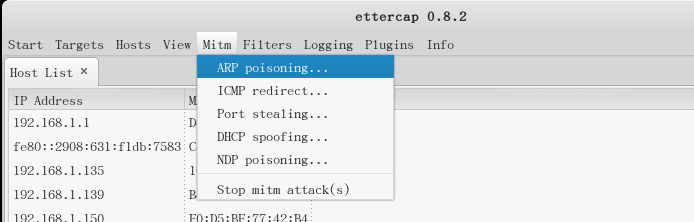

- 选择 ARP欺骗选项(mitm -> arp poisoning)

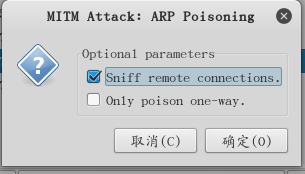

- 在弹出的窗口里选择第一个

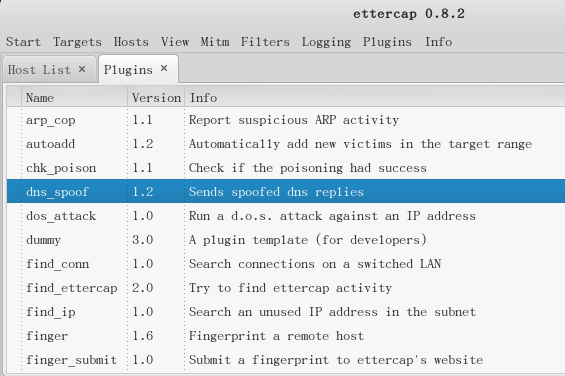

- 选择DNS欺骗插件(Plugins -> Manage the plugins)

- 开始嗅探(左上角Start -> Start sniffing)

- (3)靶机登录www.126.com

- ettercap上捕获了这条访问记录

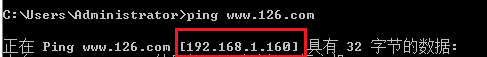

- ping www.126.com查看IP是否欺骗成功

成功

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

- 也即是在以上两个的基础上,做到输入正常网站地址,实际访问我们冒名网站的效果

- 这里我选择的是登录www.126.com

- 登录成功

基础问题回答

通常在什么场景下容易受到DNS spoof攻击

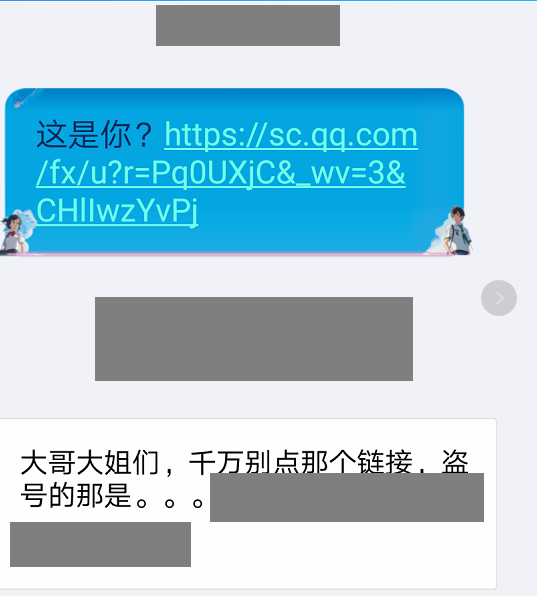

- 不设防的点击链接时(例如朋友提供的,免费WIFI自动打开等)

在日常生活工作中如何防范以上两攻击方法

- 不轻易打开非官方渠道获得的链接

实验体会

- 想到了一次QQ好友发了一条链接给我,不设防的打开后觉得有点不对劲,就在页面加载出来之前关了,后来看他发了一条朋友圈说是盗号了,那个链接会获取QQ账号密码不要点开,一直想知道我有没有中招,,毕竟还没有完全打开那个网页QAQ(自我挣扎)

Exp7的更多相关文章

- NetSec2019 20165327 Exp7 网络欺诈防范

NetSec2019 Exp7 网络欺诈防范 一.本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (1分) (2)ette ...

- 20155312 张竞予 Exp7 网络欺诈防范

Exp7 网络欺诈防范 目录 基础问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 (2)在日常生活工作中如何防范以上两攻击方法 实验总结与体会 实践过程记录 (1)简单应用SET工具建 ...

- Exp7 网络欺诈防范

Exp7 网络欺诈防范 20154305 齐帅 一.实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)ett ...

- 20155205 郝博雅 Exp7 网络欺诈防范

20155205 郝博雅 Exp7 网络欺诈防范 一.实践内容 (1)简单应用SET工具建立冒名网站 (1分) (2)ettercap DNS spoof (1分) (3)结合应用两种技术,用DNS ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 2017-2018-2 20155303『网络对抗技术』Exp7:网络欺诈防范

2017-2018-2 『网络对抗技术』Exp7:网络欺诈防范 --------CONTENTS-------- 一.原理与实践说明 1.实践目标 2.实践内容概述 3.基础问题回答 二.实践过程记录 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155202张旭 Exp7 网络欺诈技术防范

20155202张旭 Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造 ...

随机推荐

- R中的空间数据分析

> library(sp) > library(maptools) > library(raster) > library(rgeos) > maxd3 = readAs ...

- Linux 修改linux的SSH的默认端口

修改linux的SSH的默认端口 by:授客 QQ:1033553122 安装完linux后,默认的情况下ssh是开放的,容易造到黑客攻击,简单有效的操作之一就是修改默认端口号 步骤一:修改/et ...

- HCTF2018 pwn题复现

相关文件位置 https://gitee.com/hac425/blog_data/tree/master/hctf2018 the_end 程序功能为,首先 打印出 libc 的地址, 然后可以允许 ...

- Android--activity切换时的动画

1.首先先创建四个动画文件 ①:left_in.xml <?xml version="1.0" encoding="utf-8"?> <set ...

- Android 开源库和项目 3

Android 开源库和项目 Android 开源库和项目 2 1.Matisse Android 图片选择器 -- 知乎开源 github 地址:https://github.com/zhihu/M ...

- IIS下众多网站,如何快速定位某站点日志在哪个文件夹?

windows2008,iis 多站点, 日志.应用程序池都是默认设置, 没有分开………… Logs目录里面有W3SVC43,W3SVC44,W3SVC45,W3SVC46.....等等日志文件夹. ...

- SQL Server数据库中外键强制约束的好处是什么,什么时候设置外键非强制约束?(转载)

Sql Server: What is the benefit of using “Enforce foreign key constraint” when it's set to “NO”? 问 I ...

- inotify+rsync的组合使用简单介绍

inotify简介: inotify是一种强大的.细粒度的.异步的文件系统事件监控机制,linux内核从2.6.13起,加入了inotify支持,通过inotify可以监控文件系统添加.删除.修改.移 ...

- Git Flow 工作模型与使用

一. Git Flow 工作模型的原理 无规矩不成方圆,但是规矩太多了,则感觉到束缚.我们一个人工作的时候喜欢无拘无束,想怎么干就怎么干,没有人评判,没有人检验.时间久了就会盲目自大,以为增删改查熟悉 ...

- Windows Phone 8 获取与监听网络连接状态(转)

原文地址:http://www.cnblogs.com/sonic1abc/archive/2013/04/02/2995196.html 现在的只能手机对网络的依赖程度都很高,尤其是新闻.微博.音乐 ...